Autor do artigo: Bruce Schneier é um especialista americano em criptografia, escritor e segurança de computadores. Autor de vários livros sobre segurança, criptografia e segurança da informação. Fundador da empresa criptográfica Counterpane Internet Security, Inc., membro do conselho de administração da Associação Internacional de Pesquisa Criptológica e membro do conselho consultivo do Electronic Privacy Information Center.

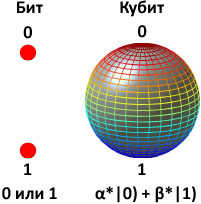

A computação quântica é uma nova maneira de fazer cálculos que permitirão à humanidade realizar cálculos que são simplesmente impossíveis usando computadores modernos. A capacidade de pesquisar rapidamente quebrará alguns dos algoritmos de criptografia modernos. E a fácil fatoração de grandes números quebrará o sistema de criptografia RSA com qualquer tamanho de chave.

É por isso que os criptografadores agora estão intensamente desenvolvendo e analisando algoritmos de chave pública "estáveis quanto quânticos". Atualmente, a computação quântica ainda não está pronta para uma avaliação normal: o que é seguro e o que não é. Mas se assumirmos que os alienígenas desenvolveram a tecnologia integralmente, a computação quântica não é o fim do mundo para a criptografia. Para criptografia simétrica, a estabilidade quântica é elementar e agora estamos procurando algoritmos de criptografia de chave pública resistentes a quantum. Se a criptografia de chave pública for uma anomalia temporária que existe devido a lacunas em nossos conhecimentos matemáticos e habilidades computacionais, ainda sobreviveremos. E se alguma tecnologia alienígena inconcebível quebrar toda a criptografia, permaneceremos secretados com base na teoria da informação, embora com perda significativa de capacidades.

De fato, a criptografia depende de uma reviravolta matemática que algumas coisas são mais fáceis de fazer do que cancelar. Como é fácil quebrar um prato do que colá-lo de volta, também é muito mais fácil multiplicar dois números primos do que decompor o resultado novamente. Assimetrias desse tipo - funções unidirecionais e funções unidirecionais com uma entrada secreta - estão por trás de toda criptografia.

Para criptografar uma mensagem, combinamos-a com uma chave para formar um texto cifrado. Sem uma chave, reverter o processo é mais difícil. Não apenas um pouco mais difícil, mas astronomicamente mais difícil. Os algoritmos de criptografia modernos são tão rápidos que criptografam todo o seu disco rígido sem desacelerações, e a quebra da cifra continuará até a morte térmica do Universo.

Com a criptografia simétrica usada para criptografar mensagens, arquivos e discos, esse desequilíbrio é exponencial e aumenta à medida que as chaves crescem. A adição de um bit de chave aumenta a complexidade da criptografia em menos de um por cento (grosso modo), mas dobra a complexidade dos hackers. Assim, uma chave de 256 bits parece duas vezes mais complicada que uma de 128 bits, mas (com nosso conhecimento atual de matemática) é 340.282.366.920.438.463.463.374.607.431.768.211.456.400 vezes mais difícil de quebrar.

Criptografia de chave pública (usada principalmente para troca de chaves) e assinaturas digitais são mais complexas. Como eles dependem de problemas matemáticos complexos, como fatoração, existem mais truques diferentes para revertê-los. Assim, aqui você verá chaves com um comprimento de 2048 bits para RSA e 384 bits para algoritmos baseados em curvas elípticas. Mas, novamente, as cifras de hackers com essas chaves vão além das capacidades atuais da humanidade.

O comportamento das funções de mão única é baseado em nosso conhecimento matemático. Quando você ouve sobre um criptográfico que quebra um algoritmo, significa que ele encontrou um novo truque que simplifica a reversão. Os criptografadores sempre encontram novos truques; portanto, tendemos a usar chaves por mais tempo do que o estritamente necessário. Isso é verdade tanto para algoritmos simétricos quanto para algoritmos de chave pública: estamos tentando garantir sua confiabilidade no futuro.

Os computadores quânticos prometem mudar muito disso. Por sua natureza, eles são adequados para os cálculos necessários para reverter essas funções de mão única. Para criptografia simétrica, isso não é tão ruim.

O algoritmo de Grover mostra que um computador quântico acelera tanto os ataques que o comprimento efetivo da chave é reduzido pela metade. Ou seja, uma chave de 256 bits é tão complexa para um computador quântico quanto uma chave de 128 bits para um computador comum: ambas são seguras no futuro próximo.

Para criptografia de chave pública, os resultados são piores.

O algoritmo de Shore quebra facilmente todos os algoritmos populares de chave pública com base na fatoração e nos logaritmos discretos. Dobrar o comprimento da chave aumenta a complexidade da quebra em oito vezes. Isso não é suficiente para o desenvolvimento sustentável.

Existem muitas reservas sobre os dois últimos parágrafos, o principal é que os computadores quânticos capazes de fazer algo assim não existem atualmente e ninguém sabe quando podemos construir um - e se podemos. Também não sabemos quais dificuldades práticas surgirão quando tentarmos implementar os algoritmos Grover ou Shore em algo que não seja chaves do tamanho de brinquedos (o mecanismo de correção de erros em um computador quântico pode facilmente se tornar um problema insuperável). Por outro lado, não sabemos quais outros métodos serão descobertos assim que as pessoas começarem a trabalhar com computadores quânticos reais. Aposto que vamos superar os problemas de engenharia e que haverá muitas realizações e novos métodos, mas levará tempo para inventá-los. Assim como levamos décadas para projetar supercomputadores portáteis, levamos décadas para resolver todos os problemas de engenharia necessários para criar computadores quânticos poderosos o suficiente.

No curto prazo, os criptografadores fazem esforços significativos para desenvolver e analisar algoritmos quânticos robustos. Eles provavelmente permanecerão seguros por décadas. O processo provavelmente irá lentamente, porque uma boa análise criptográfica leva tempo. Felizmente, temos tempo. A computação quântica real na prática parece estar sempre "dez anos no futuro". Em outras palavras, ninguém tem a menor idéia.

Mas sempre há a possibilidade de que algoritmos quebrem alienígenas com as melhores tecnologias quânticas. Estou menos preocupado com a criptografia simétrica, onde o algoritmo de Grover é essencialmente o limite máximo da computação quântica. Mas os algoritmos de chave pública baseados na teoria dos números parecem mais frágeis. É possível que os computadores quânticos um dia quebrem todos eles - mesmo aqueles que agora são considerados estáveis quânticos.

Se isso acontecer, permaneceremos em um mundo sem criptografia de chave pública. Isso será um grande golpe de segurança e quebrará muitos sistemas, mas poderemos nos adaptar. Nos anos 80, o Kerberos era um sistema de autenticação e criptografia completamente simétrico. E agora, o padrão celular GSM realiza autenticação e distribuição de chaves - em larga escala - apenas com criptografia simétrica. Sim, esses sistemas têm pontos centralizados de confiança e falha, mas outros sistemas podem ser desenvolvidos que usam tanto a separação secreta quanto o compartilhamento secreto para minimizar esse risco. (Imagine que um par de participantes da comunicação receba uma parte de uma chave de sessão de cada um dos cinco servidores de chaves diferentes). A onipresença das comunicações facilita a situação. Podemos usar protocolos fora de banda: por exemplo, seu telefone ajudará a gerar uma chave para o computador. Para maior segurança, você pode usar o registro pessoal: é possível na loja onde você compra um smartphone ou registra um serviço de Internet. O desenvolvimento de hardware também ajudará a proteger chaves neste mundo. Não estou tentando inventar nada, apenas digo que há muitas possibilidades. Sabemos que a criptografia é baseada na confiança e temos muito mais métodos de gerenciamento de confiança do que nos primeiros anos da Internet. Algumas tecnologias importantes, como sigilo direto, se tornarão muito mais complicadas, mas, embora a criptografia simétrica funcione, manteremos a proteção.

Este é um futuro estranho. Talvez toda a idéia de criptografia na teoria dos números, como os modernos sistemas de chave pública, seja um fenômeno temporário que existe devido a lacunas no modelo computacional. Agora que o modelo foi expandido para incluir a computação quântica, podemos estar onde estávamos no final da década de 1970 e no início da década de 1980: criptografia simétrica, criptografia baseada em códigos, assinaturas de Merkle. Vai ser engraçado e irônico.

Sim, eu sei que a distribuição quântica de chaves é uma possível substituição da criptografia de chave pública. Mas sejamos honestos: alguém realmente acredita que um sistema que requer equipamentos e cabos de comunicação especializados será usado para outras coisas que não aplicações de nicho? O futuro está em dispositivos móveis, sempre ativos. Todos os sistemas de segurança para eles serão apenas software.

Há outro cenário para o futuro, sem mencionar os computadores quânticos. As funções de mão única são baseadas em várias teorias matemáticas que ainda não foram comprovadas. Este é um dos problemas em aberto na ciência da computação. Assim como um criptógrafo inteligente pode encontrar um novo truque que facilita invadir um determinado algoritmo, podemos imaginar alienígenas com teoria matemática suficiente para quebrar todos os algoritmos de criptografia. Para nós hoje, é simplesmente ridículo. A criptografia de chave pública é uma teoria dos números que é potencialmente vulnerável a alienígenas matematicamente mais alfabetizados. A criptografia simétrica é tão não linearmente complexa, e o comprimento da chave é tão facilmente aumentado que é difícil imaginar o futuro. Imagine uma variante AES com um tamanho de bloco e chave de 512 bits e criptografia de 128 rodadas. A menos que você crie uma matemática fundamentalmente nova, essa criptografia estará segura até que os computadores façam outra coisa que não seja a matéria, em alguma outra dimensão.

Mas se o inimaginável acontecer, a criptografia permanecerá, baseada unicamente na teoria da informação: cadernos descartáveis e suas variantes. Este será um grande golpe para a segurança. Os notebooks descartáveis podem ser teoricamente seguros, mas, em termos práticos, não são adequados para nada além de aplicações de nicho especializadas. Hoje, apenas os psicopatas estão tentando construir sistemas de uso comum com base em blocos de notas únicos - e os criptografistas riem deles porque substituem os problemas do desenvolvimento de algoritmos (fáceis) pelos problemas de gerenciamento de chaves e problemas de segurança física (o que é muito, muito mais complicado). Talvez em nosso futuro fantástico, coberto por alienígenas, tenhamos apenas essa saída.

Contra esses alienígenas divinos, a criptografia continuará sendo a única tecnologia em que podemos ter certeza. As bombas nucleares podem não explodir e os caças podem cair do céu, mas ainda podemos nos comunicar com segurança usando cadernos descartáveis. Há um certo otimismo nisso.