Iniciativa Zero Day Lucas Leong (Trend Micro), participante do projeto, revelou detalhes sobre uma vulnerabilidade crítica no Windows que poderia permitir que código arbitrário fosse executado remotamente no contexto do processo atual. A exploração bem-sucedida do problema exigirá a participação de um usuário que precise abrir um arquivo malicioso ou seguir o link.

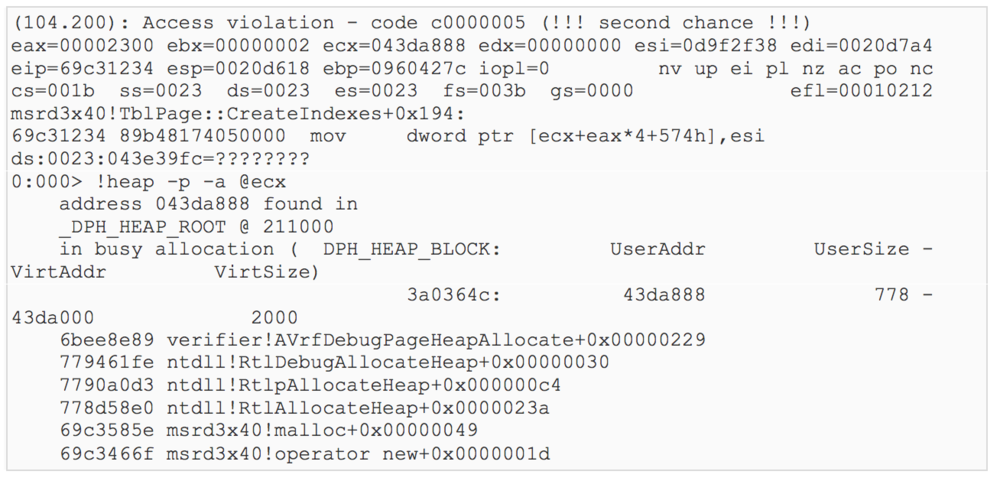

A vulnerabilidade foi detectada no Microsoft JET Database Engine e representa a capacidade de gravar fora do buffer de gravação OOB fora dos limites e aparece quando a fonte de dados JET (Joint Engine Technology) é aberta pela interface OLE DB.

OLE DB (vinculação e incorporação de objetos, banco de dados, OLEDB) - um conjunto de interfaces COM que permitem que os aplicativos trabalhem de maneira unificada com dados de diferentes fontes e armazenamentos de informações.

Para causar essa vulnerabilidade, o usuário precisará abrir um arquivo especialmente criado contendo dados armazenados no formato de banco de dados Microsoft JET Database Engine. Vários aplicativos usam esse formato de banco de dados. A exploração dessa vulnerabilidade pode permitir que o código seja executado no nível do processo atual.

No Github, foi publicado o

PoC dessa vulnerabilidade, que afeta toda a linha de sistemas operacionais modernos da Microsoft: Windows 7, Windows 8.1, Windows 10 e Windows Server Edition 2008 a 2016.

Um fato curioso é que os detalhes da vulnerabilidade foram fornecidos à Microsoft em 8 de maio e 14 de maio; a Microsoft confirmou a presença de um bug. De acordo com a política da ZDI, após uma espera de 120 dias (4 meses), eles publicaram a vulnerabilidade. A Microsoft está atualmente preparando um hotfix, que deve ser incluído nas atualizações agendadas para outubro.

Os invasores podem explorar com êxito essa vulnerabilidade em ataques de phishing, implementando vetores APT e ataques de watering hole. É recomendável que você use políticas de arquivos confiáveis até que o patch seja lançado.