Bom tempo de leitura, queridos leitores de Habr.

A motivação para a pesquisa publicada neste artigo foi a palavra cada vez mais popular

"forense" e o desejo de entender a pergunta - quais dados sobre a vida digital de um usuário comum coletam o Windows 10, onde estão armazenados e como criar o botão "Excluir tudo" (Eu aceitaria em partes, mas preciso imediatamente (c) Ostap Bender).

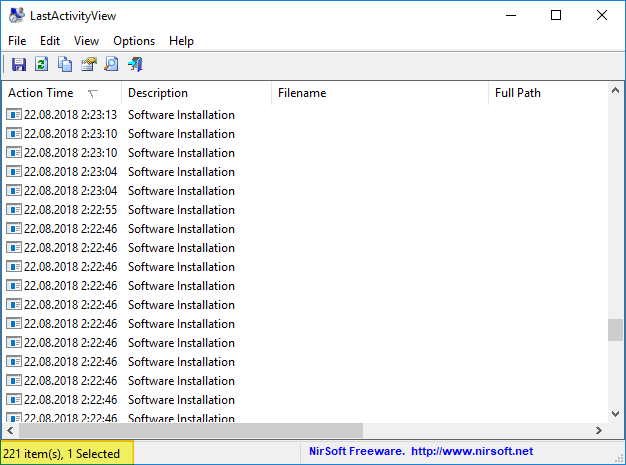

E o surgimento dessa motivação foi facilitado pelo fato de que, como se viu, o interesse pela pergunta "como excluir uma história", emitida pelo épico

LastActivityView , ainda excita as mentes

no entanto, freqüentemente nos fóruns, a pergunta permanece sem resposta. O fato de o CCleaner de baunilha não ajudar no LastActivityView adiciona combustível ao fogo.

Aqueles que estão interessados principalmente no lado prático da questão, sobre o botão "Excluir tudo", podem ir imediatamente para o final do artigo - aqui eu ofereço soluções.

E no artigo - quero compartilhar os resultados desses estudos com quem estiver interessado. Estamos falando dos dados armazenados localmente pelo Windows 10 e que podem ser acessados de maneira rápida e fácil usando “ferramentas forenses gratuitas e públicas”, incluindo os

utilitários da

NirSoft . Embora não seja sobre eles (por que - veja abaixo).

Quero fazer uma reserva imediatamente - não sou especialista na área de segurança de computadores ou análise forense, não tenho experiência ou motivos criminais, juro por minha mãe que não verei um século de vontade.Sistema operacional de destino

Este artigo discute o Windows 10. Outras edições do Windows, é claro, também são culpadas de coletar e armazenar dados, mas elas possuem chaves, pastas, serviços etc. são diferentes.

Conteúdo

E aqui forensePor que não se trata de NirSoftQuais dados são armazenados pelo WindowsPor que o Windows coleta dados e o que está repleto de exclusãoOnde esses dados são armazenados?Então, como, no final, acabar com eles?FontesE aqui forense

No artigo, a pergunta diz respeito ao uso de seus métodos e meios para acessar os dados privados do usuário. E, em conexão com sua distribuição e acessibilidade, é bem possível - em vão, calcular forenses caseiros - kultskhackers, casos de trojan por mestres e outros amantes por IP ou dinheiro fácil - e simplesmente hostil e curioso, como baixar, iniciar e ler / salvar dados emitido pelo mesmo LastActivityView, o Nir Sofer é completamente opcional.

Por que não se trata de NirSoft

Na "introdução", não dei acidentalmente um link para LastActivityView no Soft Portal. Realmente, há apenas uma breve descrição da funcionalidade desse utilitário, mas em russo. E fora. Nir Sofer escreve uma página multibuccff de seus utilitários e sprites em inglês. Mas, por outro lado, para quase todos os utilitários, há uma descrição de onde os dados são obtidos. Para

LastActivityView, na parte inferior, sob o título "Como excluir as informações exibidas pelo LastActivityView".

Devo admitir que sou o mesmo Olho Vigilante - uma vez, como ele, apenas uma semana depois notei que "o celeiro não tem uma parede". Mas, verdade, esta semana foi um pouco antes do LastActivityView começar a assustar os usuários ou, mais provavelmente, quando eles chegaram ao Soft Portal e aprenderam como assustá-los.

Embora os utilitários NirSoft, juntamente com o SysInternals, o IMHO seja um modelo de profissionalismo para o programador e extremamente conveniente para a administração. E para as investigações, elas são realmente recomendadas. Exemplo de PROVA:

Hacker No. 229. Forenzika e ele está longe de ser o único.

Embora, eu acho, uma direção semelhante de seu uso tenha surgido por si só para aqueles que de alguma forma lidaram com eles.

E para aqueles que não fizeram, mas ficaram interessadosPara não baixá-los no varejo - você pode fazer o download em massa com um bônus na forma de um

iniciador do NirSoft Launcher (ao fazer o download, observe que o arquivo zip é protegido por senha, a senha está nesta página).

Quais dados são armazenados pelo Windows

Tudo é armazenado associado ao acesso a arquivos e pastas e sua localização, usando programas (incluindo protegíveis), conectando dispositivos de armazenamento (incluindo contêineres de arquivos criptografados).

Sim, isso não ocorre em todos os casos, algo é salvo apenas durante determinados eventos, mas algo pode ser desativado, mas é melhor prosseguir com o fato de que tudo está sempre lá. O que eles conectaram, quais pastas de arquivos eles abriram, quais programas eles usaram.

E pelo fato de que, com os logs do Windows, é imprevisível o que será escrito lá. Pelo menos pelo fato de isso depender muito das configurações específicas de um sistema operacional específico e de cada um de seus subsistemas, esses logs estão disponíveis para gravação de mensagens de programas de terceiros.

E onde é que o "acesso" e "localização"? Um exemplo fortemente exagerado: o número do cartão do banco e seu código PIN permanecerão no arquivo "D: \ MySuperSecretnayaPapka \ CardPin.docx", eles não gravam em nenhum lugar do Windows, mas o fato do acesso e os nomes "falantes" da pasta e arquivo, que foi usado, por exemplo, o MS Office 2007 portátil, bem como a data e hora de pelo menos o último (às vezes todo) acesso / lançamento - ele será corrigido pelo Windows e coberto com uma fina camada em todo o sistema.

Você pode ler sobre alguns outros dados abaixo no texto, sob o título "Outras fontes de informação vazam para mim, mas não se enquadram no assunto do artigo"

Portanto, uma vez que eles se conectaram, lançaram, abriram algo que não gostaríamos que fosse divulgado, seria bom encobrir os traços mais tarde.

Um comentário absolutamente justo de Hanabishi - “Mas o tópico do registro real não é mencionado ... nada relacionado à telemetria e ao Win10 em particular é mencionado” - peço desculpas, não descrevi claramente que o artigo trata de dados privados armazenados localmente nos PCs dos usuários . Problemas de vigilância, como problemas de anonimato on-line, ainda são um tópico diferente e separado.

Por que o Windows coleta dados e o que está repleto de exclusão

O Windows coleta a maioria dos dados para a conveniência do usuário - por exemplo, para acelerar o lançamento de aplicativos, exibir pastas no Explorer com as configurações especificadas pelo usuário, exibir uma lista de arquivos abertos anteriormente, etc. etc. Apagar apenas dados, sem perder a conveniência ao mesmo tempo, não funcionará.

Além disso, parte dos dados é coletada para avaliar o desempenho e as condições do computador e do sistema operacional (incluindo falhas e erros) por especialistas em TI e software especializado para resolver problemas do usuário. Sem esses dados, será difícil resolver problemas se eles surgirem.

E tudo isso é outro motivo para pensar na questão de quando é realmente necessário apagar dados, e quando não vale a pena e talvez não seja necessário apagá-lo com uma varredura toda vez que o computador é ligado ou desligado.

Um comentário absolutamente justo de Hanabishi é "por que limpar os logs de serviço se você pode simplesmente desativar esses mesmos serviços?" Eu não mencionei isso. Você pode. Como meios regulares, e dançando com um pandeiro. Mas isso novamente significa - de uma vez por todas perder a conveniência, que é toda nossa.

O que serei no Windows para o corte em larga escala de dados privados, incluindo o uso da solução proposta aqui?Falhas épicas não devem ocorrer, especialmente se você ler atentamente a descrição de cada regra de "limpeza" e, se houver, desativá-la. Mas também não há necessidade de esperar por um novo chapéu com uma nova capa.

- Se qualquer trabalho de “reparo e restauração” for suposto, informações importantes serão apagadas. Mas isso lida principalmente com a exclusão de logs do Windows.

- Se você configurou a exibição de algumas pastas para si mesmo, precisará configurar o novo

- Se você definir o modo de compatibilidade para alguns programas ou executar como administrador, precisará defini-lo novamente

- Devido à substituição dos dados necessários para acelerar o acesso aos dados, exibindo-os e iniciando os programas, o próximo, após a substituição, access \ display \ start diminuirá um pouco

- Devido à substituição de dados em arquivos abertos anteriormente, você precisará procurá-los novamente, não poderá usar o item de menu “arquivos abertos anteriormente” em programas

- Se você optar por excluir o cache de atualização do Windows, a desinstalação das atualizações normalmente falhará

Onde esses dados são armazenados?

Após a "pesquisa" declarada na introdução e reconciliação do que foi recentemente descoberto com a realidade circundante, tive a impressão de que,

além do IBM-286, já tínhamos conseguido inventar outra coisa, os principais "locais reservados" não mudaram desde o XP, exceto que a localização e o formato de alguns mudaram. E algo foi adicionado, mas, ao que parece, um pouco. Portanto, tenho certeza de que não vou abrir as Américas, especialmente para especialistas, mas talvez essa coleção seja do interesse de alguém relacionado ao aumento do interesse em questões de anonimato e segurança.

Quero avisá-lo imediatamente - isso está longe de tudo, apenas o mais básico e informativo (no sentido da descrição, nem tudo é apagado na solução proposta muito mais) e não é implantado pelo “galope na Europa”. Para aqueles que estão realmente interessados neste tópico, no final deste capítulo - materiais interessantes conhecidos por mim para estudo independente + vários "locais reservados" específicos são fornecidos nas soluções para sua limpeza.

As principais fontes de vazamento que conheço sobre a atividade do usuárioRegistro do Windows- ShellBags - Bolsas, BagMRU. Ele também contém informações sobre o acesso a pastas, incluindo data e hora, para salvá-las e restaurá-las com as configurações do usuário (tamanho da janela do Explorer, opção de exibição de "lista \ miniaturas", etc.).

- OpenSavePidlMRU. Histórico de caixas de diálogo abertas, salvas.

- MUICache. O histórico de programas lançados anteriormente para a lista de botões Iniciar.

- Desinstalar. As informações são armazenadas para desinstalar programas instalados. Obrigado CEP - de maneira alguma, sempre feliz em ajudar. Claro, é claro, é impossível (obrigado novamente). Ele contém a data e hora da instalação do programa.

- Dispositivos montados. Histórico de unidades montadas (incluindo criptografia).

Serviço

Moderador de Atividade em Segundo Plano (BAM ). Outra nanotecnologia da Microsoft é vista no Windows 10, iniciando, se não me engano, a partir da

versão 1709 por algumas de suas necessidades internas.

Esse serviço mantém os logs de atividades; no entanto, esses logs são armazenados até que o computador seja reiniciado (conforme confirmado pela verificação), mas ainda não são confirmados.

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\bam\UserSettings\<SID >

Os resultados desse experimento foram especialmente tocados: lançamos o amado TrueCrypt (protable) por muitos, montamos o arquivo de contêiner, lançamos LastActivityView a partir dele.

Vemos na entrada do registro:

Ou seja, teoricamente, após o lançamento de tais utilitários portáteis, seria necessário reiniciar ou substituir.

Tentando desativar o serviço BAM - não, pegue a tela azul.

Histórico de montagem da unidade MountPoints2 (também contém registros TrueCryptVolumeK)

HKEY_USERS\<SID >\Software\Microsoft\Windows\CurrentVersion\Explorer\MountPoints2

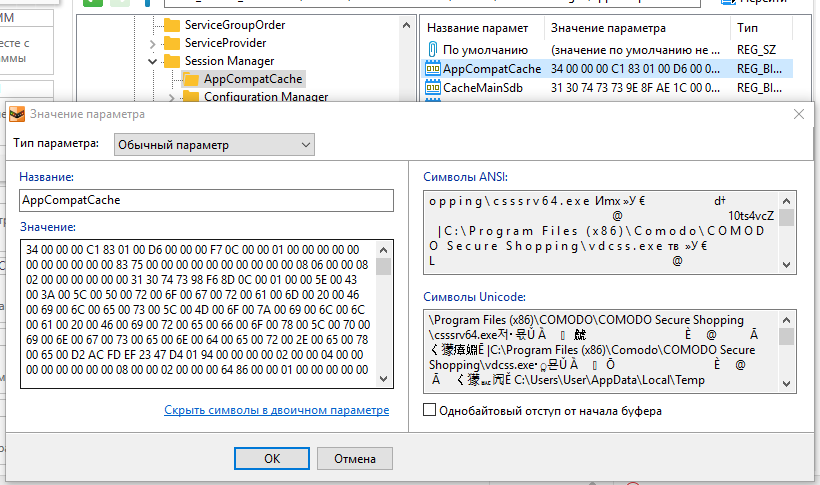

O parâmetro AppCompatCache da chave de registro AppCompatCache também

é extremamente interessante (ele armazena dados em formato binário).

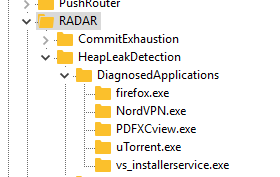

Chave de registro DiagnosedApplications.

Chave de registro DiagnosedApplications. Por alguma razão, nos fóruns forenses, mais tarde, não encontrei uma menção (talvez apenas parecesse mal) da chave do registro:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\RADAR\HeapLeakDetection\DiagnosedApplications

Informações de serviço do Windows para depuração de vazamentos de memória em programas.

Sistema de arquivos- Pré-busque a pasta do diretório do Windows. Bem, aqui você mal pode dizer melhor que Vicki . Há também um banco de dados de outro otimizador - SuperFetch (arquivos, como AgAppLaunch.db). O formato deles, como eu o entendo, ainda não está claro para as pessoas, também não me importo, mas ao visualizar no editor hexadecimal, os caminhos para os aplicativos são visualizados.

- Ficheiro

C:\Windows\inf\setupapi.dev.log

Informações sobre conexões de dispositivos, interfaces de rede e muito mais. - Pastas do Explorer com uma lista de atalhos (também conhecida como lista de atalhos). Os dados são armazenados em um caminho como:

:\Users\User\AppData\Roaming\Microsoft\Windows\Recent

- Pasta (consulte o registro - AppCompatCache)

C:\Windows\appcompat\Programs

- Pasta

C:\Windows\Panther

Ele armazena informações para reversão se você atualizou a versão do Windows

Logs do Windows: bem, nenhum comentário aqui ... mesmo os completamente justos.

Existem vários outros locais no registro e no disco, mas são muito menos informativos e não muito interessantes (consulte as "soluções" abaixo). E há também um mar de outros lugares, como arquivos "* .log" de diferentes serviços e nem sempre a Microsoft. É verdade que é encorajador que o CCleaner em esteróides (veja abaixo) seja quase completamente apagado.

Outras fontes de vazamento de informações são conhecidas por mim, mas não se enquadram no assunto do artigo por um motivo ou outro. E aqui também deve ser observado que quase tudo é apagado pelo CCleaner ou existem outros utilitários distribuídos gratuitamente.

Lista daqueles1. Tudo relacionado à rede e à Internet (isso não está incluído neste artigo sobre histórias armazenadas “localmente”). Mas CCleaner e

Privazer fazem isso . Deve-se notar imediatamente que com o CCleaner em esteróides, a partir das decisões no final do artigo, as habilidades para esse aumento às vezes.

2. Tudo relacionado ao histórico de conexão de dispositivos USB . Para visualizá-lo e excluí-lo, você pode usar, por exemplo,

Usboblivion .

3. Tudo relacionado ao sistema de arquivos . Exclusão "permanente" de arquivos e limpeza de espaço livre (o mesmo que "exclusão irrecuperável", mas de arquivos excluídos anteriormente que permanecem nas áreas selvagens do sistema de arquivos). Em geral, problemas relacionados ao fato de que arquivos excluídos podem ser restaurados. Ao mesmo tempo, deve-se mencionar os caches de miniaturas das imagens do Windows, que podem armazenar miniaturas de imagens já excluídas. O CCleaner e o Privazer também sabem como limpar tudo.

4. Tudo o que está conectado aos pontos de recuperação (“cópias de sombra”) nos quais os arquivos são salvos, incluindo o registro do sistema com dados desbloqueados. Você pode conectar, visualizar e restaurar arquivos / pastas a partir deles (sem fazer reversões do sistema) usando os utilitários NirSoft (você também pode usá-los para ler informações dos arquivos de registro de lá), mas, na minha opinião, é mais conveniente - o

ShadowExplorer . Você pode excluir pontos de recuperação usando o CCleaner. E antes de criar pontos, você pode executar uma "varredura" para eliminar informações desnecessárias antes de salvá-las.

5. Aqui está o ramo do registro .

HKEY_USERS\<SID >\Software

É aqui que os dados do programa são gravados, inclusive portáteis. E eles permanecem aqui. E se você deseja ocultar o uso de algum programa, seria bom verificar esse segmento e, se houver, excluir os dados.

6. Tudo relacionado à instalação de software não licenciado e

trazido à luz de Deus pelo programa policial

Defacto . Existe também um "análogo gratuito" do

Lpro (embora eu não tenha uma suposição muito bem fundamentada de que o mecanismo Defacto baseado nele ou em sua ideia foi criado). Mas ela, diferentemente da Defacto, apenas determina que o software é pago, e não "violação de direitos autorais e direitos relacionados".

Sair, IMHO - não use isso. Além do conhecido Soft Portal sobre esse tópico, também posso oferecer (se houver alguma coisa, isso não é publicidade, não tenho relação com esses sites):

-

GiveAwayOfTheDay . Todos os dias eles distribuem um programa licenciado (você pode assinar o boletim).

-

Licenças gratuitas no site do COMSS . Software e assinaturas licenciadas gratuitas (para várias ações). Como exemplo, agora há uma promoção VPN gratuita por um ano. E o conveniente editor de registro do Reg Organizer, que eu usei para pesquisa. E mesmo o Acronis True Image e o armazenamento em nuvem de 2 TB de criptografia e muito mais. "Quanto?" - "Brinde, senhor". (você pode assinar o boletim; não piadas de barba, no sentido, mas este site).

Materiais sobre este tópico, exceto "fontes" no final do artigoEntão, como, no final, acabar com eles?

Proponho para consideração e crítica a seguinte opção: atualizar o CCleaner (que, eu acho, é mais conveniente para os usuários e mais fiel, porque exclui a invenção de outra bicicleta) e

use o arquivo bat para substituir os logs do Windows.

Além disso, abaixo está sua própria solução, na forma de um arquivo bat, mas, no entanto,

não é aconselhável usá-lo mesmo na minha opinião (especialmente porque ele substitui apenas o mais básico e principalmente para o Windows 10). A menos que eu sugira ler comentários sobre o código.

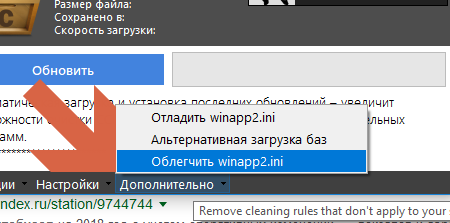

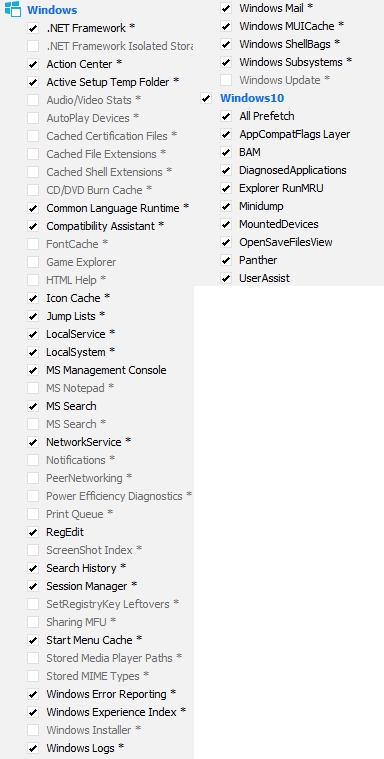

Atualize o CCleaner + adicione suas regras + bat-file para apagar os logs do Windows

Para começar, você precisa baixar e executar o

CCEnhancer , executar a “atualização” (de acordo com as instruções na página). Apenas certifique-se de selecionar e clicar neste item de menu (após fechar o CCleaner, se iniciado):

Caso contrário, o arquivo winapp2.ini conterá 100500 regras extremamente relevantes para as massas, como as regras de limpeza do emulador Zaika Spectrum (talvez alguém até se lembre desse computador), mas que inibem bastante o CCleaner.

Então você precisa ir para a pasta em que o CCleaner está instalado. Encontre o arquivo winapp2.ini lá, parabenize-o pelo alívio e abra-o (por exemplo, no nodepad ++).

Adicione o seguinte no final do arquivo: [All Prefetch] Section=Windows10 Default=False FileKey1=%WinDir%\Prefetch|*.pf;*.db;*.fx;*.7db;*.ini;*.ebd;*.bin|RECURSE [AppCompatFlags Layer] Section=Windows10 Default=False RegKey1=HKCU\.DEFAULT\Software\Microsoft\Windows NT\CurrentVersion\AppCompatFlags\Layers [Explorer RunMRU] Section=Windows10 Default=True RegKey1=HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\RunMRU [OpenSaveFilesView] Section=Windows10 Default=True RegKey1=HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\ComDlg32\FirstFolder RegKey2=HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\ComDlg32\FirstFolder RegKey3=HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\ComDlg32\LastVisitedPidlMRULegacy RegKey4=HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\ComDlg32\OpenSavePidlMRU [UserAssist] Section=Windows10 Default=True RegKey1=HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\UserAssist [DiagnosedApplications] Section=Windows10 Default=False RegKey1=HKLM\SOFTWARE\Microsoft\RADAR\HeapLeakDetection\DiagnosedApplications [BAM] Section=Windows10 Default=True RegKey1=HKLM\SYSTEM\CurrentControlSet\Services\bam\UserSettings\.DEFAULT RegKey2=HKLM\SYSTEM\ControlSet001\Services\bam\UserSettings\.DEFAULT [MountedDevices] Section=Windows10 Default=True RegKey1=HKU\.DEFAULT\Software\Microsoft\Windows\CurrentVersion\Explorer\MountPoints2 [Panther] Section=Windows10 Default=True FileKey1=%WinDir%\Panther|*.*|RECURSE [Minidump] Section=Windows10 Default=True FileKey1=%WinDir%\Minidump|*.*

Salve o arquivo.

Arquivo bat criado para limpar todos os logs do Windows:1. É necessário criar um arquivo de texto no computador, por exemplo, usando o nodepad ++,

codificado no OEM 866 (DOS) (caso contrário, em vez de letras russas, pode haver krakozyabra). Copie o texto e salve. Renomeie o arquivo, substituindo a extensão .txt por .bat

2. Você precisa executá-lo em nome do administrador (caso contrário, ocorrerá um erro "Você deve executar este script em nome do administrador").

REM Last- ActivityView. Windows @ECHO OFF REM , DOS-866 CHCP 866 COLOR A CLS REM ---------------------------------------------------------------------------------------- REM FOR /F "tokens=1,2*" %%V IN ('bcdedit') DO SET adminTest=%%V IF (%adminTest%)==() GOTO errNoAdmin IF (%adminTest%)==(Access) GOTO errNoAdmin REM ---------------------------------------------------------------------------------------- ECHO 1 ENTER ECHO. SET /p doset=" : " ECHO. REM ---------------------------------------------------------------------------------------- REM ---------------------------------------------------------------------------------------- REM . 1 - IF %doset% NEQ 1 EXIT REM ------------------------------------------------------------------------------------------ REM Windows. , CCleaner, wevtutil ECHO. ECHO Windows FOR /F "tokens=*" %%G in ('wevtutil.exe el') DO (call :do_clear "%%G") ECHO. ECHO ECHO. REM ------------------------------------------------------------------------------------------ PAUSE EXIT :do_clear ECHO %1 wevtutil.exe cl %1 GOTO :eof :errNoAdmin COLOR 4 ECHO ECHO. PAUSE

Por precaução, antes do primeiro início, você precisa criar um ponto de recuperaçãoAlém disso, você pode ler uma descrição detalhada e compreensível de todas as regras básicas do CCleaner e as consequências de sua aplicação,

aqui (russo)

Execute o arquivo bat. Aguarde o trabalho terminar.

Abra o CCleaner, vá em "Limpar" nele.

Escolha as seguintes regrasNa guia Windows

Na guia "Aplicativos"

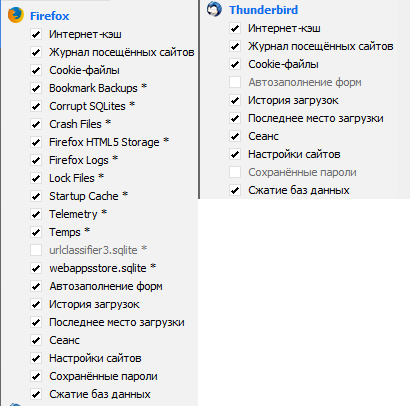

Na guia "Aplicativos" Se você usa o FireFox e o Thunderbird

Se você usa o FireFox e o Thunderbird , sugiro usar as seguintes regras:

É necessário levar em consideração

É necessário levar em consideração que, para o FireFox, as senhas salvas dos sites serão apagadas (você precisará digitá-las novamente quando entrar no site). Mas você pode desmarcar a regra "senhas salvas".

Faça uma limpeza.

Opção 2 - Usar arquivo bat

Manual de instruçõesEsta é uma versão alfa e, teoricamente, pode quebrar alguma coisa, por isso a usamos por nossa própria conta e risco.

A primeira vez, antes de iniciar, criando um ponto de restauração do sistema.1. É necessário criar um arquivo de texto no computador, por exemplo, usando o nodepad ++,

codificado no OEM 866 (DOS) (caso contrário, em vez de letras russas, pode haver krakozyabra). Copie o texto nele e salve renomeando o arquivo, substituindo a extensão .txt por .bat

2. Leia com atenção os comentários em seu código (já que também são descritos aspectos negativos associados ao mashing)

3. Execute-o como administrador (caso contrário, ocorrerá um erro "Você deve executar este script como administrador").

4. Se não houver chaves ou pastas do Registro, o script deve pular esta ação.

(isso não é um erro, não foi encontrado e ignorado)

(isso não é um erro, não foi encontrado e ignorado) Texto do arquivo BatSinto muito, não encontrei o destaque dos arquivos em lote.

REM Last- ActivityView. 1 Alpha @ECHO OFF REM , DOS-866 CHCP 866 REM - ... , COLOR A CLS REM ---------------------------------------------------------------------------------------- REM FOR /F "tokens=1,2*" %%V IN ('bcdedit') DO SET adminTest=%%V IF (%adminTest%)==() GOTO errNoAdmin IF (%adminTest%)==(Access) GOTO errNoAdmin REM ---------------------------------------------------------------------------------------- REM !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! REM 1 , , . REM (\ ..) REM .. 2-3 REM 1. - Windows .. , , ( .. ) REM - Prefetch SuperFetch REM 2. REM - - REM ...AppCompatFlags\Layers REM 3. REM , " ", REM !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! REM ---------------------------------------------------------------------------------------- REM ECHO. ECHO ! ECHO , , - ECHO. ECHO. REM , NirSoft ECHO 1 - REM , . REM ( NirSoft ) REM : REM 1. , , (- Perfect SuperFetch) REM 2. (Minidump) REM 3. "" REM 4. , " ". REM ( ) ECHO 2 - , Perfect Minidump REM . .2 + Windows ECHO 3 - , Perfect Windows ECHO ENTER ECHO. SET /p doset=" : " ECHO. REM ---------------------------------------------------------------------------------------- REM ---------------------------------------------------------------------------------------- REM . 1 2 3 - IF %doset% NEQ 1 ( IF %doset% NEQ 2 ( IF %doset% NEQ 3 EXIT ) ) REM ---------------------------------------------------------------------------------------- REM ------------------------------------------------------------------------------------------ REM Windows, 3. , wevtutil REM NirSoft - LastActivityView IF %doset% EQU 3 ( ECHO. ECHO Windows FOR /F "tokens=*" %%G in ('wevtutil.exe el') DO (call :do_clear "%%G") ECHO. ECHO ECHO. ) REM ------------------------------------------------------------------------------------------ REM ------------------------------------------------------------------------------------------ REM ShellBag. , "" REM NirSoft - LastActivityView, ExecutedProgramsList, ShellBagsView ECHO. ECHO ShellBag - REG DELETE "HKEY_CURRENT_USER\Software\Classes\Local Settings\Software\Microsoft\Windows\Shell\MuiCache" /va /f REG DELETE "HKEY_CURRENT_USER\Software\Classes\Local Settings\Software\Microsoft\Windows\Shell\BagMRU" /f REG DELETE "HKEY_CURRENT_USER\Software\Classes\Local Settings\Software\Microsoft\Windows\Shell\Bags" /f REG DELETE "HKEY_CURRENT_USER\Software\Microsoft\Windows\Shell\BagMRU" /f REG DELETE "HKEY_CURRENT_USER\Software\Microsoft\Windows\Shell\Bags" /f ECHO. REM ------------------------------------------------------------------------------------------ REM ------------------------------------------------------------------------------------------ REM Explorer. "" ECHO. ECHO Explorer - REG DELETE "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\RunMRU" /va /f ECHO. REM ------------------------------------------------------------------------------------------ REM ------------------------------------------------------------------------------------------ REM ComDlg32. "\" " " REM NirSoft - LastActivityView ECHO. ECHO OpenSave LastVisited - REG DELETE "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\ComDlg32\FirstFolder" /va /f REG DELETE "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\ComDlg32\LastVisitedPidlMRU" /va /f REG DELETE "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\ComDlg32\LastVisitedPidlMRULegacy" /va /f REM ( NirSoft - OpenSaveFilesView) REG DELETE "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\ComDlg32\OpenSavePidlMRU" /f REG ADD "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\ComDlg32\OpenSavePidlMRU" ECHO. REM ------------------------------------------------------------------------------------------ REM ------------------------------------------------------------------------------------------ REM 1 .. 2 3 IF %doset% NEQ 1 ( REM UserAssist. "" REM NirSoft - UserAssistView ECHO. ECHO UserAssist - REG DELETE "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\UserAssist" /f REG ADD "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\UserAssist" ECHO. ) REM ------------------------------------------------------------------------------------------ REM AppCompatCache ECHO. ECHO AppCompatCache - REG DELETE "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\AppCompatCache" /va /f REG DELETE "HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\Session Manager\AppCompatCache" /va /f ECHO. REM ------------------------------------------------------------------------------------------ REM ------------------------------------------------------------------------------------------ REM DiagnosedApplications. Windows ECHO. ECHO DiagnosedApplications - REG DELETE "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\RADAR\HeapLeakDetection\DiagnosedApplications" /f REG ADD "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\RADAR\HeapLeakDetection\DiagnosedApplications" ECHO. REM ------------------------------------------------------------------------------------------ REM ------------------------------------------------------------------------------------------ REM SID - FOR /F "tokens=2" %%i IN ('whoami /user /fo table /nh') DO SET usersid=%%i REM ------------------------------------------------------------------------------------------ REM ------------------------------------------------------------------------------------------ REM Search. ECHO. ECHO Search - REG DELETE "HKEY_USERS\%usersid%\Software\Microsoft\Windows\CurrentVersion\Search\RecentApps" /f REG ADD "HKEY_USERS\%usersid%\Software\Microsoft\Windows\CurrentVersion\Search\RecentApps" ECHO. REM ------------------------------------------------------------------------------------------ REM ------------------------------------------------------------------------------------------ REM BAM. REM , . REM bat , , portable- ECHO. ECHO Background Activity Moderator - REG DELETE "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\bam\UserSettings\%usersid%" /va /f REG DELETE "HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\bam\UserSettings\%usersid%" /va /f ECHO. REM ------------------------------------------------------------------------------------------ REM ------------------------------------------------------------------------------------------ REM AppCompatFlags ECHO. ECHO AppCompatFlags - REM NirSoft - ExecutedProgramsList REG DELETE "HKEY_USERS\%usersid%\Software\Microsoft\Windows NT\CurrentVersion\AppCompatFlags\Compatibility Assistant\Store" /va /f REM 1 .. 2 3 IF %doset% NEQ 1 ( REM , " " " " REM NirSoft - AppCompatibilityView REG DELETE "HKEY_USERS\%usersid%\Software\Microsoft\Windows NT\CurrentVersion\AppCompatFlags\Layers" /va /f ) ECHO. REM ------------------------------------------------------------------------------------------ REM ------------------------------------------------------------------------------------------ REM "" .. TrueCrypt ECHO. ECHO MountedDevices - ECHO. REG DELETE "HKEY_USERS\%usersid%\Software\Microsoft\Windows\CurrentVersion\Explorer\MountPoints2" /f REG ADD "HKEY_USERS\%usersid%\Software\Microsoft\Windows\CurrentVersion\Explorer\MountPoints2" ECHO. REM ------------------------------------------------------------------------------------------ REM ------------------------------------------------------------------------------------------ REM ECHO. REM NirSoft - JumpListsView, RecentFilesView ECHO Recent - DEL /f /q %APPDATA%\Microsoft\Windows\Recent\*.* DEL /f /q %APPDATA%\Microsoft\Windows\Recent\CustomDestinations\*.* DEL /f /q %APPDATA%\Microsoft\Windows\Recent\AutomaticDestinations\*.* ECHO ECHO. REM ------------------------------------------------------------------------------------------ REM ------------------------------------------------------------------------------------------ ECHO. ECHO Panther - DEL /f /q %systemroot%\Panther\*.* ECHO ECHO. REM ------------------------------------------------------------------------------------------ REM ------------------------------------------------------------------------------------------ ECHO. ECHO AppCompat - DEL /f /q %systemroot%\appcompat\Programs\*.txt DEL /f /q %systemroot%\appcompat\Programs\*.xml DEL /f /q %systemroot%\appcompat\Programs\Install\*.txt DEL /f /q %systemroot%\appcompat\Programs\Install\*.xml ECHO ECHO. REM ---- REM ------------------------------------------------------------------------------------------ IF %doset% NEQ 1 ( ECHO. REM Prefetch. , . Windows REM NirSoft - LastActivityView, ExecutedProgramsList ECHO Prefetch - DEL /f /q %systemroot%\Prefetch\*.pf DEL /f /q %systemroot%\Prefetch\*.ini DEL /f /q %systemroot%\Prefetch\*.7db DEL /f /q %systemroot%\Prefetch\*.ebd DEL /f /q %systemroot%\Prefetch\*.bin REM SuperFetch. SuperFetch DEL /f /q %systemroot%\Prefetch\*.db REM Trace. DEL /f /q %systemroot%\Prefetch\ReadyBoot\*.fx ECHO ECHO. ECHO. ECHO Minidump - REM REM NirSoft - LastActivityView DEL /f /q %systemroot%\Minidump\*.* ECHO ) ECHO. REM ------------------------------------------------------------------------------------------ PAUSE EXIT :do_clear ECHO %1 wevtutil.exe cl %1 GOTO :eof :errNoAdmin COLOR 4 ECHO ECHO. PAUSE

FinalDepois de usar a primeira ou a segunda opção, você pode executar os utilitários do NirSoft para verificar se alcançamos o efeito desejado. Lucro ... Agora, o principal é alimentar os cães e não tocar em nada. E então ela começará novamente a escrever ópera ...Cenários possíveis para o uso de soluções bat e CCleaner

Lucro ... Agora, o principal é alimentar os cães e não tocar em nada. E então ela começará novamente a escrever ópera ...Cenários possíveis para o uso de soluções bat e CCleaner- Use separadamente. Além disso, faz sentido substituir completamente as revistas em "casos particulares"

- Crie um único arquivo bat que primeiro substitua os logs e, em vez de tudo o resto - chame CCleaner, ou seja, depois de excluir os logs, faça a chamada: "C: \ Arquivos de programas \ CCleaner \ CCleaner64.exe" / AUTOS

- Coloque esse arquivo bat na inicialização (o que provavelmente resolverá o problema de executar o CCleaner no Windows 10 ao mesmo tempo)

- bat- Windows, « ». gpedit.msc — « » — « Windows» — « (/)» — « ».

Fontes

- Procmon SysinternalsSuite , c — … NirSoft. (.) .

- Windows registry and forensics: 1 2 . (.)

- () CodeBy . Forensics Windows Registry (.) .

- Artigo Limpando logs do Windows (Port.) .

- Artigo Crie suas próprias regras do CCleaner .

A propósito, por que a resistência forense 1?Isso ficará claro se chegar a 2.