Olá, meu nome é Adrian Cranshaw. Sou co-fundador da Derbycon, fundador da Irongeek.com, tenho interesse em segurança da informação e trabalho como consultor sênior de segurança na Trusted Sec. Vou lhe dizer como as pessoas publicam seus documentos originais no Darknet e como elas são fáceis de serem capturadas por causa disso.

São histórias bem conhecidas sobre pessoas que usaram o TOR ou outros anonimizadores e foram pegos principalmente devido à negligência das regras da OPSEC.

A história que designei como número 0 são as bombas, como se plantadas na Universidade de Harvard no ano passado. Um cara enviou um email para vários departamentos da liderança da universidade, incluindo o serviço de segurança e o jornal estudantil, indicando a localização das bombas: centro de ciências, Sever Hall, Emerson Hall, Thayler Hall. Ele escreveu que eles agem rapidamente porque as bombas explodirão em breve. Uma mensagem sobre isso foi publicada na mídia em 16 de dezembro de 2013.

Então quem era esse cara? Ele usou o serviço de correio “partidário” para enviar e-mails do Guerilla Mail uma vez e enviou sua carta via TOR.

Mas ele não levou em conta que o Guerilla Mail coloca o endereço IP original do remetente no cabeçalho da mensagem. Por exemplo, se você enviar uma carta de casa, ela indicará o endereço IP do seu computador em casa. O slide mostra um exemplo em que usei minha caixa de correio no irongeek.com para mostrar como isso funciona. Esse cara pensou em anonimato e usou o TOR, então o endereço IP do servidor TOR foi indicado em sua carta. No entanto, ele não levou em consideração que todos os nós TOR, com exceção de "pontes", são conhecidos e estão em domínio público - eles estão listados, por exemplo, neste site

torstatus.blutmagie.de e é fácil determinar se um computador específico pertence à rede TOR ou não Se você não usar a "ponte", é muito fácil rastrear quem e onde ingressou na LAN de Harvard e usou o TOR no momento em que a mensagem de ameaça foi enviada.

Se esse cara usasse a "ponte" ou enviasse sua carta de algum café ou outro local público, seria difícil rastrear. Mas ele usou a rede da universidade, conectando-a a partir de um dormitório estudantil. Portanto, eles foram capazes de encontrar esse cara de 20 anos chamado Eldo Kim, que, como se viu, queria cancelar os exames dessa maneira.

Ao mesmo tempo, 10 estudantes usaram a rede TOR ao mesmo tempo e, quando o FBI começou a interrogá-los, ele encontrou evidências suficientes contra Kim e teve que admitir o que havia feito.

As lições a seguir podem ser aprendidas neste caso:

- Não seja o único que usa o TOR em uma rede controlada em um determinado momento;

- use a "ponte";

- não confesse nada;

- ataques de correlação são uma conclusão precipitada.

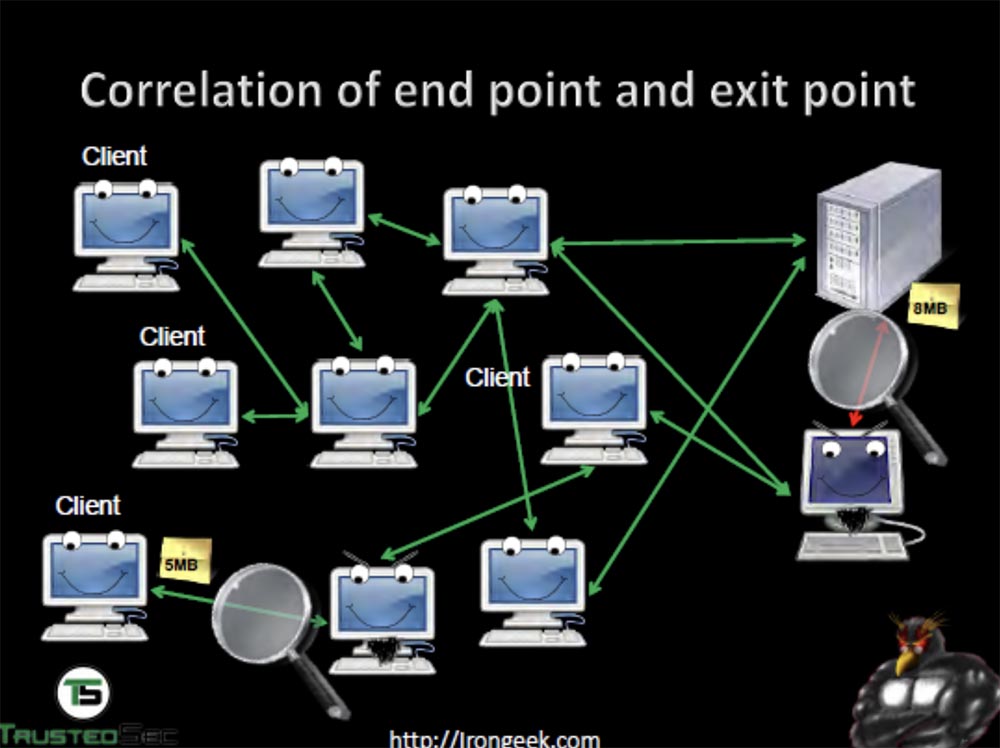

Em um segundo, falarei um pouco mais sobre ataques de correlação. Primeiro, considere uma correlação que compara um terminal com um ponto de saída de tráfego. O objetivo de tal ataque é que você monitore o tráfego e veja o que acontece na rede. Obviamente, tudo é criptografado aqui, mas se você observar a solicitação de 5 MB enviada do computador do cliente para o servidor, poderá ver coisas interessantes. Este computador com uma tela roxa sob o servidor é um observador que "fareja" o tráfego de rede.

Ele vê que uma solicitação de 5 MB chega ao servidor e uma resposta de 8 MB já volta, porque ficou robusta devido às chaves de criptografia. Em seguida, você pode comparar o tempo durante o qual a solicitação foi enviada e recebeu uma resposta e identificar o computador a partir do qual a solicitação foi enviada.

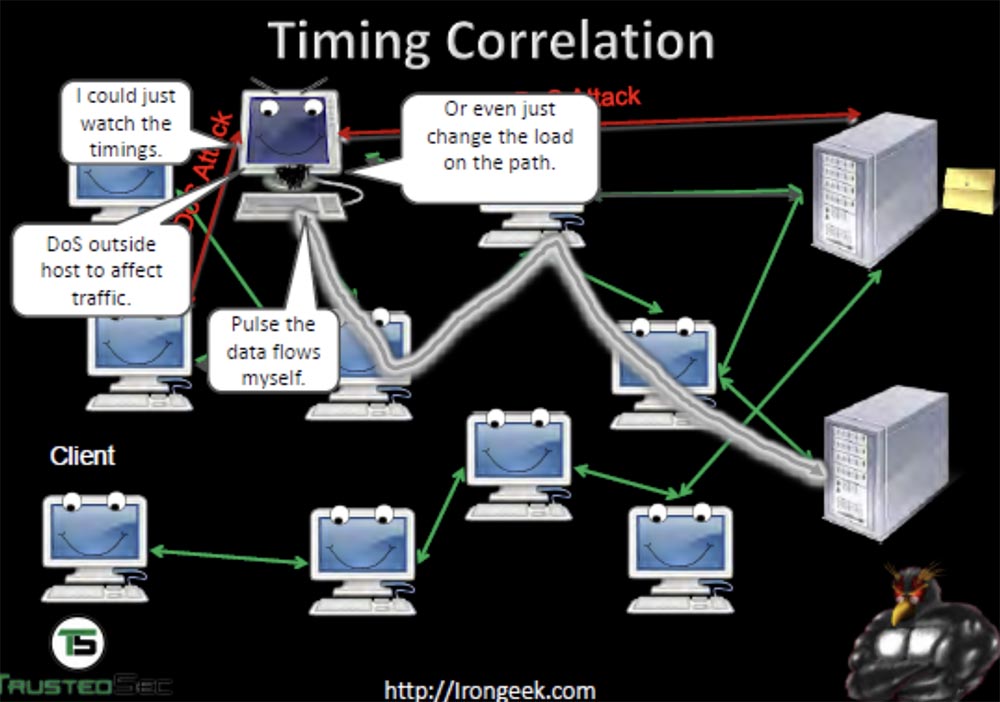

Você pode usar a correlação de tempo para rastrear o caminho do tráfego entre computadores na rede. Nesse caso, um ataque DDoS é usado para alterar a carga ao longo do caminho do tráfego, o que permite rastrear o caminho entre os computadores na rede.

Você também pode gerar seu próprio tráfego para criar seu próprio "padrão" de passagem e, assim, "tocar" os computadores da rede pelos quais ele passa. Assim, você pode descobrir quem está falando com quem e por quais servidores - primeiro, com um ataque DDoS, "derrubamos" um servidor, observamos quais máquinas saíam da rede, depois "derrubam" outro e assim por diante. A NSA usou um projeto chamado Maloney que usou essa técnica de monitoramento de rede TOR.

Você também pode monitorar a atividade do servidor DNS e observar um vazamento. Se eu não usar um proxy para DNS e, por padrão, for, posso enviar uma solicitação ao servidor DNS. Ele não pode ver de onde vem meu tráfego e de onde, mas pode ver quais sites eu visito e determinar o endereço IP do nó TOR.

Em seguida, considere o caso nº 1 - LulzSec, um ramo do grupo de hackers Anonymous, o caso de Hector Xavier Monsegyur ou Sabu. Ele geralmente usava o TOR para se conectar a um bate-papo no IRC, mas estava com preguiça de iniciar o TOR uma vez, usou uma rede aberta e caiu nos federais, após o que foi forçado a trabalhar com eles por 9 meses. Hector usou o IRC para se comunicar com Jeremy Hammond, e esse fato foi usado para prender Hammond em 2012.

Se você usa esse bate-papo, sempre use o anonimato, porque a pessoa que possui o servidor de IRC pode facilmente obter seu endereço IP e descobrir quem você é. Um dos membros do movimento anônimo no Reino Unido que possuía um servidor desse tipo ficou bravo com seus amigos e começou a "despejar" seus endereços IP em domínio público.

Hammond, usando o apelido sub-g, usou TOR, para que suas mensagens não pudessem ser descriptografadas. Mas o endereço MAC do seu computador foi gravado nessa rede, e o FBI correlacionou o tempo de sua conversa com Sabu no IRC. Eles descobriram que subg e Hammond estavam online ao mesmo tempo em que Jeremy estava em casa naquele momento e seu computador estava conectado a essa rede. Eles reuniram evidências suficientes de onde Hammond obteve acesso, também receberam mensagens de bate-papo do IRC enviadas por Sab, e assim por diante. Você pode encontrar informações mais detalhadas neste

link .

A partir deste caso, podemos tirar as seguintes conclusões:

- use a rede TOR constantemente, não de tempos em tempos. O fato é que seu navegador armazena cookies e, se você estava em um site e voltou a ele abertamente sem usar o TOR, o navegador novamente enviará seus cookies para ele. Para que eles possam ser facilmente interceptados e descobrir quem você é. O TOR também é bom para não armazenar cookies e limpar toda a história quando você o desativa;

- não forneça informações pessoais a ninguém, porque se você compartilhar um monte de dados com alguém que possa ser preso, eles também poderão prendê-lo;

- como eu disse, lembre-se de que ataques de correlação são um prefixo.

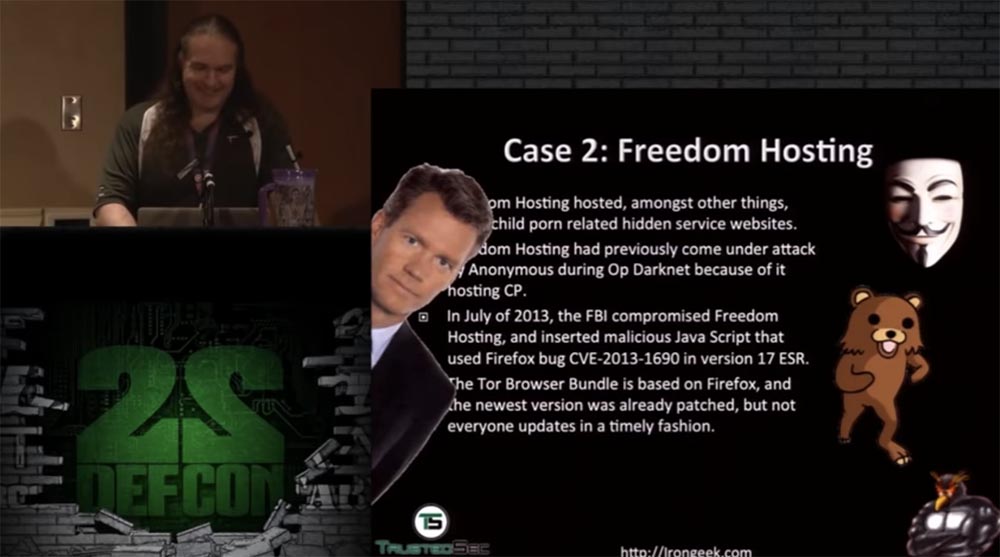

Em seguida, considere o Caso 2 - A Freedom Hosting forneceu serviços de correio aos clientes na rede TOR, ou seja, permitiu que eles criassem suas próprias caixas de correio na rede anônima. Eles, em particular, eram usados para distribuir pornografia infantil, embora servissem principalmente para a troca de cartas entre usuários. É por causa da pornografia infantil que essa hospedagem em 2011 foi atacada pelo Anonymous durante a operação para "limpar" a Darknet.

Em particular, o site da cidade de Lolita, hospedado no Freedom Hosting, foi submetido a um ataque DDoS, como resultado dos quais hackers anônimos conseguiram publicar uma lista pública de seus usuários. Em julho de 2013, o FBI comprometeu várias caixas de correio do Freedom Hosting e injetou código JavaScript malicioso lá que explorava a vulnerabilidade do Firefox CVE-2013-1690 da versão 17 do navegador ESR. Como você sabe, o pacote de software TOR é baseado no Firefox. Seus desenvolvedores lançaram um patch que elimina a vulnerabilidade, mas muitos usuários do Tor, como sempre, não atualizaram a versão pontual do navegador de cebola a tempo.

Essa vulnerabilidade permitiu ao FBI controlar as mensagens do Freedom Hosting implantando uma exploração chamada Magneto. É um pequeno executável do Windows. Magneto procura o nome de host e o endereço MAC do Windows da vítima e envia as informações de volta ao servidor do FBI na Virgínia, expondo o endereço IP real da vítima. O script retorna dados com uma solicitação HTTP padrão fora da rede TOR. Detalhes podem ser lidos

no link .

Esse projeto é semelhante ao projeto Egotistical Giraffe, uma ferramenta que o FBI usou contra usuários de TOR através de software vulnerável em seus computadores. O spamware mágico usado pelos federais também inclui o Magic Lantern, FOXACID e CIPAV, um verificador de protocolos da Internet e endereços de computadores.

Como resultado, o FBI conseguiu destruir a Freedom Hosting prendendo Eric Wohen Marquez, um cidadão de 28 anos da Irlanda e dos EUA, por distribuir pornografia infantil. Ele conseguiu se conectar ao servidor Freedom Hosting graças aos documentos de pagamento. Ele comprou algo e as informações de compra com referência ao seu endereço IP real permaneceram na caixa de correio do Freedom Hosting. Quando ele foi preso por serviços especiais, correu para desligar o laptop para que, ao recarregar, o sistema de criptografia no disco rígido fosse ativado, mas ele não obteve êxito.

As lições a seguir podem ser aprendidas neste caso:

- Nunca contate hospedagem relacionada ao Capitão Picard ou Julian Bashir. Se você conhece a cultura 4chan, sabe o que significam esses dois apelidos - o primeiro CP abreviado, ou "porno infantil" (porno infantil), e o segundo - JB, ou "sedutor" (jailbait),

atualizar, atualizar e atualizar novamente. Se todas essas pessoas instalassem o patch com os "patches" da vulnerabilidade do Firefox a tempo, o FBI não seria capaz de implementar a exploração do Magneto no TOR. Agora, se você estiver usando uma versão desatualizada do Thor, uma linha aparecerá na parte superior com um convite para atualizá-la; - Não permita rastrear-se pelos seus "pagamentos", não use o correio para armazenar documentos de pagamento que contenham suas informações pessoais;

- Deixe seu laptop criptografado quando não estiver em uso.

Faça o servidor oculto entrar em contato com você para determinar seu endereço IP real e descobrir se ele é suscetível a qualquer vulnerabilidade por vários ataques, por exemplo, estouros de buffer etc.

Isso é necessário para não estragar e não ficar sob a supervisão dos federais entrando em contato com esse servidor na rede TOR.

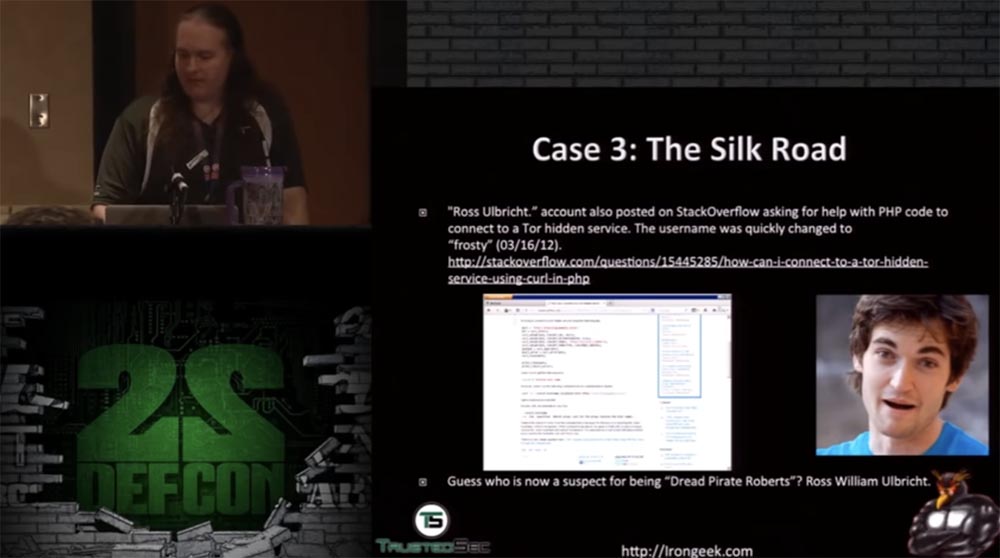

O caso n ° 3 refere-se à conhecida Rota da Seda, ou a Rota da Seda. Esse mercado da Darknet era administrado por um cara com o pseudônimo Dread Pirate Roberts, ou The Horrible Pirate Roberts. Era uma plataforma eletrônica para compradores e vendedores, que comercializavam, digamos, bens não muito legais. O processo da Silk Road em 23 de setembro de 2013 mostra que cerca de 13.000 listas de mercadorias em sites relacionados a consultas como maconha, ecstasy, intoxicantes e opióides foram encontradas na rede TOR. "," Precursores "," psicodélicos "e similares de substâncias entorpecentes. Em suma, era o sonho de Charlie Sheen.

Também no site da TOR, foram encontrados 159 sites que fornecem serviços para invadir contas de várias redes a pedido do cliente, incluindo Facebook e Twitter, para que o cliente tenha a oportunidade de gerenciar e alterar livremente as informações pessoais do proprietário da conta. Havia também 22 manuais de treinamento sobre caixas eletrônicos de hackers, além de contatos de provedores de serviços ilegais, como “contas bancárias anônimas”, “contas falsas em moeda CAD / GBP / EUR / EUR / USD”, “venda de armas de fogo e munições”, “roubadas informações do cartão bancário e da conta do PayPal "e até" assassinos contratados em mais de 10 países ". As únicas coisas que não foram oferecidas para venda ou não foram encontradas na rede foram diplomas falsos, certificados, receitas médicas e dinheiro falso. Aparentemente, o proprietário do site teve problemas com isso.

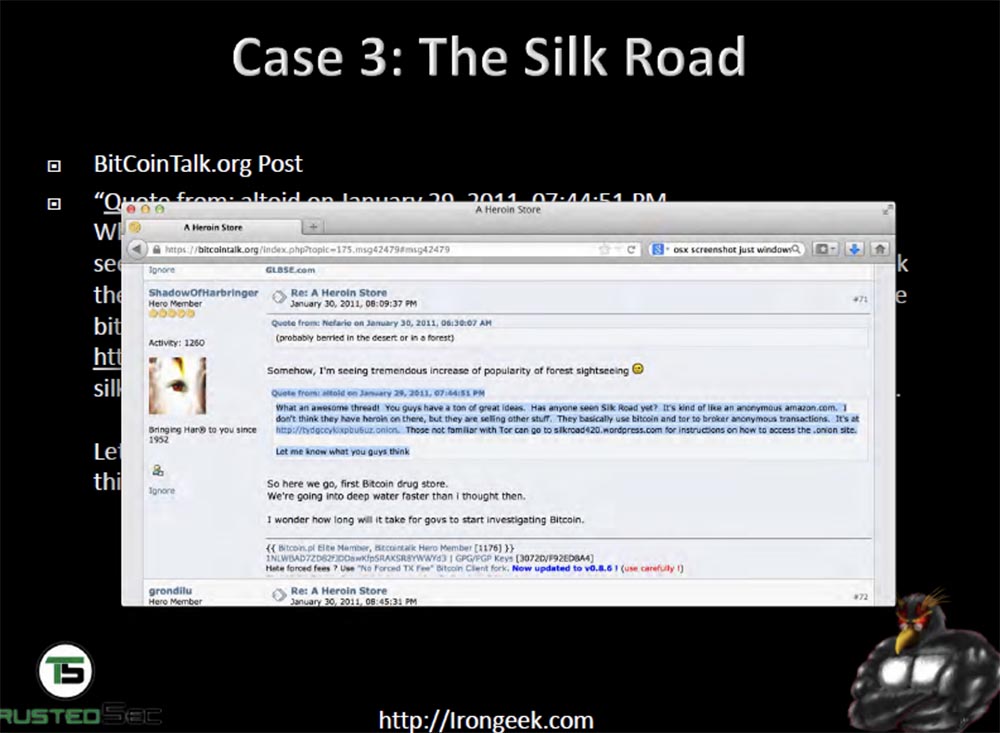

Depois que o volume de transações atingiu US $ 1,2 bilhão, o FBI se interessou pela Rota da Seda. Primeiro, eles começaram a verificar os primeiros links para o Silk Road na Internet pública, usando consultas no mecanismo de pesquisa do Google, alterando os intervalos de tempo. Eles encontraram o link mais antigo para esse recurso em um pequeno site para viciados em Shroomery, onde um cara com o apelido altoid postou um link para a página da Rota da Seda na rede TOR.

Essencialmente, ele anunciou este site, dizendo que no site da Silk Road você pode comprar anonimamente qualquer coisa. Esta publicação foi publicada em 27/01/2011.

Então alguém abriu o tópico "Loja de heroína" no bitcointalk.org e um usuário com o apelido ShadowOfHarbringer escreveu que o Silk Road pode não vender heroína, mas este é o primeiro mercado em que você pode comprar anonimamente todos os outros medicamentos para bitcoins. Também soou como um anúncio para esse recurso, e esse usuário encerrou seu post com a frase: "pessoal, deixe-me saber o que você pensa sobre isso!", Sugerindo o feedback.

Assim, os federais estabeleceram que a Rota da Seda realmente existe e funciona. Mais tarde, em outubro do mesmo ano, um personagem familiar do site Shroomery sob o apelido altoid apareceu no mesmo site bitcointalk.org, que abriu o tópico "Estou procurando um especialista em TI profissional para abrir uma startup de bitcoin", onde ele escreveu que as partes interessadas podem entrar em contato com ele no endereço de e-mail especificado. E você sabe o que ele fez? Ele escreveu o endereço de sua caixa postal, registrado em seu nome real e sobrenome - Ross Ulbricht, rossulbricht@gmail.com. Isso é chamado de falha completa do princípio OPSEC.

Portanto, não foi difícil estabelecer uma conexão entre altoid, a primeira menção da Rota da Seda e bitcoins. O e-mail alto era o mesmo que Ross. O perfil do Ulbricht no Google+ mostrou que ele está interessado no Instituto Libertário de Ludwig von Mises, "o centro mundial da Escola Austríaca de Economia".

Eles descobriram ainda que a assinatura do Dread Pirate Roberts nos fóruns da Rota da Seda continha um link para o Instituto Moses, e a economia austríaca teve uma grande influência na filosofia da Rota da Seda. Além disso, uma gravação foi feita no StackOverflow a partir da conta de Ross Ulbricht com uma solicitação para ajudá-lo a escrever o código PHP para se comunicar com os serviços ocultos do TOR.

É verdade que essa conta foi rapidamente substituída por "gelado", mas o primeiro nome de usuário correspondeu ao seu nome real e sobrenome. A combinação dessas evidências permitiu ao FBI obter um mandado de prisão contra Ulbricht e não deixou dúvidas de que Ross William Ulbricht e Dread Pirate Roberts são a mesma pessoa.

Eu provavelmente não teria escondido minha verdadeira face se tivesse ganho US $ 1,2 bilhão. Os federais também descobriram que alguém estava se conectando ao servidor host da Silk Road a partir de um cibercafé localizado ao lado do apartamento de Ross em São Francisco. Cartas endereçadas a Pirate Roberts indicavam que ele morava no fuso horário do Pacífico.

O endereço IP do servidor Silk Road foi conectado à rede VPN por meio do endereço IP pertencente ao cibercafé na Laguna Street em San Francisco e, a partir de então, em 3 de junho de 2013, Ross entrou em sua caixa de correio do Gmail.

Em uma mensagem privada para a Pirate Robots, um dos usuários escreveu que ele descobriu um vazamento de informações do site por meio de um endereço IP externo pertencente à VPN. Então o FBI conseguiu capturar e copiar as imagens do disco rígido de um dos servidores do Silk Road. Eles teriam pago ao hacker Nicholas Weaver para invadir o Silk Road e conectá-lo a um servidor externo que Tor não usava para descobrir o endereço IP real do servidor do Silk Road.

Em 10 de julho de 2013, a Alfândega dos EUA interceptou 9 cartões de identidade em nomes diferentes, mas todos esses documentos tinham uma fotografia de Ross Ulbricht. O serviço de segurança interrogou Ross, no entanto, ele negou ter ordenado a produção desses certificados e recusou-se a comentar a questão. Foi muito razoável da parte dele. Mas então ele fez algo estúpido, dizendo que hipoteticamente alguém poderia ir a um site chamado Silk Road ou TOR e comprar drogas ou documentos falsos lá. Por que ele precisava falar sobre isso, se como cidadão respeitável, ele não deveria saber nada sobre isso?

No entanto, a correspondência privada revelou que Dread Pirate Roberts estava interessado em comprar identificações falsas.

Em seguida, um dos servidores do Silk Road usava SSH e chaves privadas, que continham a entrada gelado @ gelado. Este servidor usou o mesmo código que já foi hospedado no StackOverflow. Finalmente, em 1º de outubro, o FBI prendeu Ulbricht na biblioteca pública logo depois que ele digitou a senha em seu laptop. Muitas evidências incriminatórias foram encontradas no laptop.

Mais informações sobre este caso podem ser encontradas no artigo de Nate Anderson e nos documentos que o agente Christopher Tarbell enviou ao tribunal. Eles estão localizados nos links (

um e

dois ).

As lições a seguir podem ser aprendidas neste caso:

- use identificação separada de sua pessoa na rede, nunca use nomes genuínos, use nomes de usuário diferentes e entre na rede a partir de lugares diferentes,

crie uma lenda consistente na qual não haja contradições às quais você possa se apegar. Não use apelidos antigos, como Ross fez com o nome "Josh", pelo qual colegas e colegas de quarto o conheciam enquanto estudava; - Não discuta seus interesses com ninguém e não poste perguntas e pedidos de ajuda que sejam de interesse público;

- não dê confissões voluntárias ou sugestões como: "qualquer pessoa pode comprar essas coisas na Rota da Seda".

, , , TOR , .

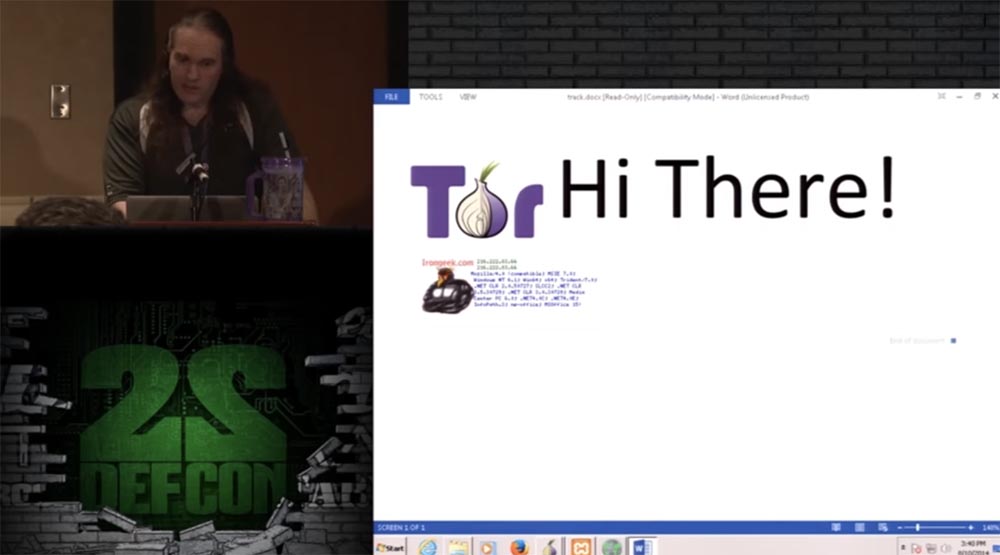

. - TOR, Word track.docx,

.

TOR, , , -. , TOR , track.docx.

. TOR . , .

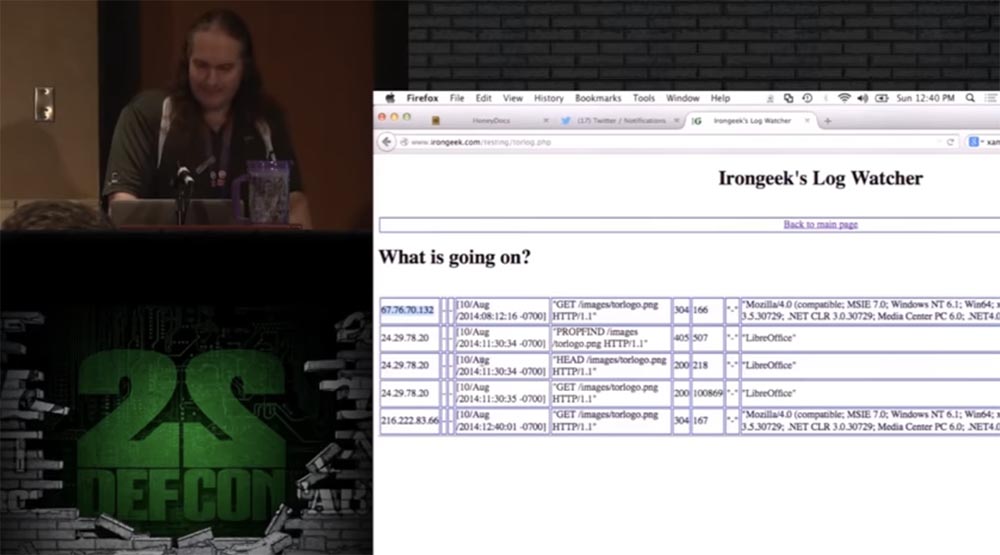

irongeek.com, IP- , , .

? credit_card.zip, . , , honeydocx.com/hive/sting/4254/buzz , IP-.

buzz, , honeydocx.com. – IP- , credit_card.zip.

, , TOR, - .

, , , .

, , , . OWASP Mutillidae II – , . , , , , SQL. IP0- , , IP-.

. TOR , , , . , , , . , IP- VPN, , .

,

.

!

Obrigado por ficar conosco. Você gosta dos nossos artigos? Deseja ver materiais mais interessantes? Ajude-nos fazendo um pedido ou recomendando a seus amigos, um

desconto de 30% para os usuários da Habr em um análogo exclusivo de servidores básicos que inventamos para você: Toda a verdade sobre o VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de US $ 20 ou como dividir o servidor? (as opções estão disponíveis com RAID1 e RAID10, até 24 núcleos e até 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps ,

.

Dell R730xd 2 vezes mais barato? Somente nós temos

2 TVs Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 a partir de US $ 249 na Holanda e nos EUA! Leia sobre

Como criar um prédio de infraestrutura. classe usando servidores Dell R730xd E5-2650 v4 custando 9.000 euros por um centavo?