Telnet é um protocolo muito antigo. A Wikipedia

relata que foi desenvolvido em 1969 e tem sido usado ativamente para acesso remoto a computadores e servidores por muitos anos, tanto no Unix / Linux quanto nos sistemas Windows (o telnet pode ser incluído no Windows NT e no Windows 2000) . A mesma Wikipedia relata que o uso do Telnet gradualmente se tornou nada a favor de um protocolo SSH mais seguro. E assim aconteceu, além de milhões de dispositivos de rede independentes - principalmente roteadores e câmeras IP que "respondem" a esse protocolo, geralmente sem o conhecimento do proprietário.

Há duas semanas, discutimos vulnerabilidades nos roteadores

Mikrotik . Mas essa vulnerabilidade - ainda há algo para quebrar. Um

estudo da Kaspersky Lab publicado na semana passada mostra que a maioria (três quartos) de todos os ataques a um dispositivo IoT são ataques ao protocolo Telnet. Se o seu dispositivo responder a esse protocolo, especialmente se for acessível pela Internet, pense se é hora de interrompê-lo. Há apenas uma exceção: se você transmitir

Star Wars via Telnet.

Os especialistas da Kaspersky Lab coletaram estatísticas da maneira tradicional - usando hanipots. Na verdade, se você montar um sistema que responda à porta 23 usando o protocolo Telnet a partir de qualquer hardware disponível, conecte-o diretamente à Internet e aguarde alguns minutos, você verá tentativas de login no log usando senhas padrão comuns. Esses sistemas infectados anteriormente estão tentando expandir a rede de bots pesquisando constantemente na Internet novos dispositivos vulneráveis. Os hanipots usados para o estudo são um pouco mais complicados: eles não apenas registram a tentativa de logon, mas também o que os atacantes estão tentando fazer após uma penetração "bem-sucedida".

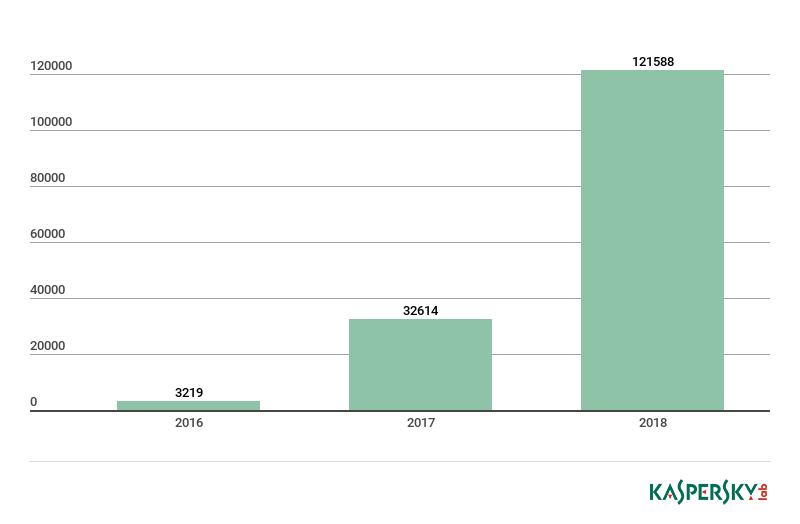

Aqui estão alguns números gerais. O número de opções de malware para dispositivos IoT está em constante crescimento: durante 7 meses deste ano, foram registradas quase três vezes mais modificações do que em 2017. Na maioria das vezes, eles tentam atacar o protocolo Telnet (75,40% de todos os ataques), em segundo lugar o SSH (11,59% - também é desejável desativar a entrada de senha pelo menos e, melhor ainda, reatribuir a porta). O restante (13,01%) é um ataque usando outros protocolos, como uma interface de controle personalizada dos mesmos roteadores Mikrotik.

Cada quinto ataque levou ao download de uma das variantes de malware da botnet Mirai. Os criadores da botnet já foram

capturados , mas seu código-fonte foi enviado ao público, para que a captura dos responsáveis pelo início da epidemia em 2016 não pudesse impedir novos ataques. Você pode ler mais sobre o Mirai

aqui , mas a imagem abaixo mostra claramente quais conjuntos de login - a senha da botnet está tentando expandir.

Por esses pares, é bem possível identificar um dispositivo vulnerável: uma câmera IP, um decodificador, um gravador de vídeo digital, uma impressora de rede e assim por diante. Existe uma certa competição entre os criadores de botnets: daí o grande número de solicitações para qualquer dispositivo que os aceite por meio de protocolos Telnet ou SSH e a tendência de alterar a senha após um ataque bem-sucedido - caso contrário, o próximo tentará instalar seu software de monitoramento no dispositivo.

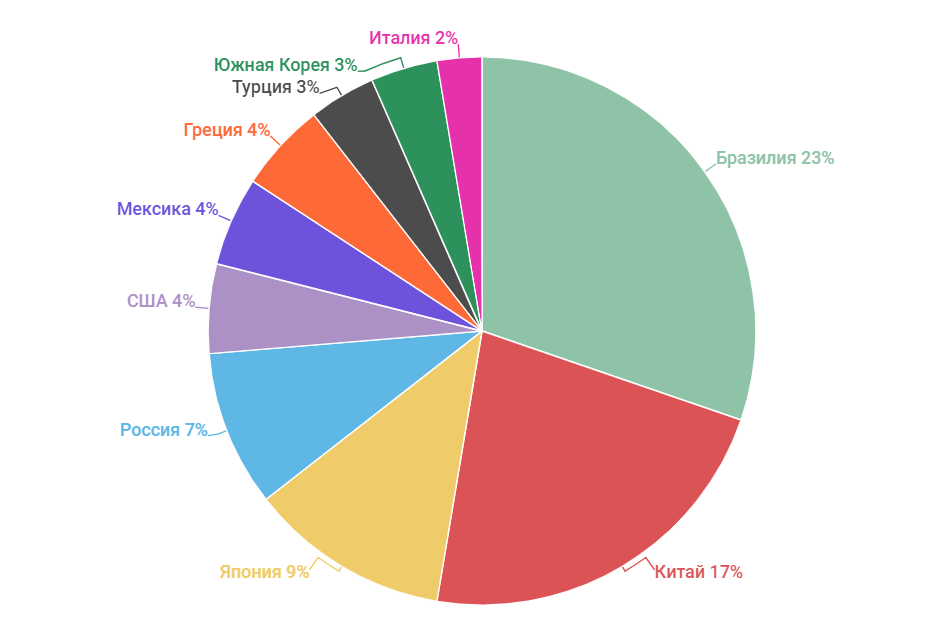

Por país, os "atacantes" são distribuídos assim. O Brasil vem em primeiro lugar, um país que foi mencionado mais de uma vez nas notícias sobre botnets da IoT. No total, os "hanipots" registraram 12 milhões de ataques com 86.560 endereços IP únicos, outros 27 mil IPs participaram da distribuição de malware. Curiosamente, o número de IPs de ataque foi muito menor que o número total de dispositivos infectados. Pode haver várias explicações: encontrar dispositivos infectados por trás do NAT, usar apenas uma pequena parte da rede de bots para ataques ou qualquer outra coisa. Como é geralmente o caso, rastrear as ações dos criminosos cibernéticos fornece apenas parte da imagem.

Você pode avaliar o poder de uma rede de bots quando usada para a finalidade a que se destina. Em 2016, o poder de ataque do provedor DNS Dyn

ultrapassou 1 terabits por segundo; foi realizado com mais de 100 mil dispositivos controlados pela botnet Mirai. No entanto, os especialistas da Kaspersky Lab apontam, com razão, que a "vida no paraíso", com milhões de dispositivos cobertos apenas pela senha padrão, terminará com o tempo. O próximo estágio é a exploração de vulnerabilidades em dispositivos IoT, que não exigem uma senha padrão. Tais ataques mais complexos podem ser realizados pela botnet Reaper.

Aqui estão alguns exemplos de vulnerabilidades: obter

controle total sobre os roteadores D-Link 850L; Câmeras IP com o recurso de “

acesso direto ” do lado de fora por número de série com mais força bruta de senha; Sistema de CFTV com acesso ao cookie falso mais

simples e fácil.

Mas tudo isso está no futuro, mas, por enquanto, a tabela acima deixa claro que mais de 90% dos ataques à IoT são força bruta comum. Vulnerabilidades

ainda não são

necessárias . Eu nem vou falar sobre interfaces de administração especializadas, mas

muito foi escrito no relatório e sobre elas.

Isso é algum tipo de completa ausência de remédios elementares. Vinte anos atrás, era comum conectar-se ao servidor de correio usando o protocolo POP3 inseguro e transferir senhas para o servidor do messenger em texto não criptografado. A Internet era jovem e ingênua. Agora, para produzir dispositivos com essa atitude em relação à segurança - bem, para dizer bem baixinho, a miopia. O que fazer Primeiro de tudo, não torne os dispositivos IoT acessíveis a partir da rede. VPN para ajudar a todos. Obviamente, esse conselho é inútil para quem tem uma câmera IP, mas não há idéia do que são Telnet e VPN.

Devemos esperar que os fabricantes melhorem gradualmente a segurança dos dispositivos IoT? Isso não cancela a disponibilidade de rede de milhões de produtos obviamente vulneráveis, que, diferentemente dos smartphones e laptops, não são atualizados há anos. E tudo é tão ruim que o famoso criptografador Bruce Schneier pediu regulamentação estatal da indústria - bem, ao que é percebido com hostilidade em relação à criptografia propriamente dita. Existem outras maneiras? Não é muito claro.

Aqui estão as

últimas notícias para você . Foi encontrada uma vulnerabilidade nos roteadores WD My Cloud. Cito: "Como a implementação da interface CGI das unidades de rede da Western Digital permite que os cookies sejam usados para autenticação, o invasor pode, durante a sessão, enviar uma solicitação HTTP para executar qualquer comando, incluindo a string Cookie: nome de usuário = admin".

Isenção de responsabilidade: as opiniões expressas neste resumo nem sempre coincidem com a posição oficial da Kaspersky Lab. Caros editores, geralmente recomendam tratar qualquer opinião com ceticismo saudável.