O que é substituição de importação em TI?

Analisarei brevemente os principais problemas de sincronização.

1. O que é software e hardware doméstico?Do ponto de vista jurídico, esses produtos são considerados russos cuja origem russa foi confirmada pelo Ministério do Desenvolvimento Digital e pelo Ministério da Indústria e Comércio, respectivamente, pela inclusão em seus registros.

Desde o final de 2017, de acordo com o Decreto do Governo da Federação Russa nº 1594, o software dos países EurAsEC não se enquadra na definição de "estrangeiro", mas enquanto não houver registro de software da Eurásia, é impossível usar, por exemplo, o software da Bielorrússia como substituição de importação.

Imediatamente, faça uma reserva de que a publicação é mais sobre software.

2. E é realmente produzido na Rússia a partir do zero?Em alguns casos, sim. Por exemplo, soluções da Kaspersky ou Abbyy.

Em outros, o software livre (STR) é tomado como base e seus próprios desenvolvimentos são aplicados a ele. Isso pode incluir, por exemplo, a maioria dos sistemas operacionais russos, MyOffice Mail e Yandex.Browser. Isso não é necessariamente uma coisa ruim. Inicialmente, Nutanix e Zimbra seguiram esse caminho. O principal é garantir que o fabricante não tenha organizado a “montagem” para um único projeto e planeje dar suporte à solução no futuro.

Às vezes há casos engraçados. A solução foi desenvolvida na Rússia, mas é vendida por uma empresa estrangeira. Nesse caso, para entrar no registro, é necessário organizar uma empresa russa separada e distribuir o produto para o mercado russo. A vantagem de tais soluções é o suporte técnico operacional do terceiro nível, usado para trabalhar de acordo com os padrões ocidentais.

3. E se este software não for suficiente?O registro do software doméstico contém sistemas operacionais (SO) baseados no kernel do Linux. Cada um desses sistemas operacionais possui seu próprio repositório. Como formalmente os aplicativos fazem parte do sistema operacional e dos serviços do Windows, eles são considerados russos e o fabricante do sistema operacional é responsável por seu suporte.

4. Existem alternativas?Existe um STR sobre o qual eu já falei. Mas existem nuances.

- Se você precisar de verbas orçamentárias para a implementação de software de código aberto, precisará coordenar o uso de software de código aberto e precisará provar que ele corresponde à visão do

Ministério das Comunicações .

- Em alguns casos, pode haver problemas com a contabilidade, a demonstração do balanço e a compra de suporte para espaços vazios.

- Haverá dificuldades na certificação de acordo com os requisitos de SI (mais sobre isso mais adiante).

5. Para quem e por que a substituição de importações é necessária?Primeiro de tudo - para órgãos estatais e, em breve - para empresas com participação estatal. A tarefa de substituição de importação é definida pelo estado por razões óbvias:

- Redistribuição de fundos (para que o montante máximo de fundos permaneça no país).

- Proteção contra possíveis marcadores.

- Suporte para fabricantes russos.

- Proteção contra sanções.

Para agências governamentais, o fato de confirmar a origem russa de programas e equipamentos é especialmente importante. Para organizações comerciais, a questão de abandonar o software comercial importado também levanta, mas por várias outras razões:

- Riscos de sanções. E dos dois lados. Por um lado, por exemplo, Rusal sofreu recentemente sanções e o governo dos EUA está considerando seriamente uma proibição total do comércio mútuo. Por outro lado, nosso próprio governo é famoso por (a) "respostas simétricas a Chamberlain". Embora as organizações comerciais consigam comprar e usar o software de acordo com o esquema de concessão por meio de um provedor de nuvem, mas ninguém sabe quanto tempo vai durar.

- Salvando. O dólar está crescendo e, com isso, as deduções a fornecedores estrangeiros. Ao mesmo tempo, o apoio a projetos de código aberto, a construção de garfos e o desenvolvimento doméstico estão se desenvolvendo sob sanções. Existem mais profissionais de TI dispostos a trabalhar com o ambiente Linux, não em empresas para 10 usuários, mas em grandes organizações com dezenas e centenas de "filhas" e "netas". Ou seja, a transição para o código aberto não é mais percebida como "pulamos na água e tentamos nadar", mas como "esses dois tiveram sucesso, o que significa que teremos sucesso".

É incorreto chamar essa transição de substituição de importação para organizações comerciais, mas as abordagens para a implementação de projetos para abandonar o software proprietário importado coincidirão.

Um pouco de história

Em 2015, avaliamos o FZ-188, que proíbe a compra de software em uma competição se houver uma contraparte doméstica.

Houve algumas mudanças desde então:

- O registro do software russo apareceu e foi reabastecido. O registro é acompanhado pelo Ministério das Comunicações (agora Ministério de Desenvolvimento Digital, Telecomunicações e Comunicações de Massa). Agora, existem mais de 4.600 títulos de programas domésticos. É verdade que a classificação deixa muito a desejar. Por exemplo, o Yandex.Browser pertence às categorias "Software de aplicação de uso geral" (800 itens lá) e "Aplicativos de escritório" (200 itens). Ou seja, você pode encontrar software na categoria desejada apenas eliminando. A propósito, os critérios de admissão no registro podem ser encontrados aqui .

- Há uma “guerra” com sucesso variável entre as agências governamentais que tentam contornar as restrições do FZ-188 e comprar software estrangeiro, usando o item “comprovação da impossibilidade de conformidade ...” e os fornecedores de software doméstico. A primeira apresenta novas razões. O segundo arquivo reclama com o FAS e cancela a competição .

- Os produtos da União Econômica da Eurásia são considerados prioritários aos do registro de software doméstico. Ou seja, o antivírus do Cazaquistão é o irmão do antivírus russo. Mas se você de repente encontrou um fork do Linux fabricado pela Armênia, não se apresse em instalá-lo: o EAEU atualmente não possui seu próprio registro, portanto, não está claro qual software é local e qual não é local. Ou seja, até que o registro esteja em vigor, é impossível provar a afiliação do software ao EAEU.

- Foi emitido o Decreto Governamental nº 968, de 26 de setembro de 2016, exigindo que os fornecedores de equipamentos estrangeiros sejam excluídos da competição (de acordo com a lista ) se dois ou mais fornecedores nacionais participarem da competição. O registro relevante é mantido pelo Ministério da Indústria e Comércio.

- E o tópico principal da segunda metade deste artigo é a Ordem nº 334 do Ministério das Comunicações e Meios de Comunicação de Massa “Aprovando Recomendações Metodológicas sobre a Transição de Órgãos Executivos Federais e Fundos Extra-Orçamentários do Estado para o Uso de Software de Escritório Doméstico, Incluindo Software de Escritório Comprado Anteriormente”. Depois, houve mudanças na ordem e, mais recentemente, sua expansão para novas organizações.

Certificação IS

A certificação de um sistema automatizado para requisitos de segurança da informação é necessária nos casos em que esse sistema é um SIG ou dados pessoais estão sendo trabalhados nele.

Parece, o que a substituição de importação tem a ver com isso? Se você ainda possui sistemas não certificados e planeja se envolver na substituição de importações, isso deve ser levado em consideração para não realizar a certificação duas vezes. É lógico combinar projetos.

Mas, mais importante, a possibilidade de certificação deve ser trabalhada com antecedência - no estágio de planejamento da transição para o software doméstico. Isto é especialmente verdade para o sistema operacional.

Você usará um sistema operacional certificado ou se limitará a ferramentas de segurança da informação articuladas.

Existe um conjunto completo de ferramentas de segurança adequadas ao seu modelo de ameaça para um determinado sistema operacional?

Exemplo: se você usar um login e senha para inserir um sistema operacional que não seja certificado pelo FSTEC e que não possua um software de proteção por senha conectado, do ponto de vista dos reguladores, não será necessário digitar uma senha e você poderá entrar no SO com qualquer função.

Recursos de segurança com dobradiças podem reduzir a estabilidade da solução. Os criadores do sistema operacional realmente não gostam deles, então geralmente eles próprios organizam a certificação usando as muletas de segurança "certas".

Para uma certificação separada do FSTEC, de fato, é necessário manter uma linha de produtos separada e renovar seus certificados a cada seis meses. Pelo menos Naturalmente, as comunidades de código aberto não procuram fazer lobby e pagar por essas certificações. Portanto, empresas comerciais parecem fornecer certificado e suporte. E a maneira mais fácil de manter esse ramo é com o fabricante do sistema operacional doméstico.

Plano de transição

Juntamente com a Ordem nº 334, o Ministério das Comunicações e Meios de Comunicação de Massa propôs um plano padrão para a transição para o software doméstico para órgãos executivos federais e fundos extra-orçamentários estaduais.

Se, em 2015, ficou mais difícil comprar novos softwares, agora as agências governamentais devem substituir o software já usado. Por um lado, essas são “recomendações”, por outro, o Ministério das Comunicações e Meios de Comunicação de Massa controla a implementação do plano e parcialmente os orçamentos para obter informações.

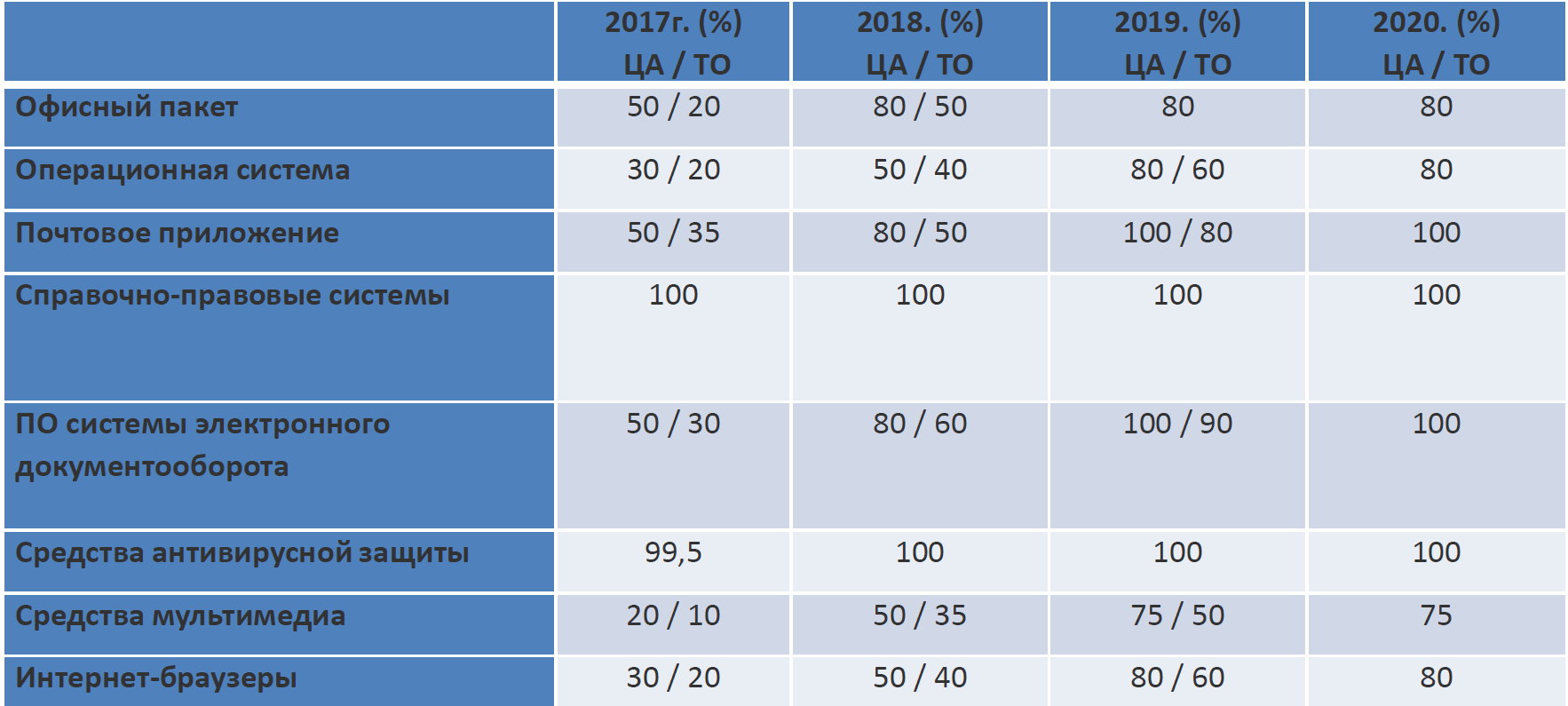

Ásia Central - o escritório central, TO - o escritório territorial.

Ásia Central - o escritório central, TO - o escritório territorial.Há apenas um mês, um número de ordem semelhante 335 foi emitido para autoridades executivas das entidades constituintes da Federação Russa e autoridades locais de municípios da Federação Russa.

Os números são um pouco menores .

Mas vamos olhar não para os números, mas para os nomes. Apesar do nome "software de escritório", isso inclui o sistema operacional.

O Ministério das Comunicações simplesmente refletia a lista de software que é garantido para ser usado em qualquer agência governamental. De fato, apenas o pessoal e os sistemas financeiros estão ausentes. Muitas vezes, eles estão no segmento protegido onde o persa está sendo processado. dados. Talvez uma dica sutil de que esse problema possa ser deixado para mais tarde, inclusive nos 20% restantes.

Vamos percorrer a lista. Agora quase todo mundo tem uma referência legal: fiador, consultor ou código, antivírus - Kaspersky, fluxo de trabalho - também de um dos fabricantes nacionais. O restante está embutido no sistema ou você precisa instalar externo. Um ponto interessante: o sistema operacional é contado no número de peças por empresa. E 80%, que devem se tornar domésticos no final, incluem o cliente e o servidor em qualquer proporção conveniente para você.

Parece, obrigado, o estado. Para onde correr - está claro, existe um plano, há uma lista de software no registro e até dinheiro pode ser alocado no orçamento para essa atividade. Mas existem dificuldades:

- Você tem funcionários que precisam de alguns portais departamentais com assinatura eletrônica. Por exemplo, compras governamentais. Você sabe quem ainda usa o ActiveX? Nunca adivinhe. Em geral, você precisa de um sistema operacional Windows importado para funcionar.

- Algumas estações de trabalho provavelmente possuem software especialmente desenvolvido para você que funciona apenas com o Windows.

- Pior ainda, se o desenvolvedor do seu fluxo de trabalho não se importar com um cliente da Web completo. Apenas um cliente grosso para Windows. Apenas hardcore.

Então você pode:

- Decida que os funcionários “problemáticos” cairão nos mesmos 20% de licenças não substituídas permitidas e substituirão o restante.

- Ou escreva uma carta ao regulador sobre o fato de que você tem tarefas que não podem ser resolvidas em software doméstico em princípio. Muito provavelmente, eles o conhecerão.

- Um cenário combinado em que o acesso ao software problemático é temporário (Au, criadores de contratos públicos!) Através do acesso ao terminal.

Mas também vi situações estranhas. Por exemplo, instalando um segundo sistema operacional nos mesmos trabalhos. Há um Windows e um Linux doméstico. O usuário na inicialização pode escolher o sistema operacional. É verdade que ele não entra no sistema operacional doméstico.

Um cenário ainda mais preguiçoso, quando o “rola” até apenas a compra de licenças. Existe um fato de compra, mas o software importado adquirido anteriormente entra na categoria de “troféu” e continua a ser usado.

Tanto quanto eu sei (julgamento de valor), alguns não são multados. Novamente, o julgamento do valor é que já vimos como essas leis são implementadas. Provavelmente, tudo vai ao ponto de que eles virão mais tarde com cheques. Eles verão licenças adquiridas, concursos disputados, projetos implementados. Ou seja, os riscos ainda são muito altos.

Existe um plano. Agora eu preciso de um plano para implementar o plano

Passamos para a parte prática. A tarefa é minimizar os riscos e chegar ao objetivo (implementação do governo / Ministério das Comunicações) com perdas mínimas (funcionalidade, nervosismo, relacionamento dos colegas de trabalho). Portanto, o algoritmo é o seguinte:

- Faça uma análise de quais programas são usados localmente. A análise deve incluir a coleta automatizada de dados dos locais de trabalho (o bom e velho MS MAP, por exemplo) e uma pesquisa com o suporte técnico e os contratados. O suporte pode esquecer algo, mas o MS MAP não encontrará serviços da Web e não informará quanto o software encontrado é necessário para os usuários. Também é aconselhável coletar informações na periferia existente. Nem todos os scanners e impressoras são compatíveis com o Linux. Tudo precisa ser testado. Alguns terão que ser substituídos.

- Reunir departamentos de segurança da informação, TI e aplicativos de negócios e entender quem tem quais limitações. Conheço o caso em que a solução IS VPN selecionada para o sistema operacional simplesmente não defendeu a implementação pronta. Vale a pena pensar nisso com antecedência e em três departamentos.

- Considere imediatamente como adoçar a pílula para os usuários. O fato é que, como toda a pilha está mudando, começando com o sistema operacional, você precisa tirar proveito da situação e colocá-la em um novo software doméstico ou aberto. Por exemplo, empresas estatais estão muito felizes com os mensageiros permitidos. Anteriormente, não havia, mas agora existe.

- Tente decidir sobre o sistema operacional. Se você não conseguir executar esta etapa, haverá mais de uma posição.

- Faça uma lista do software aplicativo e escreva aos fornecedores com perguntas sobre compatibilidade (alguns podem ter uma linha separada, outros podem esperar um patch com suporte ao Linux, outros podem ter um conjunto de configurações prontas para o WINE (emulador de manipulador de chamadas do Windows).

- Construa uma bancada de testes e comece a conduzir projetos reais nela. Nesse estágio, pode ser que algumas funcionalidades críticas sejam perdidas, por exemplo, os esquemas dos engenheiros não são convertidos no pacote de escritório selecionado. Você precisa testar tudo e tudo. Os fornecedores geralmente ajudam em grandes instalações, solicitamos patches repetidamente.

- Apresente o piloto após o teste. Precisamos de um feedback real de um pequeno número de usuários ativos com diferentes especificidades de trabalho. 10 pessoas serão suficientes. Aqui está o nosso exemplo após um dos pilotos: novos atalhos para a área de trabalho foram adicionados e os nomes dos antigos foram alterados, o editor gráfico foi substituído, o esquema de montagem de recursos de arquivo foi refeito e os erros de trabalho do WINE com alguns aplicativos foram corrigidos.

- Com base nos resultados do piloto, colete imagens de trabalhos e prepare-se para a replicação.

- Organize o treinamento.

- E só agora - para apresentar.

Ao escolher uma pilha de software, lembre-se de que você pode extrair as já prontas do programa no repositório do SO ou comprar o software russo correspondente. Exemplos:

| Componente | Pos do repositório do SO | Especializada em |

| Pacote de escritório | Libreoffice | Padrão Moyofis |

| Aplicação de correio | cliente thunderbird

Pombal + postfix / exim | Moyofis mail /

comunicar pro |

| Navegador da Internet | Firefox / cromo | Yandex. Navegador |

| Pelo sistema de gerenciamento eletrônico de documentos | Jboss | Xed 3.0 (Croc) |

A propósito, existe uma iniciativa no mercado para descrever pilhas prontas de produtos nacionais - a Associação de Desenvolvedores de Software, “Software Doméstico”. Está planejado criar não apenas uma pilha das principais tarefas aplicadas dos clientes, mas também um catálogo para a determinação operacional da compatibilidade das soluções incluídas no registro de software doméstico.

Mas voltando ao que pode ser feito agora.

Com o que não decolou nos testes, você pode descobrir uma das várias maneiras:

- Vá para o cliente web (se houver e funcionar com algo diferente do IE).

- Tente correr no WINE.

- Deixe inalterado e inclua no compartilhamento de licenças que você não pode substituir.

- Escreva para o Ministério das Comunicações sobre o problema e obtenha o "aval" para manter o software.

- Pegue um analógico e prepare um projeto para substituir o furador por um sabão compatível.

- Use terminais, VDI ou virtualização de clientes.

Finalmente, algumas dicas sobre o que você não deve perder:

- Informar os funcionários sobre o projeto. Os usuários uivam, gritam e matam. Quanto mais cedo e mais plenamente você os informa e os convence da inevitabilidade do projeto, melhor.

- Treinamento de equipe de TI. Caso contrário, prepare-se para o colapso do telefone de suporte técnico. E nenhuma instrução vai ajudar.

- Converta modelos de documentos de escritório. Nenhuma das opções para substituir o MS Office (seja o Libre Office ou o MyOffice) não exibe os documentos criados no MS Office, um a um. Portanto, certifique-se de destacar a pessoa que pré-organiza a publicação de novos modelos de documentos com suas "tampas" e estará disponível durante a migração global para corrigir falhas como "Não tenho tempo, mas sua ... mostra ..."

- Gerenciamento de configuração de locais de trabalho. No projeto, você praticamente não pode afetar a infraestrutura do servidor. O único serviço que você precisará substituir, além do email, são as políticas de grupo do MS AD. Sem isso, após detectar outro erro e encontrar uma maneira de resolvê-lo, você terá que trabalhar com cada computador individualmente.

- acesso ao terminal. Durante o projeto, provavelmente você se esqueceu de algum aplicativo importante de vários usuários. O acesso ao terminal é uma oportunidade para apagar um incêndio e adiar uma solução para um problema posteriormente, quando tudo se acalmar.

Referências