Publicamos o sétimo relatório regular de nosso Centro de Monitoramento dedicado à análise de eventos registrados e incidentes de segurança da informação.

Principais índices:

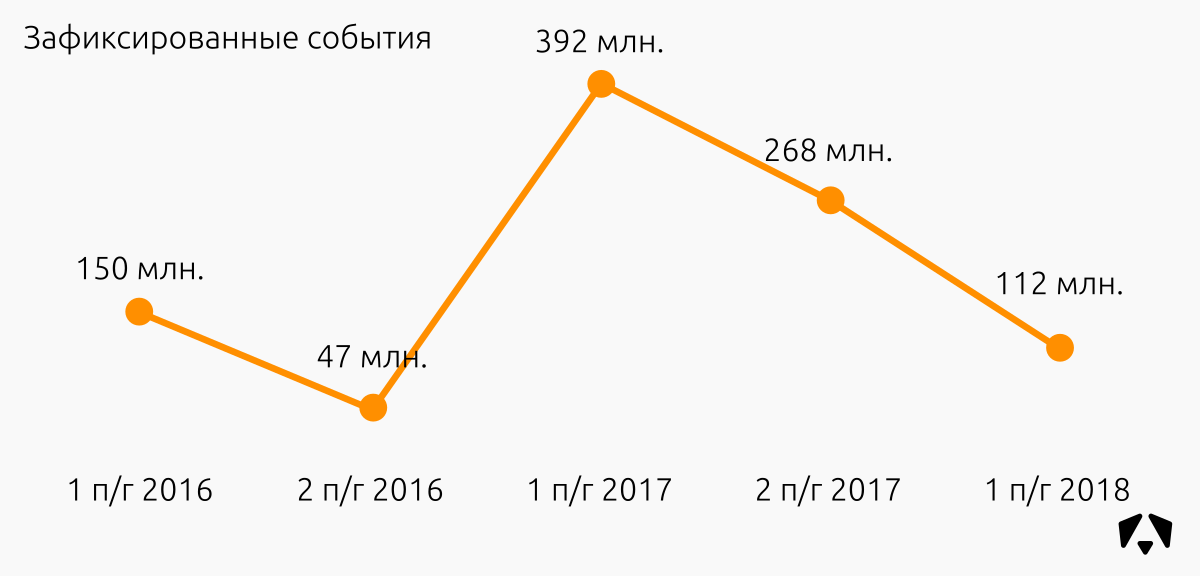

- 112 milhões de eventos foram registrados (duas vezes menos que no período anterior).

- 434 incidentes foram confirmados (processamos uma média de três incidentes por dia).

- 28.200 nós sob monitoramento (em dois anos, o número de nós monitorados aumentou 19 vezes).

Vamos definir em termos

- Evento de SI é a ocorrência identificada de um determinado estado de um sistema, serviço ou rede, indicando uma possível violação da política de SI ou falha de medidas de proteção ou a ocorrência de uma situação anteriormente desconhecida que pode estar relacionada à segurança.

- Incidente de IS - a ocorrência de um ou mais eventos de IS indesejáveis ou inesperados, com os quais há uma probabilidade significativa de comprometer as operações de negócios e criar uma ameaça de IS.

As fontes de eventos são IDSs de rede e host, dispositivos de rede, scanners de segurança, soluções antivírus e honeypots.

Como parte do processamento interno, classificamos os incidentes de acordo com os recursos envolvidos.

| Alta criticidade | Incidentes relacionados aos principais recursos do segmento de servidores ou aos recursos críticos do segmento de usuários (recursos que processam informações críticas do ponto de vista comercial, financeiro ou jurídico). |

| Criticidade média | Incidentes relacionados a recursos não críticos do segmento de servidores. |

| Criticidade baixa | Incidentes relacionados a recursos não críticos do segmento de usuários (usuário comum). |

Um analista no Centro de Monitoramento determina arbitrariamente o grau de criticidade se acredita que o incidente pode levar a sérias conseqüências negativas.

Monitorando resultados

No período de

1º de

janeiro a

30 de junho de 2018 , os funcionários do Centro de Monitoramento controlaram os sistemas de informações das organizações com um número total de nós conectados de cerca de 28.200 (estações de trabalho, web, correio, armazenamento de arquivos etc.). Devido ao crescente interesse no tópico de criação e operação de centros de monitoramento de segurança da informação, conseguimos atrair novos clientes regulares e lançar vários projetos piloto no primeiro semestre de 2018.

Nos seis meses de 2018, os sensores registraram 112 milhões de eventos de segurança da informação.

A diminuição no número de eventos de IS registrados, levando em consideração o aumento no número de recursos e incidentes monitorados, deve-se aos seguintes fatores:

- Nossos analistas de assinatura estão finalizando assinaturas que fornecem um grande número de respostas falso-positivas em um sistema de informações controlado específico. Graças à experiência já considerável em escrever regras e avaliar seu comportamento em diferentes organizações, as assinaturas tornaram-se menos dependentes dos recursos da rede e mais unificadas, ao mesmo tempo, sem perder a eficiência na presença de tráfego "ruim".

- Algumas regras do banco de dados de regras do AM foram otimizadas. Graças a isso, muitos eventos idênticos são agregados.

- Graças aos dois primeiros pontos, o Centro de Monitoramento responde mais rapidamente a ataques DDoS e outros incidentes de segurança da informação, manifestados em um grande número de gatilhos de assinatura, e ajuda a impedir seu desenvolvimento em um estágio inicial.

434 incidentes foram registrados.

Um aumento de vinte por cento no número de incidentes em comparação com o segundo semestre de 2017 se deve ao fato de novos clientes estarem ativamente conectados ao Centro de Monitoramento. E a nova infra-estrutura de monitoramento quase garante um aumento no número de incidentes identificados que o proprietário da infra-estrutura simplesmente não conseguia perceber. Depois que esse "novo pico" é tratado, o número de incidentes registrados diminui drasticamente.

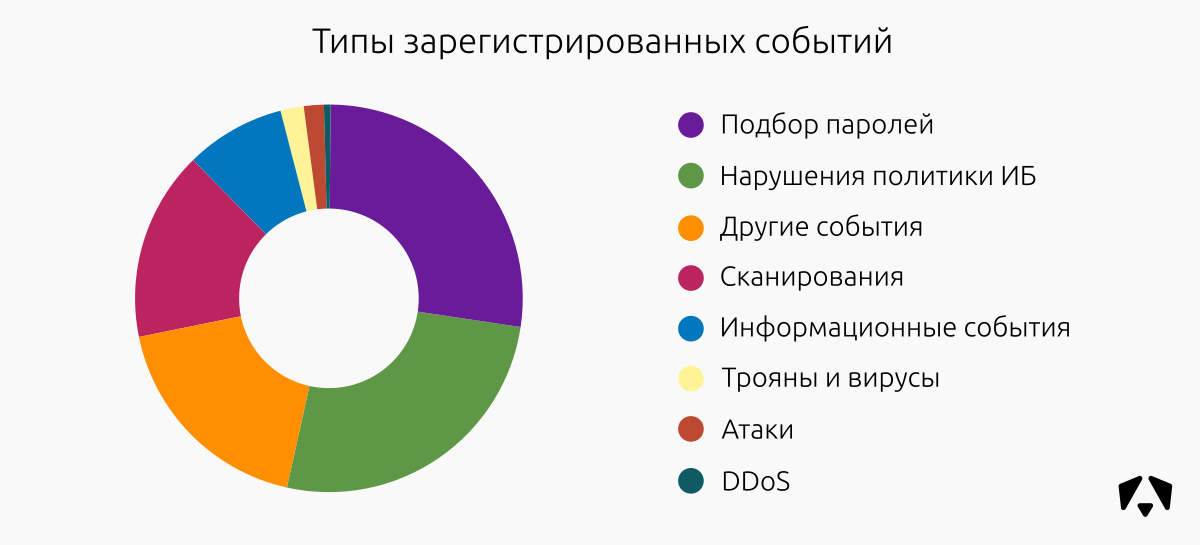

“Evento informativo” - eventos que carregam uma orientação informativa que pode ser útil na análise de um incidente.

“Ataque ou exploração” - eventos que indicam tentativas de executar remotamente código ou explorar vulnerabilidades em recursos controlados.

"Varredura" - eventos que indicam o estudo da rede antes de tentar um ataque.

"Seleção de senha" - eventos que indicam tentativas de obter acesso a recursos controlados selecionando dados de autenticação. | “Violação da política de segurança da informação” - eventos que indicam ações que supostamente violam os requisitos da política de segurança da organização controlada.

“Trojans e vírus” - eventos que indicam o fato de infecção de recursos controlados por vírus ou atividade de malware.

"DDoS" - eventos que indicam tentativas de realizar ataques distribuídos de negação de serviço. |

A distribuição dos eventos registrados por tipo não mudou muito em comparação com o segundo semestre de 2017. A mudança mais notável é a entrada no primeiro local de tentativas de selecionar senhas para vários serviços. Violações de políticas, verificações e eventos informativos ainda permanecem no "topo".

O número de eventos na categoria Digitalizar aumentou. Na primeira metade do ano, aumentamos o número de clientes e, consequentemente, o número de nós. Se o site monitorado procurar diretamente a Internet, será exposto a um grande número de verificações por bots diariamente. A maioria dos clientes tem prioridade para controlar ataques de uma rede externa; portanto, nós com endereços brancos também são colocados no monitoramento. Isso resulta em um aumento em "Verificações" e uma redução em "Eventos de informações", que são mais característicos dos nós internos.

Incidentes relatados

Entre os

434 incidentes identificados:

| Classe de incidente | Criticidade baixa | Criticidade média | Alta criticidade | Total de incidentes | Percentagem de incidentes |

| Malware | 3 | 75 | 101 | 179 | 41% |

| Ataques e tentativas de exploração | 4 | 68 | 57 | 129 | 30% |

| Correspondência de senha | 2 | 27 | 35 | 64 | 15% |

| Violação de política de segurança | 6 | 32. | 6 | 44 | 10% |

| DDoS | 3 | 5 | 10 | 18 | 4% |

Na maior classe - malware, observamos as seguintes tendências:

- Quanto mais nós de monitoramento, mais incidentes com malware.

- Assim como no segundo trimestre de 2017, as infecções pelos malware WannaCry e Petya / notPetya continuam. Apesar da cobertura geral desse problema, ainda existem muitos nós vulneráveis.

- A maioria dos malwares encontrados são de software de mineração de criptomoeda. Os hackers se tornaram um pouco "gentis" e estão tentando capitalizar os recursos do usuário.

- Também frequentemente encontramos adwares potencialmente indesejados. Basicamente, os usuários fazem o download juntamente com programas gratuitos ou hackeados e ao instalar um software para encontrar rapidamente drivers, por exemplo, DriverPack e seus análogos.

Em relação à exploração de vulnerabilidades, continuamos a observar um grande número de tentativas de explorar vulnerabilidades no Apache Struts, Drupalgeddon e EternalBlue.

Um grande número de incidentes foi instituído para explorar a vulnerabilidade EternalBlue. Parece triste, mas as estatísticas mostram que os usuários ainda não se defenderam contra essas vulnerabilidades sensacionais. Apesar de o download de ransomware por meio desta vulnerabilidade já ser mínimo, ele é usado ativamente para distribuir outros malwares. E se os dados criptografados estiverem visíveis imediatamente, a atividade de outro malware poderá nem ser percebida pelo usuário comum.

Por exemplo, no final de junho, realizamos um estudo de uma máquina infectada com um agente criptográfico. Descobrimos que ações destrutivas foram realizadas por meio de uma conexão remota ao sistema. O atacante lançou o programa de ransomware e, após alguns minutos, desconectado do site da vítima.

Nossos pesquisadores descobriram um arquivo de um ransomware em execução, disfarçado como um processo svhost.exe (um programa de criptografia da família GlobeImposter 2.0, como foi mostrado durante uma análise detalhada do arquivo), além de vestígios do lançamento de outros programas suspeitos. Entre eles estava o utilitário ProcessHacker instalado (com o driver KProcessHacker). Com sua ajuda, o invasor concluiu os processos privilegiados e liberou os arquivos ocupados pelos processos para sua criptografia subsequente. O hacker não parou por aí e, aproveitando a oportunidade, introduziu um mineiro no sistema infectado (por que não aproveitar ao máximo?).

Os arquivos de mineração de criptomoeda Litecoin (LTC) foram detectados no diretório do sistema. Entre eles estava o próprio arquivo minerador, bibliotecas para suportar multithreading e envio de solicitações HTTP, além de um programa que coletava e lançava tudo isso com os parâmetros necessários para o invasor. Este arquivo foi adicionado ao Agendador de tarefas e foi iniciado em cada inicialização do sistema.

Se um invasor não tivesse lançado um criptografador em um sistema invadido, talvez o proprietário do AWP não tivesse notado uma presença externa. E os recursos do sistema seriam usados para minerar criptomoedas e / ou ataques a outros usuários na rede local.

O restante dos incidentes na categoria são tentativas de explorar o XSS e a introdução de injeções de PHP e SQL.

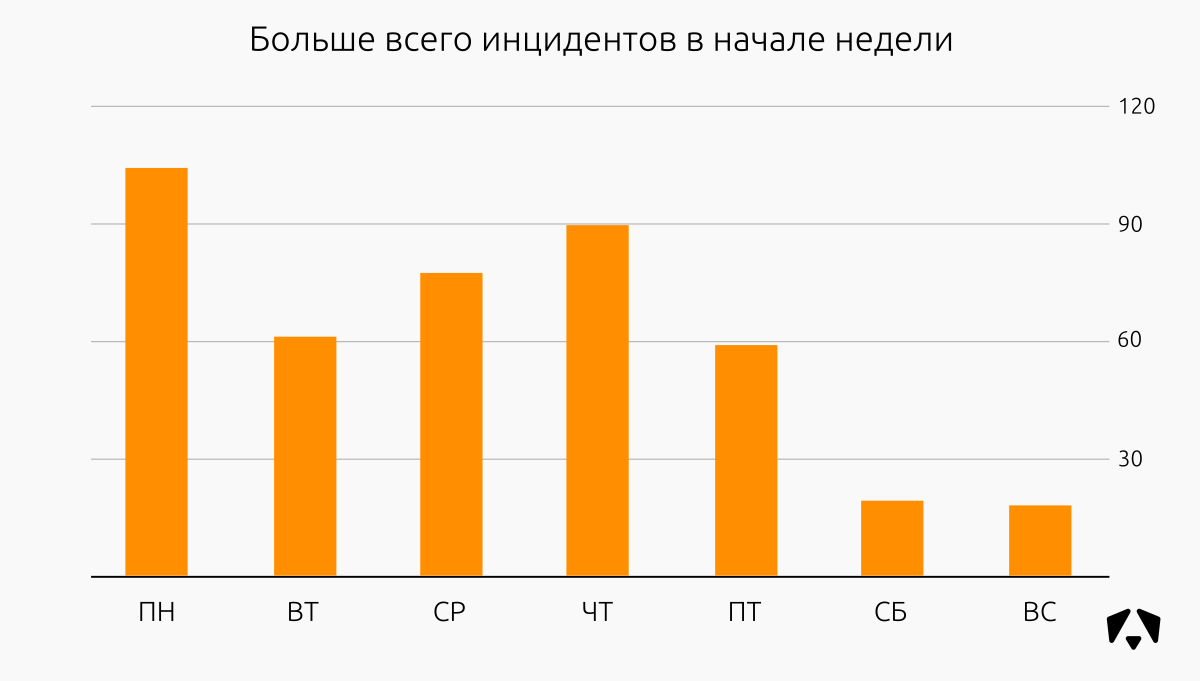

A distribuição de incidentes de SI em relação aos dias da semana no primeiro semestre de 2018:

Geralmente, na segunda-feira, são enviadas correspondências de phishing, eles enviam malware disfarçado de reconciliações, atos etc. Muito provavelmente, essa atividade é direcionada a pessoas que ainda não saíram do fim de semana. Também conectamos a maior parte dos novos clientes desde o início da semana, o que também proporciona um grande aumento de eventos, especialmente para categorias como seleção de senha, ataque e exploração de vulnerabilidades.

Distribuição de incidentes de SI no primeiro semestre de 2018:

O aumento de incidentes está associado à expansão das redes de nossos clientes. Pelo menos duas organizações em abril aumentaram o número de sensores em instalações controladas. Além disso, na primavera e no verão houve muitos projetos-piloto.

Além disso, nossos analistas de assinatura estão constantemente escrevendo regras para novas vulnerabilidades, o que ajuda a capturar novos ataques aos recursos dos clientes.

TOP fontes

Nesse caso, as fontes de ataques são entendidas como endereços IP que foram participantes da interação de rede com endereços controlados e tentaram prejudicar a infraestrutura.

O mapa mostra a localização dos primeiros cem endereços IP pelo número de eventos registrados. A maioria desses endereços está localizada na Rússia, Ucrânia, China, EUA, Alemanha e Holanda.

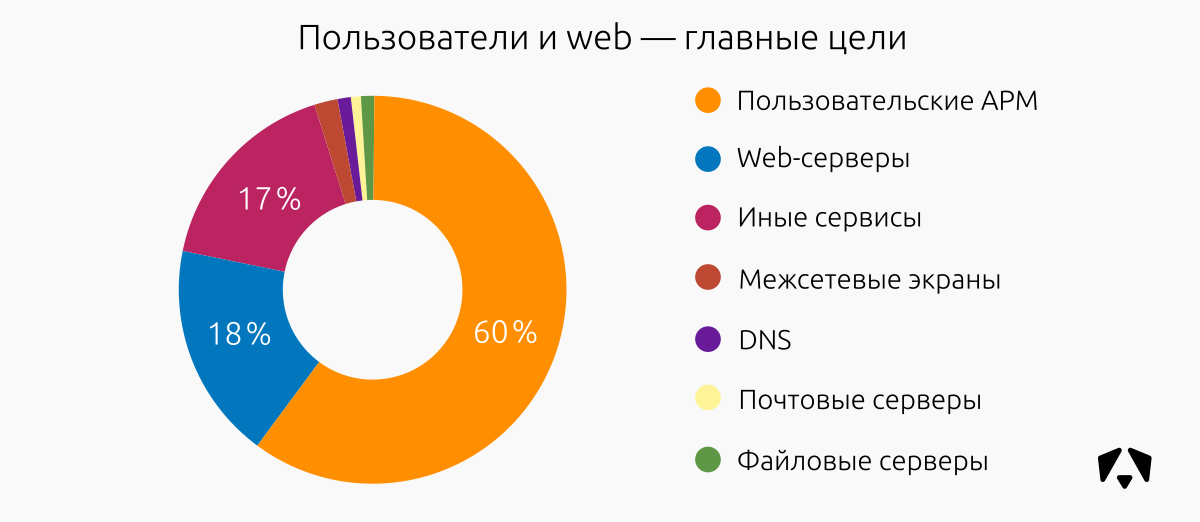

Principais segmentos afetados por incidentes

No primeiro semestre de 2018, foram as estações de trabalho dos usuários que foram mais frequentemente sujeitas a efeitos indesejáveis, o que representa 60% de todos os incidentes em recursos controlados. Em segundo lugar, estão ataques a servidores da web e outros serviços.

Os principais tipos de ataques contra a força bruta da web e tentativas de explorar vulnerabilidades, incluindo o servidor da web Apache. Nas estações de trabalho dos usuários - malware, tentativas de explorar vulnerabilidades nos navegadores. Um grande número de mineiros foram instalados ilegalmente.

Artigos anteriores: