Existem golpistas no mercado da OIC. É difícil argumentar com esse fato. A Comissão de Valores Mobiliários dos EUA (SEC) chegou a lançar uma

OIC fictícia para mostrar aos potenciais investidores como eles podem ser enganados e a que coisas devem ser prestadas atenção. Existem muitos métodos. Por exemplo, você pode invadir um site e alterar o número da carteira. Ou phishing no Telegram, onde quase todos os projetos têm suas próprias conversas com investidores. Segundo especialistas, em 2017, os hackers poderiam roubar US $ 300 milhões dessa maneira.

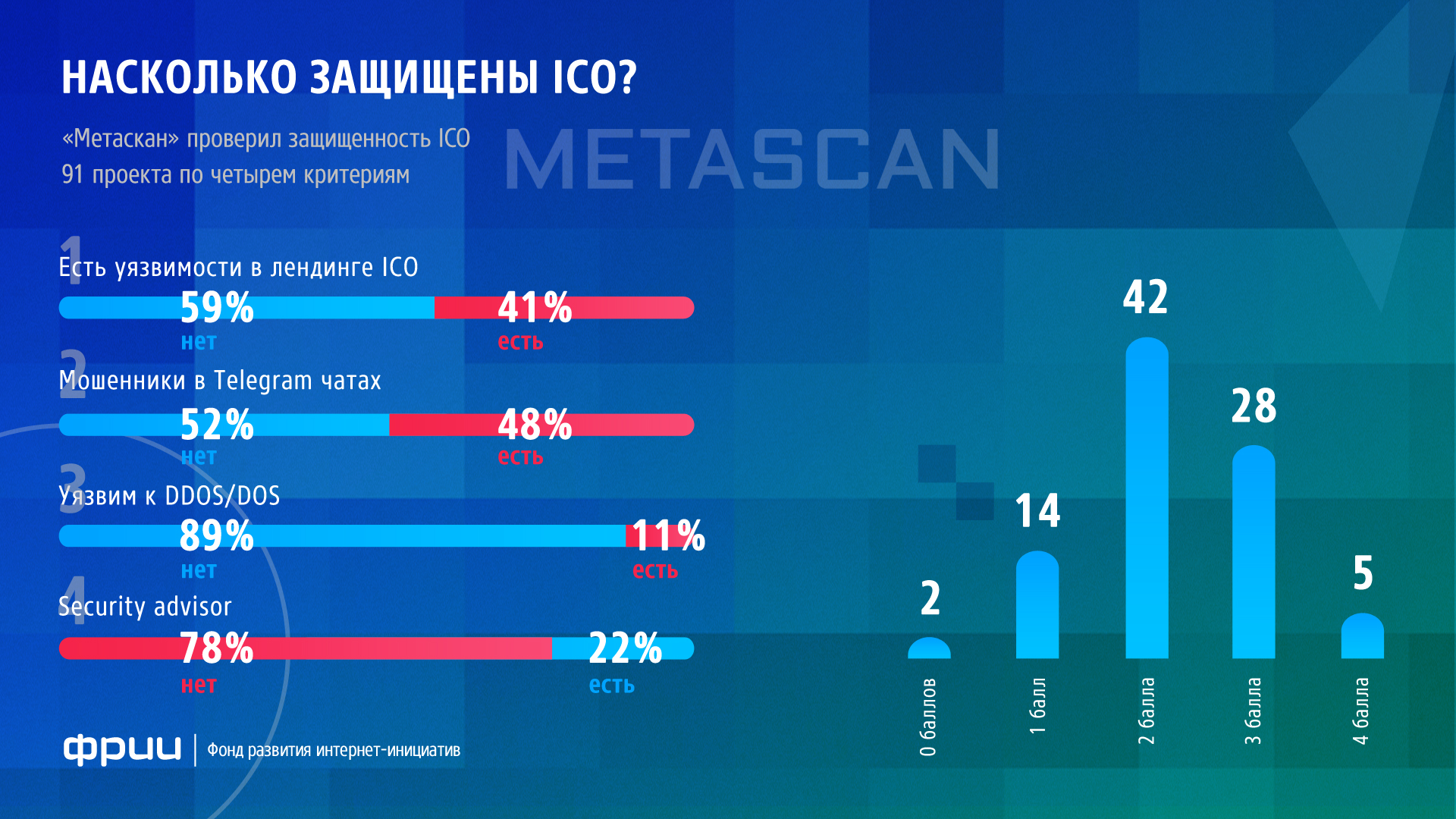

A empresa de portfólio da IIDF, Metascan, especializada em segurança cibernética, verificou como os projetos da OIC são protegidos contra hackers, golpistas e concorrentes inescrupulosos. No total, foram avaliados 91 projetos com fundadores de língua russa, mas o Metascan continuará a estudar novos projetos em tempo real.

Apenas 5 dos 91 projetos cumprem totalmente os critérios de segurança - este é apenas 5,5% do número total de projetos. A maioria dos projetos, conduzindo ICOs, inicia conversas no Telegram messenger, onde se comunica com potenciais investidores. Quase metade dos projetos (48%) tem golpistas nessas conversas. Outros 41% dos projetos têm vulnerabilidades nas páginas de destino, o que significa que há uma ameaça de invadir o site e substituir o endereço da carteira para captação de recursos. Com a proteção DDoS, as coisas estão melhores. Apenas 11% dos projetos são vulneráveis a esses ataques. Além disso, o estudo mostrou que a maioria dos projetos da OIC não possui funcionários especializados em segurança cibernética e não utiliza os serviços de especialistas em segurança de terceiros (78% dos projetos não os possuem).

A classificação completa pode ser visualizada no site da Metascan.

Por que a baixa segurança dos projetos da OIC é um problema? Agosto de 2018: os hackers

roubaram os dados de 261.000 usuários da plataforma de investimento em criptomoeda Atlas Quantum - nomes, números de telefone, endereços de correio, saldos. Julho de 2017: o projeto CoinDash

não recebeu US $ 7 milhões após o início da OIC devido ao fato de os hackers terem alterado o número da carteira de criptografia no site. Agosto de 2017: os hackers fizeram uma correspondência falsa em nome do fundador do projeto Enigma e coletaram cerca de US $ 500.000.E isso está longe de todos os casos.

Por que essa classificação é necessária?

Para os investidores , é uma oportunidade de ver com que seriedade a equipe abordou seu projeto, de avaliar os riscos de investir em uma OIC específica. Como mostra a experiência do Metascan, existe uma correlação direta entre a segurança de um projeto e suas taxas. Os projetos que têm altas taxas de auditoria em seus sites, possuem consultores de segurança, auditorias de código, WAF ou IPS.

Para os empreendedores , é uma oportunidade de ver brechas de segurança em seus projetos. “Os criadores do projeto podem corrigir vulnerabilidades e falhas por conta própria ou recorrer à nossa ajuda. Atualizaremos prontamente a classificação à medida que corrigirmos os erros dos projetos ”, diz David Ordyan, fundador da Metascan.

Para o ecossistema. Essa classificação reduzirá o número de projetos de fraude, e isso, por sua vez, afetará positivamente o ecossistema da OIC como um todo e o crescimento e o valor das criptomoedas.

Se você estiver interessado nos detalhes técnicos de como as verificações foram realizadas, os detalhes estão descritos abaixo. E se você estiver com preguiça de se aprofundar nas nuances técnicas,

envie o link para o seu CTO.Como a classificação foi compilada?

Somente projetos da OIC com fundadores de língua russa foram incluídos na edição atual da classificação. Não é difícil encontrar os sites dos projetos e suas descrições; existem muitos recursos com listas de OICs futuras ou já em andamento. Os projetos em si estão interessados em aprender sobre eles. O Metascan monitora constantemente as listas da OIC, cerca de 150 novos projetos aparecem por mês.

Cada projeto foi verificado em quatro parâmetros:Presença de um consultor de segurança ou de um especialista próprio. Os projetos publicam essas informações no site e em seu whitepaper na seção da equipe.

Resistência do site a ataques DDoS. Uma garantia absoluta de que o local do projeto é resistente a ataques DDoS pode ser dada somente após um teste de estresse. Mas, por razões éticas, esses testes nunca são realizados sem aprovação. A vulnerabilidade a um ataque DDoS é detectada heuristicamente pela presença de sinais de qualquer mecanismo de proteção. O Metascan verificou esse parâmetro quanto à presença de CDN e sistemas de filtragem de tráfego, como Cloudflare, Qrator, Imperva. A filtragem de tráfego pode ser realizada pelo provedor de hospedagem e não pode ser determinada externamente; pode haver uma imprecisão neste parágrafo. Se os projetos encontraram uma imprecisão na classificação, eles podem escrever para o Metascan.

A presença de vulnerabilidades no aplicativo da web. Um dos produtos da Metascan é um scanner de vulnerabilidades. Qualquer proprietário do site em metascan.ru pode usá-lo de forma independente. Com isso, as páginas iniciais dos projetos foram digitalizadas. No entanto, no Metascan, observe que essa verificação mostra apenas vulnerabilidades localizadas em uma superfície. Uma análise detalhada ou mais aprofundada permite detectar toda a gama de vulnerabilidades ou verificar sua ausência. Mas uma auditoria mais profunda requer coordenação com os administradores de recursos.

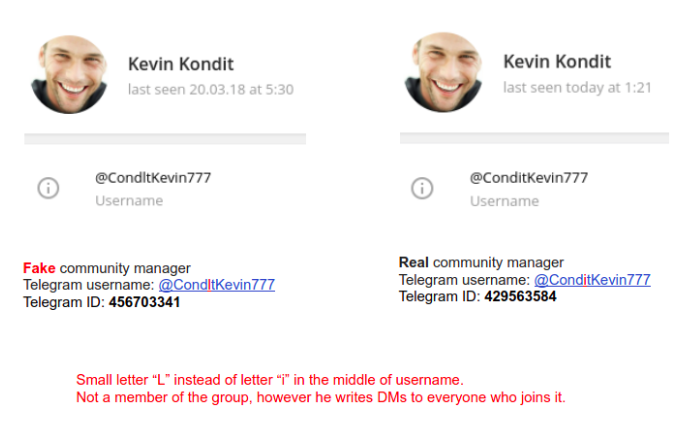

A presença de golpistas no chat do projeto Telegram. Como os golpistas funcionam? Eles fingem ser membros da equipe da OIC, escrevem mensagens pessoais aos investidores e se oferecem para enviar dinheiro à sua carteira para receber tokens com um grande desconto. É precisamente porque eles se comunicam cara a cara com os investidores, não faz sentido que os golpistas bloqueiem as ICOs no bate-papo geral. As perdas resultantes das ações dos fraudadores são de aproximadamente 5 ETH para cada dia de venda coletiva. Ao mesmo tempo, os fraudadores monitoram o surgimento de novas OICs e criam contas antecipadamente que imitam as contas dos fundadores do projeto e administradores do grupo.

O que o Metascan faz com essa fraude?

O que o Metascan faz com essa fraude? A equipe desenvolveu ferramentas e mecânicas que podem identificar esses golpistas. O Metascan coleta dados sobre as carteiras usadas, a localização e o equipamento do atacante. Depois disso, suas contas são excluídas permanentemente e os números são banidos: o Metascan é uma das poucas, se não a única empresa que presta serviços não apenas para detectar contas fraudulentas, mas também para removê-las do messenger Telegram.

A

lista pública já possui 124 cripto carteiras fraudulentas, e o banco de dados do sistema antifraude Metascan contém mais de 1.500 contas Telegram exclusivas usadas para fraude da OIC.

A maioria dos atacantes “vive” na Nigéria e trabalha com dispositivos móveis. 43% de todos os golpistas enganam os investidores do iPhone e 57% dos golpistas usam telefones Android, preferindo as versões 4 e 7 deste sistema operacional.

Aqui está um exemplo de um caso real contra os golpistas do Telegram:Para um dos clientes, durante a campanha de marketing, a fraude aumentou bastante. Se antes de seu lançamento detectamos e excluímos uma ou duas por dia, depois de dezenas de contas aparecerem simultaneamente, fingindo ser membros da equipe do projeto no Telegram.

Para cada uma delas, prontamente tomamos medidas, registrando dados e excluindo. Antes, um fraudador teimoso registrava novas contas, mas após 3-5 exclusões ele desistiu e foi embora. Além disso, havia constantemente cartas falsas dos organizadores, formulários de registro falsos no Google, anúncios de phishing. O tempo todo, estávamos envolvidos na resposta e remoção de conteúdo fraudulento.

Como resultado, durante a contração da empresa de phishing, 36 contas de fraude foram excluídas. 3 domínios são divididos. 1 campanha publicitária no Google AdWords e 2 formulários de phishing no Google Forms foram bloqueados.

Contatos do Metascan:

+7 495 152 1337

david.ordyan@metascan.ru

@david_ordyan (Telegrama)

Exemplo de correspondência com golpistas: