No

último MUM em Moscou , eu, como todos os outros, recebi o mini roteador MikroTik hAP.

Decidi substituir o velho roteador constantemente pendurado pelos meus pais.

Para obter o máximo desempenho, decidi usar um chip de switch. Não encontrei instruções adequadas na Internet, onde haveria uma descrição das configurações e das peças com e sem fio, por isso decidi compartilhar minha experiência.

Olhando um pouco à frente, direi que o hAP mini fez um excelente trabalho.

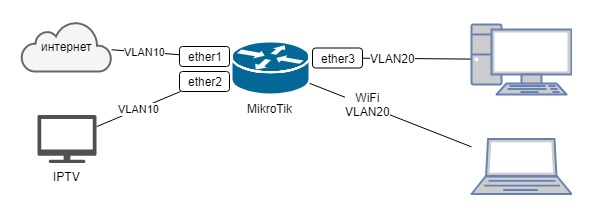

O esquema é o seguinte:

Internet e IPTV da Beeline, conexão IPOE. A Internet passa pela primeira porta, pelo prefixo da segunda porta IPTV e pela rede local via wifi 3.

E então, vamos começar:

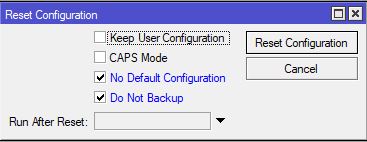

1. Sem conectar o roteador à Internet, ligue-o, conecte-o à terceira porta com um cabo, inicie o WinBox, vá para o roteador e redefina as configurações, lembrando-se de cancelar a criação da cópia de backup e usar a configuração padrão.

2. Após reiniciar o roteador, reconecte-o através do Winbox no endereço MAC

3. Execute New terminal e insira os seguintes comandos:

A primeira coisa que fazemos é alterar a senha do usuário administrador.Idealmente, crie outro usuário e exclua admin.

/user set admin password=qwFnnNn

Crie uma ponte:

/interface bridge add name=bridge1 protocol-mode=none

Adicione interfaces à ponte:

/interface bridge port add bridge=bridge1 interface=ether1 add bridge=bridge1 interface=ether2 add bridge=bridge1 interface=ether3 add bridge=bridge1 interface=wlan1

Criamos duas interfaces VLAN adicionais na ponte:

/interface vlan add interface=bridge1 name=VLAN10 vlan-id=10 add interface=bridge1 name=VLAN20 vlan-id=20

Configure nas interfaces VLAN:

/interface ethernet switch vlan add independent-learning=yes ports=ether1,ether2,switch1-cpu switch=switch1 vlan-id=10 add independent-learning=yes ports=ether3,switch1-cpu switch=switch1 vlan-id=20 /interface ethernet switch port set 0 default-vlan-id=10 vlan-header=always-strip vlan-mode=secure set 1 default-vlan-id=10 vlan-header=always-strip vlan-mode=secure set 2 default-vlan-id=20 vlan-header=always-strip vlan-mode=secure set 3 vlan-mode=secure

Configure o WiFi (não se esqueça de substituir o SSID e a senha pela sua):

/interface wireless security-profiles set [ find default=yes ] authentication-types=wpa2-psk eap-methods="" mode=dynamic-keys wpa2-pre-shared-key=MyWifiPassword /interface wireless set [ find default-name=wlan1 ] band=2ghz-onlyn disabled=no mode=ap-bridge ssid=MyWifiName vlan-id=20 vlan-mode=use-tag wireless-protocol=802.11 wps-mode=disabled

Conexão à Internet nos IPOE, ou seja, nós obtemos o endereço via DHCP. Observe que o dhcp-client está configurado na VLAN:

/ip dhcp-client add dhcp-options=hostname,clientid disabled=no interface=VLAN10

Configure a rede local:

/ip address add address=192.168.11.1/24 interface=VLAN20 network=192.168.11.0 /ip pool add name=pool-lan ranges=192.168.11.2-192.168.11.99 /ip dhcp-server add address-pool=pool-lan disabled=no interface=VLAN20 lease-time=1h name=dhcp-server /ip dhcp-server network add address=192.168.11.0/24 dns-server=192.168.11.1 gateway=192.168.11.1 /ip dns set allow-remote-requests=yes

Por conveniência, combinamos as interfaces em grupos:

/interface list add name=WAN add name=LAN /interface list member add interface=VLAN10 list=WAN add interface=VLAN20 list=LAN

Crie as regras mínimas para o firewall:

/ip firewall filter add action=accept chain=input comment="Allow icmp" protocol=icmp add action=accept chain=input comment="Allow established & related" connection-state=established,related add action=accept chain=input comment="Allow access for ManageIP group" src-address-list=ManageIP add action=drop chain=input comment="All other drop" add action=fasttrack-connection chain=forward comment=Fasttrack connection-state=established,related add action=accept chain=forward comment="Allow established & related" connection-state=established,related,untracked add action=drop chain=forward comment="Drop invalid connection packets" connection-state=invalid add action=accept chain=forward comment="Allow Internet" in-interface-list=LAN out-interface-list=WAN add action=drop chain=forward comment="All other drop"

No grupo ManageIP, adicione os endereços dos quais o acesso ao roteador será:

/ip firewall address-list add address=192.168.11.0/24 list=ManageIP

Configure o NAT para acessar a Internet pela LAN:

/ip firewall nat add action=masquerade chain=srcnat out-interface-list=WAN

Bem, em conclusão, não comandos obrigatórios, mas úteis:

/ip cloud set ddns-enabled=yes update-time=no /system clock set time-zone-autodetect=no /system clock manual set time-zone=+03:00 /system identity set name=MyHome /system ntp client set enabled=yes primary-ntp=95.165.138.248 secondary-ntp=89.175.20.7

Permitir a descoberta de vizinhos apenas da rede local.

Se você não atualizou o ROS e possui o 6.40.4:

/ip neighbor discovery set ether1 discover=no set ether2 discover=no set ether3 discover=no set wlan1 discover=no set bridge1 discover=no

Se atualizado para o mais recente, então:

/ip neighbor discovery-settings set discover-interface-list=LAN

Mas, neste caso, a conexão MAC da rede wifi não funciona. Alguma idéia do porquê?

Só isso.

Você pode conectar o cabo do provedor à primeira porta e testar.

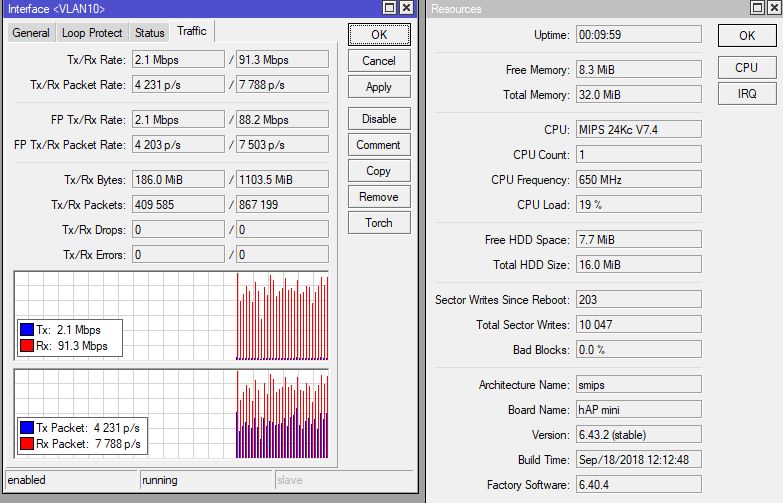

Os resultados de um pequeno teste mostraram que o cabo recebeu quase todos os 100 Mbps que o provedor fornece (lançou o torrent), o decodificador IPTV funciona, enquanto a carga do processador no roteador era de apenas 20%. Por WiFi, foi possível obter apenas 25 Mbps, o ar está muito poluído, mas essa velocidade é suficiente.