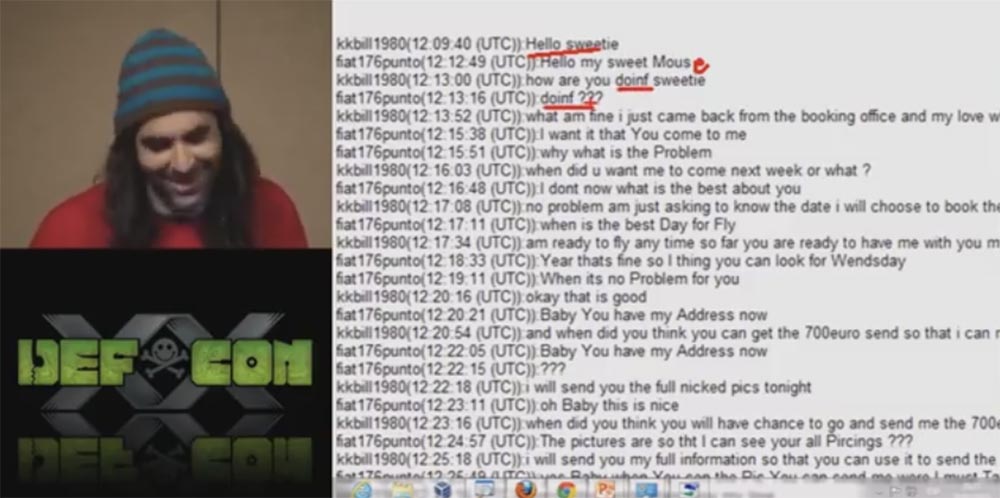

Conferência DEFCON 20. Como foder os bandidos (e a máfia) usando a botnet JavaScript. Parte 1Esse cara manteve todas as conversas com aqueles que estavam interessados no perfil dessa garota. Este slide mostra meu bate-papo favorito, kkbill1980 é quem finge ser uma garota e fiat176punt® é sua vítima. "Kkbill1980: olá querida! - fiat176punto: olá, meu doce rato! ”, e assim por diante, um bate-papo muito divertido.

Mais adiante, no bate-papo, eles discutem os detalhes de seu relacionamento amoroso, e o detalhe mais interessante é de 700 euros, que a vítima deve enviar ao seu "doce rato" como se fosse reservar um hotel durante a viagem de uma garota falsa à Alemanha.

E então o fã escreve que esta noite ele enviou sua amada "uma fotografia completamente nua", à qual ela responde: "Oh, querida, isso é maravilhoso!"

O ponto principal é que esse golpista interagiu simultaneamente com muitas pessoas usando perfis de garotas falsas em sites de namoro e extorquiu dinheiro de suas vítimas sob um pretexto ou outro. No entanto, em algum lugar no meio da conversa, esse cara "trespassou", aparentemente confundindo abas abertas, e começou a escrever em alemão.

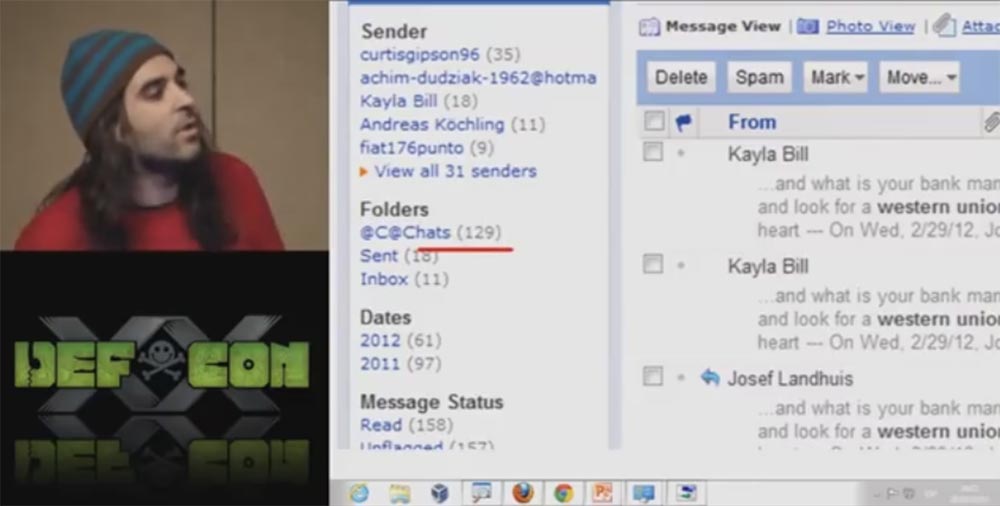

Tudo estava idealmente sistematizado em sua caixa de correio e ele mantinha todos os chats em uma pasta especial, com a qual continuava trabalhando agora. Decidimos encontrar na correspondência todas as referências a homens que usariam a Western Union para enviar dinheiro para sua "namorada", e encontramos 158 dessas mensagens.

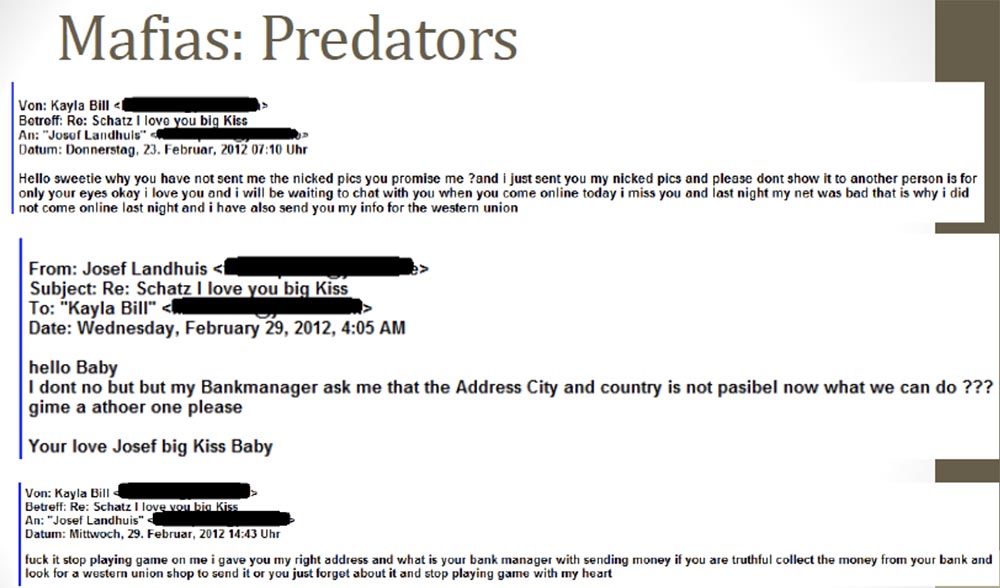

O slide a seguir mostra uma amostra da correspondência dessa garota e da vítima. Aqui as fotos são mencionadas novamente - a garota pergunta por que o homem não enviou as fotos "nuas" prometidas. E ele responde que não sabe o porquê, mas o gerente do banco lhe disse que é impossível enviar dinheiro para o endereço especificado, então deixe a garota fornecer outro endereço para ele.

Isso ocorre porque o perfil da garota recebeu um endereço falso, que, aparentemente, não se adequava ao funcionário do banco. Ao que a garota falsa responde com raiva: "foda-se, pare de brincar comigo!" Eu lhe dei o endereço correto, então pegue o dinheiro do banco e envie para mim através do Western Union; caso contrário, esqueça tudo e pare de jogar com meu coração!

Em geral, você pode imaginar que tipo de correspondência era essa. E esse esquema funcionou, porque para enviar dinheiro através da Western Union basta indicar apenas a cidade e o nome do destinatário da transferência e depois informar o código secreto.

O próximo caso que nos interessou foi um golpista relacionado a cães. Nós nos perguntamos o que ele estava fazendo com cães se ele precisava de um servidor proxy anônimo para suas atividades.

Nós, como sempre, decidimos usar seu nome de usuário e senha para penetrar em sua caixa de correio. E lá encontramos algo pesado; portanto, se você gosta de animais, não olhe para a figura a seguir. No próximo slide, até postamos um aviso: “Aviso! Essa imagem pode ferir seus sentimentos! E aqui, de fato, a própria imagem.

Ele colocou esse yorkshire terrier falso, um falso, porque colocou o mesmo cachorro à venda em todo o mundo, então essa é a York mais econômica do mundo. Ele colocou essa foto e ganhou dinheiro com isso, já que todo mundo era seduzido pelo preço baixo do cão puro-sangue e eles pagavam antecipadamente.

Naturalmente, também nos deparamos com psicopatas. Este slide mostra o painel de controle, que mostra como um indivíduo de um endereço IP pesquisava constantemente no video.xnxx.com vídeos sobre os tópicos "mãe", "estupro de uma irmã", "estupro violento", "violência" e similares . Decidimos dar seu endereço IP à polícia local, porque esse cara é obviamente louco.

Assim, muitas pessoas lutam pelo anonimato na Internet, então a primeira coisa que fazem é verificar seu anonimato. Mas o problema é que, usando um proxy, você é anônimo para a página final, mas não para o próprio servidor proxy. Por exemplo, você alega que seu endereço IP está nos Estados Unidos, examinamos seu endereço IP real e garantimos que seja esse o caso ou não. Não há anonimato no servidor proxy!

Outro tipo de atividade anônima na Internet chamou nossa atenção quando descobrimos uma pessoa que ganhava dinheiro lendo as postagens do blog. Esse é um negócio - você lê os posts de pessoas de todo o mundo e eles pagam por isso. Dentro de um mês, esse homem ganhou até US $ 24, então esse também é um bom negócio. Chamamos esse fenômeno de "pessoas estranhas em um mundo estranho".

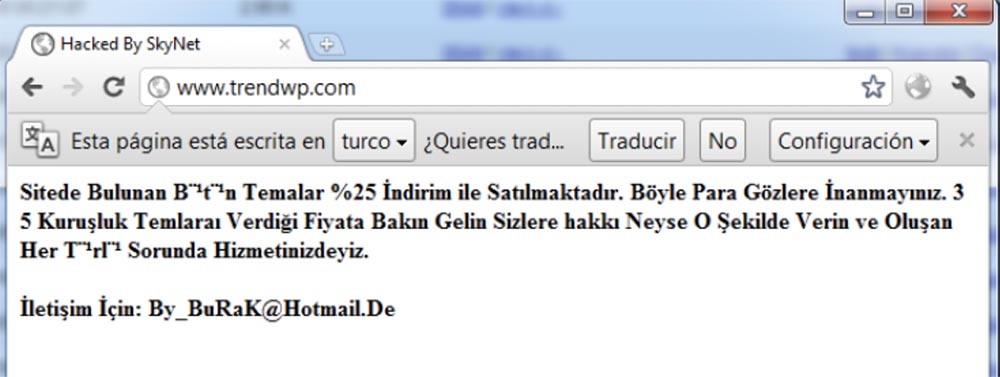

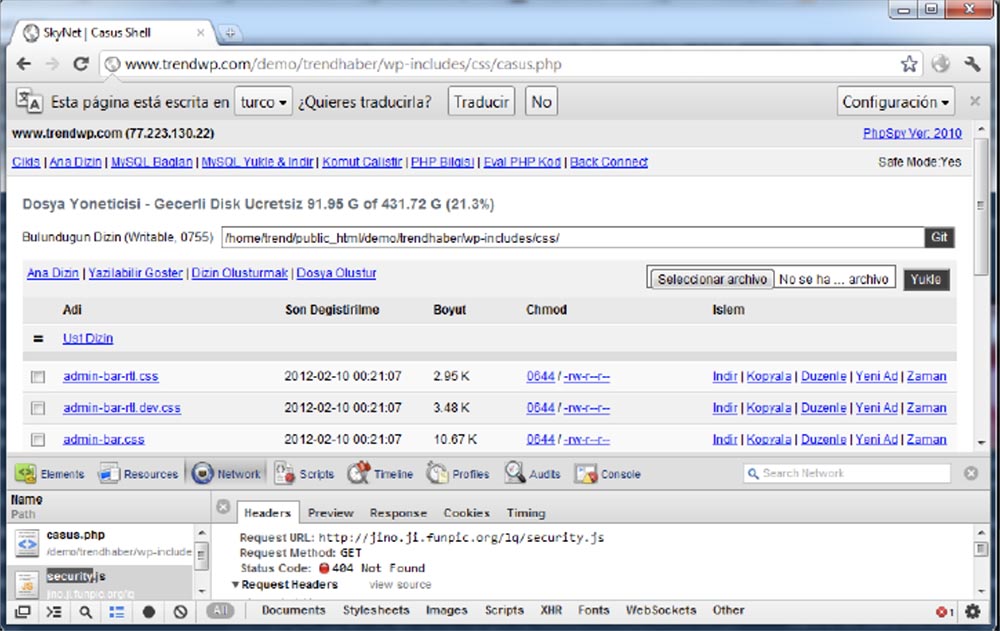

Muitos usuários do nosso servidor proxy estiveram envolvidos em hackers e estragando dados do site. Um desses usuários chamou a atenção: no painel de controle, você vê os arquivos locais que interceptamos de um site invadido, esse hacker usou um script malicioso do WebShell para invadir o JavaScript.

O próximo slide mostra um hack, analisamos sua implementação em tempo real. Abaixo você vê o endereço de email do invasor.

Quando estudamos como esse site foi invadido, percebemos que o hacker usava um WebShell infectado para carregar um arquivo JavaScript, que, por sua vez, informava a URL desse WebShell. Este arquivo JavaScript também foi infectado pelo nosso servidor proxy e nos permitiu descobrir onde esse WebShell está localizado. Acontece que o próprio hacker foi invadido por nossos hackers.

O slide a seguir mostra uma solicitação do WebShell que chama JavaScript.

Como você se lembra, o interessante do nosso sistema foi que, mesmo depois de desconectar o cliente do servidor proxy, ele ainda estava infectado com nosso JavaScript malicioso. Até agora, tudo era obtido por meio do monitoramento passivo da navegação, por isso pensamos se é possível infectar a Intranet, ou seja, a rede interna que não foi visualizada através do nosso servidor proxy.

Portanto, um dos pontos que chamou nossa atenção ao considerar os dados coletados foi a capacidade de buscar informações sobre máquinas que não foram publicadas na Internet, ou seja, sobre aplicativos usados na Intranet, como podem ser julgados pelos seguintes dados no sistema ERP interno .

Seguimos um cara do México, ele estava procurando por pornografia na Internet. Ele foi desconectado do servidor proxy, mas permaneceu infectado, então você vê aqui o servidor interno ao qual tentamos ingressar. Existem muitos dados, senhas e nomes de usuários. Isso deixa claro que o uso de arquivos JavaScript remotos na Intranet pode não ser desejável e abre as portas para possíveis ataques desse tipo.

Vendo isso, pensamos que seria fácil preparar um ataque direcionado a qualquer aplicativo na Intranet ou na Internet, analisando arquivos JavaScript baixados anteriormente e forçando os clientes a baixar esses arquivos de qualquer domínio, porque instalamos o cache forçado.

E, é claro, os usuários do nosso servidor proxy eram viciados em pornografia. Havia muita pornografia, a pornografia é um negócio real. Nós até lemos uma história interessante sobre como, na igreja católica, eles descobriram desenhos "francos" feitos por um monge em 700 dC. Coletamos URLs e coletamos uma extensa coleção de nomes de usuário e senhas e, é claro, os venderemos na Internet (apenas brincando).

Mas, acima de tudo, o bate-papo sobre estupro na Internet atraiu nossa atenção. Sempre pensamos que era muito difícil estuprar alguém na Internet, mas acabou que não era.

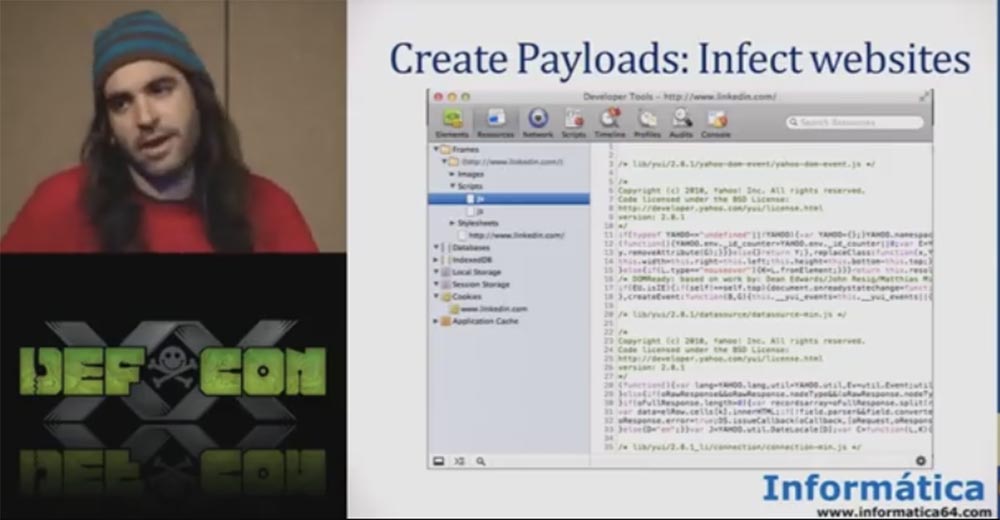

Então, criamos um arquivo JavaScript que infectou sites. Criamos uma "carga útil". Para preparar um ataque direcionado a um site específico, ou seja, para garantir que um usuário que faz parte da rede de bots seja infectado após visitar um site específico, é necessário saber quais arquivos JavaScript são carregados neste site. Para fazer isso, você pode usar a inspeção de rede no Google Chrome ou Firefox Firebug e selecionar o arquivo que deseja infectar.

Obviamente, se você se conectar à rede através de um servidor proxy, não se conectará ao sistema bancário ou ao perfil nas redes sociais, na Intranet ou no seu site pessoal, mas se você não limpar o cache, estará nas mãos daqueles que forçaram você baixar um arquivo javascript malicioso. E se esse arquivo estiver na página que você abrirá depois de visitar o servidor proxy, você será hackeado.

O slide a seguir mostra o código na página da rede social linkedin.com, onde é possível ver alguns scripts carregados em Java; portanto, se você usa um servidor proxy, podemos criar uma carga útil especial baixando esses arquivos JavaScript. Esses arquivos serão infectados e, assim que você se desconectar do proxy e conectar-se ao linkedin.com, a "carga útil" será executada.

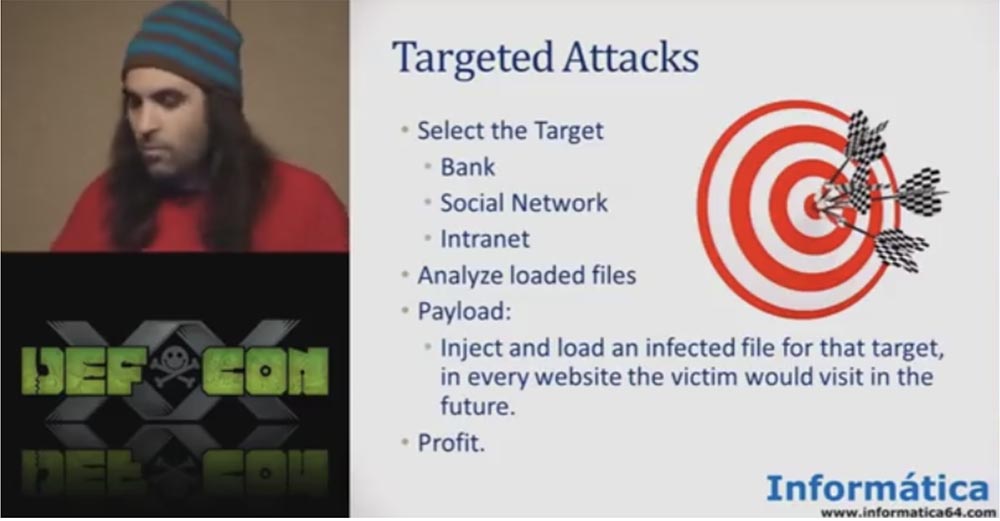

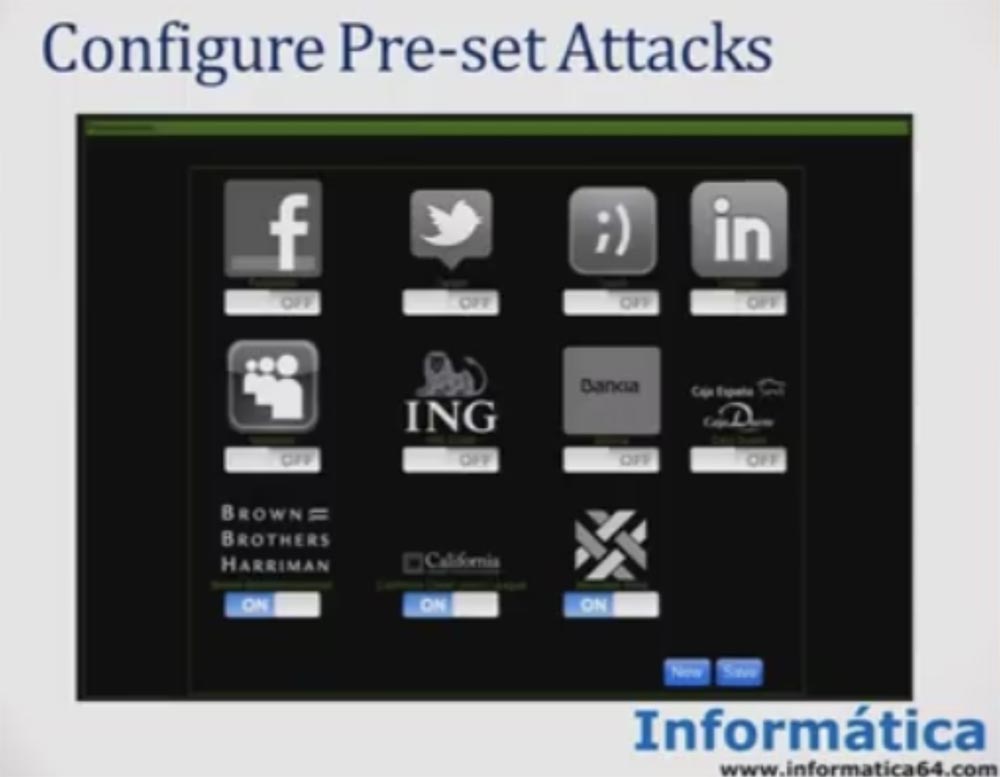

É muito simples, para que possamos criar ataques direcionados a vários sites para coletar as senhas de pessoas que usaram nosso servidor proxy antes de usar a Internet normal, e não anônima.

Para fazer isso, primeiro você precisa escolher uma meta: um banco, uma rede social, uma Intranet, analisa os arquivos carregados no site e inicia a "carga útil". Ou seja, para infectar e baixar o arquivo infectado para o destino escolhido, e ele estará em todos os sites que a vítima visitará no futuro.

Agora, quero mostrar como penetramos no sistema bancário e como é nosso painel de controle. É claro que desligamos nosso servidor proxy há muito tempo, mas nas conferências BlackHat e DefCon eu criei um novo painel de controle. Eu não hospedei esse proxy na Internet. Mas, depois do meu relatório sobre o BlackHat, não sei por que alguém postou na Internet (risos).

Então, configuramos este servidor proxy apenas para 10 conexões paralelas e, agora, nesta manhã, estou pronto para mostrar todos os bots, todos os nossos “zumbis” para hoje, 28 de julho. Você vê aqui um grande número de bots de diferentes países, EUA, Brasil e assim por diante.

No momento, estamos coletando muitas informações deles, mas não as estamos usando, não estamos publicando esses endereços IP, acredite.

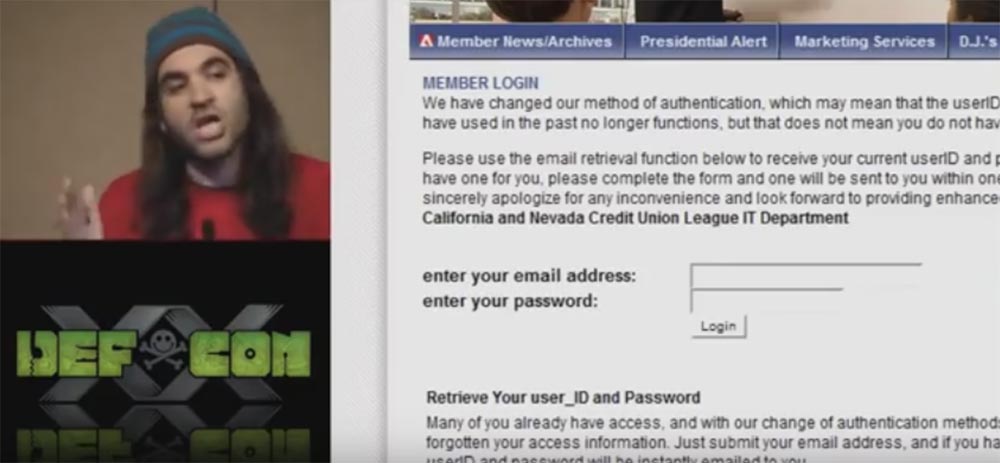

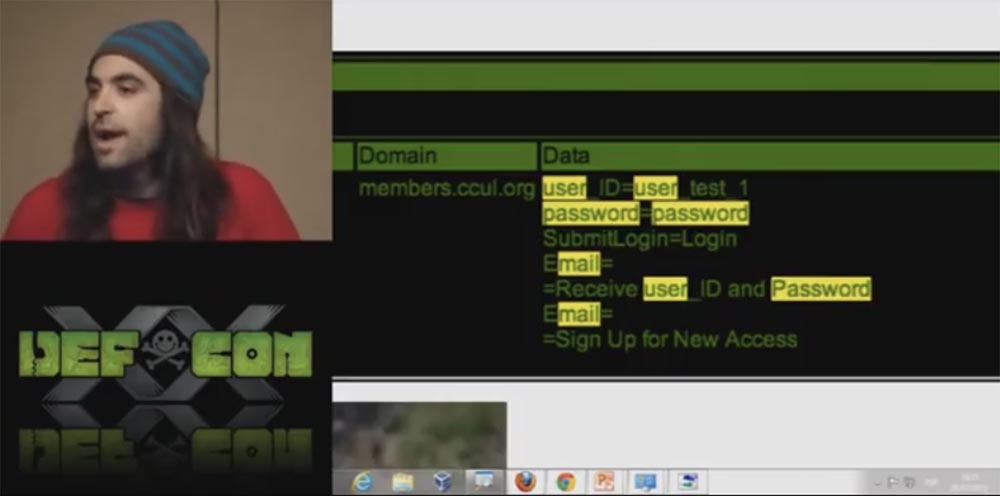

Então, eu quero lhe mostrar a penetração do sistema bancário. Agora vou mostrar esse site. Esta é a Liga de Crédito United da Califórnia. Como você pode ver, este site é ótimo para ataques, porque é um site HTTP.

Você vê aqui o formulário de login do usuário, no qual você precisa inserir o endereço de e-mail e a senha. Como podemos inserir facilmente nosso arquivo JavaScript infectado em um site HTTP, "peguei" o formulário e puxei nomes de usuário e senhas deste site.

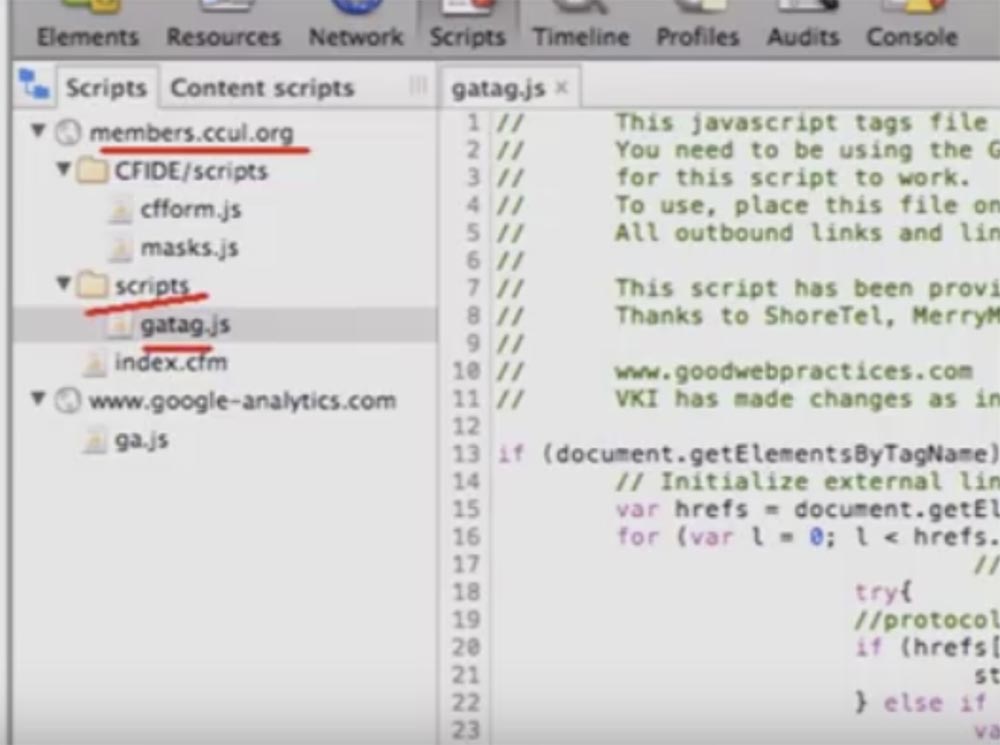

A única coisa que precisávamos fazer no painel de controle do nosso servidor proxy era analisar o destino e selecionar um arquivo. Em nosso exemplo, esta é a página members.ccul.org e o arquivo é o script gatag.js.

Depois, criei uma "carga útil" em nosso painel de controle e criei uma predefinição para o site que nos interessa.

No próximo slide, você verá como o site de destino fica no painel de controle - eis um comando para executar uma função no endereço members.ccul.org do script gatag.js que iniciará nossa "carga útil".

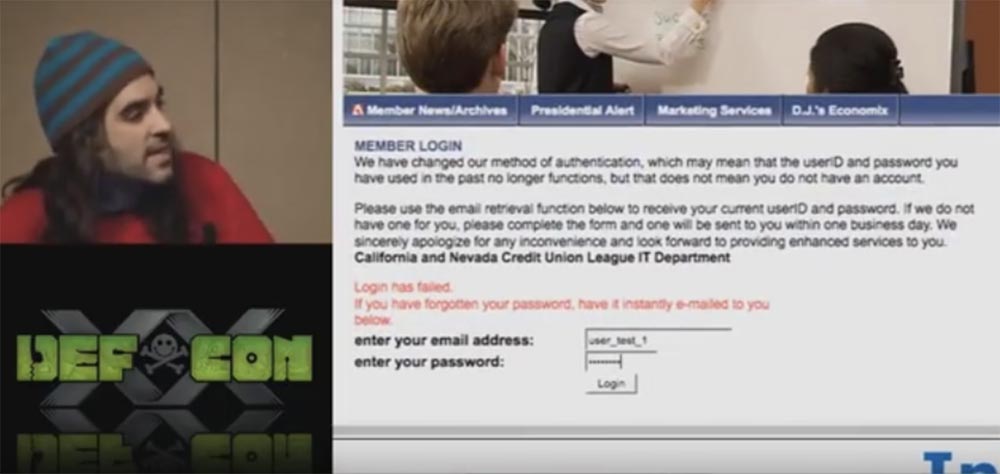

Assim, o cara que usa nosso servidor proxy para assistir pornô carregará esse arquivo no cache. Ele pode assistir pornô, invadir sites, fazer qualquer coisa e, ao mesmo tempo, carregará esse arquivo JavaScript para um ataque direcionado.

Depois que ele se desconecta do servidor proxy e seleciona a opção "Não usar servidor proxy" nas configurações de rede do computador, nosso arquivo ainda permanece no cache do navegador, porque já foi baixado antes e não tem data de validade.

Depois que esse cara se conecta ao site de destino e insere os dados do usuário, nós "escolhemos" este formulário e exibimos todos esses dados no painel de controle do nosso servidor proxy. É muito simples

Agora, darei algumas idéias sobre os benefícios da botnet JavaScript:

- não nos importávamos com objetos pré-armazenados em cache, como o E-tag ou o tempo de expiração, por isso não brigamos com eles;

- Não nos preocupávamos com conexões HTTPS seguras porque não queríamos disparar nenhum alarme ou "disparar" certificados de autenticação. Além disso, Moxie estava muito ocupado para consultá-lo sobre o uso desses certificados (o palestrante se refere a Moxie Marlinspike, que falou em conferências da DefCon sobre como forjar certificados SSL nos centros de autorização da CA);

- levamos apenas um dia para configurar nosso servidor proxy para encontrar endereços IP, criar JavaScript e coletar todas as informações necessárias

Agora, a pergunta é: quantos de vocês pensam que bandidos como a inteligência do governo fazem a mesma coisa na Internet? A questão é: qual de vocês acha que apenas um servidor proxy garante a segurança da Internet? Ninguém pensa assim, certo?

Portanto, confiar em um servidor proxy para garantir seu anonimato na Internet é uma má idéia. Mas milhares e milhares de sites dizem às pessoas - se você quiser anonimato na Internet, use um servidor proxy. E esse problema existe há muito, muito tempo. Então, lembre-se - não use proxies! Não acredite que eles fornecem seu anonimato.

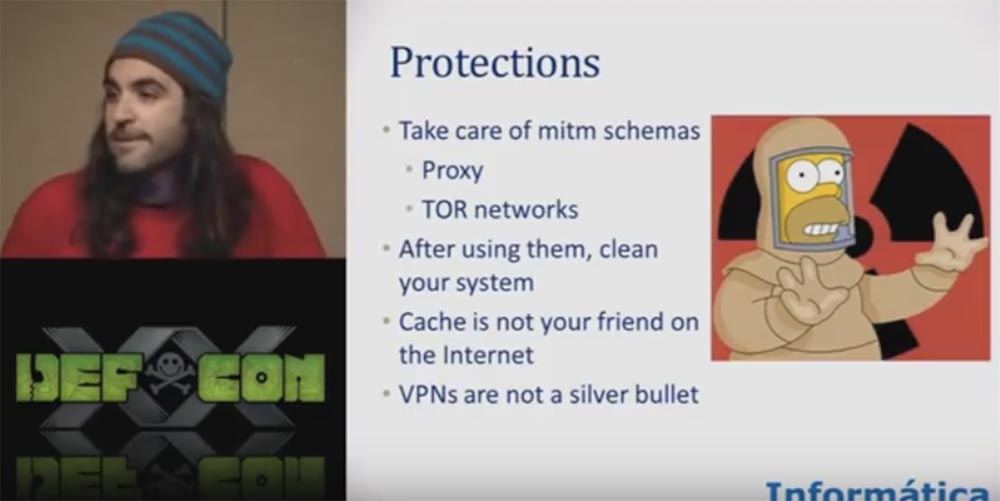

Aqui estão algumas maneiras de se proteger.

Lembre-se do esquema “man in the middle”, porque alguém pode configurar seu navegador de acordo com suas necessidades através de um servidor proxy. Pense duas vezes antes de usar um proxy.

Pense se você confia demais na rede TOR. Porque ultimamente ouvimos muito sobre redes falsas de TOR e hacks nessa rede.

Depois de usar uma rede anônima ou um servidor proxy, limpe todas as informações do navegador recebidas dos sites, limpe o cache e exclua os cookies.

Lembre-se de que uma VPN não é uma panacéia, porque nesse caso muitas pessoas se conectam a essa rede, elas usam um servidor proxy e, portanto, a infecção da sua rede virtual pode ocorrer com muita facilidade, pois há uma troca livre de arquivos e tráfego maliciosos.

Lembre-se novamente - o cache não é seu amigo, portanto, trate-o de acordo.

Isso conclui a conversa de hoje e quero lhe dizer que amanhã às 17:00 falarei no SkyTalks com o tópico “Puxe o domínio do plug: DOS burocrático”. Muito obrigado!

Obrigado por ficar conosco. Você gosta dos nossos artigos? Deseja ver materiais mais interessantes? Ajude-nos fazendo um pedido ou recomendando a seus amigos, um

desconto de 30% para os usuários da Habr em um análogo exclusivo de servidores básicos que inventamos para você: Toda a verdade sobre o VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps da US $ 20 ou como dividir o servidor? (as opções estão disponíveis com RAID1 e RAID10, até 24 núcleos e até 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD de 1Gbps até dezembro de graça quando pagar por um período de seis meses, você pode fazer o pedido

aqui .

Dell R730xd 2 vezes mais barato? Somente nós temos

2 TVs Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 a partir de US $ 249 na Holanda e nos EUA! Leia sobre

Como criar um prédio de infraestrutura. classe usando servidores Dell R730xd E5-2650 v4 custando 9.000 euros por um centavo?