Jeremy Grossman: Fico feliz em receber todos vocês e quero dizer que estamos preparando esta apresentação há 6 meses, por isso nos esforçamos para compartilhar nossas conquistas o mais rápido possível. Quero agradecer a toda a equipe da Black Hat pelo convite, voltamos aqui todos os anos, adoramos este evento. Obrigado pelo chapéu preto! Vamos tentar tornar a apresentação de hoje divertida, mas primeiro queremos nos apresentar.

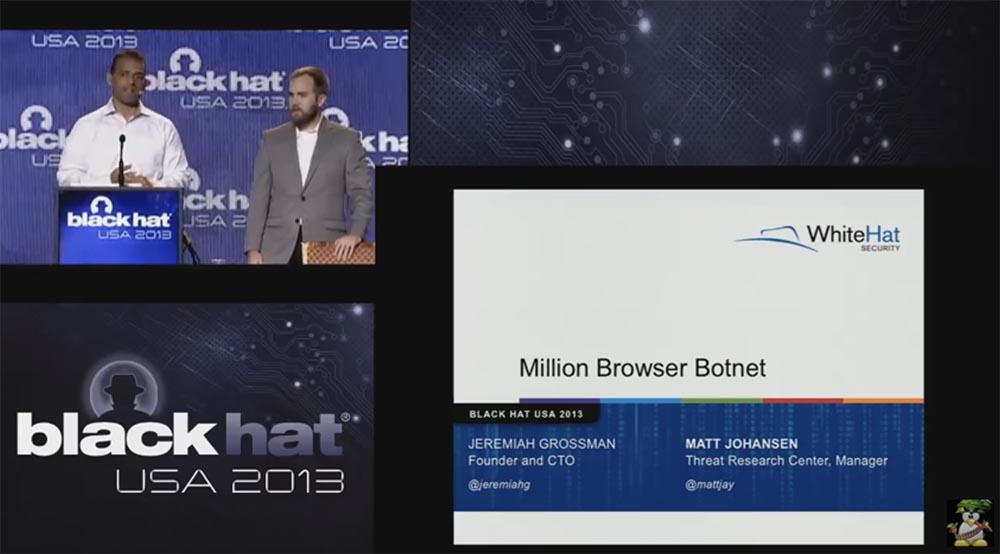

Sou o fundador e gerente de desenvolvimento de novos produtos da WhiteHat Security, localizada em Santa Clara, Califórnia. Nossa empresa tem cerca de 300 funcionários.

Matt é o diretor-gerente do centro de pesquisa de riscos de segurança. Na "cabeça branca", estamos empenhados principalmente em invadir sites, encontrar vulnerabilidades neles e fazer isso em grande escala. Mas ainda temos tempo para pesquisas, então hoje vamos começar a invadir navegadores e usá-los para invadir sites e mostrar todo o ciclo de segurança na web. Eu falei aqui pela primeira vez em 2002. Na maioria das vezes eu pesquiso no desenvolvimento e apresentação de nossos produtos.

Matt Johansson: Tenho experiência em trabalhar como testador de penetração (pentester) e comecei meu trabalho na empresa por sites de hackers, porque antes eu próprio chefiava o exército de hackers. Faço algumas pesquisas legais e tomo muito para que você possa entrar em contato comigo.

Jeremy Grossman: Então, vamos começar a nossa festa. Eu não acho que exista pelo menos uma pessoa que não acessou a Internet hoje. Talvez agora você não esteja conectado à Internet, mas quando você chegar em casa, todos os presentes aqui e todos que você conhece irão interagir com ele usando um navegador. Isso é apenas parte de nossas vidas diárias, e descreverei a você o que isso significa, mas a Internet é projetada principalmente para funcionar. Não invadimos a Internet, tentamos usá-la para nossos próprios propósitos.

Quando você visita uma página da Web, não importa qual navegador você usa - Chrome, Firefox, Safari, IE ou Opera, em qualquer caso, a Internet funciona de tal maneira que controla totalmente o navegador enquanto você está nesta página ou quando está procurando o próximo. página.

O JavaScript ou o flash nesta página podem fazer com que o navegador faça qualquer coisa - qualquer tipo de resposta a solicitações para qualquer lugar da Internet ou intranet. Isso inclui CSRF - solicitações falsas entre sites, XSS - scripts entre sites, clickjacking e muitos outros truques que permitem obter controle sobre o navegador.

Agora tentaremos entender melhor o que é a segurança do navegador, mas a idéia principal é obter uma idéia geral do controle do navegador sem usar explorações de dia zero, contra as quais não há patches.

Matt Johanson: Se você não sabe nada sobre XSS, pode nos perguntar sobre isso.

Jeremy Grossman: Agora quero falar brevemente sobre ataques a navegadores que usam HTML ou JavaScript malicioso: