Em Habré, eles

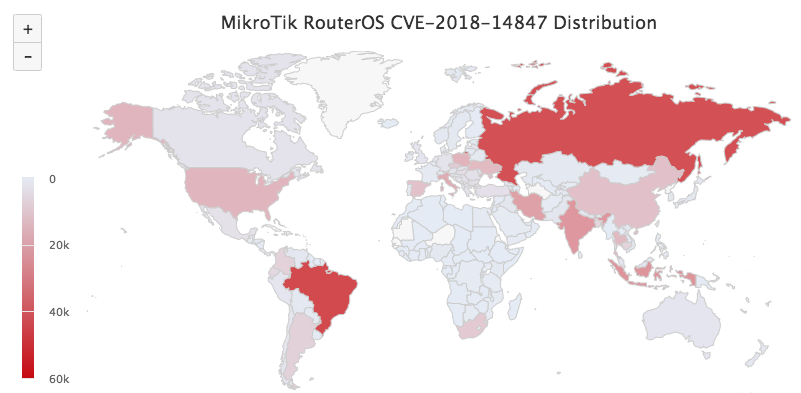

falaram em detalhes sobre a vulnerabilidade

CVE-2018-14847 , que afeta cerca de 370 mil roteadores MikroTik em todo o mundo (incluindo

40 mil na Rússia) . Em suma, a vulnerabilidade no MikroTik RouterOS permite ler qualquer arquivo do roteador remotamente sem autorização especial, incluindo senhas de acesso mal protegidas.

Embora o patch tenha sido lançado muito rapidamente em abril, muitos proprietários de roteadores não seguem as atualizações. Como resultado, seus dispositivos permanecem vulneráveis e são incluídos nas redes de bot IoT usadas pelos atacantes. Nos últimos meses, vários casos foram registrados quando, através de roteadores MikroTik vulneráveis,

instalaram scripts Coinhive para mineração em um navegador e configuraram um

redirecionamento de DNS para sites maliciosos . A situação piorou em 5 de outubro, quando uma nova exploração do

By The Way para CVE-2018-14847 foi lançada.

Mas nem todos os hackers estão prontos para tirar proveito da indiferença dos usuários e ganhar dinheiro com isso. Alguns estão tentando ajudar. Outro dia, a popular publicação ocidental

ZDNet falou sobre o "misterioso hacker de língua russa" que "invade roteadores e os corrige sem permissão do usuário". Na verdade, estamos falando sobre o habrayuzer

LMonoceros , que agora pode ser considerado uma celebridade.

Em seu

último artigo, Alexey disse que ele obtém acesso aos roteadores e faz alterações nas configurações para evitar novos abusos.

Alexey trabalha como administrador de servidor. Tecnicamente, seu nobre trabalho se enquadra em vários artigos do código criminal, portanto, seria prudente manter o anonimato. Mas, a julgar por isso, ele não está muito interessado nisso: de acordo com o

ZDNet , o especialista "se vangloriava de seu hobby na plataforma de blogs russos". É fácil adivinhar que estamos falando do artigo

"Por que o Mikrotik para hackers e como eu escondi 100 mil RouterOS de uma botnet" , publicado pela

LMonoceros em Habré em 27 de setembro de 2018.

Mapa de distribuição de dispositivos vulneráveis em setembro de 2018, Ilustração: Kaspersky Lab

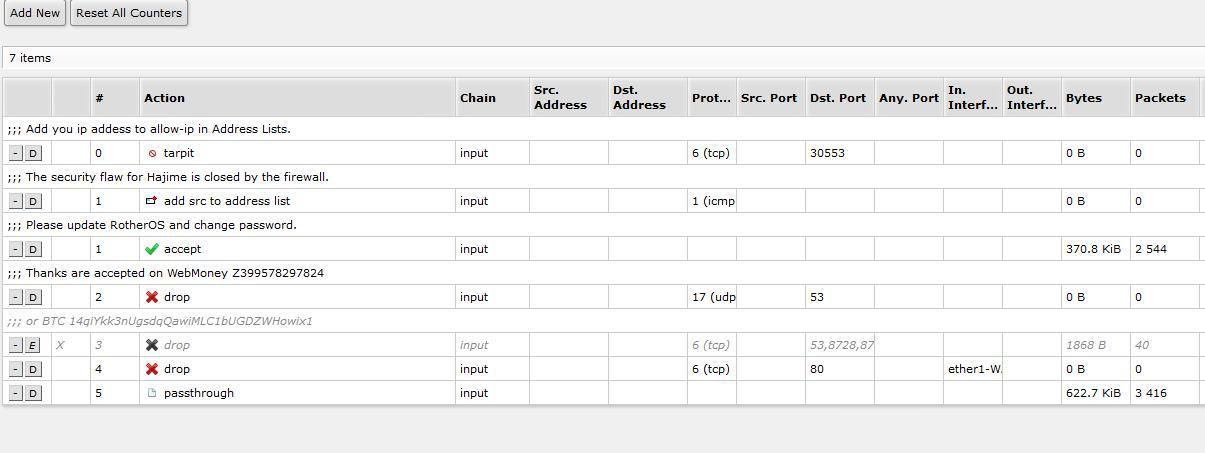

Mapa de distribuição de dispositivos vulneráveis em setembro de 2018, Ilustração: Kaspersky LabAlexey diz que agora ele já corrigiu 100 mil roteadores vulneráveis. "Adicionei regras de firewall que bloqueavam o acesso ao roteador e não da rede local", ele escreveu. “Nos comentários, escrevi informações sobre a vulnerabilidade e deixei o endereço do canal de telegrama

@router_os , onde você pode fazer perguntas.” As instruções sobre a configuração de um firewall também foram

publicadas anteriormente

em Habré .

Aparentemente, essa edição de configurações , sobre a qual o administrador reclamou, foi feita por outro bem-intencionado. Ele não escreve o endereço do canal de telegrama, mas indica o número da carteira

Aparentemente, essa edição de configurações , sobre a qual o administrador reclamou, foi feita por outro bem-intencionado. Ele não escreve o endereço do canal de telegrama, mas indica o número da carteiraObserve que hoje (15 de outubro de 2018) já existem 1080 participantes no canal RouterOs Security. Todos os dias eles discutem a situação com as vulnerabilidades do Mikrotiks.

MikroTik é uma das marcas de roteadores mais populares até o momento. Mais de dois milhões de roteadores MikroTik operam em todo o mundo. Segundo alguns pesquisadores, agora mais de 420 mil deles estão envolvidos em botnets da IoT e participam da mineração.

Apesar de configurar o firewall para mais de 100.000 usuários, Alexei diz que apenas 50 pessoas entraram em contato via Telegram. Alguns disseram obrigado, mas a maioria ficou indignada.

As atividades tecnicamente ilegais de Alexey são dignas de respeito, mas ele não é o primeiro a agir da mesma maneira nobre, lembra o

ZDNet . Por exemplo, em 2014, um hacker

obteve acesso a milhares de roteadores ASUS e postou alertas de texto em computadores com pastas compartilhadas localizadas atrás desses roteadores, alertando os usuários sobre a necessidade de fechar a vulnerabilidade.

No final de 2015, o grupo de hackers White Team

lançou um malware Linux.Wifatch que fechava as brechas de segurança de vários roteadores baseados em Linux. Em algum momento, a botnet da equipe branca tornou-se tão grande que começou a lutar contra a botnet do infame grupo Lizard Squad pelo título de maior botnet da Internet.

Finalmente, recentemente, em 2018, um hacker desconhecido renomeou dezenas de milhares de roteadores MikroTik e Ubiquiti para atrair a atenção dos proprietários para atualizar seus dispositivos. Os dispositivos são nomeados como "Servidor FTP HACKADO", "HACKED ROUTER-HELP-SOS-WAS-MFWORM-INFECTED" e "HACKED-ROUTER-HELP-SOS-HAD-DEFAULT-PASSWORD".

Apesar dos esforços de nobres hackers, a situação de segurança dos dispositivos IoT permanece deplorável. Mas é bom perceber que, graças à sua atividade útil, o especialista russo

LMonoceros se tornou verdadeiramente famoso.