O Windows 10 introduziu um mecanismo de proteção de ransomware chamado Acesso controlado a pastas. Impede que programas desconhecidos modifiquem arquivos em pastas protegidas especificadas. Pesquisador de Segurança da Informação na Fujitsu System Integration Laboratories Ltd.

descobriu uma maneira de contornar essa proteção com injeções de DLL.

Qual é o problema

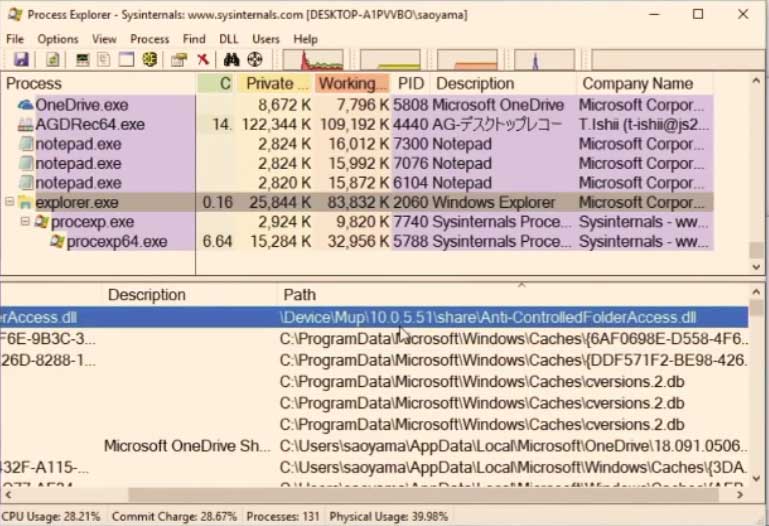

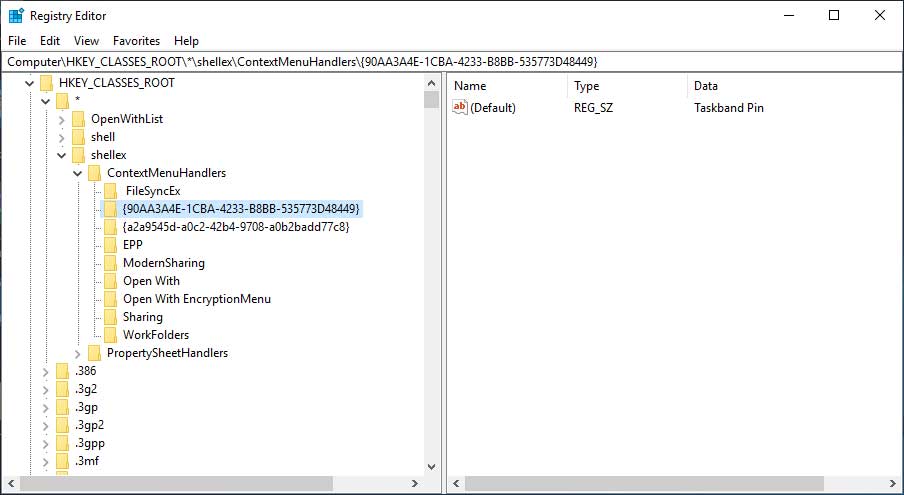

Soya Aoyama conseguiu injetar uma DLL maliciosa no Windows Explorer - e o explorer.exe está na lista confiável de programas Acesso controlado a pastas. Para executar seu plano, o pesquisador usou o fato de que, quando você inicia o explorer.exe, carrega as DLLs encontradas na chave do Registro HKEY_CLASSES_ROOT \ * \ shellex \ ContextMenuHandlers:

A árvore HKEY_CLASSES_ROOT é a "mesclagem" de informações de registro encontradas em HKEY_LOCAL_MACHINE e HKEY_CURRENT_USER. Ao implementar essa "mesclagem", o Windows atribui informações da prioridade HKCU. Isso significa que, se uma chave existir no HKCU, ela terá precedência sobre a mesma chave no HKLM e esses dados serão derramados na árvore HKEY_CLASSES_ROOT.

Ao iniciar o explorer.exe, o Shell32.dll é carregado por padrão, localizado na chave HKEY_LOCAL_MACHINE \ SOFTWARE \ Classes \ CLSID \ {90AA3A4E-1CBA-4233-B8BB-535773D48449} \ InProcServer32. Para carregar uma DLL mal-intencionada no Explorer, Aoyama simplesmente criou a chave HKCU \ Software \ Classes \ CLSID \ {90AA3A4E-1CBA-4233-B8BB-535773D48449} \ InProcServer32 e definiu seu valor para a biblioteca de que precisava.

Depois disso, após concluir e reiniciar o processo explorer.exe, em vez do Shell32.dll, o programa lançou a DLL criada pelo hacker.

Aoyama compartilhou os resultados do estudo na conferência DerbyCon:

Como se proteger

O pesquisador também descobriu que muitos antivírus, incluindo Windows Defender, Avast, ESET, Malwarebytes Premium e McAfee, não reconheceram o esquema de ataque que ele encontrou.

Ao mesmo tempo, de acordo com Aoyama, os representantes da Microsoft não acreditam que ele tenha descoberto a vulnerabilidade. O pesquisador enviou informações sobre suas descobertas para a empresa, mas foi-lhe dito que ele não tinha direito a recompensas e que não liberariam um patch, já que um invasor precisava de acesso ao computador da vítima e, quando realizado, os direitos de acesso não foram excedidos.

No entanto, em combinação com outras vulnerabilidades, o vetor de ataque descoberto por Aoyama pode ser interessante para os invasores. Basicamente, a infraestrutura de grandes empresas é construída no Windows. Sabendo disso, os atacantes desenvolvem ferramentas especiais para ataques nesse sistema operacional.

Amanhã, 18 de outubro às 14:00 , especialistas do PT Expert Security Center analisarão três ferramentas de hacking que permitem desenvolver rapidamente um ataque à infraestrutura do Windows: impacket, CrackMapExec e Koadic. Os alunos aprenderão como trabalham, que atividade eles criam no tráfego de rede e, o mais importante, como detectar seu aplicativo a tempo. O webinar será interessante para funcionários de SOC, equipes azuis e departamentos de TI.

Para participar, você deve se registrar .