Todos os personagens são fictícios, todos os jogos com empresas reais são completamente aleatórios!

Quais são os problemas mais comuns de segurança de rede corporativa? A resposta a esta pergunta não é tão simples. Mas podemos compartilhar algumas estatísticas obtidas por meio de auditorias de segurança de rede usando o

Check Point Security CheckUP . Já publicamos uma série de artigos sobre o

que é o Security CheckUP e como conduzi-lo . O primeiro tutorial em vídeo descreveu por que você pode precisar dele. O número de CheckUPs que realizamos há mais de cem. Durante todo esse tempo, foram acumuladas estatísticas sobre os problemas de segurança de rede mais comuns que podem ser detectados usando o Security CheckUP. As ameaças descritas abaixo estavam presentes em quase todas as empresas (algumas têm mais, outras têm menos).

1) Os funcionários usam VPN e Proxy

Nas empresas modernas, quase não existem "pequenos" que só podem usar o Internet Explorer e ir apenas para sites favoritos. Os usuários se tornaram mais avançados e você não surpreenderá ninguém com a palavra VPN, Proxy, Anonymizer e assim por diante. Como mostram os resultados do CheckUP, quase todas as empresas têm funcionários que usam o Tor, Betternet, Freegate etc. Eles são usados para contornar os bloqueios de Roskomnadzor, ou para contornar os bloqueios da própria empresa (vá jogar pôquer ou assista a um vídeo para adultos). Bloquear isso sem ter uma solução da classe NGFW no perímetro é quase impossível.

Qual é o perigo de usar uma VPN?

A coisa mais perigosa sobre o uso de uma VPN não é o fato de que os usuários podem ignorar o bloqueio. O principal problema é que o tráfego criptografado passará pelo perímetro da rede. Mesmo se você tiver um dispositivo de borda muito bom com as funções do Antivírus e do IPS, simplesmente não poderá verificar nada. Através do canal criptografado, você pode "arrastar" o que quiser, incluindo arquivos de vírus (o próprio usuário pode nem suspeitar que está baixando algo ruim). Um problema semelhante com o tráfego HTTPS. Nós o descrevemos em uma das lições "

Check Point ao máximo ". Se você NÃO usar a inspeção SSL na borda da rede, terá um enorme buraco do tamanho da largura de banda do canal da Internet.

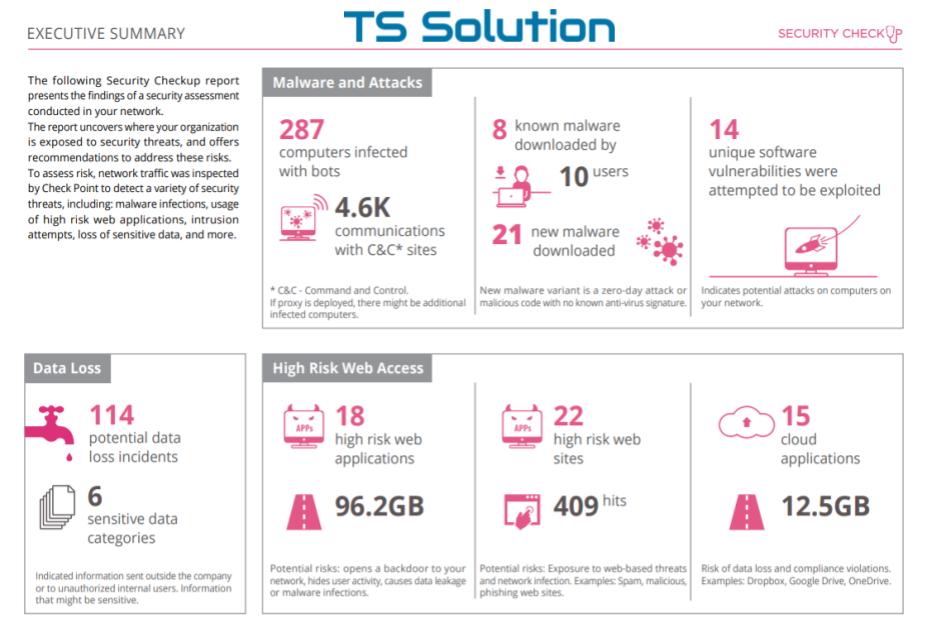

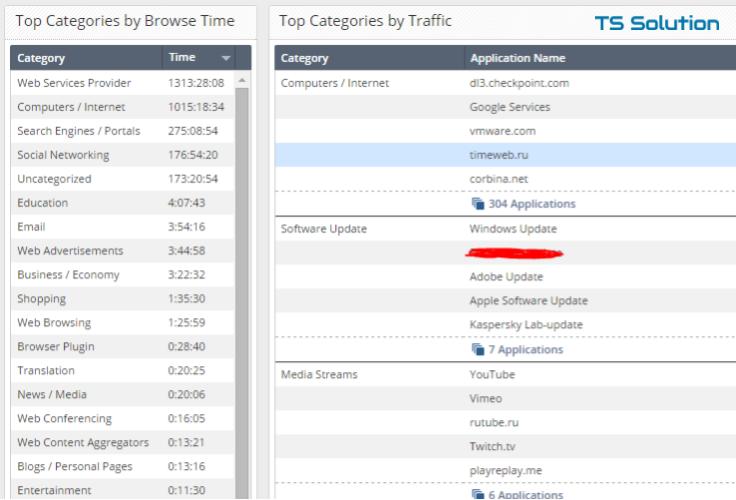

Exemplo de relatório

É uma surpresa para muitas pessoas de segurança que tantas pessoas usem anonimizadores em suas redes e muito tráfego passa por elas. O que passou dentro desses canais não será mais possível descobrir.

2) Torrents

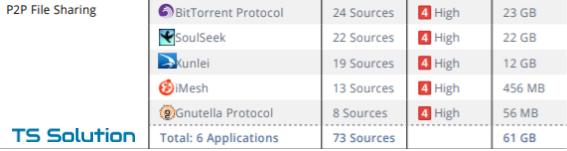

Para ser sincero, fiquei surpreso ao receber estatísticas semelhantes. Em quase todas as empresas, o download via torrent (ou outros aplicativos p2p) foi observado. Além disso, os volumes de tráfego baixado simplesmente aumentam. Um de nossos clientes descobriu que os usuários baixaram 2 TB em uma semana! Parece que todo mundo tem uma casa e Internet de alta velocidade. Por que baixar torrents no trabalho?

Qual o perigo de usar torrents?

O principal problema é a enorme carga na largura de banda do canal da Internet. Freqüentemente, isso afeta negativamente o trabalho de aplicativos de negócios, como telefonia IP, recursos de nuvem da empresa (CRM, E-mail), etc. Além disso, ao planejar a compra de um firewall no perímetro da rede, muitos escolhem uma solução com base nas estatísticas de carga de canal disponíveis. Observamos a carga média na região de 400 Mbit / s no mês passado, o que significa que o firewall deve ser mais poderoso e, portanto, mais caro. Somente agora, se você bloquear todo o tráfego "esquerdo", poderá economizar significativamente na compra do NGFW.

Além disso, quase todos os arquivos baixados via torrent são baixados em partes. E isso torna muito difícil verificar o tráfego de sistemas como Anti-Virus ou IPS.

Exemplo de relatório

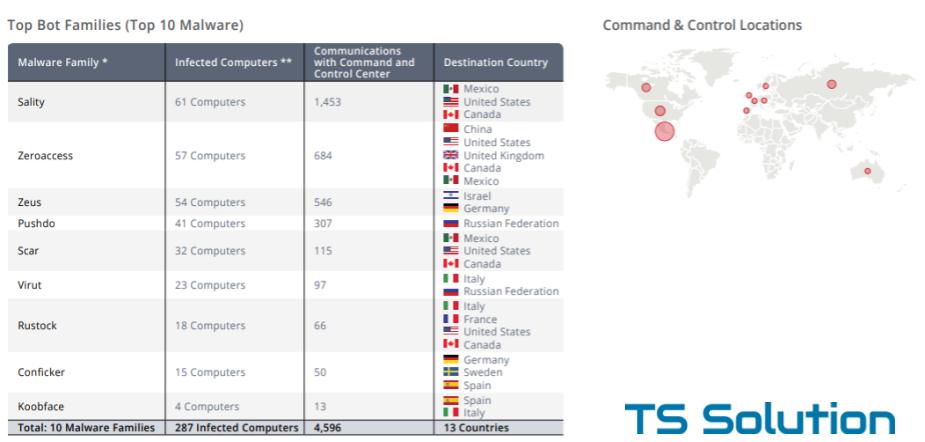

3) Botnets

Em 90% dos casos, foi possível detectar computadores infectados que fazem parte de botnets. Formalmente, um computador infectado pode não interferir no trabalho do usuário. Os arquivos não são excluídos, criptografados, nenhuma informação é mesclada. No entanto, existe um utilitário "pequeno" no computador que "bate" o tempo todo no centro de comando e aguarda instruções. Vale a pena reconhecer que também existem falsos positivos quando o Check Point define o tráfego legítimo como uma botnet. Cada incidente requer consideração cuidadosa.

Por que os computadores bot são perigosos?

Computadores infectados podem viver na sua rede por anos. Eles podem não prejudicá-lo, mas é completamente impossível prever o que eles serão capazes de fazer "um belo dia". Eles receberão um comando para baixar o vírus criptografador e infectar toda a rede.

Exemplo de relatório

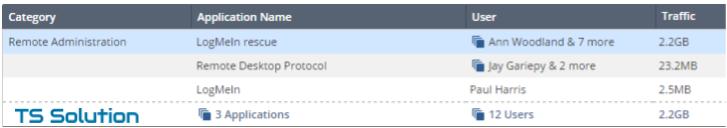

4) Utilitários de acesso remoto

Outro incidente desagradável. A grande maioria das empresas mostra pessoas que usam utilitários de acesso remoto em seus computadores de trabalho (TeamViewer, RDP, LogMeIn etc.). Embora ninguém garanta que esse acesso remoto seja usado pelos próprios funcionários. Talvez estes sejam ex-funcionários ou parte de uma empresa viral.

Por que os utilitários de acesso remoto são perigosos?

Além do problema de acesso não autorizado à rede, há mais uma coisa: a transferência de arquivos. É especialmente "triste" ver quando o tráfego decente - gigabytes - está sendo bombeado por essas sessões remotas! A maioria dos utilitários de acesso remoto criptografa suas conexões, por isso é impossível descobrir o que está sendo baixado ou baixado. Mas, no geral, esse é um grande canal de possíveis vazamentos de informações corporativas.

Exemplo de relatório

5) Pornografia e outros "entretenimentos"

Não importa o quão surpreendente possa parecer, mas as pessoas realmente assistem a vídeos adultos no trabalho. Além disso, o volume de tráfego é incrível. Em um dos CheckUPs, descobrimos que por duas semanas um funcionário da empresa “assistiu” pornô a 26 Gigabytes.

O que é pornografia perigosa no trabalho?

A pergunta parece muito engraçada. Se você não levar em conta os padrões éticos e morais, o problema provavelmente será um pouco diferente - os usuários gastam muito tempo em entretenimento. YouTube, redes sociais, mensagens instantâneas. Tudo isso claramente não é propício à produtividade (embora se possa argumentar aqui também). Em geral, com o CheckUP, você pode ver quem está gastando tempo de trabalho e o quê.

Exemplo de relatório

6) Vírus no correio

O CheckUP permite verificar não apenas o tráfego do usuário, mas também todo o correio recebido. E isso não é apenas uma verificação de spam, mas também uma verificação de anexos (doc, pdf, zip, etc.) e links no corpo da mensagem. Além disso, a configuração da verificação é bastante simples. O servidor de correio está configurado para encaminhar cópias de todas as cartas diretamente para o Check Point, no qual o MTA (Mail Transfer Agent) está sendo executado. No Exchange, isso pode ser feito usando a cópia oculta (Cco). A principal vantagem dessa verificação é que verificamos as cartas após as soluções anti-spam existentes do cliente. E que surpresa esse cliente experimenta quando descobre que os e-mails maliciosos ainda passam, e em grande número. I.e. na maioria dos casos, é descoberto que os meios atuais de proteger o tráfego de mensagens não conseguem lidar.

Qual é o perigo de vírus no correio?

Pergunta estúpida. Segundo relatos recentes, o correio ainda lidera o processo de entrega de vírus aos usuários. Além disso, o malware pode ser um arquivo de anexo ou um link para algum recurso (google drive, disco yandex, etc.). O Check Point permite implementar uma análise mais profunda de tais coisas usando as tecnologias SandBlast (não descreveremos o que é, agora não é mais sobre isso).

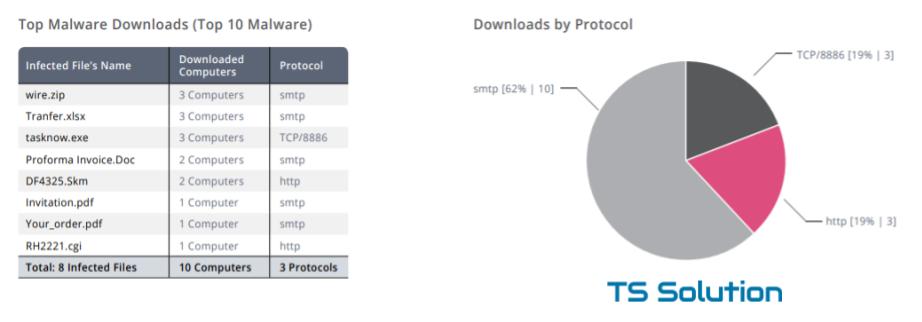

Exemplo de relatório

Como você pode ver, o tráfego SMTP prevalece entre os vírus. Além disso, os vírus não são apenas arquivos exe, mas também documentos comuns .doc ou .pdf que os usuários geralmente abrem sem medo.

7) Phishing

Quase todo CheckUP detecta usuários clicando em links de phishing. Office 356, paypai, sbenbank, fasebook, appie, ... Exemplos de sites de phishing podem durar para sempre. Em geral, a direção dos ataques de phishing está passando por um aumento sem precedentes. É compreensível por que inventar vírus complicados e lutar com técnicas de proteção, se você pode simplesmente enganar um usuário crédulo. Uma pessoa sempre será o elo mais fraco na segurança da informação de uma empresa.

Qual é o perigo do phishing?

Podemos dizer que o phishing é um problema pessoal para os usuários. Bem, eles irão roubar dinheiro do cartão, na próxima vez que forem mais espertos. No entanto, os dados corporativos podem ser roubados por meio de phishing! Endereços para correspondência, senhas, documentos importantes. Vale ressaltar que os usuários costumam usar senhas corporativas para se registrar em sites públicos (redes sociais, rastreadores de torrents, etc.). Por que lembrar um monte de senhas quando você pode usá-las em qualquer lugar?

Exemplo de relatório

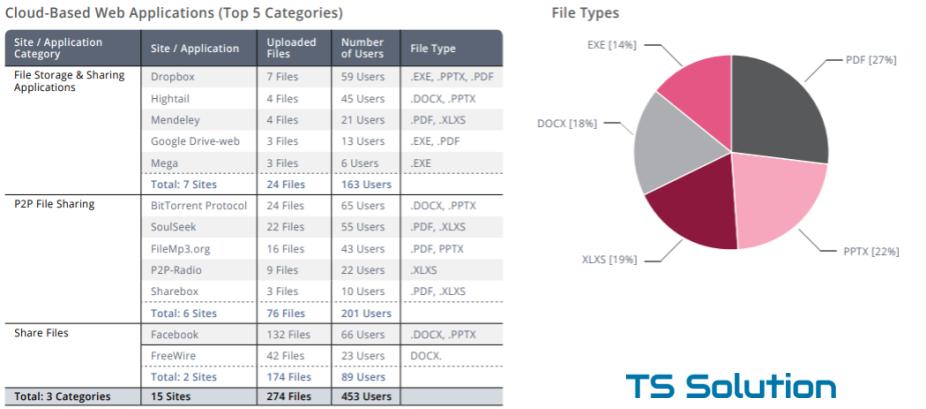

8) Faça o upload para a nuvem da rede corporativa

Outra grande preocupação de segurança é o armazenamento em nuvem. Dropbox, GoogleDrive, unidade Yandex, etc. Todo mundo está usando esses serviços sem exceção. Mas uma coisa é saber que talvez alguém esteja usando isso na rede corporativa e outra coisa é ver que gigabytes de tráfego passam por esses canais. Em 80% dos casos, encontramos um problema semelhante com as empresas auditadas.

Qual é o perigo desse upload?

Tudo é óbvio aqui. Alguém pode mesclar dados corporativos. E se você não possui soluções DLP, é impossível ver exatamente o que "mescla". No entanto, não apenas o upload para esses recursos da nuvem é perigoso. Não menos perigoso e faça o download! Os hackers estão acostumados a usar armazenamentos de arquivos públicos para espalhar vírus.

Exemplo de relatório

Este é apenas um exemplo. Na Rússia, coisas como Yandex.Disk, Cloud.Mail.ru, OneDrive etc. são mais comuns. A imagem acima mostra apenas o número de arquivos, mas as estatísticas dos volumes também podem ser exibidas:

Outros problemas

Listamos apenas os problemas mais populares que podem ser detectados usando o Check Point Security CheckUP. Eles são encontrados em quase todas as auditorias. Mas há muitos mais problemas e existem muito mais sérios:

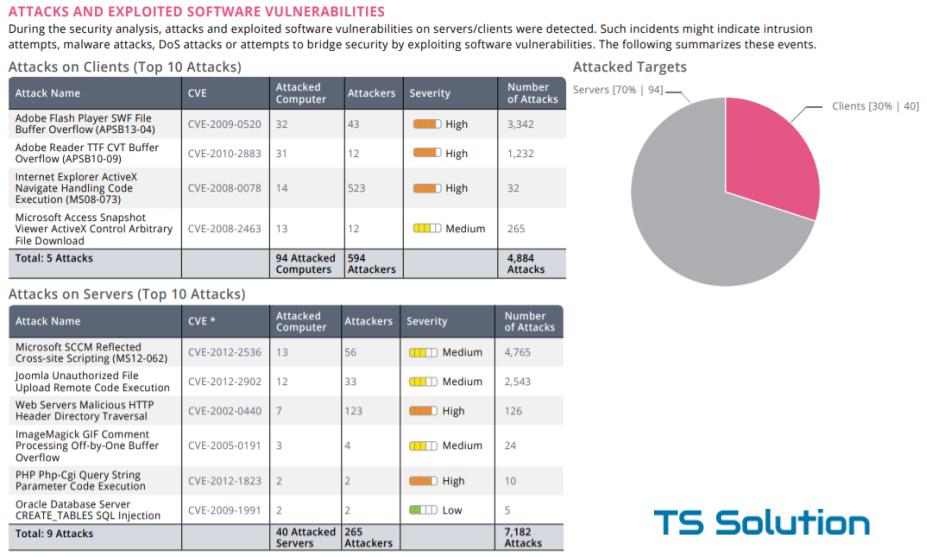

Explorar ataques

Além disso, não apenas os computadores dos usuários, mas também os servidores da empresa podem atacar.

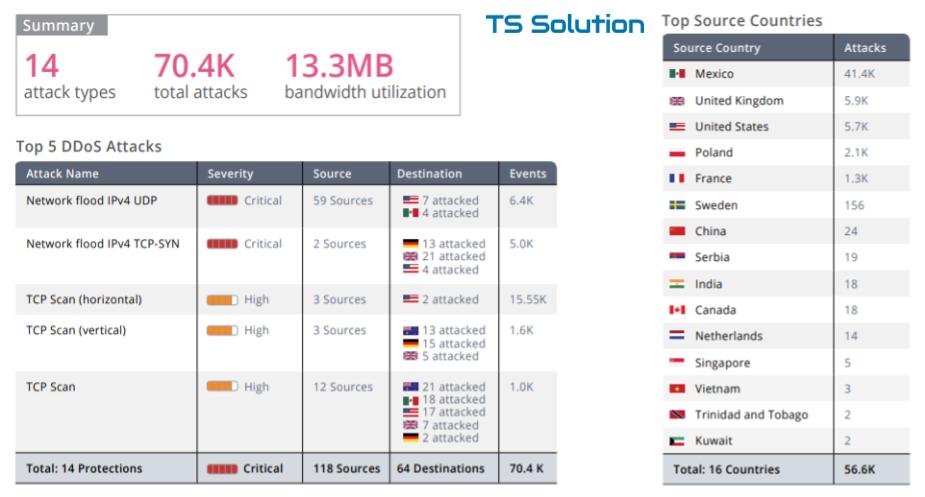

DDoS para recursos da empresa

Obviamente, também existem incidentes com o download de vírus (incluindo um dia) que as ferramentas de proteção atuais não detectam. Problemas semelhantes também são muito comuns. Mas eles são mais complexos em sua arquitetura e sempre exigem um estudo mais detalhado (no final, ninguém cancelou os falsos positivos).

Conclusão

Com isso, encerraremos nossos pequenos problemas típicos de segurança TOP-8. O principal

a lembrar é que a

segurança da informação não é um resultado, mas um processo contínuo . E, nesse sentido, o Check Point Security CheckUP fornece análises muito boas (embora não completas!) Para sua segurança. E o fato de essa auditoria poder ser realizada gratuitamente, faz com que o CheckUP seja a melhor solução em seu campo.

Informações adicionais sobre o Security CheckUP.