Hoje, as redes Wi-Fi sem fio são usadas em quase todos os lugares: devido à facilidade de uso da rede, alta mobilidade do usuário e baixo custo de instalação, essa tecnologia se torna cada vez mais um componente obrigatório não apenas das redes domésticas, mas também corporativas. Ao mesmo tempo, como qualquer tecnologia de transferência de dados, o Wi-Fi com uso inseguro carrega certas ameaças. Um invasor, usando configurações incorretas de pontos de acesso ou negligência do usuário, pode interceptar os dados pessoais desse usuário, realizar um ataque ao dispositivo ou penetrar na rede interna da empresa.

Como parte do estudo, foi realizada uma análise de segurança da rede de convidados da nossa empresa, USSC-Guest. Os testes foram realizados de acordo com o modelo de um invasor externo, ou seja, sem acesso direto à rede selecionada, de modo que o principal objetivo de um possível invasor era obter uma senha para conectar-se a ela.

Deve-se observar que o conhecimento da senha permitirá ao invasor interceptar e descriptografar dados transmitidos pela rede, além de fornecer a capacidade de criar um ponto de acesso falso com o mesmo nome e método de conexão.

A varredura inicial das transmissões sem fio mostrou que o algoritmo WPA2 com a tecnologia WPS desativada é usado para criptografar os dados transmitidos na rede em estudo. No momento da redação deste artigo, o WPA2 é o algoritmo mais seguro para proteger redes sem fio e não contém vulnerabilidades que permitem que um invasor revele uma senha em um período de tempo razoável. O ataque chamado "KRACK", que ficou conhecido em 2017, não tem implementação prática aberta. Dois cenários de ataque técnico permanecem disponíveis para o invasor: interceptar pacotes relacionados à autenticação do cliente (handshake, handshake) com uma enumeração adicional da senha no dicionário e criar um ponto de acesso falso com um ataque paralelo de negação de serviço em um ponto de acesso real.

Dicionário ataque de força bruta

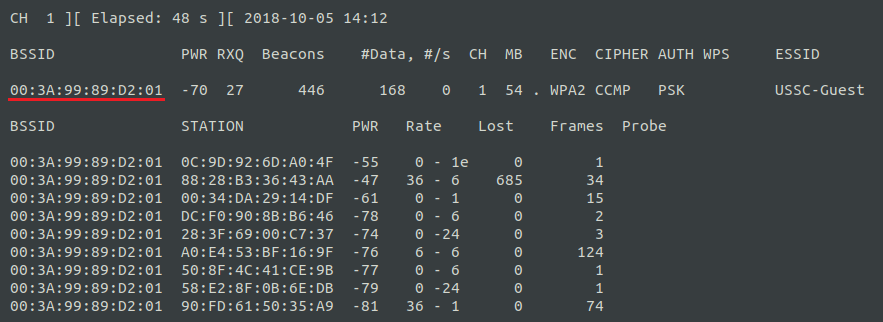

Para poder interceptar pacotes associados à autenticação do cliente no ar, é necessário primeiro definir o adaptador de rede no estado "monitor" - um estado no qual o adaptador recebe todos os pacotes que passam com sua frequência no intervalo visível. Depois disso, o invasor fica disponível com informações detalhadas sobre pontos de acesso visíveis e clientes ativos:

Figura 1. Resultado da verificação sem fio

Figura 1. Resultado da verificação sem fioVocê pode ver que no escritório em que os testes foram realizados, foram encontrados dois pontos de acesso com o nome "USSC-Guest". Para conduzir o ataque, um ponto de acesso com um endereço MAC 00: 3A: 99: 89: D2: 01 foi escolhido como o mais frequentemente usado no intervalo disponível:

Figura 2. Endereços MAC de usuários do ponto de acesso selecionado

Figura 2. Endereços MAC de usuários do ponto de acesso selecionadoAlgum tempo após o início da verificação em rede, foi estabelecida uma conexão para um novo cliente, devido ao qual foi possível interceptar os pacotes de autenticação necessários. Isso é evidenciado pela linha "WPA handshake: 00: 3A: 99: 89: D2: 01":

Figura 3. O resultado da interceptação de pacotes de autenticação

Figura 3. O resultado da interceptação de pacotes de autenticaçãoEm seguida, foi feita uma tentativa de selecionar uma senha para os dicionários mais populares ("rockyou", "top-wpa-passwords" e um conjunto de senhas numéricas). Como resultado de um ataque de pesquisa no dicionário, não foi possível descobrir a senha da conexão. Ao mesmo tempo, o invasor provavelmente se recusará a determinar a senha por meio de uma pesquisa exaustiva, porque esse método levará, na melhor das hipóteses, vários anos.

Crie um ponto de acesso falso

A implementação desse cenário consistiu em duas etapas:

- criando um ponto de acesso falso com o mesmo nome do ponto de acesso atacado, mas sem a necessidade de digitar uma senha para conectar,

- conduzindo um ataque de negação de serviço ao ponto de acesso sob investigação.

Para os usuários, parecia que a rede de convidados USSC-Guest, à qual eles já estavam conectados, desapareceu da lista de redes disponíveis, e a mesma rede apareceu, mas sem autenticação:

Figura 4. O resultado de um ataque de negação de serviço no ponto de acesso sob investigaçãoAo conectar-se a um ponto de acesso falso, o usuário ainda foi solicitado a digitar a senha do WPA2. Aqui, por exemplo, procurou usuários do iOS:

Figura 5. A oferta para inserir a senha após conectar-se ao ponto de acesso falsoDevido ao fato de o ponto de acesso falso ter sido completamente controlado pelo invasor, todos os dados enviados pela rede sem fio puderam ser interceptados e analisados por ele. Assim, por exemplo, a senha que precisava ser inserida no formulário indicado foi enviada diretamente ao servidor do possível invasor. Supunha-se que o usuário, conectando-se a um ponto de acesso falso, considerasse isso uma alteração no método de conexão e inserisse os dados necessários.

O teste foi realizado em um dia da semana, das 12 às 15 horas. Durante esse período, quatro dispositivos diferentes foram conectados ao ponto de acesso falso, mas a senha não foi digitada. Testes adicionais foram interrompidos devido ao fato de que a rede de convidados sob investigação pode ser necessária para resolver problemas operacionais e deve funcionar normalmente. Um invasor, por sua vez, pode paralisar completamente a operação de uma rede sem fio específica e, após algum tempo, obter a senha necessária.

Conclusão

De acordo com os resultados da verificação de um dos pontos de acesso da rede de convidados USSC-Guest, não houve problemas nas configurações de segurança: um algoritmo confiável WPA2-CCMP com uma senha forte é usado para criptografar os dados transmitidos, a tecnologia WPS está desativada. Apesar do fato de que, se necessário, um invasor pode parar a rede sem fio e criar um ponto de acesso falso, para implementar esse ataque, o invasor precisará estar dentro do alcance da rede sem fio (por exemplo, um andar abaixo), o que reduz bastante o escopo de suas pesquisas e complica o ataque. .

No final do artigo, descrevemos as principais recomendações para o uso de redes Wi-Fi sem fio:

- para garantir a segurança dos dados transmitidos por uma rede sem fio, use a criptografia WPA2-CCMP com uma senha forte (uma senha de apenas um dígito não é forte),

- se possível, não conecte-se a redes Wi-Fi abertas, mesmo que o nome pareça verdadeiro para você: elas podem ser tocadas ou mesmo completamente controladas por um invasor. Se isso não for possível, use uma VPN,

- As redes Wi-Fi fechadas também podem ser controladas por um invasor. Se você não tiver certeza de uma conexão segura, use uma VPN,

- ao usar redes sem fio, preste sempre atenção ao tipo de conexão usada pelo navegador: HTTP ou HTTPS. Seguro é o último tipo de conexão - HTTPS.

Publicado por: Dmitry Morozov, Analista Assistente, Centro Analítico, UTSB LLC