Quando você escolhe algo para si mesmo - tenta escolher o melhor (de preferência não muito caro, é claro, mas algo de bom). E você tenta escolher você mesmo. Ninguém pode dar uma palavra - apenas experiência pessoal, verificação e teste. E, realmente, às vezes você pode obter resultados surpreendentes, ao que parece, de coisas muito comuns. Incrível tanto de um jeito ruim quanto de um jeito bom.

Este artigo descreve parte do teste comparativo de dois pontos de acesso selecionados para casos específicos. Todo mundo que está interessado - uma solda sob gato.

Modelos de ponto:

Zyxel NWA1123-AC PRO e

Ubiquiti UniFi AP AC PROAmbos os pontos são da mesma faixa de preço e foram projetados para resolver os mesmos problemas.

Para equipamentos auxiliares utilizados durante os testes:

O servidor iperf é um computador de mesa comum com uma placa de rede de gigabit. Nada de especial.

O cliente wi-fi é o segundo laptop hp probook 430 g4. Com um módulo wi-fi capaz de 5 GHz.

Roteador - c9 arcer.

A topologia da bancada de testes é a mais simples possível:

Teste funcional

Tudo o que cai em nossas mãos, corremos de acordo com o protocolo padrão. Temos certos desenvolvimentos nos quais confiamos. Alguns pontos variam de um TK para outro, mas a funcionalidade básica permanece praticamente inalterada, independentemente da tarefa. Existem pontos críticos, cuja ausência põe imediatamente fim ao uso de tais dispositivos na rede (por exemplo, se não houver ssh ou snmp) e existem pontos opcionais, cuja presença será uma vantagem para o dispositivo ao resumir os resultados do teste. Por exemplo, a presença de uma porta do console. Existe - bem, não - bem, não é exatamente o que eu queria.

Falando de consoleNo Zyxel, o acesso à porta do console é transmitido.

Esta é sem dúvida uma vantagem. Na Ubiquiti, a porta do console está no mesmo lugar que a maioria dos fabricantes (o que não é absolutamente surpreendente - muitos fazem isso, mas não há pernas):

Você pode organizar um holivar separadamente no tópico que: "em um dispositivo normal, o acesso à porta do console não deve ser necessário em princípio", mas estou inclinado a acreditar que será melhor e não necessário do que, de repente, será necessário e não está lá ( como na contracepção).

Alguns pontos serão comuns, mas, infelizmente, eles realmente precisam ser verificados. Mais de uma ou duas vezes, havia dispositivos nos quais a especificação declarava suporte para um determinado funcional e essas caixas de seleção ainda estão presentes na webcam, mas elas não funcionam.

Por exemplo, priorizando o tráfego. Você ativa a marca de seleção necessária nas configurações, começa a coletar pacotes pelo analisador de tráfego e neles, de fato, nada mudou nos cabeçalhos. Isso é triste

Nesse caso, os dois pontos fizeram um excelente trabalho. Não há reclamações e toda a funcionalidade necessária foi implementada. Mesmo de alguma maneira chata. Não é uma escolha de segmento baixo, onde você pode ver a "falha de segmentação" em nslookup'a (sim, existem alguns lugares como esse).

Lista funcional1. Suporte multi-SSID. A capacidade de criar pelo menos duas redes com SSID diferente + a capacidade de criar uma rede oculta.

2. Suporte 802.11i (segurança, suporte para criptografia AES).

3. Suporte para 802.11q (a capacidade de transmitir tráfego marcado).

3. Suporte para gerenciamento de vlan.

4. A capacidade de alterar a força do sinal do transmissor de rádio.

5. Suporte para QOS e 802.1p (a capacidade de priorizar o tráfego).

6. Capacidade de limitar o número máximo de clientes conectados ao ponto de acesso.

7. Gerenciamento de ponto através do telnet / ssh / webGUI.

8. Suporte ao monitoramento e gerenciamento do ponto de acesso via snmp.

9. A capacidade de trabalhar pontos em um modo centralizado / autônomo.

10. Suporte LLDP-discovery.

11. O ponto possui um log interno de eventos do sistema e a capacidade de enviar logs para um servidor remoto.

12. A presença de um analisador de tráfego interno no ponto (opcional e opcional, mas presente nos dois pontos).

13. A presença do analisador de espectro e a capacidade de detectar pontos de acesso trabalhando próximos a outros pontos.

Depois de verificar a funcionalidade principal, não seria ruim encontrar algo interessante. É necessário verificar não apenas a presença de uma certa funcionalidade, mas também a ausência de "supérfluo".

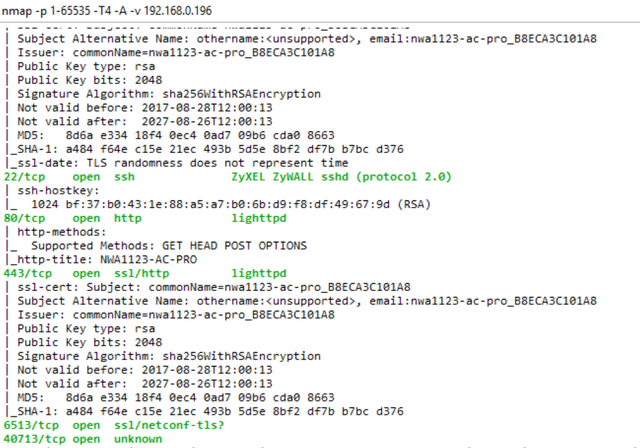

Executamos o nmap nos dois pontos:

Zyxel

Em seguida, a 21ª porta aberta para ftp não apareceu na tela.

Nos dois pontos, o ssh está aberto, o que é bom. Em Ubiquiti, apenas ssh é nada mais. Apenas hardcore. No Zyxel - ftp, ssh, http (conjunto padrão) e algo desconhecido no 40713 / tcp.

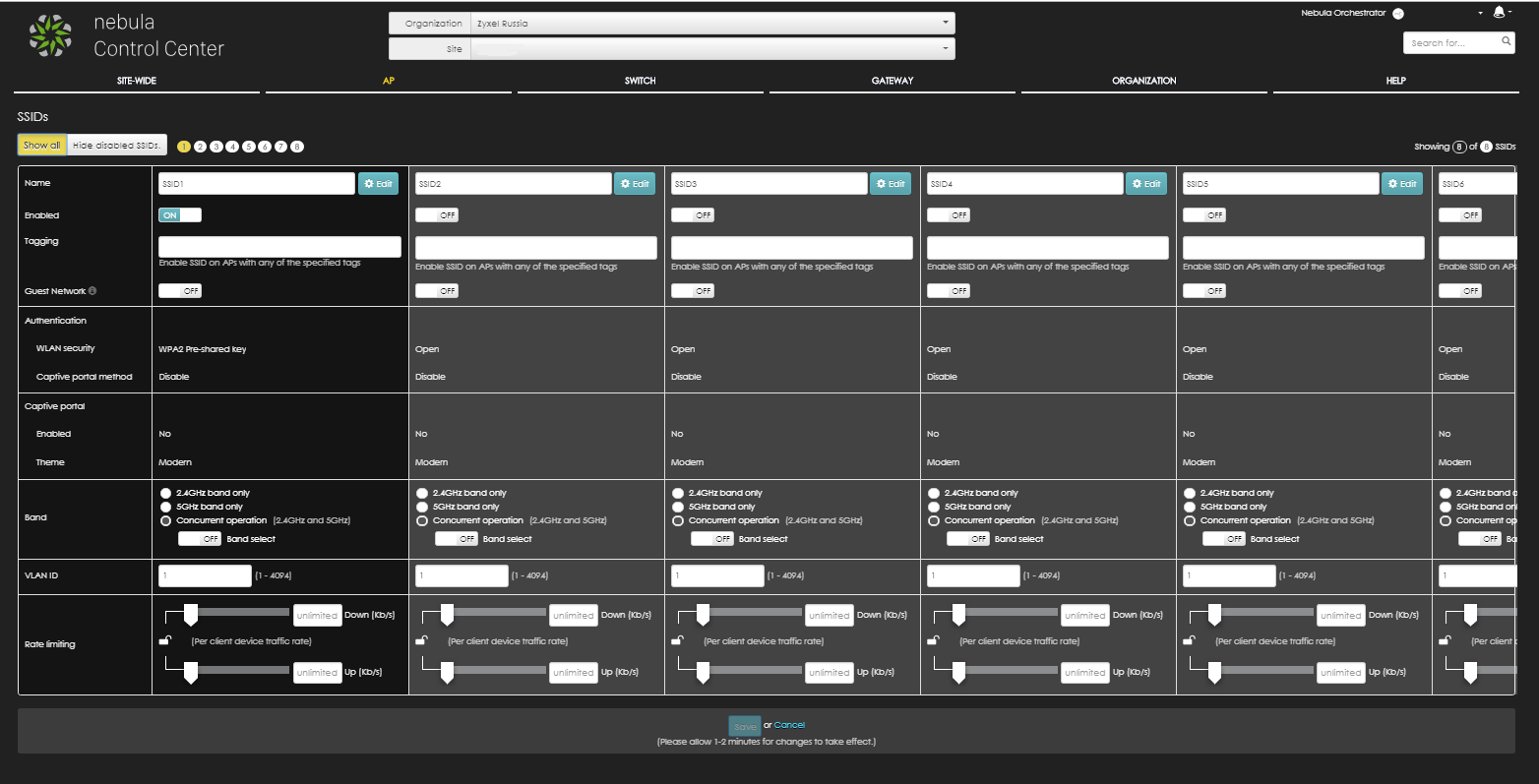

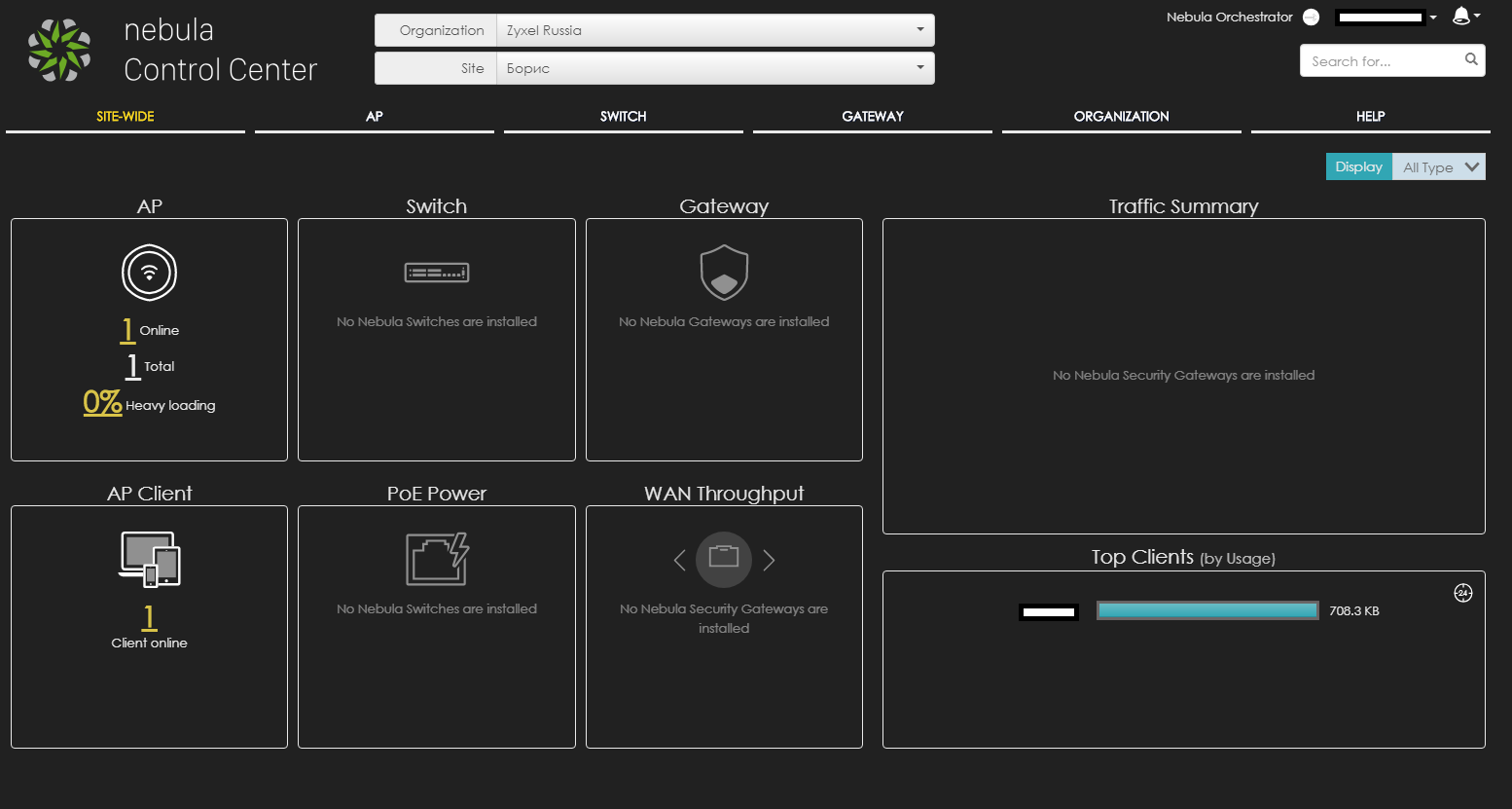

Como se viu depois, esse é um serviço centralizado para gerenciar pontos de acesso (não apenas eles, mas também o restante do equipamento disponível) através da nuvem do Nebula. Em geral, gostei ainda mais do que a webcam do ponto em si. Algumas capturas de tela para entender mais ou menos (a escala na primeira é especialmente muito reduzida para que tudo caiba):

O login e a senha padrão do Zyxel não são especificados em nenhum lugar, portanto eles apenas usaram uma água-viva (utilitário padrão para bruto no Kali linux). Temos um par de nome de usuário / senha - 'admin / 1234', e da Ubiquiti já conhecemos os logotipos padrão na forma de 'ubnt / ubnt'.

Aconteceu que, neste ponto, Ubiquiti, não há servidor web. Absolutamente. Gerenciamento apenas através do controlador e um utilitário especial. A pasta / www está simplesmente vazia e nada está girando na porta 80/8080. Mas aqui, pelo menos, o busybox padrão (e bastante livre em comandos), ao contrário do Zyxel. Há um passo para a esquerda, um passo para a direita - execução.

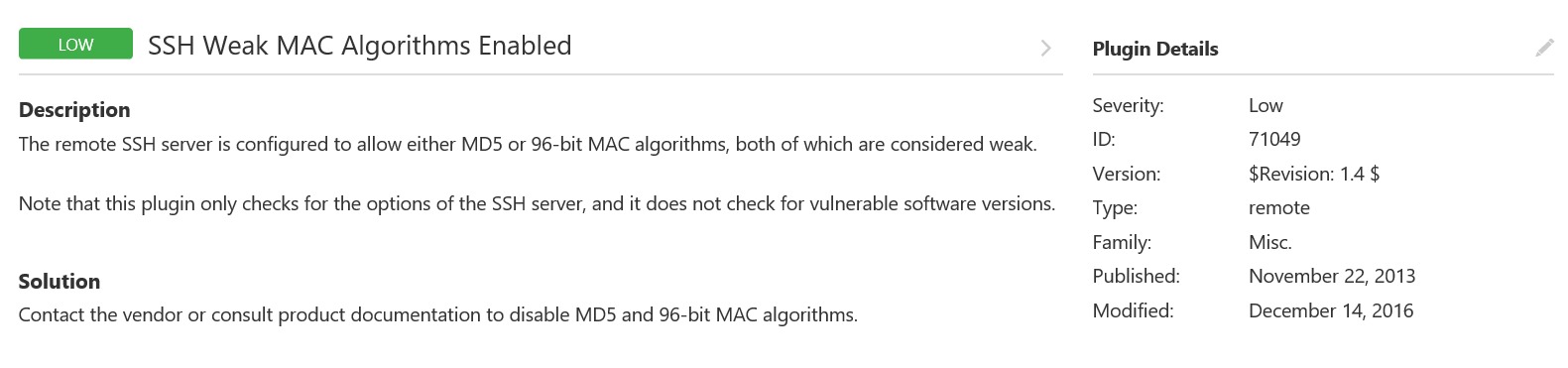

Nos dois pontos, passou por um scanner de vulnerabilidades (Nessus). Ele não mostrou nada de supercrítico. Abaixo estão os resultados e uma descrição detalhada do que é encontrado.

192.168.0.196 - Zyxel

192.168.0.126 - Ubiquiti

Ubiquiti:

Um e não crítico. Considere - não encontrou nada.

Zyxel:

Aqui está mais interessante, em resumo: o uso de versões antigas e inseguras do SSL e a comunidade snmp pública padrão, que nas configurações é proposta para ser alterada imediatamente, na inicialização.

tyk- O serviço remoto aceita conexões criptografadas usando SSL 2.0 e / ou SSL 3.0. Essas versões do SSL são afetadas por vários erros criptográficos.

- O certificado do servidor X.509 não pode ser confiável. A cadeia de certificados X.509 para este serviço não é assinada por uma autoridade de certificação reconhecida. Se o host remoto for um host público, isso nega o uso de SSL, pois qualquer pessoa pode configurar um homem no ataque do meio contra o host remoto.

- O host remoto tem o encaminhamento de IP ativado. Um invasor pode usar isso para rotear pacotes através de um host e potencialmente ignorar alguns firewalls / roteadores / filtragem NAC.

- Comunidade snmp padrão (pública).

- O daemon SNMP responde com mais dados à solicitação GETBULK com mais do que o valor normal para repetições máximas. Um invasor remoto pode usar esse servidor SNMP para realizar um ataque distribuído de negação de serviço distribuído em um host remoto arbitrário.

Teste de carga

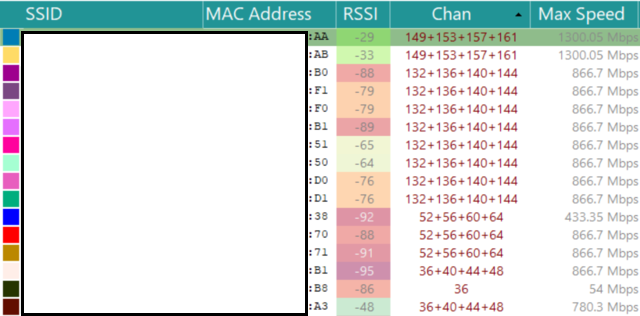

Primeiro, vamos olhar para as redes ao redor. Vamos olhar apenas para a faixa de 5 GHz. Para a digitalização, usei Acrílico: os pontos se acenderam um de cada vez, para não interferir um com o outro. Além disso, pela pureza do experimento, também desliguei o adaptador do roteador.

Como resultado, mais tarde, tive que realizar mais testes, mas em um local diferente e mais pacífico, porque no primeiro caso, a rede corporativa de alguém foi implantada a partir de apenas um grande número de pontos, em uma ampla variedade de canais (você pode ver nas capturas de tela abaixo, muitas não se encaixavam).

O tráfego foi perseguido pelo iperf, em 5 threads. No início, testei por 60 minutos, mas depois percebi que não era totalmente informativo e deixei uma carga por 4 horas.

O que veio disso abaixo nos spoilers:

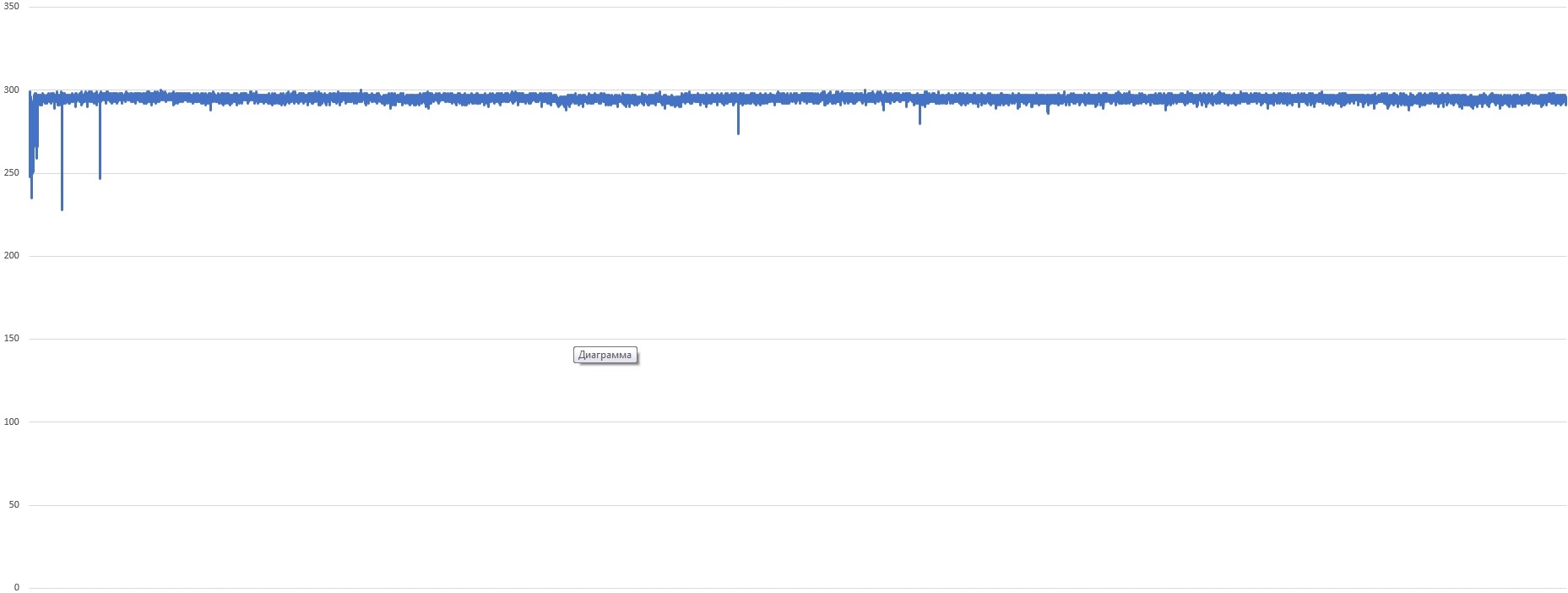

Ubiquiti

Valor máximo: 300 Mbps (fica contra esse limite e não é mais problema)

Valor mínimo: 228 Mbps

Média: 296,5 Mbps

C é estabilidade. Boa conexão uniforme ao longo do tempo. Existem rebaixamentos de curto prazo, mas eles são insignificantes.

Estatísticas para o tempo de trabalho:

(CPU amarela, azul - memória + tráfego)

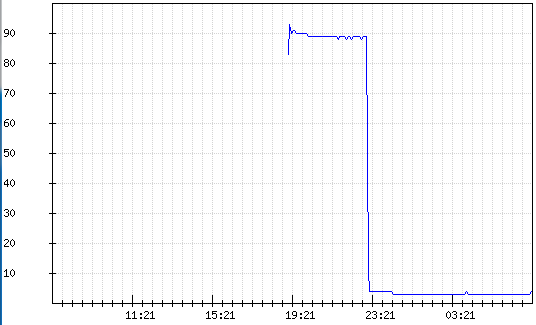

Zyxel

Valor máximo: 584 Mbps

Valor mínimo: 324 Mbps

Média: 426 Mbps

Mas a carga da CPU ficou um pouco surpresa:

No início do teste, a carga saltou para 91%. Não notei nenhum problema especial ao usar o ponto neste momento: o ponto não aqueceu, a webcam não ficou lenta, não houve perda de pacotes.

O teste foi para o desempenho máximo possível e, apesar de não ser uma situação completamente padrão, quando uma quantidade enorme de tráfego é direcionada por um longo período de tempo, temos esse caso. (Acesso a servidores com muitos dados para clientes "móveis") Acredito que o teste foi aprovado com sucesso. De qualquer forma, a pergunta foi feita pelo suporte da Zyxel e atualmente estamos negociando essa situação.

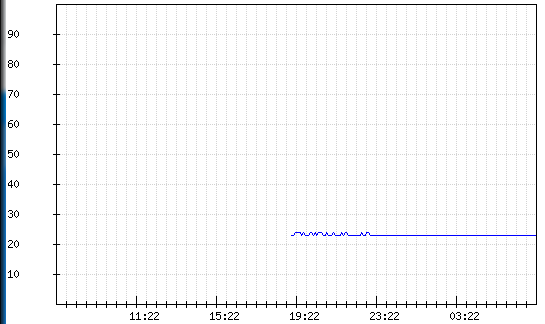

Estatísticas de CPU / Memória:

Sumário

Resumindo o resultado intermediário, posso dizer que o ponto Zyxel parece muito mais atraente em termos de uso para as tarefas que precisávamos. Com uma faixa funcional relativamente idêntica, a escolha sempre será a estabilidade por um longo período de tempo e, é claro, o desempenho.

Infelizmente, é impossível cobrir completamente tudo com testes de laboratório, imitar todas as situações possíveis que podem ocorrer na produção e prever tudo. Portanto, ambos os pontos definitivamente aguardarão testes de campo em redes o mais próximo possível para combater as condições.