Ilustração de thehackernews.com

Ilustração de thehackernews.comO sinal ganhou popularidade depois que ficou conhecido como

o "mensageiro favorito" de

Edward Snowden . Em 2015, ele

disse que usa o aplicativo Signal diariamente para se comunicar com os repórteres.

O Mensageiro de Sinal está posicionado como um meio particularmente seguro de trocar informações que usam criptografia de ponta a ponta, o que deve excluir o acesso de terceiros ao conteúdo da correspondência. No entanto, como se viu, há situações em que todos os esforços para criptografar as informações do sinal são em vão.

O sinal estava inicialmente disponível apenas como um aplicativo para celular, mas a conveniência exigia uma versão para computador, que eventualmente apareceu como uma

extensão para o Chrome. Desde o final de outubro de 2017

, uma nova versão de um aplicativo independente que não depende do navegador ficou

disponível para os usuários. A partir desse momento, a extensão do Chrome recebeu o status de

fim de vida útil e, no momento da publicação deste artigo, seu suporte expira em menos de um mês. É aqui que a triste história começa.

Faça uma vez

O pesquisador de segurança da informação Matthew Sueish compartilhou a descoberta de que um dos mensageiros de criptografia mais seguros “plantou” um porco impressionante em seus usuários. O messenger de sinal no processo de migração da extensão do Chrome para um cliente de desktop completo

exporta mensagens do usuário para arquivos de texto não criptografados.

Matthew Sewish descobriu esse bug perigoso ao trabalhar no macOS quando atualizou o Signal. Jornalistas da

BleepingComputer deram um

passo adiante e descobriram que o mesmo problema se manifesta no Linux Mint.

Ao exportar diálogos para um disco, o Signal forma pastas separadas nomeadas por nome e número de telefone dos contatos. Todo o conteúdo da caixa de diálogo é armazenado no formato JSON de texto sem formatação. O programa não exibe nenhum aviso de que as informações são descriptografadas e armazenadas no disco. Esse momento é a chave para a ameaça de vazamento de dados confidenciais.

A pior coisa nessa situação é que as mensagens não criptografadas permanecem no disco mesmo após a conclusão da atualização e você precisará excluí-las manualmente, se, é claro, o usuário adivinhar ...

Faça dois

Mas isso não foi suficiente! O segundo problema no Signal Desktop foi revelado por outro pesquisador, Nathan Soche.

Nathan Söchi aprendeu que durante a instalação do Signal Desktop, um banco de dados

db.sqlite criptografado é

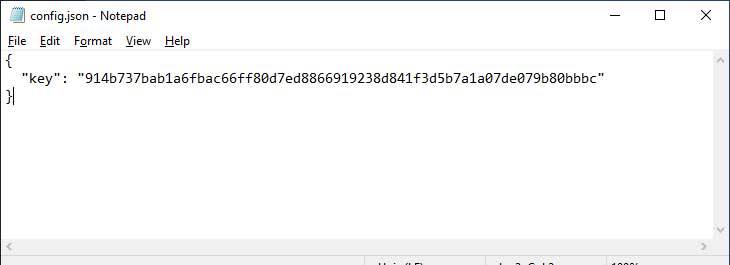

criado com um arquivo de mensagens do usuário. A chave de criptografia para o banco de dados é gerada pelo messenger sem interação do usuário e é usada sempre que você precisar ler o banco de dados com o arquivo de mensagens. Quem pensaria que a chave é armazenada localmente e em texto simples? Essa chave pode ser encontrada no PC no

arquivo% AppData% \ Signal \ config.json e no Mac em

~ / Library / Application Support / Signal / config.json .

Faça três, queimar chama azul sinal!

Aparentemente, os problemas com o sinal não terminam aí. Por exemplo, outro especialista, Keith McCammon, ressalta que o Signal Desktop faz um péssimo trabalho ao remover anexos das mensagens "desaparecidas".

A função de mensagem “desaparecendo” foi concebida pelos desenvolvedores do Signal como uma camada de segurança adicional, mas, na realidade, não funciona de maneira muito confiável. De acordo com McCammon, todos os anexos permanecem na unidade de usuários do sinal, mesmo depois que eles deveriam ser excluídos.