Habr, esta é uma transcrição da apresentação do CTO Qrator Labs Tyoma ximaera Gavrichenkova no RIPE77 em Amsterdã. Não conseguimos traduzir o nome para o russo, mantendo o significado e, portanto, decidimos ajudar a Habr a entrar no mercado de língua inglesa e deixar tudo como está.

Esta é uma citação de uma das minhas bandas favoritas. Dave Gahan, do Depeche Mode, é a prova viva de que você pode dizer a palavra "errado" 65 vezes em 5 minutos e ainda permanece uma estrela do rock. Vamos ver se eu consegui.

Você sabia que as pessoas adoram geografia?

Todos esses mapas modernos e planos arquitetônicos.

Talvez seja essa a principal razão pela qual, ao ler a

seção de segurança do StackExchange, eu constantemente deparei com a mesma abordagem para impedir ataques cibernéticos.

Suponha que nós, como empresa, não esperemos que a Inquisição Espanhola,

pah , usuários chineses. Por que simplesmente não restringimos o acesso de seus endereços IP? No final, não somos o Facebook e nossos serviços estão disponíveis apenas em um número limitado de regiões. E, de fato, o Facebook também não está disponível na China, por que devemos nos preocupar?

Fora do mundo da tecnologia da informação, uma técnica semelhante às vezes é chamada de

redlining . A essência desse fenômeno é a seguinte.

Suponha que você seja o diretor de uma frota de táxi ou pizzaria. Você acumulou certas estatísticas de que em algumas áreas da cidade seu correio pode ser roubado ou é muito provável que seu carro seja arranhado. Bem, você reúne todos os funcionários, desenha uma linha vermelha grossa no mapa da cidade e anuncia que não fornece mais serviços fora da borda vermelha. (Considerando as características estruturais da maioria das cidades americanas, isso, a propósito, é quase equivalente a uma negação de serviços em bases étnicas e é considerado um grande problema.)

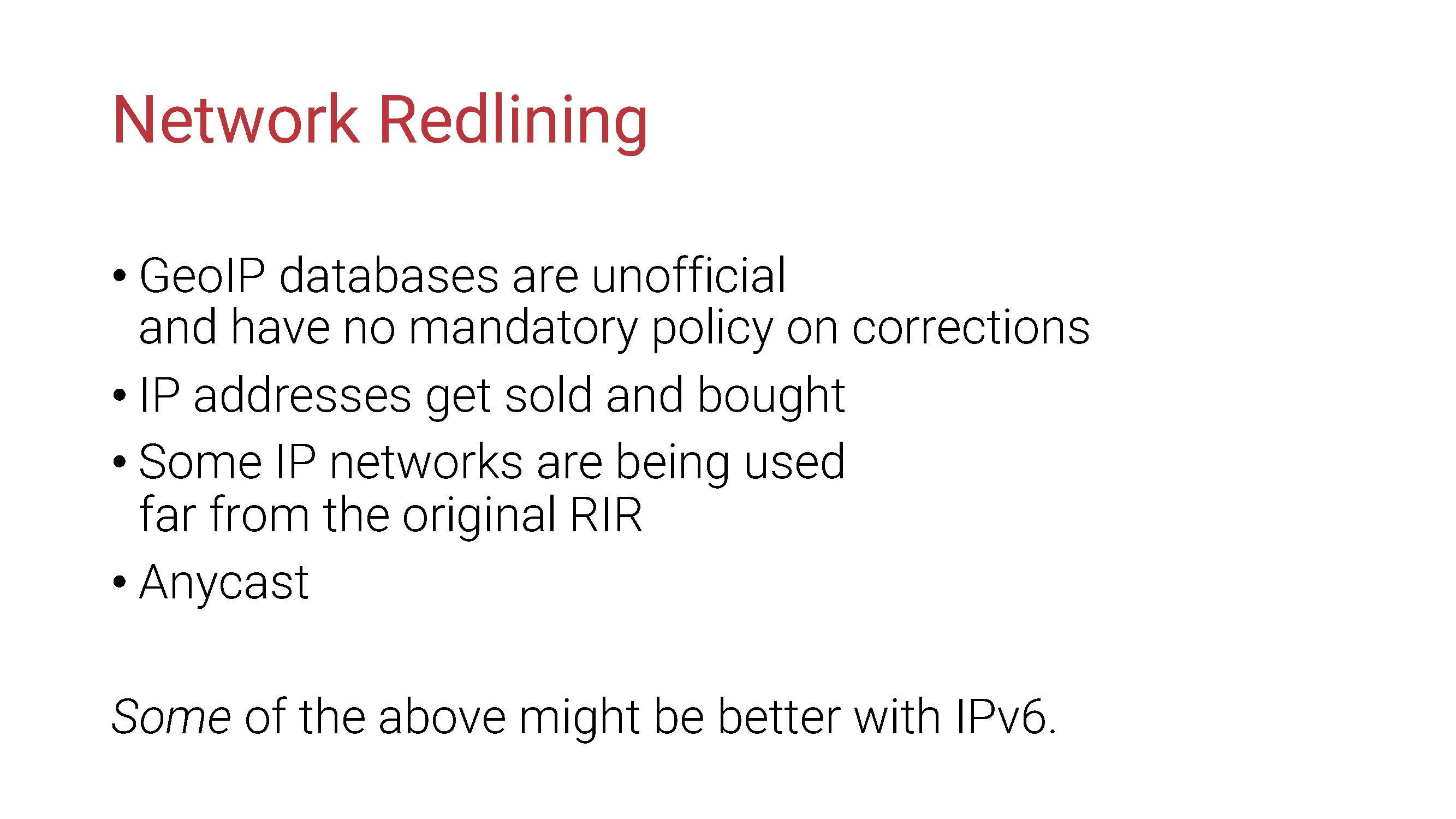

Nós podemos fazer o mesmo com endereços IP, certo? Qualquer endereço IP pertence a qualquer país; portanto, há um banco de dados oficial mantido pela IETF e pelo RIPE, confirmando a alocação de cada endereço IP.

Errado!

Se nos restringimos apenas a aspectos técnicos, então, no momento, a primeira coisa que vem à mente é que as geobases são produtos comerciais de empresas comerciais, cada uma das quais coleta dados de maneira própria, geralmente não completamente clara. Esses produtos podem ser usados para estudos estatísticos ou outros, no entanto, fornecer um amplo público de um serviço de produção com base em um produto desse tipo é uma idiotice absoluta por inúmeras razões.

O conceito de "propriedade" de um endereço IP não existe. Um endereço IP não é um número de telefone; um registrador regional não os transfere para a propriedade, o que está explicitamente escrito em suas políticas. Se existe uma entidade no mundo à qual os endereços IP “pertencem”, é a

IANA , não um país ou uma empresa.

Como uma observação lateral, o processo de proteger (seus) direitos autorais acaba de se tornar complicado às vezes.

Obviamente, parte disso (embora de maneira alguma tudo) possa se tornar melhor com o advento do IPv6. No entanto, agora estamos falando sobre ataques DDoS; a era dos verdadeiros DDoS IPv6 ainda não chegou e, à medida que adquirimos experiência, situações completamente diferentes podem surgir. Em geral, ainda é muito cedo para pensar sobre isso.

Mas voltando ao DDoS: e se tivermos certeza de que o outro lado está fazendo algo claramente malicioso?

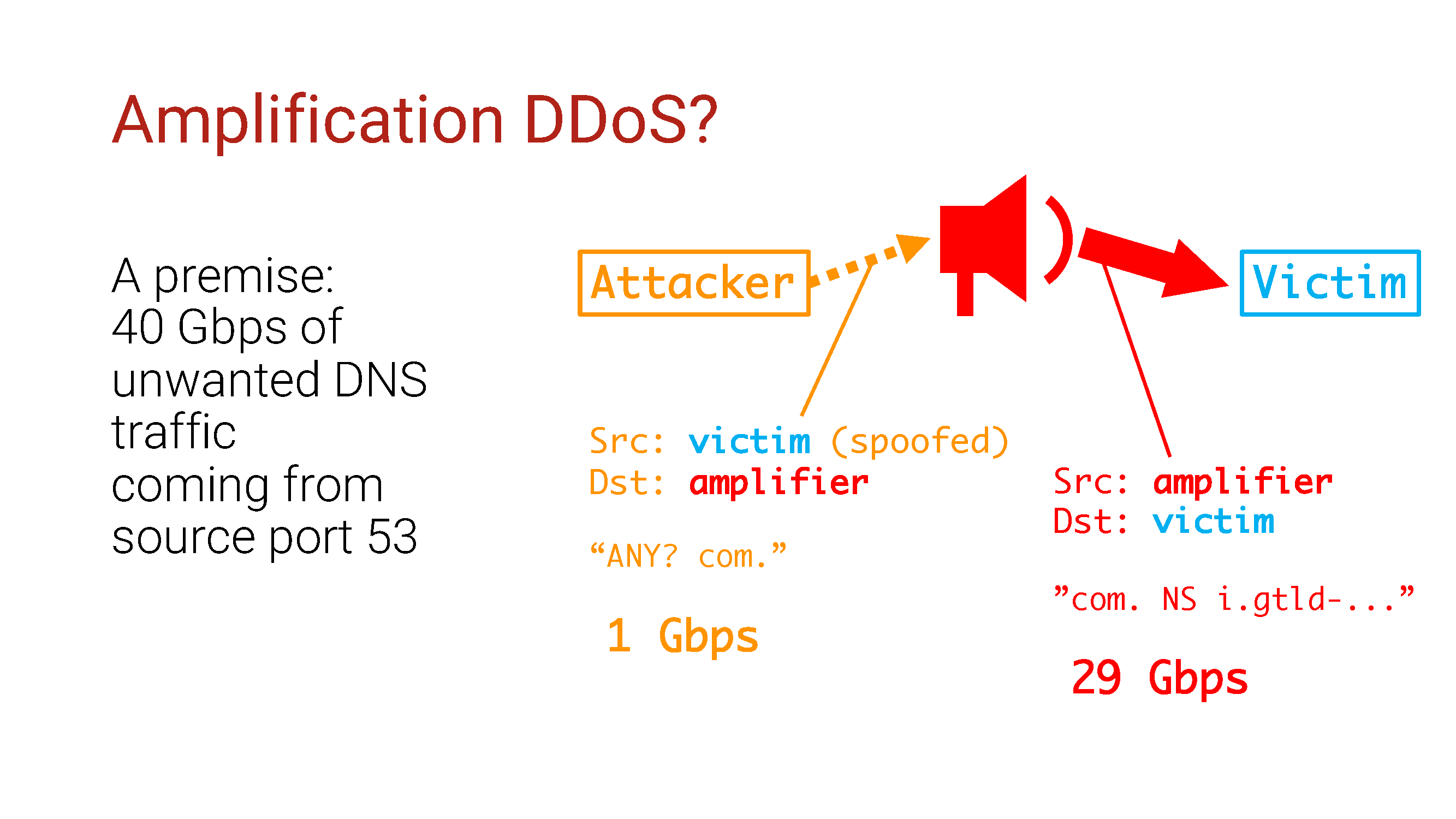

Nossa configuração: tráfego 40G, provavelmente tráfego DNS, uma vez que vem da porta 53.

Como sabemos, esse comportamento é típico de ataques DDoS de amplificação de DNS. Os ataques de amplificação usam um servidor vulnerável para aumentar o tráfego e o endereço IP de origem será o mesmo servidor vulnerável.

E se usarmos qualquer tecnologia

que tivermos para restringir o acesso a esses servidores vulneráveis? Que todos esses refletores de DNS sejam finalmente corrigidos para que deixem de ser uma ameaça, certo?

Não, não é assim!

Esta é uma história real.

Os eventos descritos ocorreram em Minnesota em 1987 . A pedido dos sobreviventes, todos os nomes foram alterados. Por respeito aos mortos, o restante dos eventos foi exibido exatamente como eles aconteceram.

A empresa recebeu gigabytes face a face do tráfego DNS e decidiu lidar com eles usando endereços IP na lista negra.

Após duas horas, os atacantes de alguma forma perceberam isso e imediatamente mudaram o padrão de ataque. Sua capacidade de realizar ataques de amplificação antes disso se baseava na capacidade de gerar pacotes com endereços IP de origem falsos, então eles continuaram fazendo isso, mas de uma maneira um pouco diferente.

Eles começaram a inundar a vítima diretamente com tráfego UDP com a porta de origem 53 e endereços IP falsos de todo o pool de endereços IPv4. O script NetFlow usado pela empresa decidiu que o ataque de amplificação estava em andamento e começou a banir as fontes.

Como todo o espaço de endereço IPv4 pode ser resolvido em questão de horas, você adivinhou, demorou bastante tempo para o equipamento de rede ficar sem memória e desligar completamente.

Para agravar a situação, os atacantes começaram classificando os prefixos de usuário final dos provedores de banda larga mais populares e grandes do país, de modo que o site estava inacessível aos visitantes muito antes da negação completa do serviço.

Uma lição a seguir: não gere listas negras automaticamente se você não tiver verificado o endereço IP da fonte de ataque. Especialmente quando se lida com ataques como amplificação / reflexão. Eles podem não parecer o que realmente são.

Depois disso, a questão permanece.

E se confirmarmos pelo menos o fato de que um amplificador malicioso está realmente localizado no recurso remoto? Vamos digitalizar a Internet e coletar os endereços IP com todos os amplificadores em potencial. Então, se vemos algum deles no campo de origem do pacote, simplesmente os bloqueamos - eles são amplificadores de qualquer maneira, certo?

Adivinha o que? Não é assim!

Existem várias razões, cada uma das quais argumenta que isso nunca deve ser feito. Existem milhões de amplificadores em potencial em toda a Internet e você pode ser enganado com extrema facilidade, mais uma vez bloqueando um número excessivo de endereços IP. A Internet IPv6 geralmente não é tão fácil de digitalizar.

Mas o que é realmente engraçado aqui é que, em tal situação, o potencial não apenas de falso positivo, mas também de falso negativo aumenta. Graças a quê?

Redlining em outras redes!

As pessoas odeiam scanners de rede. Eles os bloqueiam, porque seu glamouroso equipamento

IDS marca os scanners como uma ameaça direta. Eles bloqueiam os scanners de um milhão de maneiras diferentes, e um invasor pode ter acesso a amplificadores com os quais você não pode fazer nada. Ninguém perguntará com antecedência o quão macio e fofo é o seu scanner. O IDS não tem esse conceito como um "bom scanner externo".

Aqui estão as principais conclusões:

- Não tente usar listas negras sem ter certeza de que o lado remoto não é falso;

- Não use listas negras onde isso não puder ser feito ou onde houver uma solução melhor;

- Por fim, pare de quebrar a Internet de uma maneira que não foi projetada!

E lembre-se: uma decisão complexa geralmente é melhor que uma simples, porque decisões simples tendem a ter consequências complexas.