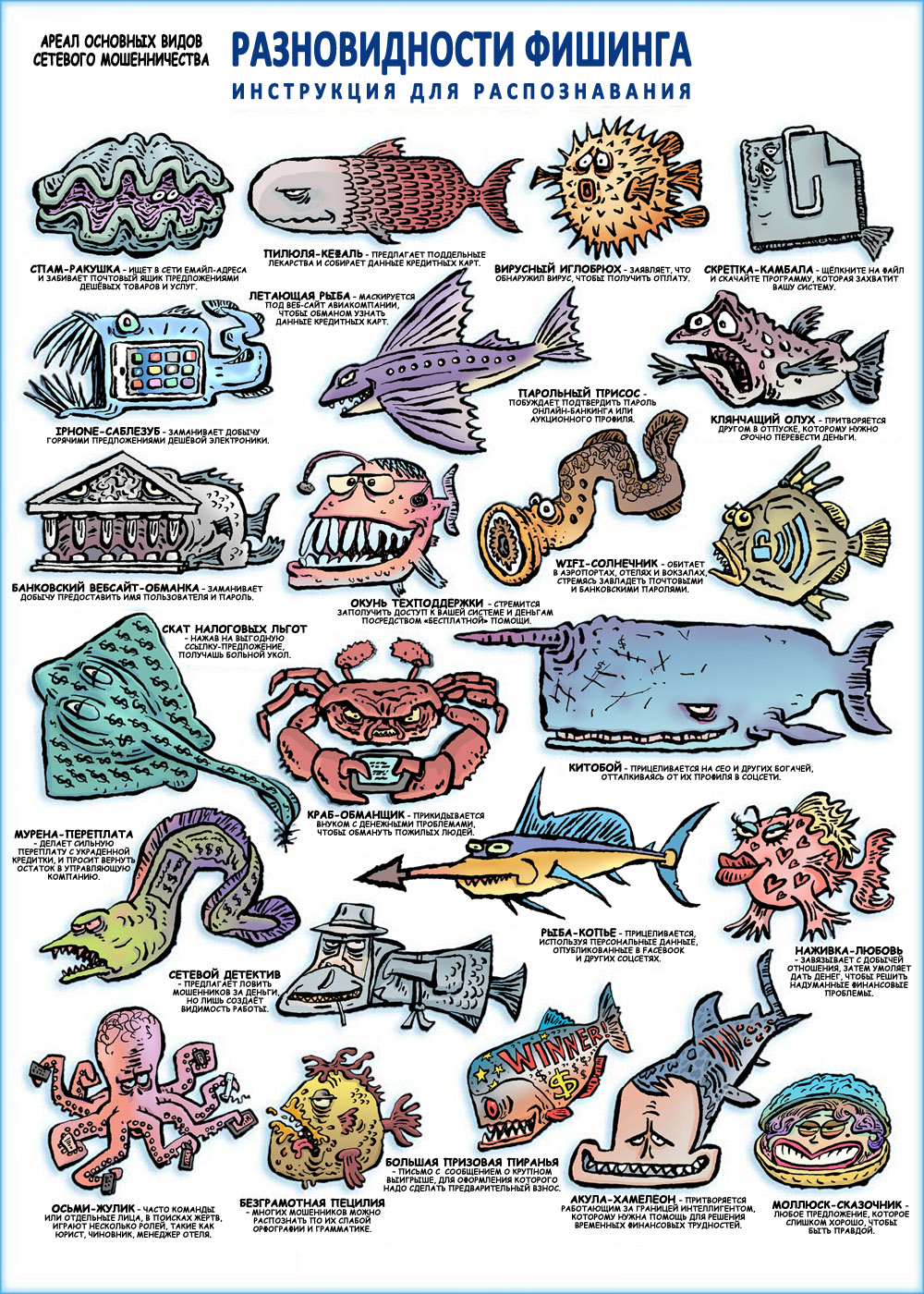

Meu sobrinho e eu decidimos contribuir para a luta contra o phishing e preparamos um memorando. É distribuído gratuitamente. Você pode baixá-lo e imprimi-lo, pendurá-lo em seu escritório; publicar em redes sociais, adicionar a livreto ou livro.

Aqui está um lembrete:

Agora explique por que o phishing ainda é relevante e por que continuará sendo no futuro.

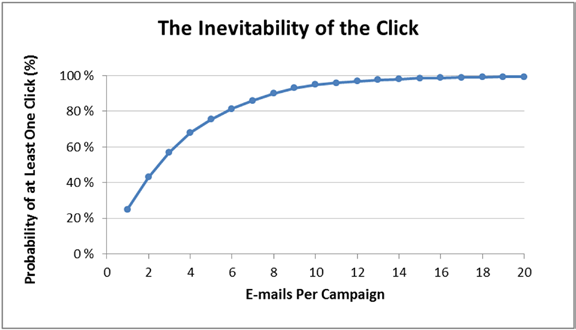

Phishing e a inevitabilidade de um "clique"

No relatório da Verizon de 2013, são apresentados os seguintes números. Se um email de phishing for enviado a seis destinatários, a probabilidade de pelo menos um dos destinatários seguir um link malicioso ou abrir um anexo malicioso é de 80%. Para 10 destinatários, essa probabilidade aumenta para 90% e para 20 destinatários, aumenta para quase 100%.

Enviar funcionários de uma grande empresa vários milhares ou até milhões de e-mails de phishing é uma tarefa trivial para um vilão. E mesmo que o sistema de segurança bloqueie 95% deles, alguns dos e-mails de phishing ainda atingirão suas possíveis vítimas. E algumas dessas vítimas em potencial certamente perceberão seu potencial (ou seja, elas clicarão em um link malicioso ou abrirão um anexo malicioso), de acordo com os números um pouco mais altos (da Verizon). Como resultado, o vilão poderá invadir pelo menos um local de trabalho, e assim por diante. prepare uma base para um ataque cibernético.

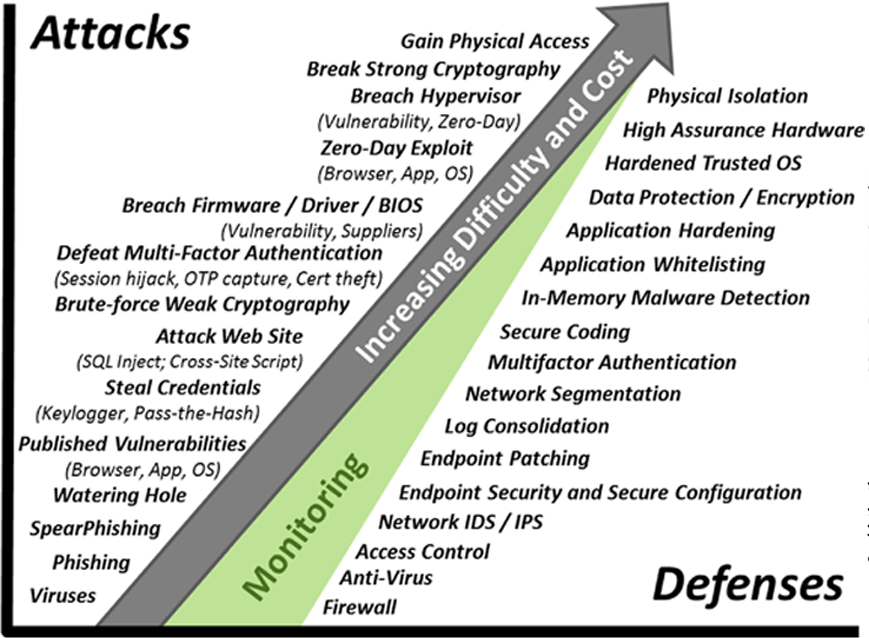

A progressão da complicação de ataques cibernéticos e defesa cibernética

Para cada remédio, o potencial vilão possui uma utilidade, técnica ou procedimento especial que permite que você supere esse remédio específico. A figura (retirada do livro “Segurança cibernética da empresa: como criar um programa bem-sucedido de defesa cibernética contra ameaças avançadas”) mostra a progressão da sofisticação das defesas de segurança cibernética - e a progressão correspondente das táticas sofisticadas que os vilões usam para superar essas defesas. Uma defesa "ideal" e "indestrutível" não existe. A proteção deve ser boa o suficiente - para colocar um vilão em potencial em uma situação em que os hackers se tornam excessivamente caros para ele.

Ao mesmo tempo, é importante entender que, na grande maioria dos ataques cibernéticos, os vilões usam um arsenal relativamente simples: phishing direcionado, vulnerabilidades publicadas, roubo de logins e senhas, sites de hackers. Eles raramente usam o arsenal avançado. Eles não precisam se sobrecarregar com coisas avançadas, como explorações de dia zero, invadir um hipervisor, invadir criptografia forte e obter acesso físico. Porque métodos mais simples, muito mais simples e baratos, ainda são eficazes.

Portanto, ao projetar a defesa cibernética de uma empresa, antes de investir em equipamentos de segurança avançados, como medidas de proteção criptográfica e hardware com segurança garantida, verifique se o equipamento básico de segurança está funcionando corretamente. Primeiro de tudo, proteção contra phishing. Caso contrário, esses investimentos não terão qualquer utilidade.

Você pode baixar um memorando sobre os tipos de phishing aqui .