Ilustração de

bleepingcomputer.comIsso nunca aconteceu antes, e aqui novamente ...

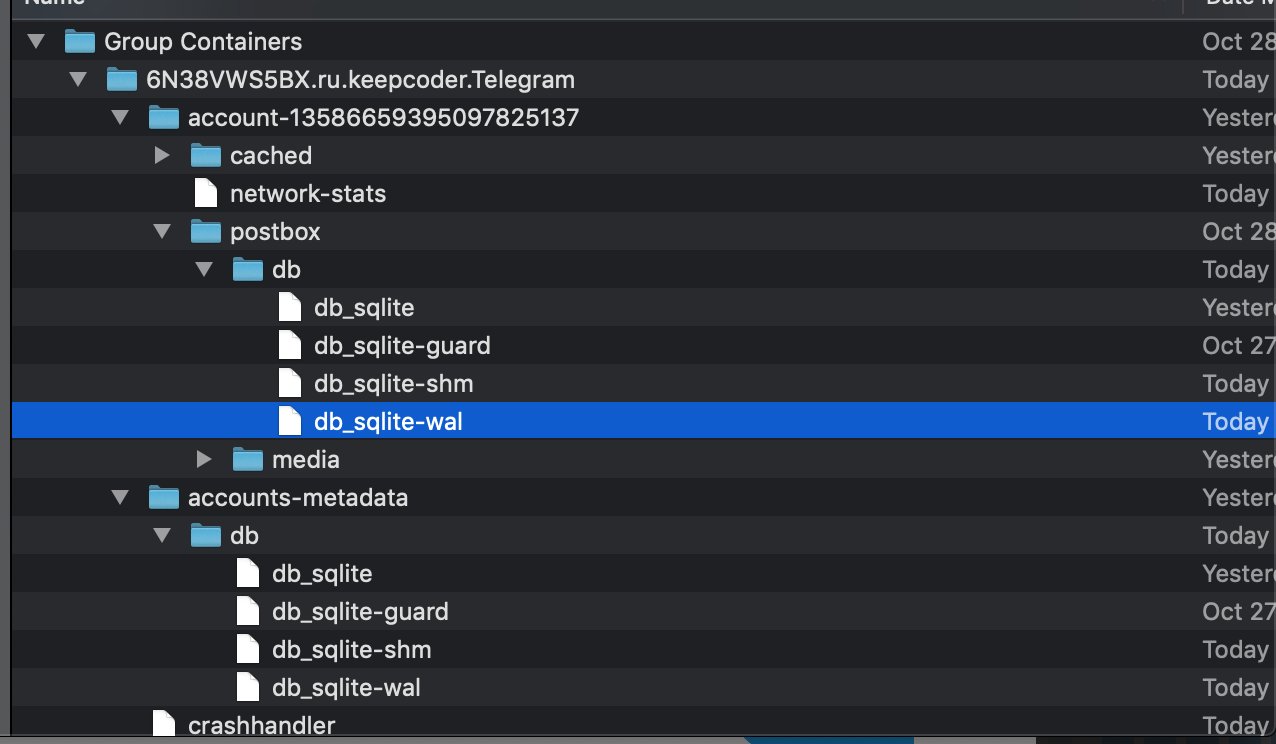

O pesquisador americano Nathaniel Sachi descobriu que o aplicativo Telegram não criptografa uma cópia local da correspondência do usuário:

O telegrama armazena suas mensagens em um banco de dados SQLite não criptografado. Pelo menos não precisei me esforçar para encontrar a chave dessa vez. Embora [mensagens] sejam bastante difíceis de visualizar (provavelmente, você precisa escrever algum tipo de script auxiliar em python?) - isso é muito semelhante ao problema com o Signal

As informações da

UPD são apresentadas na forma em que estavam na

fonte original e no twitter do pesquisador.

UPD 2 Recebeu um comentário revelador de

Pavel Durov

Nathaniel Sachi também verificou a função "bate-papo secreto" no aplicativo

Telegram para macOS (

não há bate-papos secretos na versão Windows, graças ao mwizard , no entanto, o

Telegram Desktop é mencionado na fonte original). Acontece que as mensagens do bate-papo secreto ficam limpas no mesmo banco de dados que as mensagens regulares. I.e. embora a transferência de dados para bate-papos secretos seja razoavelmente bem protegida, uma cópia local das mensagens desses bate-papos é armazenada localmente sem nenhuma proteção do próprio aplicativo.

O telegrama suporta a instalação de um código PIN local para impedir o acesso não autorizado a um aplicativo em execução, mas essa função não implica nenhuma proteção adicional ao banco de dados SQLite local com histórico de mensagens (de acordo com o pesquisador).

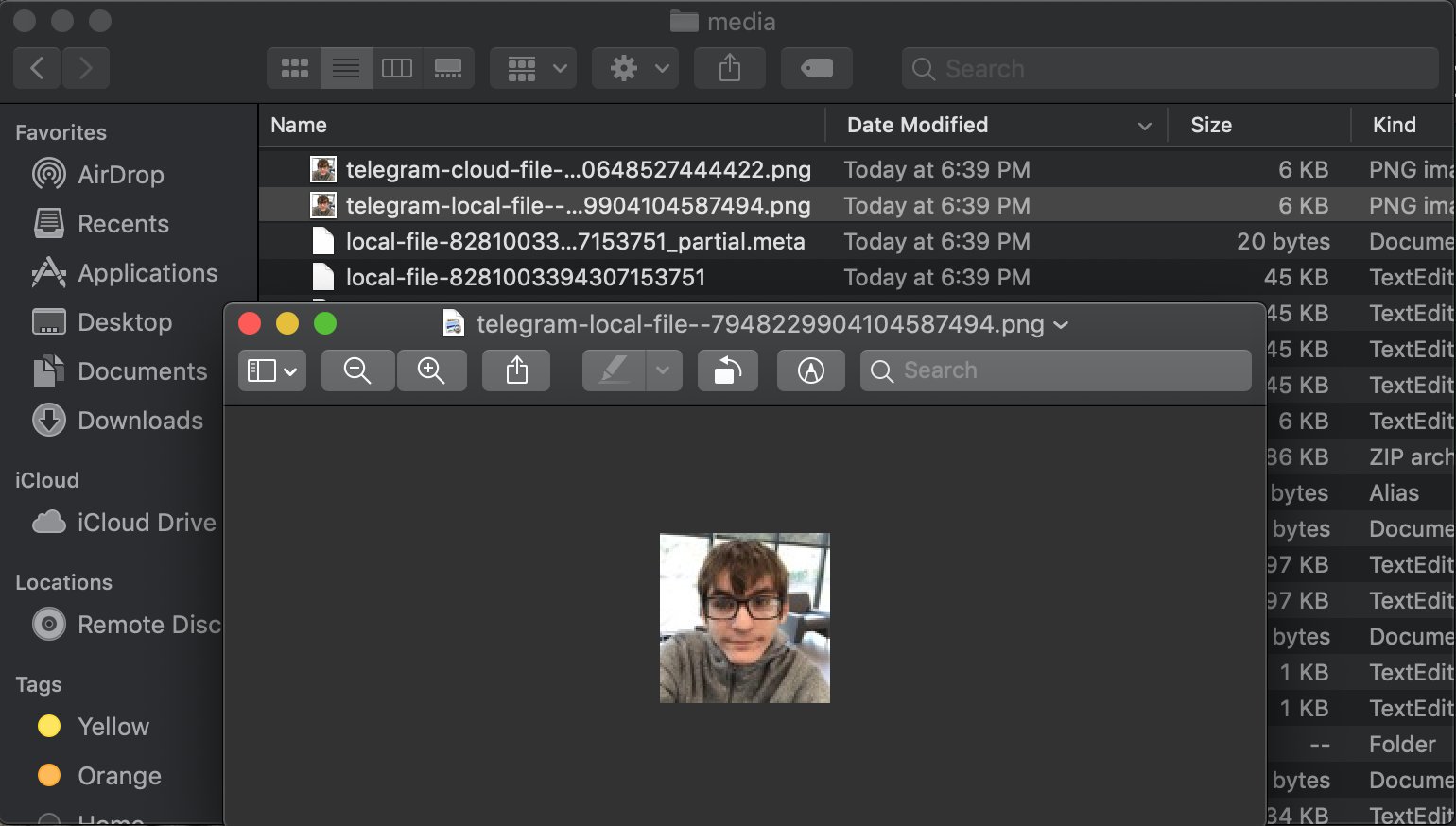

Os arquivos de mídia enviados em correspondência também não são particularmente ocultos, mas apenas ofuscados. Nathaniel Sachi só precisava alterar a extensão do arquivo para visualizar fotos de seu bate-papo.

Deixe-me lembrá-lo, alguns dias atrás, o hacker Matthew Xuish

revelou um problema semelhante com a falta de proteção do banco de dados local do histórico de mensagens no aplicativo Signal.

Atualizado!Pavel Durov não nega a situação, mas acredita que o problema não é um problema: