Neste artigo, consideraremos as opções para construir redes distribuídas usando o Check Point. Vou tentar descrever os principais recursos da VPN site a site da Check Point, considerar vários cenários típicos, descrever os prós e contras de cada um deles e tentar dizer como você pode economizar ao planejar uma rede VPN distribuída.

O Check Point usa IPSec padrão

Essa é a primeira coisa a saber sobre a VPN site a site do Check Point. E esta tese responde a uma das perguntas mais comuns sobre a Check Point VPN:

- É possível "fazer amizade" com outros dispositivos?

Sim, você pode!

A chamada VPN de terceiros. Como o IPSec padrão é usado, uma VPN pode ser criada com qualquer dispositivo que suporte IPSec. Pessoalmente, tentei construir uma VPN com o Cisco ASA, o Cisco Router, o D-Link, o Mikrotik e o StoneGate. Tudo funciona, embora haja alguns recursos. O principal é definir corretamente todos os parâmetros para a primeira e a segunda fases. Parâmetros suportados para conexão IPSec:

Método de criptografia: IKEv1, IKEv2Associação de Segurança IKE (Fase 1)- Algoritmo de criptografia: AES-128, AES-256, DES, 3DES, CAST

- Integridade dos dados: SHA1, SHA256, SHA384, MD5, AES-XCBC

- Grupo Diffie-Hellman: Grupo 1, Grupo 2, Grupo 5, Grupo 14, Grupo 19, Grupo 20

Associação de Segurança IKE (Fase 2)- Algoritmo de criptografia: AES-128, AES-256, AES-GCM-128, AES-GCM-256, DES, 3DES, DES-40CP, CAST, CAST-40, NULL

- Integridade dos dados: SHA1, SHA256, SHA384, MD5, AES-XCBC

Opções adicionais:- Use o modo agressivo (Fase 1)

- Use o sigilo direto perfeito (fase 2)

- Suporte à compactação IP (fase 2)

Porque Você pode criar uma VPN não apenas com o Check Point, mas surge imediatamente a pergunta: o que "instalar" nas filiais?

Que equipamento usar para as filiais?

Existem apenas duas opções. Considere-os e tente descrever os prós e os contras de cada um deles.

1. Ponto de verificação na filial

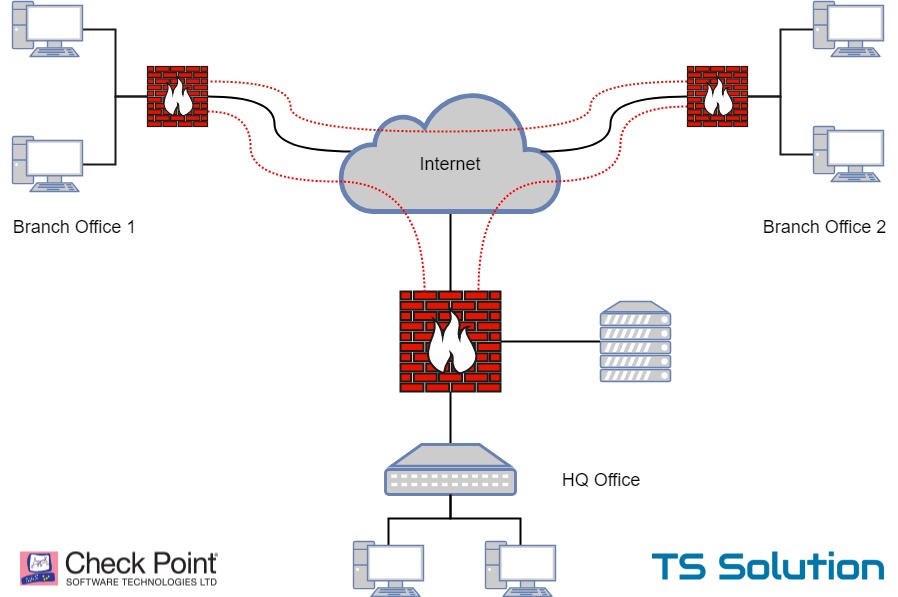

Esta é a opção mais fácil. O Check Point é instalado no escritório central (HQ) e nas filiais (Filial).

Pros . A principal vantagem é a facilidade de uso. Você gerencia políticas de segurança de um local (Security Management Server). Todos os logs são armazenados em um só lugar. É possível gerar relatórios e ver o quadro geral. A administração de rede distribuída é bastante simplificada. Você pode nem precisar de um sistema de monitoramento; algumas das funções são executadas por padrão por um servidor de gerenciamento central. A configuração da VPN é acelerada, não há necessidade de edição interminável de listas de acesso. Em uma aproximação aproximada, isso pode ser comparado com o Cisco DMVPN (mais sobre isso posteriormente).

Contras O único aspecto negativo são os custos financeiros. Obviamente, a questão de "caro ou barato" é um pouco filosófica e não discutirei esse tópico. Mas mesmo a filial mais pequena (até um caixa eletrônico) exigirá a instalação de um gateway Check Point. Um pouco mais tarde, discutiremos modelos específicos para essas tarefas.

Quem usa essa opção (Check Point na filial)? De fato, quase todos os segmentos de negócios: bancos, varejo, indústria, saúde, empresas de petróleo e gás.

Fig. 1. Check Point SmartConsole com exibição de todos os gateways de ramificação

Fig. 1. Check Point SmartConsole com exibição de todos os gateways de ramificação2. NÃO verifique o ponto na filial

Também é uma opção bastante comum. No centro (HQ) é colocado o Check Point, e nas filiais (Filial) - qualquer outro dispositivo que suporte IPSec VPN.

Pros . Talvez a única vantagem sejam os custos financeiros mínimos. Você pode colocar o Mikrotik ou D-Link mais barato, uma VPN para o escritório central funcionará bem.

Contras Contras são muito mais. De fato, você perde todas as vantagens descritas na versão anterior. Você precisa "editar" as configurações em cada um dos ramos. Se houver 2 a 3, talvez esse não seja um problema tão grande. Porém, se houver mais de 5 a 10 deles, haverá uma séria questão de maior escala. Gerenciamento de configuração, políticas de acesso, monitoramento, tudo isso terá que ser organizado com base em soluções de terceiros (possivelmente de código aberto). Outro grande sinal de menos - é impossível organizar uma reserva de um canal VPN.

Quem usa essa opção (NÃO é o Check Point na filial)? Como regra, esta é uma pequena empresa com um pequeno número de filiais.

Tipo de acesso à Internet para afiliados. Independente ou centralizado?

A escolha do dispositivo para a filial depende do tipo de conexão com a Internet. Existem também duas opções e cada uma tem seus prós e contras.

1. Acesso independente à Internet

Usado com mais frequência. O canal VPN é usado exclusivamente para acessar os recursos do escritório central (onde fica o Check Point).

Pros . O acesso à Internet não depende do canal e do equipamento da VPN no escritório central. I.e. se houver uma “queda” no escritório central, a filial manterá o acesso à Internet, simplesmente perderá o acesso a alguns recursos corporativos.

Contras Complica significativamente o gerenciamento de políticas de segurança. De fato, se você tem a tarefa de proteger ramificações, deve aplicar medidas de proteção como IPS, antivírus de streaming, filtragem de URL, etc. Isso leva a vários problemas com o gerenciamento e o monitoramento da segurança das informações.

Recomendações Com esta opção, é claro, é melhor usar os Pontos de verificação nas filiais. Você será capaz de gerenciar toda essa "economia" centralmente. Você pode criar uma política de acesso à Internet padrão e implementá-la em todas as filiais. O monitoramento também é bastante simplificado. Você verá todos os incidentes de IB em um só lugar com a possibilidade de correlação de eventos.

2. Acesso centralizado à Internet

Esta opção é usada com muito menos frequência. Uma VPN está sendo construída no escritório central (onde fica o Check Point) e absolutamente todo o tráfego da filial é agrupado lá. O acesso à Internet é possível apenas através do escritório central.

Pros . Nesse caso, você basicamente não se importa com o que está no ramo, o principal é construir uma VPN para o centro. Também não deve haver grandes problemas com a configuração. de fato, haverá apenas uma regra - "todo o tráfego na VPN". Todas as políticas de segurança e listas de acesso que você configurará apenas no escritório central. Como você sabe, com essa opção, você economiza significativamente na compra do Check Point.

Contras Ainda existe um problema com escalabilidade, gerenciamento e monitoramento (embora não seja tão crítico quanto com o acesso independente à Internet). Além disso, o trabalho das filiais depende inteiramente do escritório central. Em caso de emergência, toda a rede "cairá". Os afiliados ficarão sem a Internet.

Recomendações Esta opção é perfeita para um pequeno número de ramificações (2-4). Obviamente, se você estiver satisfeito com os riscos expressos (dependência do centro). Ao escolher um dispositivo Check Point para o escritório central, vale a pena considerar o tráfego da filial e calcular cuidadosamente o desempenho necessário. Em essência, você receberá um gerenciamento centralizado do tráfego de filiais com custos financeiros mínimos. No entanto, com um grande número de filiais (e tráfego "sério"), esse esquema não é recomendado. Consequências muito grandes em caso de falha. A solução de problemas será mais complicada e o escritório central exigirá hardware muito poderoso, que pode eventualmente se tornar mais caro do que se as filiais tivessem seus próprios gateways Check Point.

Possíveis economias em licenças

Se você decidir usar o Check Point em filiais e precisar apenas de uma VPN (por exemplo, com uma conexão centralizada à Internet), poderá economizar significativamente em licenças. O Blade IPSec VPN não está licenciado de forma alguma. Depois de comprar um dispositivo, você sempre terá a funcionalidade de firewall e VPN. Você não precisa comprar uma extensão de serviços para isso, tudo funcionará de qualquer maneira.

A única coisa que você precisa comprar é um serviço de suporte técnico, para que você possa entrar em contato com o suporte e substituir o dispositivo em caso de falha. No entanto, há

também uma opção para economizar dinheiro (embora eu não o recomende). Se você tem confiança em seu conhecimento e não precisa entrar em contato com o suporte, não poderá comprar uma extensão do suporte técnico.

Você pode comprar um ou dois dispositivos em peças de reposição e, se uma das ramificações quebrar, basta alterar este dispositivo. Com um grande número de filiais, pode ser economicamente mais lucrativo comprar um par de dispositivos sobressalentes do que comprar suporte para todos os outros. Repito que não recomendo esta opção.

Modelos de ponto de verificação de ponto de ramificação (SMB)

Há uma opinião de que a Check Point é um fornecedor exclusivo para grandes empresas. No entanto, na programação, existem várias opções de dispositivos para o setor de pequenas e médias empresas. Especialmente se esse "pedaço de ferro" for usado para filiais, estando sob o controle do servidor de gerenciamento central na matriz.

Fig. 2. Linha de verificação

Fig. 2. Linha de verificaçãoJá publicamos um

artigo separado sobre soluções para

pequenas e médias empresas , então apenas listarei os modelos mais usados para ramificações:

- Série 5000 (5100, 5200) para galhos grandes (150-200 pessoas);

- Série 3000 (3100, 3200) para galhos de tamanho médio (100-150 pessoas);

- 1400a série (1430, 1450, 1470, 1490) para pequenos galhos (menos de 100 pessoas).

Dados sobre o número de pessoas são exclusivamente nossa opinião subjetiva com base na experiência. É altamente recomendável prestar atenção à série 1400. Estes são modelos relativamente novos baseados em processadores ARM. Eles têm algumas limitações tecnológicas em comparação com modelos mais antigos (já que eles usam um sistema operacional diferente - Gaia Embedded), no entanto, com um servidor de gerenciamento, essas restrições são insignificantes, especialmente para redes de filiais.

Topologias de VPN (Iniciar, Malha)

Vamos falar sobre coisas mais "técnicas" e começar com as topologias VPN (Comunidade VPN na terminologia Check Point). Como outros fornecedores, o Check Point tem dois tipos:

- Estrela O nome fala por si. Os canais de VPN de todas as filiais convergem para o centro. Com essa topologia, mesmo que as ramificações precisem se comunicar, o tráfego passará pelo centro. Às vezes, não é muito conveniente e prático. Embora, na prática, essa topologia seja usada com mais frequência.

- Malha Topologia "cada uma com cada". Não existe mais um centro. Todos os gateways colocados em uma comunidade VPN Mesh podem construir túneis entre si.

Vale a pena notar que, ao mesmo tempo, ninguém incomoda você combinar essas duas topologias. Por exemplo, vincule dois Start Community através de uma malha:

Fig. 3. Estrela + Malha

Fig. 3. Estrela + MalhaDois tipos de túneis

Por fim, chegamos ao ponto em que podemos discutir para que serve realmente a VPN do Check Point, desde que as filiais também tenham o Check Point. Ao construir um túnel VPN, temos uma escolha de dois tipos:

1. VPN baseada em domínio

O significado é bastante simples. Nas propriedades do gateway da filial (e do centro também), você especifica as redes que estão por trás do Check Point, ou seja, redes locais de filiais.

Fig. 4. Definição de domínio VPN

Fig. 4. Definição de domínio VPNComo todos os gateways estão sob o controle de um servidor de gerenciamento, essas informações são analisadas entre todos os participantes da comunidade VPN (seja Star ou Mesh). Portanto, não há necessidade de editar as configurações de VPN em cada um dos gateways, eles já saberão onde, qual rede e com quais parâmetros IPSec para construir uma VPN. Não há colegas prescritores ou listas de acesso. A instalação é rápida e fácil. Na minha opinião, isso é ainda mais conveniente que o DMVPN. A VPN baseada em domínio é usada com mais frequência na prática.

2. Baseado em Rota

Esse tipo de VPN parecerá muito familiar para os fãs da Cisco. Uma VTI (Virtual Tunnel Interface) é criada nos gateways e um canal VPN com endereços de túnel é gerado. Tráfego criptografado que roteia envolto em um túnel. Além disso, as rotas podem ser estáticas ou dinâmicas. Por exemplo, você pode aumentar essa VPN com todas as filiais e executar o OSPF. Assim, todos os gateways saberão sobre todas as redes disponíveis e "embrulharão" automaticamente o tráfego necessário no túnel desejado. Eu acho que pode ser comparado com túneis GRE.

Recomendações

A VPN baseada em rota é usada com muito menos frequência, pois Na maioria dos casos, a VPN baseada em domínio é suficiente, mais fácil de entender e mais rápida de configurar. Ao mesmo tempo, a VPN baseada em domínio pode ser usada no caso de equipamentos de terceiros (NÃO ponto de verificação) em filiais. Novamente, com base na experiência pessoal, posso recomendar o uso da VPN baseada em domínio. Haverá muito menos problemas. É melhor não usar o Route Based (muitas limitações, degradação no desempenho). Embora, é claro, tudo dependa de suas tarefas e cada caso precise ser considerado separadamente.

VPN em certificados ou chave pré-compartilhada

Como qualquer dispositivo habilitado para IPSec, o Check Point pode criar uma VPN com base em uma chave pré-compartilhada e em certificados. Não explicarei qual é a vantagem de um canal VPN em certificados. Vou apenas dizer que outra vantagem de construir uma rede distribuída em soluções Check Point é a presença de uma autoridade de certificação integrada (CA). Essa autoridade de certificação está sempre presente por padrão no servidor de gerenciamento e gera automaticamente certificados para todos os gateways da Check Point que estão sob seu controle. Não há necessidade de "sofrer" com uma autoridade de certificação de terceiros (embora também possa ser "parafusada" no Check Point).

Failover de VPN

Muitas vezes esquecem essa oportunidade. Mas ela é. Uma filial e um escritório central podem ter dois canais da Internet. Se a filial também tiver Check Point, podemos configurar uma VPN à prova de falhas (baseada em domínio). Não negligencie esse recurso do Check Point, especialmente porque ele está configurado literalmente em alguns cliques.

Licenciamento do servidor de gerenciamento

Outro ponto importante que é esquecido ao planejar uma rede distribuída. O Security Management Server é licenciado pelo número de gateways que pode gerenciar. Existem licenças para gerenciar 5 gateways, 10, 25, 50, 150 e mais. Ao mesmo tempo, os preços são muito diferentes. O cluster conta como dois gateways! Tenha cuidado ao planejar seu orçamento.

Benefícios adicionais da Check Point VPN

Do ponto de vista técnico, as VPNs da Check Point têm muito mais vantagens. Pode-se dizer pelo modo de conexão, a capacidade de manter constantemente o túnel, mesmo que não haja tráfego, a capacidade de criar regras diferentes para tráfego criptografado e regular, a capacidade de excluir um determinado tipo de tráfego do túnel, etc. Mas eu não gostaria de entrar em detalhes técnicos para não cansar ninguém. Se você estiver interessado em algo específico, pergunte nos comentários. Eu tentei andar mais sobre os recursos arquitetônicos.

PS Agradecemos a

Ilya Gorelkin (empresa da Check Point) por sua ajuda na preparação do material.