Instituto de Tecnologia de Massachusetts. Curso de Aula nº 6.858. "Segurança de sistemas de computador". Nikolai Zeldovich, James Mickens. 2014 ano

Computer Systems Security é um curso sobre o desenvolvimento e implementação de sistemas de computador seguros. As palestras abrangem modelos de ameaças, ataques que comprometem a segurança e técnicas de segurança baseadas em trabalhos científicos recentes. Os tópicos incluem segurança do sistema operacional (SO), recursos, gerenciamento de fluxo de informações, segurança de idiomas, protocolos de rede, segurança de hardware e segurança de aplicativos da web.

Palestra 1: “Introdução: modelos de ameaças”

Parte 1 /

Parte 2 /

Parte 3Palestra 2: “Controle de ataques de hackers”

Parte 1 /

Parte 2 /

Parte 3Aula 3: “Estouros de Buffer: Explorações e Proteção”

Parte 1 /

Parte 2 /

Parte 3Palestra 4: “Separação de Privilégios”

Parte 1 /

Parte 2 /

Parte 3Palestra 5: “De onde vêm os sistemas de segurança?”

Parte 1 /

Parte 2Palestra 6: “Oportunidades”

Parte 1 /

Parte 2 /

Parte 3Palestra 7: “Sandbox do Cliente Nativo”

Parte 1 /

Parte 2 /

Parte 3Aula 8: “Modelo de Segurança de Rede”

Parte 1 /

Parte 2 /

Parte 3Aula 9: “Segurança de aplicativos da Web”

Parte 1 /

Parte 2 /

Parte 3Palestra 10: “Execução Simbólica”

Parte 1 /

Parte 2 /

Parte 3Aula 11: “Linguagem de Programação Ur / Web”

Parte 1 /

Parte 2 /

Parte 3Aula 12: Segurança de rede

Parte 1 /

Parte 2 /

Parte 3Aula 13: “Protocolos de Rede”

Parte 1 /

Parte 2 /

Parte 3Palestra 14: “SSL e HTTPS”

Parte 1 /

Parte 2 /

Parte 3Palestra 15: “Software Médico”

Parte 1 /

Parte 2 /

Parte 3 A propósito, não hesite em fazer perguntas, se quiser saber mais, mergulhe profundamente nas causas de qualquer um desses incidentes. Outra coisa interessante que descobri é que os próprios fornecedores são uma fonte relativamente comum de infecção e, às vezes, nem percebem. Ao mesmo tempo, há uma "instalação de vírus na fábrica". Portanto, vou passar para os casos em que o próprio provedor acabou sendo um distribuidor de malware.

Falei com o diretor de segurança da Administração de Veteranos, VA. Eles têm cerca de 153 clínicas nos Estados Unidos. Um dia eles tinham um fornecedor que pretendia atualizar o software de um equipamento médico.

Ao mesmo tempo, programas antivírus literalmente gritavam em todos os lugares onde Bob entrava porque ele usava seu próprio drive USB infectado com o vírus durante o processo de atualização. Ele infectou as máquinas por acidente, porque de alguma forma o malware entrou no seu pen drive.

Acredita-se que, se você não estiver online, estará seguro. Mas, se você pensar bem, perceberá que, apesar de poucas pessoas terem usado a Internet há 20 anos, ainda sofria de vírus de computador. O portador de infecção viral mais comum na clínica é um drive USB. Eu conhecia dois fabricantes, não sei dizer o nome deles, que quase enviou dispositivos médicos infectados com malware para clínicas. Felizmente, eles perceberam isso antes de incluírem esse equipamento em sua linha de produtos.

Quantos de vocês fizeram algum trabalho de programação ou lidaram com uma distribuição de software usando a nuvem? Algumas pessoas, ótimo.

A comunidade médica também usa a tecnologia em nuvem. Isso lhes dá mais controle sobre a distribuição, mas está associado a riscos qualitativamente diferentes dos riscos do seu software típico. Se você deseja receber uma atualização para um editor de texto, isso é uma coisa e se deseja receber uma atualização para um aparelho de respiração - uma questão completamente diferente.

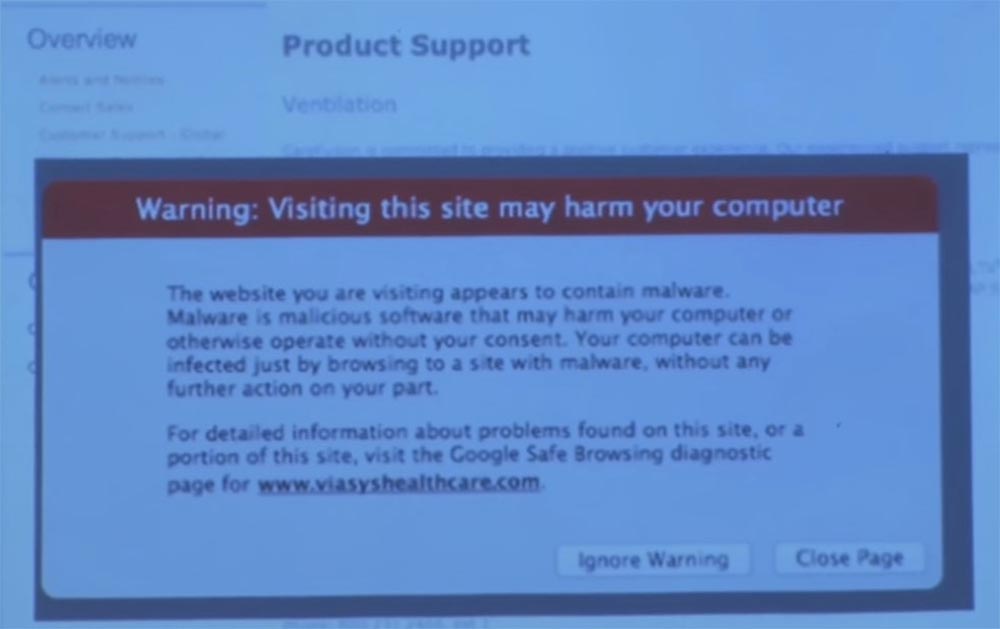

Notei que o FDA publicou uma revisão sobre a atualização do firmware para este dispositivo, dizendo que o fabricante postou um link no site onde você pode baixar esta atualização. Queria verificar as assinaturas digitais PGP, mas não as encontrei em lugar algum, mas na parte inferior da página de suporte do produto havia um link com a inscrição "Clique aqui para atualizar o software". Pensei: "ótimo, deixe-me tentar!", Clicou link e uma caixa de diálogo apareceu imediatamente com o seguinte texto: "Aviso: visitar este site pode danificar seu computador. O site que você está prestes a visitar provavelmente contém malware".

Alguém já viu essa janela antes? Você sabe o que é isso? O que está acontecendo aqui?

Público: Provavelmente funcionou para o seu software antivírus?

Professor: quase adivinhei, mas este não é o meu antivírus, mas algo semelhante.

Público: este é provavelmente um aviso do navegador Chrome!

Professor: sim, parece que eu usei o Chrome nesse caso. O Google possui o que é chamado de serviço Navegação segura na Web.

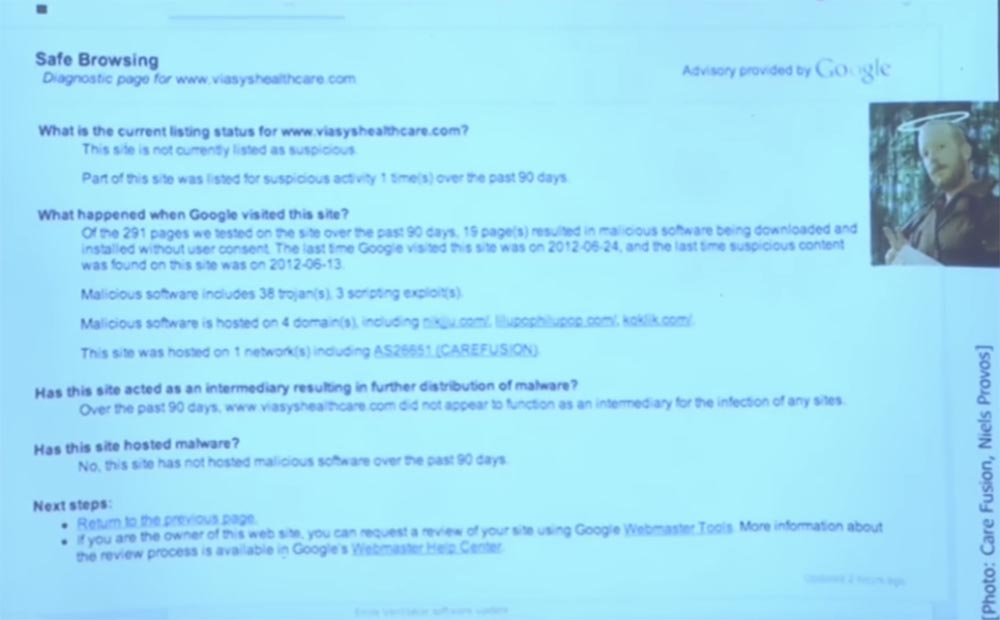

O cara que desenvolveu esse serviço é Niels Provos. Eu o considero um dos principais programadores do OpenSSH; ele também é de Michigan. Ele criou esse serviço no Google, que simplesmente percorre a Internet, faz o download de executáveis aleatórios e os executa. Curiosamente, eles criaram um monte de máquinas virtuais. Este é meu entendimento da tecnologia Niels, posso distorcer a essência, mas entendo que eles criam muitas máquinas virtuais, baixam esses arquivos executáveis para eles, iniciam-nos e ver se a máquina virtual é infectada por um vírus.

Se isso acontecer, este site será marcado como um distribuidor de malware. Talvez a disseminação de vírus não seja a intenção dos proprietários deste site, mas se o site permitir o download de software infectado, ele certamente será incluído na lista de distribuidores de malware.

Isso é o que pode ser chamado de "downloads diretos", é uma maneira muito comum de obter malware na Internet, usado por spammers e crimes cibernéticos organizados.

Mas, nesse caso, parece que o site deles foi simplesmente invadido e, em vez de me enviar a atualização do firmware do aparelho de respiração artificial, eles me forneceriam malware. De qualquer forma, a amostra do Google mostrou que todos os pedidos de atualização do firmware deste aparelho respiratório nos últimos 90 dias enviaram o usuário a este site. Suponha que a FDA publique essa revisão, você é um engenheiro biomédico, trabalha em uma clínica e seu trabalho é garantir a segurança e a eficácia dos dispositivos médicos. Você acabou de baixar este programa.

Em qual botão você acha que esse engenheiro irá clicar? Sair da página ou ignorar o aviso? Tenho certeza de que 99% dos engenheiros clicariam no botão Ignorar! E existem milhares desses engenheiros, e eles andam pelo hospital com malware em seus laptops. Espero que os vírus não entrem no programa do ventilador, mas apenas nos computadores locais.

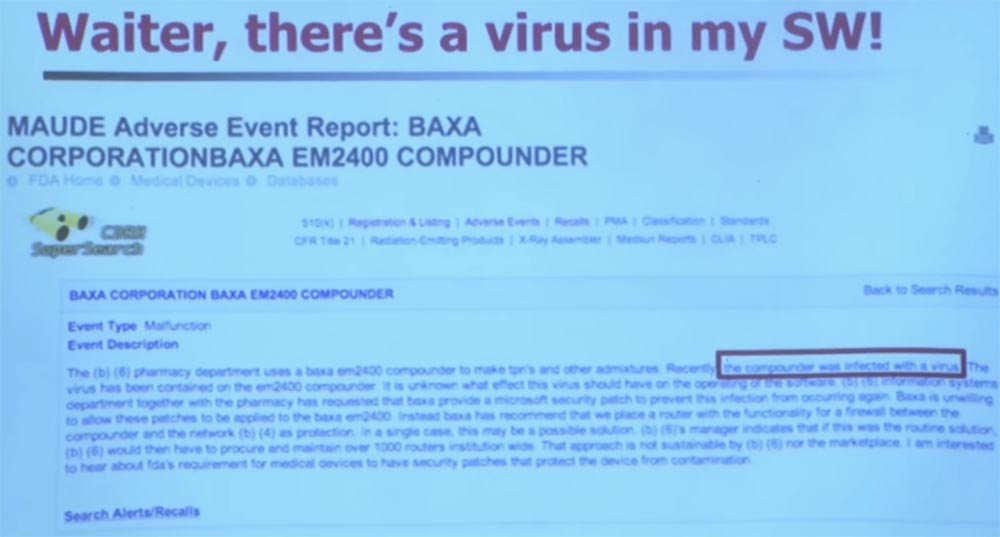

Você pode fazer uma coisa tão interessante - pesquisar a palavra-chave “vírus de computador” no banco de dados MAUDE e analisar o resultado - haverá todas as histórias apresentadas por clínicas e fabricantes de equipamentos médicos. A coisa mais interessante para ler sobre um dispositivo chamado Compounder, eu tenho um desses dispositivos em meu laboratório. É muito difícil obtê-lo, pois produz medicamentos líquidos. 16 funis estão localizados na parte superior do composto, onde os soros podem ser colocados e, na saída, a mistura desejada é obtida em um conta-gotas, a partir do qual a droga entra no paciente em uma veia. Muitas clínicas possuem esses dispositivos para a produção de coquetéis medicinais. Então, a MAUDE publicou um relatório de que um desses compostos estava infectado por um vírus.

Compramos um compander e descobrimos que ele está executando o Windows XP Embedded. Portanto, era vulnerável a malware, como qualquer outra edição do Windows XP. Mas fiquei um pouco surpreso com a reação do fabricante que seguiu essa mensagem. Eu pensei que eles mudaram o registro, mas a resposta deles era a habitual: "Bem, sim, não instalamos regularmente atualizações e patches do sistema operacional". Foi isso que me surpreendeu, e minha primeira reação foi: “O que, o quê? Como assim? Você não sabia que o Windows XP não é suportado há vários anos? De que tipo de atualizações você está falando? ”

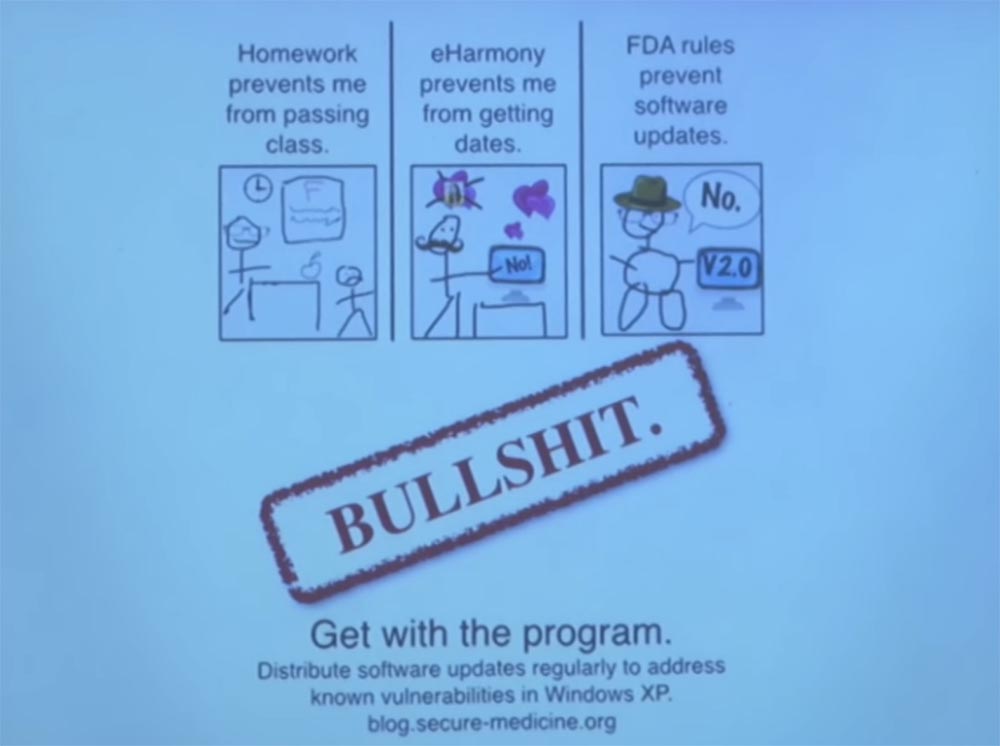

Portanto, há um completo mal-entendido sobre o que esperar de uma atualização do sistema operacional. Deixe-me esclarecer a situação. A FDA espera que os fabricantes mantenham o software atualizado. Mas muitos fabricantes afirmam que não podem fazer atualizações devido a algumas regras inexistentes do FDA. Portanto, se você encontrar um fabricante de um dispositivo médico alegando que as regras da FDA os proíbem de atualizar o software, basta dizer a ele que ele está mentindo.

Nesta ocasião, o professor Freeman criou este pôster. Então, vamos lá: “A lição de casa está me impedindo de frequentar a escola”, “eHarmony está me impedindo de namorar” e “As regras da FDA estão me impedindo de atualizar o software”. E sob essas declarações há um selo: "Besteira"!

Sim, é verdade que lançar uma atualização de software é um esforço. Leva tempo de engenharia. Este não é um processo fácil. Há um grande número de aprovações e aprovações do trabalho realizado. Mas é isso que você deve fazer se estiver envolvido na produção de dispositivos médicos. É exatamente isso que você deve fazer se estiver empregado neste setor.

Portanto, muitas vezes surge a pergunta: precisamos nos preocupar com isso? Existem problemas deliberados? Quão significantes eles são?

A boa notícia é que não conheço nenhum caso específico em que um ataque direcionado de hackers seria realizado em equipamentos médicos e espero que isso nunca aconteça. Mas acho que seria tolice supor que pessoas más não existem.

Então, se você olhar para trás, lembre-se do incidente de 1982 em Chicago, onde alguém deliberadamente falsificou o Tylenol genuíno nas prateleiras das farmácias, introduzindo cianeto nele. Várias pessoas engoliram essas pílulas e morreram. Um pouco depois, no funeral, alguns parentes do falecido tomaram remédios no mesmo frasco e também morreram.

Dentro de alguns dias, os Estados Unidos apreenderam o Tylenol de todas as prateleiras de medicamentos. Não foi possível encontrar um único frasco deste medicamento em toda a América. Um ano depois, o Congresso aprovou nova legislação no campo farmacêutico, exigindo a proteção de medicamentos contra a abertura não autorizada de embalagens e a segurança física dos medicamentos sem receita médica.

Este caso foi o motivo pelo qual, quando você abre o frasco com o medicamento, vê uma folha de metal protetora.

Então, sabemos que realmente existem pessoas más. Os casos que conhecemos são mais sobre estupidez comum, mas o perigo ainda existe. No próximo slide, você vê uma mulher que diz ter tido um dos episódios mais graves que já experimentou depois que alguém postou uma animação piscando no site do grupo de apoio à epilepsia. Portanto, neste caso, há malícia. Provavelmente era alguém que não estava ciente das consequências de suas ações, porque você poderia prejudicar seriamente um paciente sensível a essas coisas. Mas, novamente, existem pessoas más.

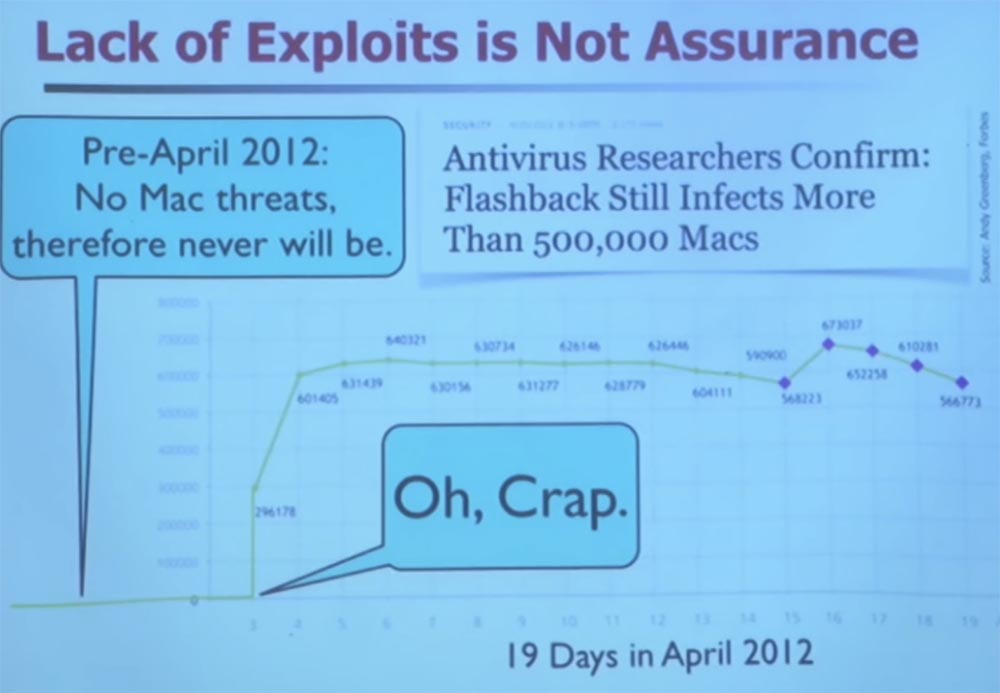

Assim, um dos problemas com a falta de uma cultura de pensamento é que a maioria dos fabricantes de dispositivos médicos pensa estatisticamente, prevendo o desempenho futuro do dispositivo com base em dados anteriores. Mas como sabemos, de fato, no mundo da segurança, o fato de você não encontrar nenhum problema no momento pode significar que em breve um monte deles aparecerá.

Por exemplo, olhe para o Mac - há dois anos, praticamente não havia vírus que pudessem infectar esses computadores. Mas uma noite, mais de meio milhão de Macs foram infectados pelo vírus Flashback.

Portanto, um dos problemas é colmatar a divisão cultural. Para seguir em frente e implementar parâmetros de segurança no gerenciamento de riscos ao usar dispositivos médicos, você não precisa confiar no fato de que até agora não houve nenhum problema especial com eles. Espero que possamos impedir relatos desse colapso nas notícias mundiais semanais, mas isso pode acontecer de qualquer maneira.

Agora estou tentando fazer uma certa analogia. Antes de prosseguirmos na solução de problemas, quero lembrá-lo de uma história com médicos que negaram ter que lavar as mãos. No entanto, havia uma razão para isso. Nos anos 1800, não havia água corrente nos hospitais, as luvas de látex ainda não haviam sido inventadas; portanto, o procedimento para lavar as mãos era realmente bastante complicado.

O mesmo pode ser dito sobre segurança, em quase qualquer contexto. Não há poeira mágica que você possa pulverizar e não há luvas de látex mágicas que você possa usar para adicionar segurança aos seus dispositivos. Portanto, quando você pergunta a um fabricante ou médico, por exemplo, para manter seu dispositivo seguro, isso pode ser uma tarefa bastante difícil. Eu acho que vai demorar um pouco.

Se os oponentes da lavagem das mãos estivessem vivos, eles diriam que todos os médicos são senhores, para que seus computadores estejam seguros. Mas ainda estou otimista, porque a maioria dos fabricantes com os quais estou conversando agora entende que esse é um problema real.

Eles simplesmente não sabem o que fazer a seguir. Portanto, talvez no futuro eles o contratem para ajudá-los a resolver esses problemas de segurança.

Mas tudo se resume ao fato de que é muito difícil adicionar segurança, de fato, fazer alterações no software finalizado é, em alguns casos, muito difícil e geralmente muito caro. Você realmente precisa projetar a segurança desde o início para que tudo funcione corretamente. Portanto, a FDA espera que os fabricantes comecem a fazer tudo certo quando ainda estiverem trabalhando com caneta e papel em placas de construção antes de fabricar um dispositivo médico.

Então, o que temos com o tempo? 40 minutos, ótimo. Eu digo mais rápido do que eu esperava. Desculpe, se você estiver gravando, tentarei falar mais devagar.

Quero falar um pouco sobre tecnologias que tornam os dispositivos médicos mais confiáveis, então vou tentar explodir seu cérebro, ok? Então, por que você confia no sensor, digamos, no seu smartphone? Vejo que você tem um smartphone, você sabe quais sensores estão nele?

Público:

Público: GPS.

Professor: GPS, acelerômetro, eu ouvi. Algum outro pensamento? O que mais podemos encontrar no telefone?

Público: Bússola.

Professor: Bússola, luz, campo eletromagnético, sensores de temperatura? Tecnicamente, a câmera possui uma matriz CCD, de modo que os sensores estão por toda parte. Os dispositivos médicos também possuem sensores.

Por que você confia no que o sensor diz ao seu processador? Se você escreve software e o sensor diz que hoje é de 77 graus ou 25 graus Celsius, por que você acredita nisso?

Meu laboratório trabalha muito em sensores. Agora vou dizer para você olhar para um desses sensores, este é um sensor sem bateria equipado com um microcontrolador MSP430. Mas não há baterias, porque possui um capacitor de 10 μF que coleta energia de transmissão de rádio para alimentar o microprocessador.

Ele tem todas essas pequenas coisas engraçadas, como um acelerômetro 3D, sensores de temperatura e sensores de luz. Mas eles são muito difíceis de ativar. Novamente, por que você confia nas leituras de todos os componentes incluídos neste sensor? Afinal, algo transforma fenômenos físicos nesses pequenos impulsos elétricos. Há uma circunstância importante pela qual você não pode confiar completamente no que esse sensor mostra.

Este é o trabalho de um dos meus assistentes de laboratório, Denis Fu-kun, que rola uma prancha no lago Michigan. Mas o resto do tempo ele gosta de interferir nos sensores. Esqueça a segurança por um momento - em 2009, um cavalheiro relatou que toda vez que seu celular tocava na cozinha, o forno ligava no fogão. Você pode encontrar este post no The New York Times. Aconteceu que a frequência de ressonância da chamada era perfeita para acionar o sensor e ligar o forno da cozinha.

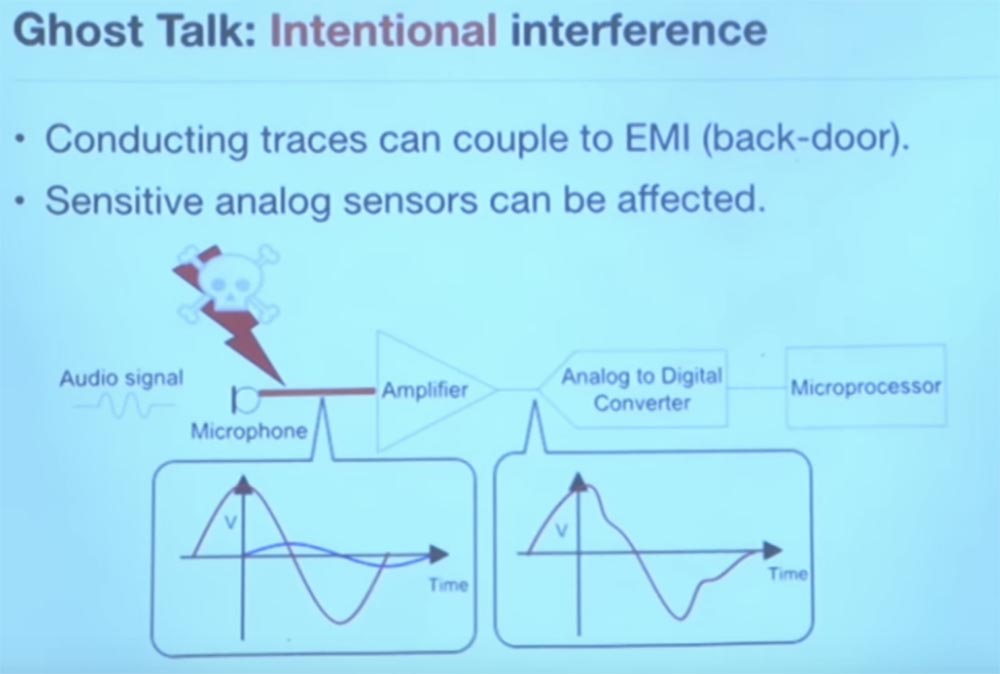

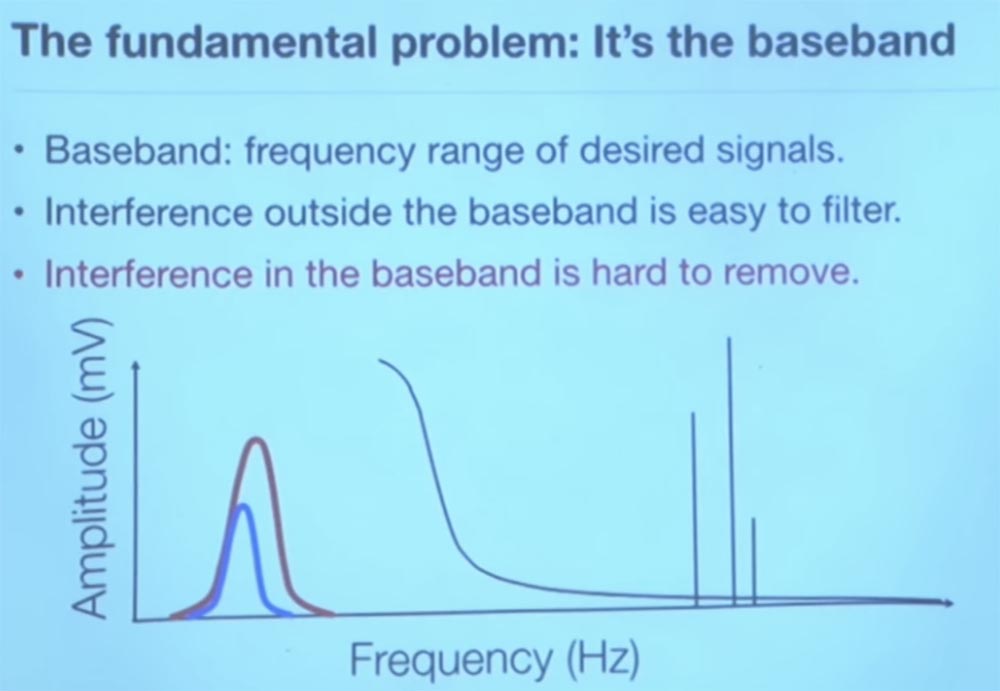

Portanto, há interferência em todos os lugares. Esta é uma batalha constante de dispositivos que falam na mesma faixa de frequência. Mas existem tecnologias que podem reduzir essa interferência. O problema é o que acontece durante a interferência de frequência do sinal. Eu quero falar um pouco sobre dispositivos analógicos.

Diga-me, o curso de aula 6.003 ainda existe? Sério? Ótimo. Aconselho a todos que passem por isso, se ainda não o fizeram. Este é um dos cursos mais incríveis para uma pessoa no campo da ciência da computação, porque você não precisa mergulhar muito fundo nos circuitos elétricos.

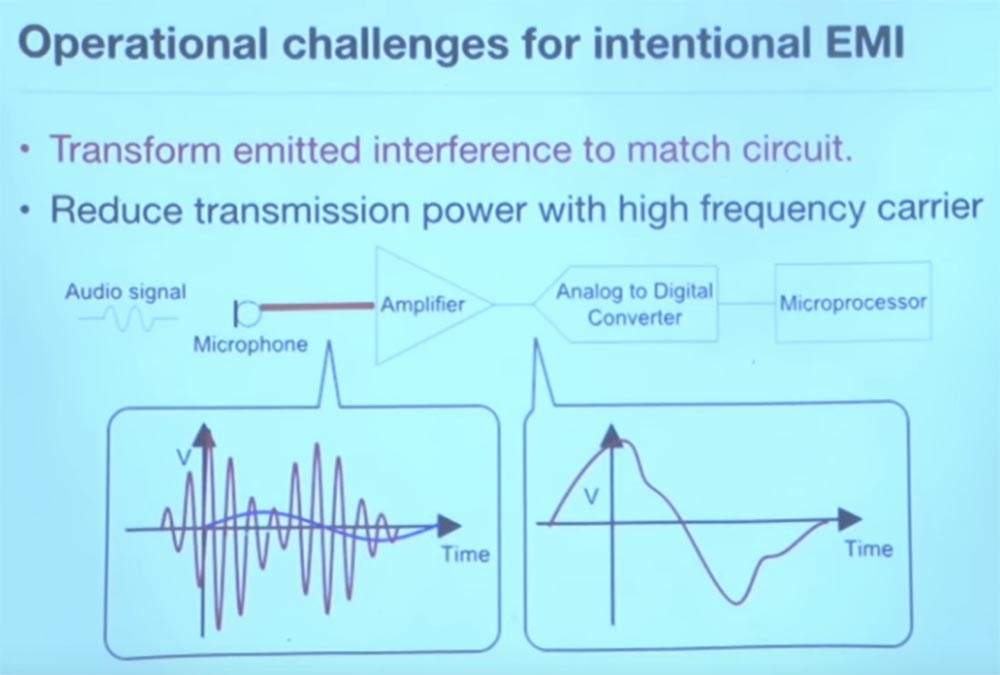

Então, eu estava pensando, eu estava tentando entender por que eu deveria acreditar no que o sensor me diz. Comecei a estudar o diagrama estrutural. Por exemplo, se você tiver um fone de ouvido Bluetooth, dentro dele, encontrará um microfone, um pedaço de fio, um amplificador, outro fio que vai para um conversor que converte o sinal analógico em digital, pode haver algum tipo de filtro e tudo vai para o microprocessador. Mas existem todas essas coisas que interferem nos dados antes que eles entrem no seu software. No entanto, o software simplesmente acredita em tudo o que diz o fio. Você sabe o que exatamente me interessou?

, . , - , ? , , - .

, ? , ? , ? , ?

, , , , .

, , . . , , , , , . . , , . , , .

. Bluetooth-, . , , . , -.

, , - . - USB- . . , .

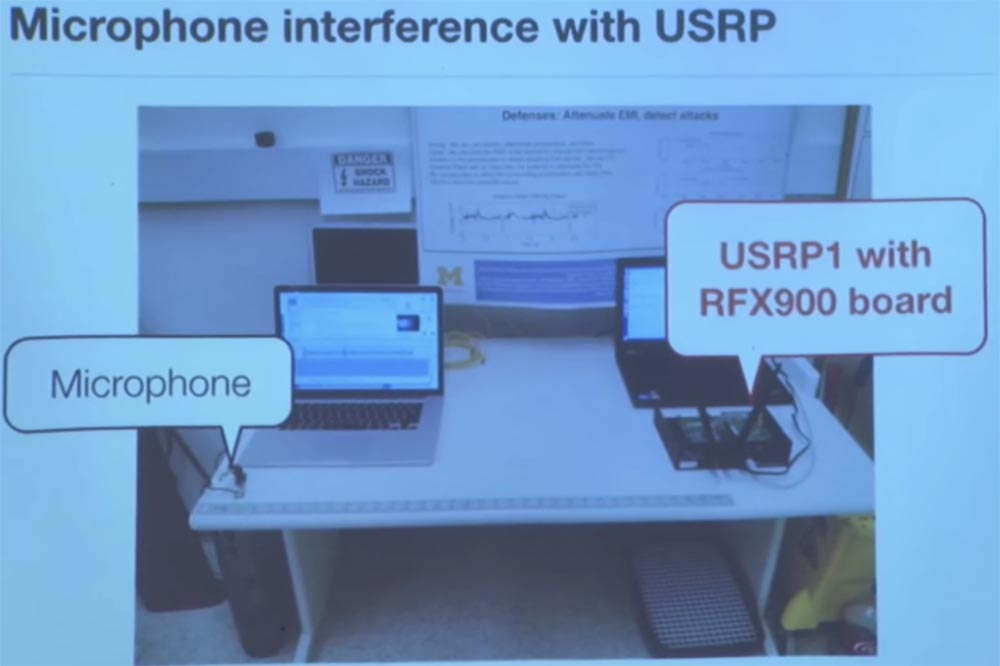

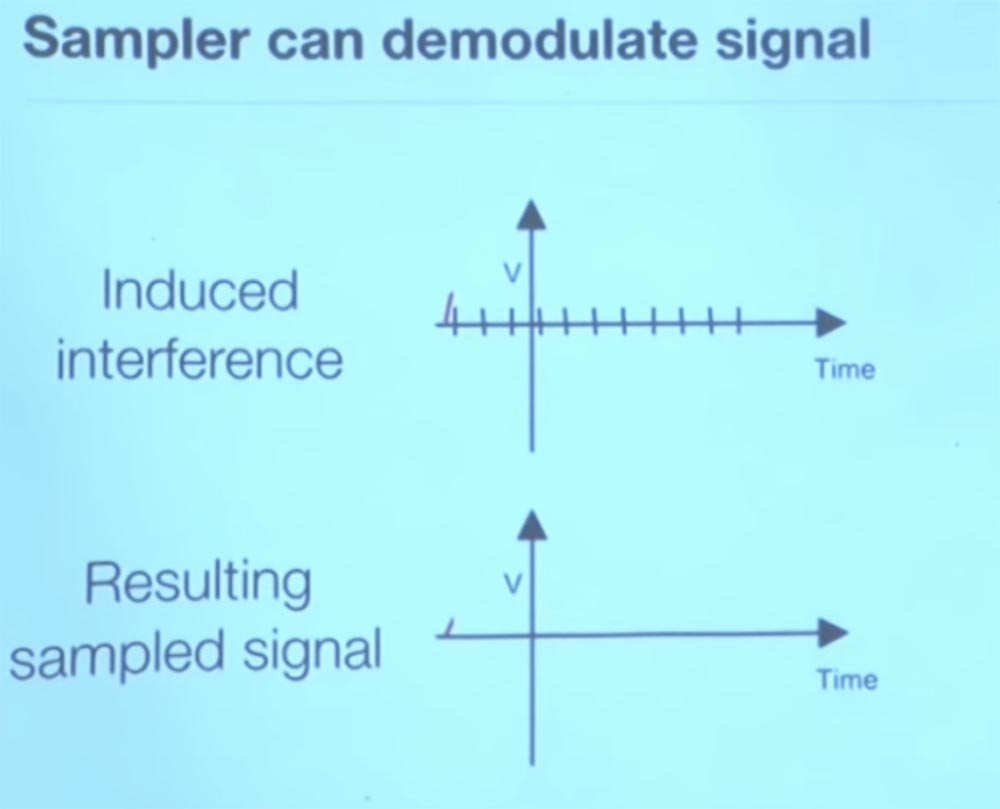

, – . , . , software radio, . Python . .

, Weezer — «Island in the Sun».

! , , - . , , Hi-Fi. – .

, , .

bluetooth-, , . FCC, , . , , , .

. , Bluetooth . DTMF-, . , .

, , , , .

Bluetooth , , , , , . .

, , . - - , .

, , . . , . -, , , - .

, , . , . , , . , , .

. . , . , , , .

, , , . - , : «- - - ». , , . , , , , , .

, , , .

, – .

, ? , . , 826 , . .

, – 826 . , , , . , , . , , . , , , . 1, . , .

, , . .

, . , , . , , – .

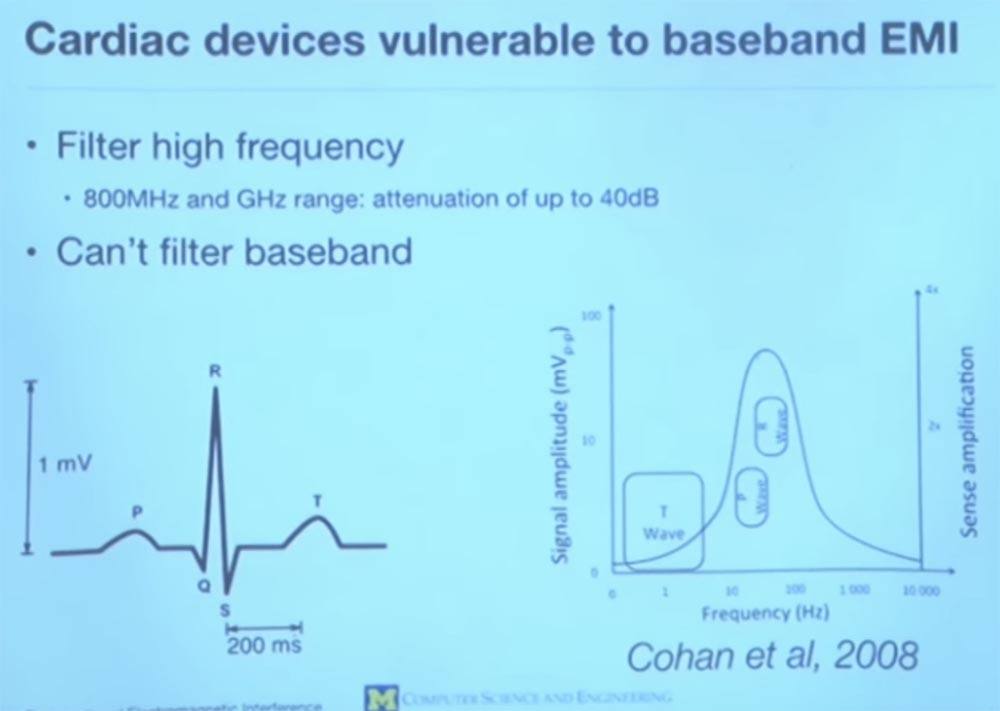

, , . , P, Q, R, S, T. QRS – , . — R, , . , , P T.

, , 100 . , .

, . . , , . , .

— . , . , . , , . , , . . , , 3D , , 4D. , .

, , .

. . , , , , , . 2D- . , – , .

49:50

Curso MIT "Segurança de sistemas de computadores". 15: « », 3.

Obrigado por ficar conosco. Você gosta dos nossos artigos? Deseja ver materiais mais interessantes? Ajude-nos fazendo um pedido ou recomendando a seus amigos, um

desconto de 30% para os usuários da Habr em um análogo exclusivo de servidores básicos que inventamos para você: Toda a verdade sobre o VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de US $ 20 ou como dividir o servidor? (as opções estão disponíveis com RAID1 e RAID10, até 24 núcleos e até 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD de 1Gbps até dezembro de graça quando pagar por um período de seis meses, você pode fazer o pedido

aqui .

Dell R730xd 2 vezes mais barato? Somente nós temos

2 TVs Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 a partir de US $ 249 na Holanda e nos EUA! Leia sobre

Como criar um prédio de infraestrutura. classe usando servidores Dell R730xd E5-2650 v4 custando 9.000 euros por um centavo?