Instituto de Tecnologia de Massachusetts. Curso de Aula nº 6.858. "Segurança de sistemas de computador". Nikolai Zeldovich, James Mickens. 2014 ano

Computer Systems Security é um curso sobre o desenvolvimento e implementação de sistemas de computador seguros. As palestras abrangem modelos de ameaças, ataques que comprometem a segurança e técnicas de segurança baseadas em trabalhos científicos recentes. Os tópicos incluem segurança do sistema operacional (SO), recursos, gerenciamento de fluxo de informações, segurança de idiomas, protocolos de rede, segurança de hardware e segurança de aplicativos da web.

Palestra 1: “Introdução: modelos de ameaças”

Parte 1 /

Parte 2 /

Parte 3Palestra 2: “Controle de ataques de hackers”

Parte 1 /

Parte 2 /

Parte 3Aula 3: “Estouros de Buffer: Explorações e Proteção”

Parte 1 /

Parte 2 /

Parte 3Palestra 4: “Separação de Privilégios”

Parte 1 /

Parte 2 /

Parte 3Palestra 5: “De onde vêm os sistemas de segurança?”

Parte 1 /

Parte 2Palestra 6: “Oportunidades”

Parte 1 /

Parte 2 /

Parte 3Palestra 7: “Sandbox do Cliente Nativo”

Parte 1 /

Parte 2 /

Parte 3Aula 8: “Modelo de Segurança de Rede”

Parte 1 /

Parte 2 /

Parte 3Aula 9: “Segurança de aplicativos da Web”

Parte 1 /

Parte 2 /

Parte 3Palestra 10: “Execução Simbólica”

Parte 1 /

Parte 2 /

Parte 3Aula 11: “Linguagem de Programação Ur / Web”

Parte 1 /

Parte 2 /

Parte 3Aula 12: Segurança de rede

Parte 1 /

Parte 2 /

Parte 3Aula 13: “Protocolos de Rede”

Parte 1 /

Parte 2 /

Parte 3Palestra 14: “SSL e HTTPS”

Parte 1 /

Parte 2 /

Parte 3Palestra 15: “Software Médico”

Parte 1 /

Parte 2 /

Parte 3 O próximo slide mostra que o dispositivo considerou ser visto, embora na realidade isso não tenha acontecido. Lembre-se de que precisávamos de uma linha reta, porque não há paciente e não há batimentos cardíacos.

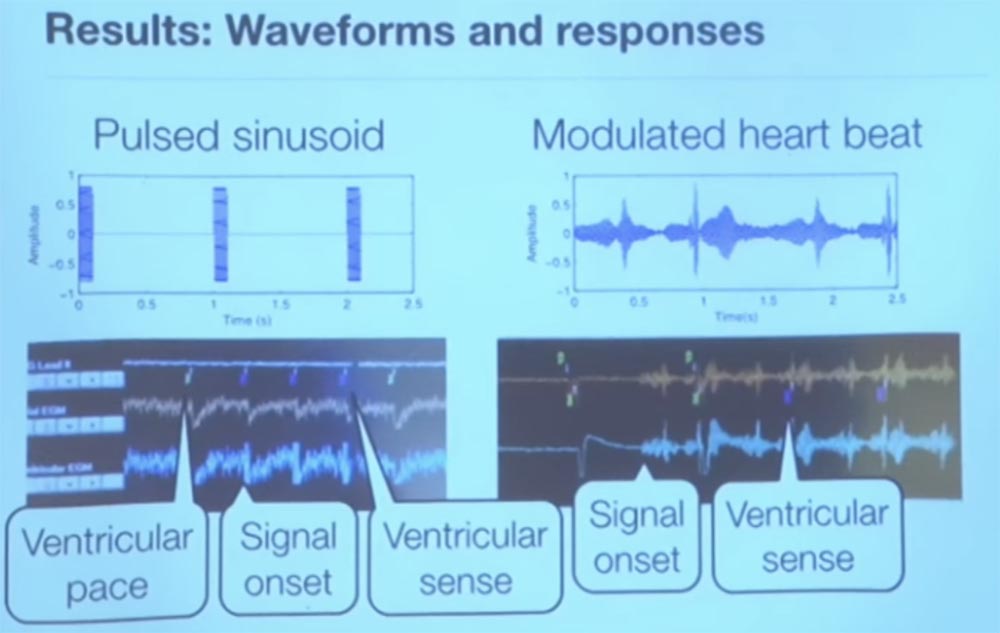

Por uma questão de interesse, tentamos alguns sinais diferentes que descrevem um pulso sinusoidal. Era realmente uma onda sinusoidal, lançada a uma velocidade inimaginável, mas ainda consistente com o ritmo dos batimentos cardíacos. A cada segundo enviamos um pulso - você o vê à esquerda e à direita mostra um sinal modulado, um pouco barulhento.

Portanto, esta é uma captura de tela do programador de marcapasso, que em tempo real mostra a saída de telemetria. As pequenas marcas verdes na parte superior, VP, indicam que o programador envia o ritmo dos ventrículos cardíacos ao marcapasso. O significado do marcapasso é criar um batimento cardíaco artificial, ou seja, causar pulsação no tecido cardíaco.

O interessante é que, quando começamos a enviar nossa interferência, o programador recebeu um VS ou uma sensação de atividade ventricular. Estas são as três pequenas marcas roxas na linha superior. Graças a isso, o marcapasso pensou que o coração estava batendo por conta própria, então decidiu desativar o estímulo para economizar energia. Quando paramos de transmitir interferência, ele novamente começou a estimulação cardíaca.

À direita, você vê onde começa a interferência e como o estimulador percebe a sensação de atividade ventricular transmitida a ele. Ele começa a pensar que o coração trabalha por conta própria e não precisa gastar energia para manter a atividade cardíaca. Assim, podemos causar interferência e, assim, enganar o microprocessador para que ele acredite nas excelentes condições do coração do paciente.

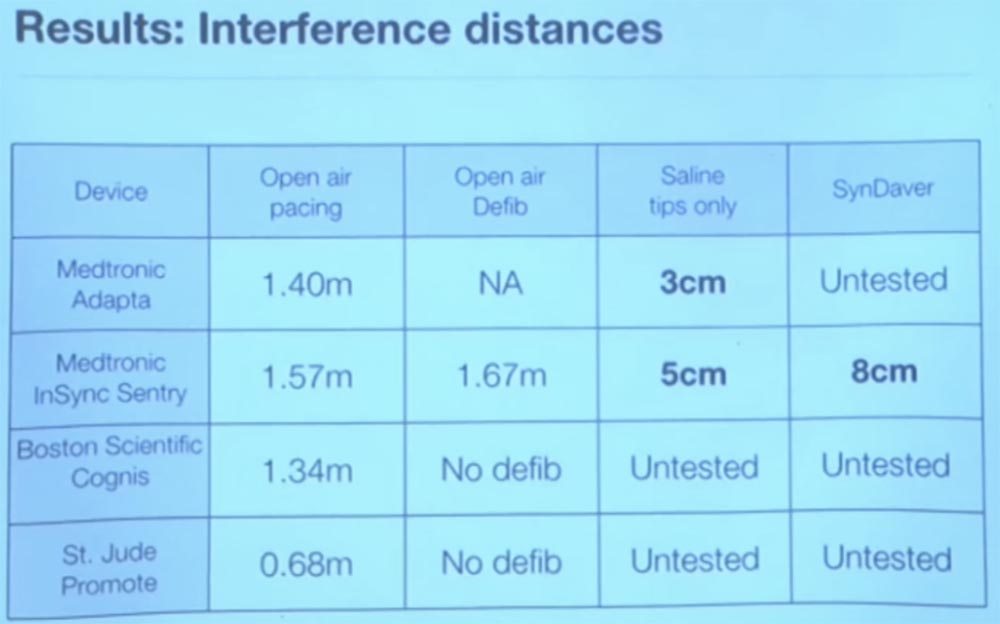

A boa notícia é que ele funciona apenas in vitro, in vitro, fora do corpo humano vivo. Quando tentamos fazer isso em soro fisiológico ou em tudo o que se aproximava de um corpo humano real em seus parâmetros, isso basicamente não funcionou. Isso ocorre porque o corpo humano absorve a energia das ondas de rádio e elas não são realmente capturadas pelo sensor. O melhor de tudo foi que obtivemos experimentos com solução salina, a uma distância de 3 cm. O slide mostra a distância da propagação do ruído em vários meios obtidos durante o experimento por diferentes grupos de pesquisa.

Em geral, isso significa que não há motivo específico para se preocupar em alterar o modo de operação do implante devido a interferências externas. Mas não sabemos como outros dispositivos médicos vitais responderão à interferência. Não testamos a operação de bombas de insulina, embora existam muitos tipos diferentes de tais dispositivos. Existem sensores transdérmicos de glicose, não ficarei surpreso se alguém presente os usar, eles são bastante comuns, mas simplesmente não sabemos como eles reagem à interferência externa.

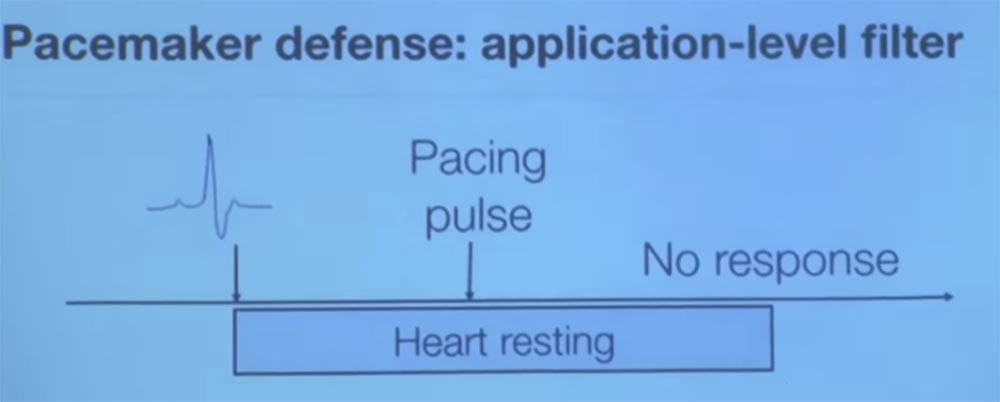

Não acho que um filtro analógico possa distinguir um sinal bom de um sinal ruim, portanto, você deve tornar seu filtro mais próximo do nível do aplicativo. Um dos métodos de proteção que testamos foi o seguinte. Este método também tem suas limitações, mas a idéia principal é a seguinte. Imagine que você é um marcapasso e quer saber se está recebendo um sinal confiável ou não?

Para fazer isso, de tempos em tempos, você começa a enviar pulsos de teste para manter a atividade do inimigo sob controle. Quando trabalhamos com eletrofisiologistas, aprendemos uma coisa tão interessante. Aprendemos que se você envia um impulso a um coração que, recentemente, há cerca de 200 milissegundos atrás, já se contraiu, ou seja, atingiu, o tecido cardíaco é fisicamente incapaz de enviar um impulso elétrico em resposta devido à polarização, porque está em repouso.

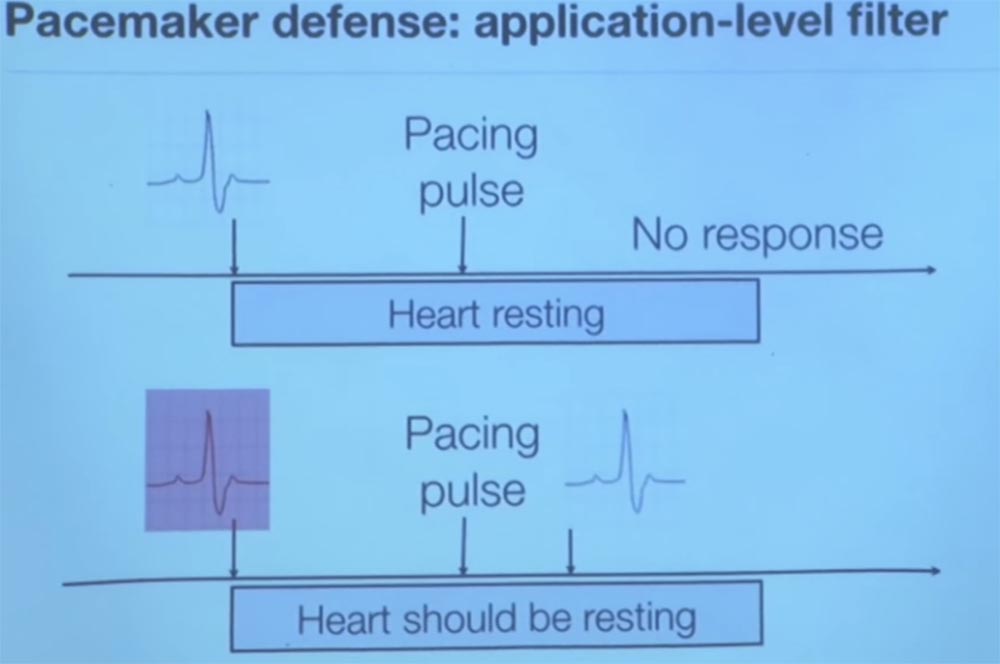

Então, perguntamos a eles o que acontece se um impulso extra for enviado imediatamente após a contração ventricular? Fomos informados de que, se o coração realmente bater, como o seu sensor lhe disse, então você não receberá resposta, é fisiologicamente impossível.

Portanto, se observarmos que o coração nos envia um sinal elétrico depois de atingir menos de 200 ms atrás, isso prova que fomos enganados com relação à pulsação anterior. Se isso acontecer, receberemos interferência eletromagnética deliberada.

Assim, a idéia principal é que examinaremos novamente essa questão, contando com o conhecimento da fisiologia do corpo humano para maior confiabilidade dos resultados. Outra abordagem foi que não consideramos o caso de propagação de uma freqüência cardíaca atrasada, porque a interferência eletromagnética se propaga à velocidade da luz. Se você possui dois sensores de marca-passo em diferentes partes do corpo e eles recebem o mesmo sinal cardíaco ao mesmo tempo, há claramente algo errado. Porque o atraso eletroquímico, como um sinal elétrico de um nervo vago, se move para cima e para baixo no seu coração.

Existem outras maneiras de tentar estabelecer se um sinal fisiológico é confiável, mas essa é uma teoria completamente nova. Pouco está acontecendo nesta área, por isso oferece muitos projetos interessantes para pesquisa em estudos de graduação e pós-graduação.

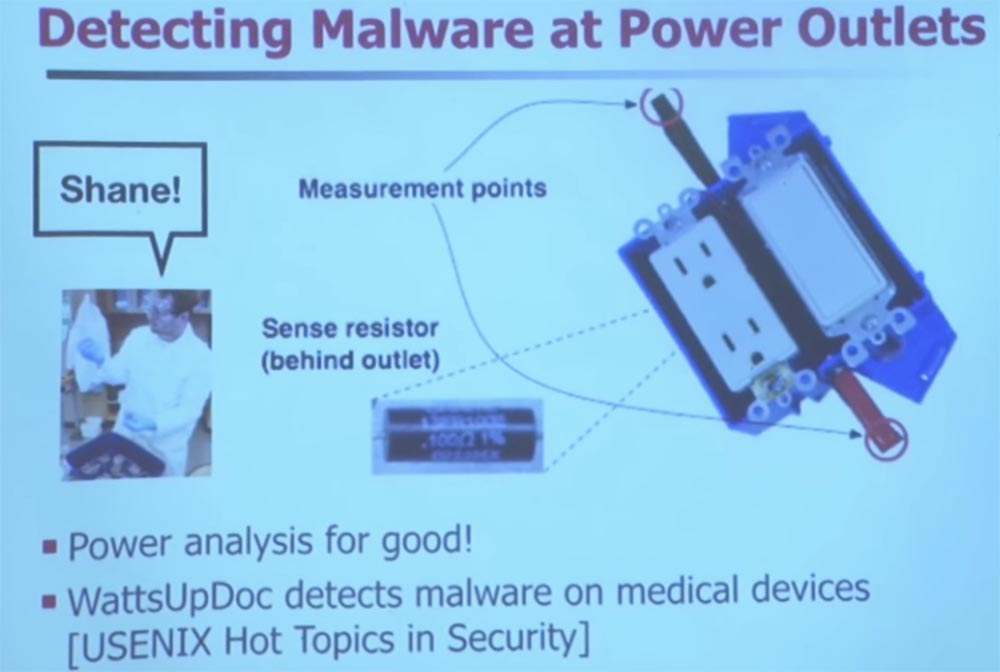

E agora quero falar sobre outro projeto que permitiu a detecção de malware através de tomadas elétricas. Alguns anos atrás, um dos meus alunos, Shane, disse: "Ei, eu projetei esta tomada e agora posso saber em qual site você está visualizando". Ele inseriu um resistor sensível dentro de uma tomada convencional, que mede a chamada mudança de fase da energia reativa. Isso se refere principalmente ao proxy para baixar informações para o seu computador.

Graças a esse sensor, ele pode dizer como o processador do seu computador altera a carga e como isso afeta os parâmetros de eletricidade consumidos. Isso não é novidade. Alguém já ouviu esse termo - proteção TEMPEST? Eu vejo você no saber. A TEMPEST existe há muitos anos. Como os sinais vazam de todos os lugares, existe toda uma arte para impedir o vazamento do sinal. Eu gosto de manter todos os meus computadores antigos - tenho até uma máquina com um núcleo exo, é um Pentium 4. Eles foram lançados antes de surgirem com o gerenciamento avançado de energia. Portanto, se você medisse o consumo de eletricidade do Pentium antigo, ele permaneceria inalterado, independentemente da carga do processador.

Não importa se ele trabalhou em um circuito fechado ou se estava envolvido no processamento de processos computacionais. Mas se você comprar um computador moderno, seja um computador de mesa ou um smartphone, o consumo de energia dependerá da carga de trabalho. Então, Sean descobriu o que estava acontecendo neste caso.

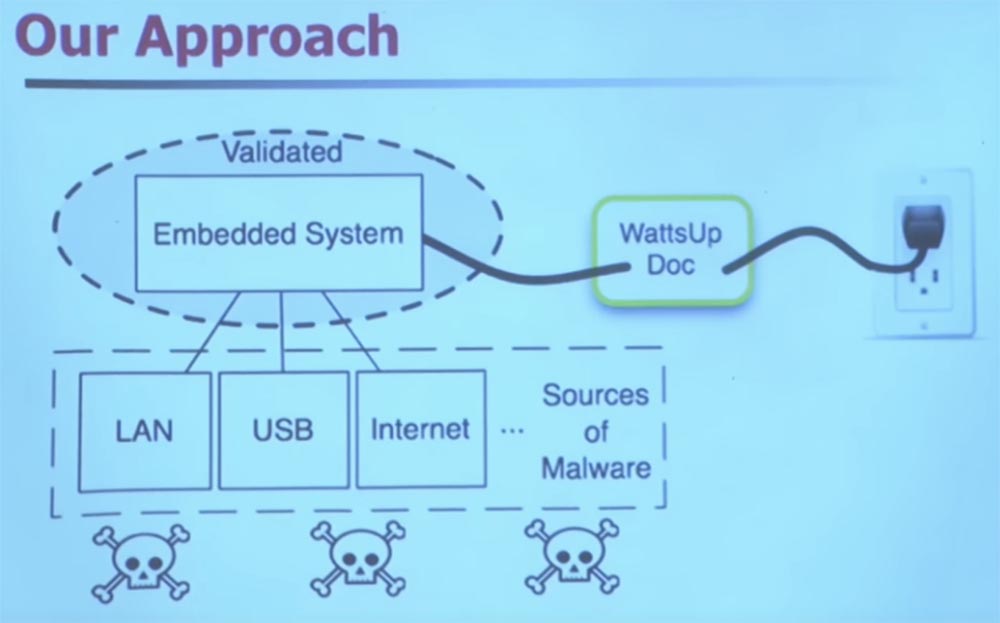

Se você possui um sistema incorporado que é muito difícil de alterar e deseja equipá-lo com recursos de segurança, pode usar um cabo de extensão inteligente.

Ele usa o aprendizado de máquina para classificar o domínio da frequência do seu consumo de energia. Ele não rastreia quanta eletricidade você consome, mas sim com que frequência você a consome.

Deixe-me dar uma dica. Imagine que você possui um dispositivo médico infectado por malware. Suponha que esse vírus acorde a cada poucos minutos para enviar spam. Como isso pode mudar o consumo de energia?

É isso mesmo, uma interrupção do sono será acionada a cada poucos minutos e o processador será ativado. Isso provavelmente aumentará sua necessidade de recursos de memória. Ele vai completar vários ciclos ou inserir vários ciclos adicionais no que costumava ser um conjunto constante de instruções de trabalho.

Os dispositivos médicos executam um pequeno conjunto de instruções, diferentemente dos computadores de uso geral, e essa é uma imagem comum de seu trabalho. Portanto, quando você recebe um malware de repente, ele altera imediatamente o padrão de consumo de energia, o comportamento da energia e, graças a isso, pode ser rastreado. Você transforma Fourier, aplica outras tecnologias "mágicas" com a participação do aprendizado de máquina. O diabo está nos detalhes. Você pode usar o aprendizado de máquina para determinar a presença de malware e outras anomalias com precisão muito alta e uma proporção mínima de erros.

Este é um projeto em que Sean trabalha há vários anos. Ele originalmente criou este projeto para determinar em qual site você estava navegando. Infelizmente, ele o apresentou em várias conferências exatamente para esse fim, e todos lhe disseram: "Bem, por que você precisava disso?" No entanto, isso acabou sendo muito útil, porque ele escolheu os 50 principais sites classificados pelo Alexa. E então ele compilou o perfil de energia do seu computador para usá-lo no aprendizado de máquina e, novamente, com uma precisão muito alta, ele conseguiu determinar qual site foi visitado em outros computadores. Ficamos realmente surpresos que isso geralmente funcionou. E ainda não sabemos exatamente por que isso é possível, mas temos fortes suspeitas de que o sistema de gerenciamento de conteúdo dos sites do Drupal é o culpado.

Quem ainda escreve o HTML do Emacs? Ótimo, eu também. É por isso que estou tendo todos esses erros no meu site. Porém, há alguns anos, houve um movimento ativo, especialmente nas instituições, de modo que o código criou automaticamente um arquivo de conteúdo da página da web que segue uma estrutura regular. Por exemplo, se você acessar o cnn.com, eles sempre terão anúncios no canto superior direito, com animação em flash, que dura exatamente 22 segundos. Assim, quando você entra nesta página, o processador do seu computador começa a processá-lo, ou seja, um navegador da Web afeta o padrão familiar de consumo de energia e suas alterações podem ser corrigidas como características desse site em particular.

O único site que não conseguimos classificar com confiança foi o GoDaddy. Não sabemos o porquê e isso não nos incomoda muito, pois esse problema está longe de ser um problema de segurança.

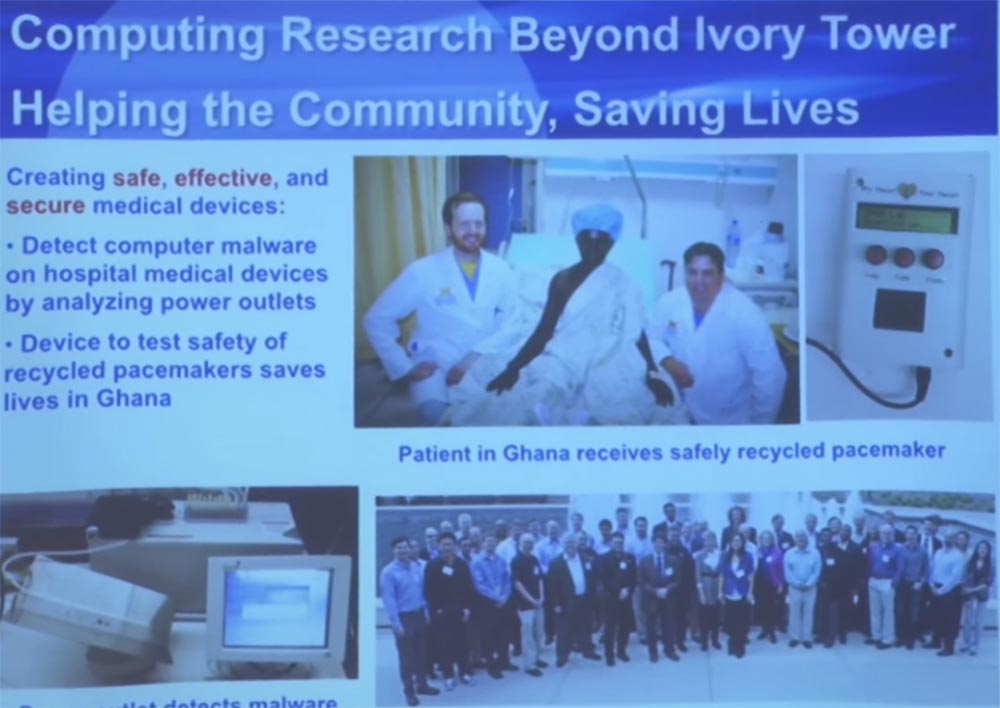

Quando você ajuda seus colegas de diferentes clínicas, eles geralmente conversam com você novamente para obter ajuda. Trabalhamos em um dos projetos interessantes relacionados a problemas no fornecimento de marca-passos nos países em desenvolvimento, especialmente no Gana, que literalmente proporcionou aos pacientes uma segunda vida. Porque se você não possui um sistema de saúde em seu país, é muito difícil, por exemplo, obter US $ 40.000 para um marcapasso e uma equipe de cirurgiões.

Eles estavam envolvidos na restauração de marca-passos e desfibriladores defeituosos e depois foram esterilizados. Isso é bem interessante. Você deve usar uma câmara de gás com óxido de etileno para esterilizar e remover todos os pirogênios - substâncias que causam febre. Esses dispositivos são esterilizados e depois reimplantados nos pacientes. O cavalheiro da foto sofria de batimentos cardíacos lentos, o que era uma sentença de morte para ele. Mas como ele conseguiu um marcapasso, isso lhe deu anos extras de vida.

Então, o problema com o qual eles chegaram até nós foi como descobriram que esses dispositivos ainda são seguros, porque nem sequer eram usados. Obviamente, você pode observar a duração da bateria - esta é a primeira coisa que você faz. Se a carga estiver muito baixa, o dispositivo não poderá ser implantado. E algumas outras coisas? Por exemplo, se o metal estiver um pouco enferrujado? Como podemos verificar o dispositivo do começo ao fim para descobrir se ele consegue reconhecer corretamente a arritmia?

Os alunos do meu laboratório criaram um testador especial que envia aos marcapassos os equivalentes elétricos das arritmias cardíacas, anormalidades diferentes da sinusóide da frequência cardíaca normal.

O marcapasso pensa que está conectado ao paciente e começa a responder. Em seguida, verificamos a resposta para ver se ele realmente diagnostica arritmia cardíaca e se realmente envia os movimentos de resgate corretamente.

Atualmente, esse desenvolvimento está passando por um processo completo de triagem do FDA para obter aprovação para uso. Até agora, este é um programa incompleto chamado "Meu coração é seu coração". Você pode encontrar informações detalhadas sobre ela, se estiver interessado.

Além disso, frequentemente interagimos com a comunidade de fabricantes de dispositivos médicos. Convidamos todos os verões para o Centro de Segurança de Dispositivos Médicos em Ann Arbor, juntamente com as clínicas responsáveis pelo gerenciamento das clínicas, e eles compartilham suas queixas e preocupações sobre dispositivos médicos na mesa geral. Tínhamos uma empresa, à qual simplesmente mostramos todos os problemas existentes, sobre os quais ninguém recorreria ao fabricante de equipamentos médicos. Esta é uma nova cultura de comunicação.

Portanto, não sei se algum de vocês fez análise de segurança ou engenharia reversa. Eu vejo algumas pessoas. Isso é uma coisa muito escrupulosa, quase uma arte, porque você está lidando com elementos sociais na produção, especialmente na produção de dispositivos médicos, porque a vida está em risco. Pode ser muito, muito difícil compartilhar esses tipos de problemas com pessoas realmente capazes de solucioná-los. Portanto, isso geralmente requer contato pessoal.

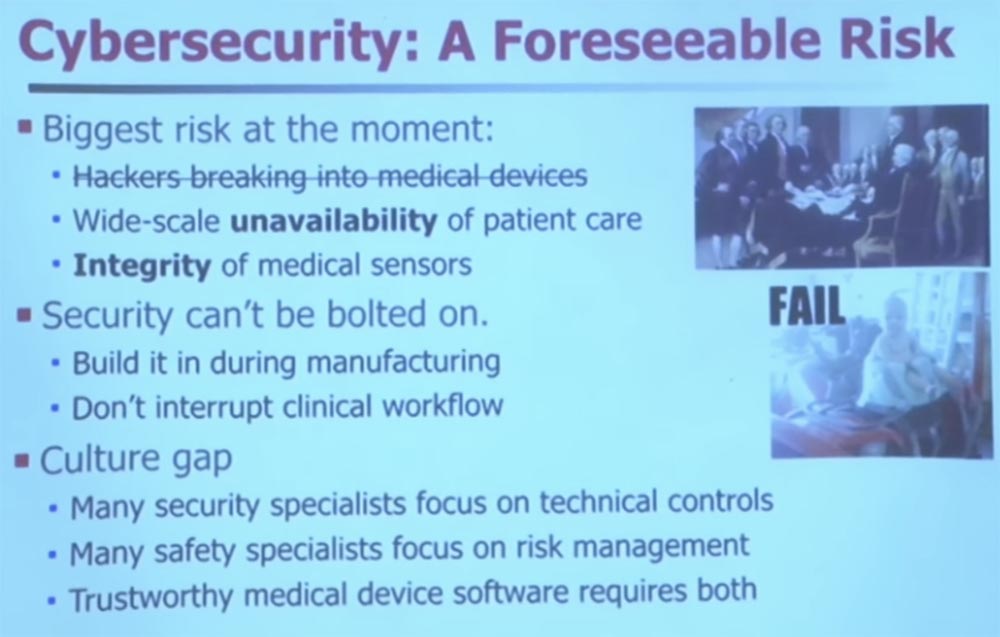

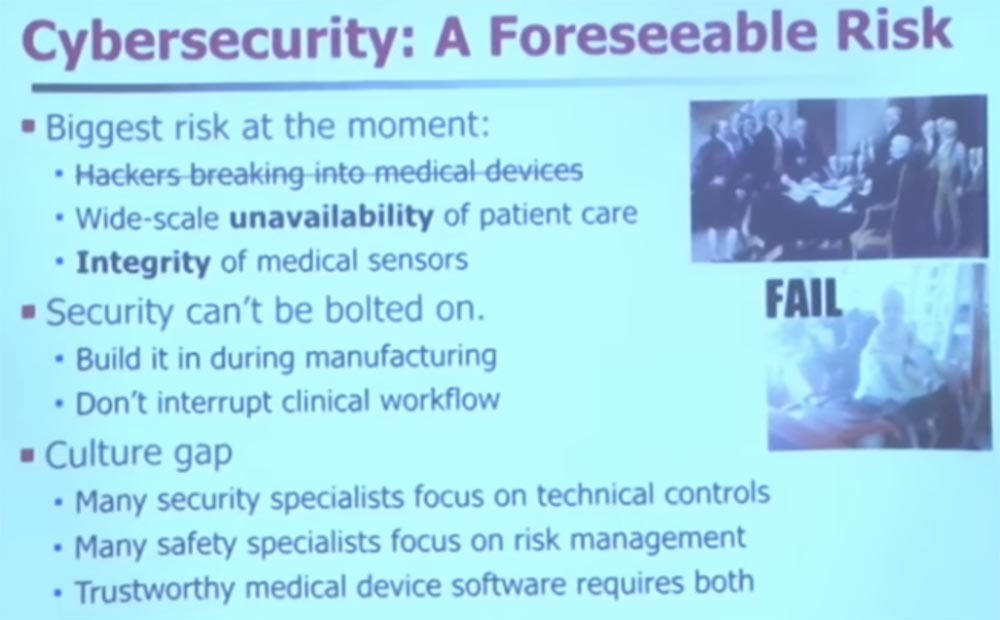

Eu quero economizar um pouco mais de tempo. Espero que tenhamos algumas perguntas, porque acho que temos cinco ou 10 minutos. Mas quero dissipar alguns mitos. Você provavelmente conhece muitas manchetes de jornais e programas de TV sobre como os hackers invadem dispositivos médicos. Talvez isso seja um problema, mas esse não é o único e, além disso, não é o problema mais significativo. É difícil pensar nisso como um problema quando você analisa a segurança, porque na verdade existem mais duas questões importantes.

O primeiro é a falta de acesso em larga escala aos dispositivos devido à inacessibilidade do atendimento ao paciente. Portanto, esqueça os oponentes externos - e se você tiver apenas programas maliciosos que acidentalmente acessam dispositivos médicos, porque todos funcionam no mesmo sistema operacional? O que acontece quando 50.000 bombas de injeção falham ao mesmo tempo? Nesse caso, é muito difícil garantir um atendimento adequado ao paciente.

Um de meus colegas me escreveu que seu laboratório de cateterismo estava fechado.

Os laboratórios de cateterismo são uma especialização relativamente nova. Este é um tipo especial de sala de cirurgia para cirurgia invasiva mínima. Eles tiveram que fechar esse laboratório em sua clínica porque uma enfermeira acidentalmente trouxe um vírus de um drive USB, do qual ela queria transferir fotos de família para o Yahoo. De alguma forma, o malware entrou e infectou o laboratório de cateterismo. Portanto, eles tiveram que fechá-lo e interromper todo o trabalho.

Então, se você está esperando pela angioplastia, agora este centro médico em particular não está disponível para você. Você precisará usar um dos centros de backup. Assim, a disponibilidade de equipamentos médicos para a equipe médica é uma das principais coisas que muitas vezes é esquecida em termos de segurança.

A segunda questão importante é a integridade do sensor. Se o seu dispositivo médico estiver infectado com malware, sua operação mudará de uma maneira que seus desenvolvedores não poderiam prever. Aqui está um exemplo muito simples. Digamos que alguns malwares entrem em um cronômetro. Eles o acordam para enviar pacotes de rede e spam. Isso leva algum tempo. O que acontece se o seu dispositivo médico assumir que ele controla totalmente as interrupções do sensor para coletar leituras e as interrupções são ignoradas? Talvez esse sensor regule as configurações de energia do dispositivo médico, mas por causa de malware, ele perdeu o próximo testemunho. - , . .

, . , , , . , , .

, - , . , ?

. , Windows 95. , OS / 2, Windows XP.

, , . , , .

- , . , , . .

, , Gmail . , «», .

- , «». , . : « Dos Equis, ?», – , -, .

, , . , . , , — . , « , ». . , , , , «» , ?

– , . , , , . , , , , , ? ? , , … .

, , , , . , , .

, , , , . , CBC, , . , .

, , « ». . , , ? , ?

, , . , , , !

: « , . , . , -? ? , ? , 30 ». , , . , . . -, , . , , .

, . -, . .

. , , . , .

, , , , . . — . , .

, 5-10 , . . , . , , , - .

:

: ?

: , , . , , — . . , . . . , , , . , , .

. , . . , . , , , , . . , , .

: , , — , , , . .

: , , , , , ? . , , . — , .

, , , .

, , . — , , . -, «- » CHS, Mandiant. , . , , . — , ? , , (, 2013 , 180 206 29 ).

. , , , , .

, , , . , , . , , , .

.

Obrigado por ficar conosco. Você gosta dos nossos artigos? Deseja ver materiais mais interessantes? Ajude-nos fazendo um pedido ou recomendando a seus amigos, um

desconto de 30% para os usuários da Habr em um análogo exclusivo de servidores básicos que inventamos para você: Toda a verdade sobre o VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de US $ 20 ou como dividir o servidor? (as opções estão disponíveis com RAID1 e RAID10, até 24 núcleos e até 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD de 1Gbps até dezembro de graça quando pagar por um período de seis meses, você pode fazer o pedido

aqui .

Dell R730xd 2 vezes mais barato? Somente nós temos

2 TVs Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 a partir de US $ 249 na Holanda e nos EUA! Leia sobre

Como criar um prédio de infraestrutura. classe usando servidores Dell R730xd E5-2650 v4 custando 9.000 euros por um centavo?