A Apple publicou

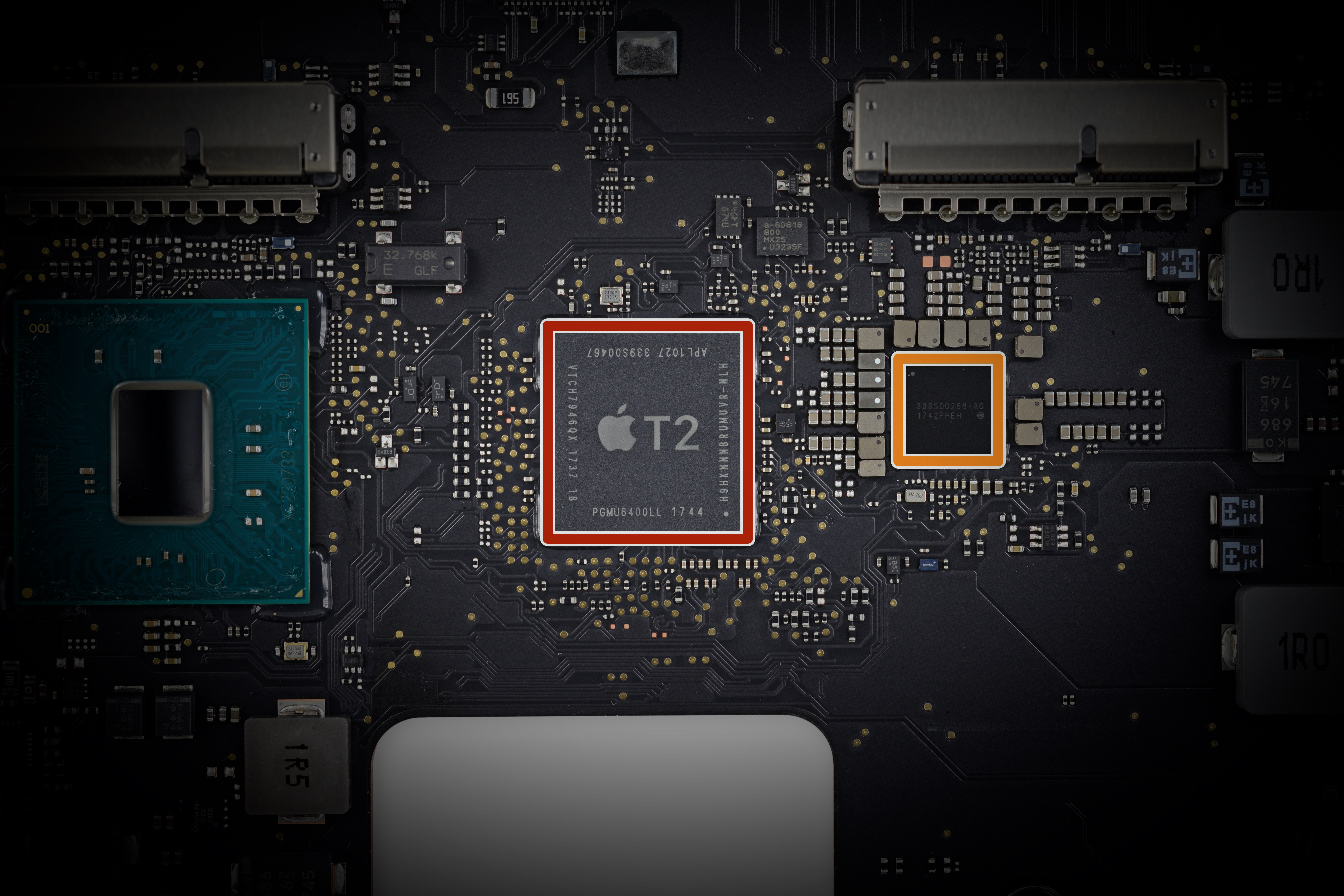

documentação sobre o chip de segurança T2, incorporado aos mais recentes modelos de laptops da marca, incluindo o MacBook Pro introduzido no início deste ano e o recém-anunciado MacBook Air.

Até hoje, pouco se sabia sobre o chip. Mas agora acontece que este é um chip muito interessante. Possui várias funções de segurança, incluindo o armazenamento e a proteção de chaves de criptografia de dispositivos, dados de impressões digitais e a função de inicialização segura. Além disso, o

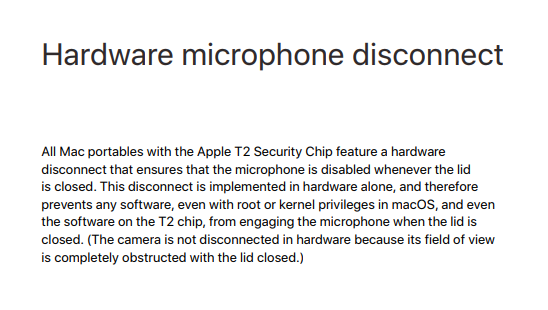

hardware do chip silencia o microfone da câmera embutida ao fechar a tampa do laptop.

“Esse mudo é implementado no nível do hardware e, portanto, não permite que nenhum software, mesmo com privilégios de root ou kernel no macOS, e mesmo o software no chip T2, ligue o microfone quando a tampa estiver fechada”, diz o manual, onde o mudo de hardware funciona O microfone recebe um parágrafo.

Ele também acrescenta que a câmera de vídeo em si

não desliga o hardware, porque "seu campo de visão é completamente bloqueado pela tampa fechada".

A Apple disse que o novo recurso adiciona um nível de segurança "sem precedentes" ao Mac. Estamos falando de proteção contra malware, trojans e RAT, que recentemente se espalharam pelo sistema operacional macOS (no Windows, esses programas existem em grande número há muito tempo).

A ameaça de conectar hackers a webcams em laptops se tornou realidade há alguns anos, com a proliferação das Ferramentas de Administração Remota (RAT). Então, entre os usuários, o hábito de colar uma webcam de laptop com uma fita isolante ou um adesivo opaco se espalha.

Até certo ponto, alguns usuários pensavam que era quase impossível ativar webcams em laptops da Apple sem o conhecimento do usuário, mas no ano passado foi descoberto um

malware do Fruitfly que dissipou esse mito.

À primeira vista, o malware é bastante simples e consiste em apenas dois arquivos:

~/.client

SHA256: ce07d208a2d89b4e0134f5282d9df580960d5c81412965a6d1a0786b27e7f044

~/Library/LaunchAgents/com.client.client.plist

SHA256: 83b712ec6b0b2d093d75c4553c66b95a3d1a1ca43e01c5e47aae49effce31ee3O próprio arquivo .plist mantém o cliente em execução o tempo todo. Mas o último é muito mais interessante: é um script Perl minimizado e ofuscado que, entre outras coisas, estabelece uma conexão com um dos servidores de gerenciamento.

Mas a parte mais interessante do script está no final da seção __DATA__. Um arquivo binário do Mach-O foi encontrado lá, um segundo script Perl e uma classe Java que é extraída pelo script, gravada na pasta / tmp / e executada. No caso da classe Java, ela começa configurando pple.awt.UIElement como true, ou seja, não aparece no Dock.

É esse binário que captura capturas de tela (na tela) e acessa a webcam. Os pesquisadores observam que, para isso, o malware usa chamadas de sistema verdadeiramente "antigas" que foram usadas antes do OS X.

SGGetChannelDeviceList

SGSetChannelDevice

SGSetChannelDeviceInput

SGInitialize

SGSetDataRef

SGNewChannel

QTNewGWorld

SGSetGWorld

SGSetChannelBounds

SGSetChannelUsage

SGSetDataProc

SGStartRecord

SGGetChannelSampleDescriptionA partir disso, eles concluem que os autores não têm experiência em desenvolvimento moderno para Mac, mas usam a documentação antiga, que sugere sua origem estrangeira em uma região onde a tecnologia Apple não está instalada em todos os lugares. Além disso, o binário inclui a fonte da biblioteca libjpeg aberta na versão de 1998. De uma maneira ou de outra, mas o malware executa com êxito suas funções e espiona os usuários de Mac por meio da webcam embutida no laptop.

Sabe-se que a espionagem através de webcams para laptops é usada não apenas por hackers curiosos para entretenimento, mas também por serviços especiais. Na inteligência britânica, o GCHQ opera há muitos anos para desenvolver esses cavalos de Troia como parte do programa

Optic Nerve . Até alguns técnicos conhecidos como Mark Zuckerberg

gravaram a webcam em um laptop

com fita isolante .