Pesquisadores da Universidade de Radboad (Holanda)

falaram sobre vulnerabilidades no sistema de proteção de algumas unidades de estado sólido. Eles permitem que um invasor ignore a função de criptografia de disco e obtenha acesso às informações no disco sem precisar saber a senha de acesso.

É verdade que o problema soado se refere apenas aos modelos de SSD que oferecem suporte à criptografia de hardware devido à presença de um chip embutido, separado do módulo principal.

Esses dispositivos são chamados - SSD com criptografia de hardware embutida. Eles se tornaram muito populares nos últimos anos, pois acredita-se que criptografar o conteúdo da unidade bloqueia o acesso aos dados para criminosos cibernéticos. No entanto, existe uma maneira de burlar a proteção - os cibercriminosos podem roubar senhas de acesso manipulando o conteúdo da RAM.

Mas isso não é tudo, o

problema é que existe uma maneira de acessar dados sem uma senha - para isso é necessário usar a vulnerabilidade no firmware do SED. Vulnerabilidades desse tipo afetam as especificações de

segurança do

ATA e do

TCG Opal .

O principal problema é que, além das senhas de acesso definidas pelos proprietários do SSD, também há uma senha mestre definida na fábrica. Se você alterar essa senha, a vulnerabilidade discutida acima será eliminada; caso contrário, o SSD e seus dados estarão abertos aos invasores - é claro, aqueles que sabem exatamente o que fazer.

Mas há também um problema: o fato é que, devido à falta de fabricantes desses dispositivos, a senha de criptografia selecionada pelo usuário e a chave de criptografia DEK não são conectadas criptograficamente. Em outras palavras, um invasor pode descobrir o valor DEK (os dados necessários estão ocultos no chip SED) e usá-lo para descriptografar os dados sem precisar saber a senha definida pelo usuário.

“A falta de um pacote criptográfico é um desastre. Devido a uma falha, os dados do usuário estão fracamente protegidos. Os dados armazenados no disco podem ser facilmente restaurados e copiados ”, diz um dos pesquisadores que descobriu o problema. Especialistas publicaram os resultados dos estudos e suas conclusões na forma de um artigo (

você pode fazer o download

aqui ).

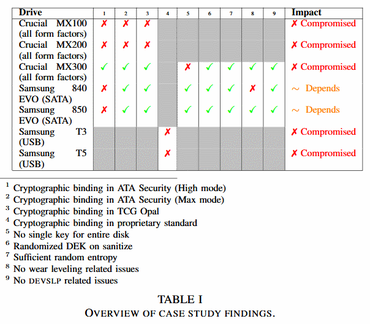

Infelizmente, os cientistas foram capazes de examinar um pequeno número de unidades de estado sólido, seus modelos são indicados abaixo. No entanto, todos os dispositivos estudados se mostraram vulneráveis.

Os pesquisadores examinaram SSDs externos e incorporados com suporte à criptografia de hardware. Na opinião deles, uma gama muito mais ampla desses dispositivos está sujeita a rachaduras. O estudo foi concluído em abril deste ano, até agora, cientistas e a polícia holandesa tentaram notificar todos os fabricantes dos dispositivos estudados sobre o problema.

É relatado que empresas como Crucial (Micron) e Samsung lançaram uma atualização de firmware para unidades de estado sólido, resolvendo o problema. É verdade que isso pode não ser suficiente.

O fato é que os pesquisadores começaram a aprofundar seus trabalhos, realizando um estudo da segurança dos dados dos usuários de diferentes sistemas. Os usuários do Windows estão em maior risco porque alguns serviços agravam o problema neste sistema operacional. Portanto, o problema pode ser chamado de Windows BitLocker, um sistema baseado em software para criptografar dados em um disco em execução no sistema operacional Windows.

Assim que o BitLocker

descobre SSDs com suporte à criptografia de hardware, o serviço é desativado e os dados não são criptografados usando o Windows, o sistema operacional "espera" o suporte de hardware. Portanto, os usuários que ainda trabalham com SSD rucial e Samsung e não atualizaram o firmware de suas unidades mantêm seus dados abertos para todos.

A boa notícia é que o BitLocker ainda pode funcionar nesse caso. Para isso, é necessário alterar algumas configurações da

Diretiva de Grupo . Mas, neste caso, você precisa formatar a unidade e começar a trabalhar com ela do zero.

Mas, neste caso, a proteção é dupla e não há problemas especiais; de fato, não. Segundo os pesquisadores que descobriram o problema, sua raiz está nas especificações criadas pelos desenvolvedores de criptografia de hardware.