Mais cedo ou mais tarde, isso acontece: você abre o YouTube no seu celular, mas, em vez de vários vídeos, recebe uma oferta para atualizar com urgência. Ou, finalmente, reserve um tempo para jogar no Playstation, mas as atualizações chegaram, você faz o download e instala por meia hora e depois desliga o console. Ou acesse a área de administração do WordPress para escrever um ótimo post, mas é hora de atualizar o próprio WordPress e os plugins.

A edição de hoje é sobre atualizações no sistema operacional Android, patches para dois plugins no WordPress, em resumo, sobre o que você terá que fazer se tiver um smartphone ou site. As atualizações para plugins do Wordpress são interessantes, pois mostram o que acontecerá se você ainda não perder tempo atualizando o código.

Vulnerabilidade no plug-in WordPress para conformidade com GDPRAs notícias .

Pesquisa .

Sobre o GDPR deste ano, tivemos um

problema separado . Normas rigorosas para a proteção de dados privados de cidadãos da UE são úteis para usuários de outros países, mas para os proprietários de sites e serviços de rede eles ainda apresentam uma certa dor de cabeça. Muitos proprietários de sites WordPress resolvem a questão da conformidade com a lei da maneira usual - instalando o plugin. Um desses plugins,

WP GDPR Compliance , como se viu, resolve um problema e adiciona outro.

O plug-in é bastante simples: ele adiciona links ao contrato de confidencialidade nos formulários para comentários ou informações pessoais (se você comprar algo) e rastreia o fato do consentimento do cliente no processamento de dados pessoais. Os especialistas do Wordfence descobriram que o plug-in versão 1.4.2 e anterior contém uma séria vulnerabilidade: a entrada do usuário não é verificada e, com uma mensagem preparada, você pode substituir as configurações do próprio mecanismo do WordPress. A vulnerabilidade foi descoberta após um ataque ativo nos sites com o plug-in instalado: desconhecido aberto por padrão, o registro de usuário fechado no site e atribuído a todos os novos status de administrador de usuários.

Isso abre o acesso total aos dados armazenados no site: assim, o plug-in para conformidade com os padrões GDPR potencialmente leva a problemas com esse mesmo GDPR. De acordo com a legislação, o vazamento de dados do usuário deve ser processado em conformidade e as informações sobre o incidente devem ser transmitidas às autoridades competentes. O ataque foi descoberto devido à incapacidade de varrer vestígios, embora tenha ocorrido uma tentativa de limpar os logs. Para esse cenário de ataque, não se sabe com qual finalidade os sites foram invadidos. Outro cenário

descoberto pela Sucuri envolveu o download de dados de um domínio específico. Esse site foi prontamente desativado, portanto (presumivelmente) o código malicioso nos sites das vítimas não é carregado. Em vez disso, os sites afetados são simplesmente lentos, com erros e não totalmente abertos.

E é assim que parecia do lado de um administrador de site desavisado: você acessa o painel de administração e algum novo plug-in é instalado lá (injetando código PHP em todas as páginas do site), existem nomes desconhecidos na lista de administradores e o que acontece não está claro. Na versão 1.4.3 do plug-in, a vulnerabilidade é corrigida; de acordo com estimativas no site WordPress, ele foi instalado em mais de cem mil sites.

O plug-in WP GDPR funciona com um dos sistemas de comércio eletrônico mais populares da plataforma WordPress, conhecido como

WooCommerce . Uma séria vulnerabilidade foi descoberta nela (

notícias ). A plataforma oferece vários níveis de acesso ao conteúdo do site, e não é necessário ser um administrador para gerenciar a loja, há uma função especial de gerente de loja. Tal “zavskladom” teoricamente pode obter direitos de administrador devido à vulnerabilidade

encontrada pelos especialistas da RIPSTech.

A vulnerabilidade é interessante: o papel do gerente da loja implica na capacidade de editar usuários de uma classificação mais baixa, mais precisamente, apenas compradores. Esse recurso foi (não sem a ajuda de muletas) integrado ao sistema de controle de direitos da plataforma WordPress. Enquanto o plug-in estiver lá, tudo funcionará: a função de gerente de loja tem a capacidade de editar perfis, e o sistema WooCommerce esclarece que esses são apenas compradores. Mas se você remover o plug-in, torna-se mais interessante: um usuário com o papel de gerente de loja permanece um usuário do WordPress, e os direitos de edição de outros perfis são estendidos a toda a plataforma, incluindo os administradores do site.

Assim, o ataque é realizado em duas etapas: uma falha de segurança permite que o gerente insatisfeito com as condições de trabalho remova o plug-in WooCommerce. O segundo permite obter direitos de administrador; É verdade que, se o plug-in da loja online for demolido, o invasor se tornará o administrador de um site quase vazio. Segundo o WordPress, o plug-in WooCommerce foi instalado em mais de 4 milhões de sites, e este é um terço de todo o comércio eletrônico online. A vulnerabilidade foi encerrada em outubro e as últimas versões do plugin WooCommerce não são afetadas.

Atualização do Android fecha sete vulnerabilidades críticasAs notícias .

Boletim de segurança do Android em novembro.

Plugins do WordPress atualizados, é hora de atualizar o Android. No próximo conjunto de correções de 5 de novembro, sete vulnerabilidades críticas foram fechadas no código do Android. Quatro deles foram encontrados no componente Media Framework - no mesmo local em que a conhecida vulnerabilidade

StageFright foi encontrada há três anos. Eles possibilitam a execução remota de código arbitrário ao abrir um site com um elemento de mídia "preparado". Três vulnerabilidades mais críticas foram descobertas no código proprietário da Qualcomm. O Google não divulga informações detalhadas sobre eles, esperando que sejam feitas pelo fornecedor do equipamento. Além disso, 18 vulnerabilidades foram fechadas na biblioteca libxaac, um módulo experimental para compactar e decodificar conteúdo da mídia, que foi decidido não incluir mais na principal base de códigos do Android.

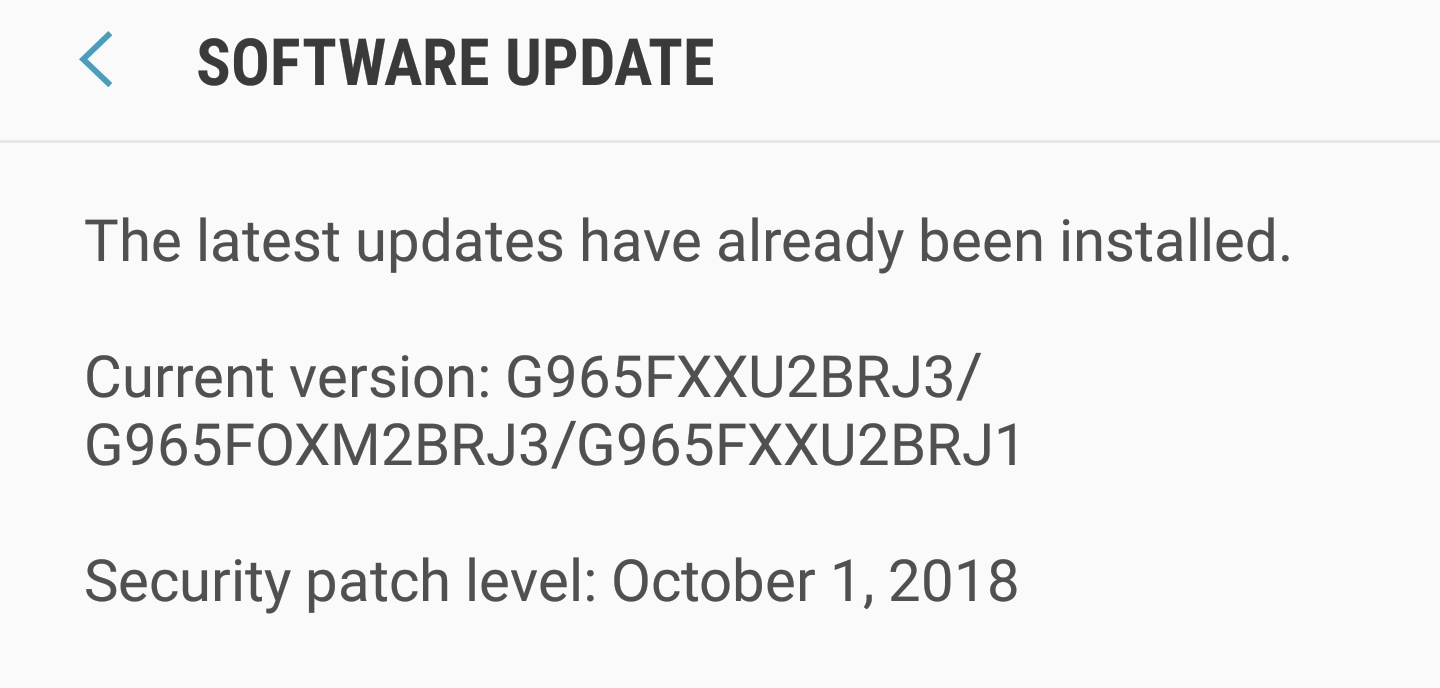

As atualizações abrangem problemas principalmente na última (nona) versão do Android, mas várias vulnerabilidades, incluindo uma vulnerabilidade crítica no Media Framework, foram corrigidas para versões anteriores do sistema operacional, começando com a sétima. Os fabricantes de smartphones recebem informações sobre os próximos patches um mês antes do lançamento público para preparar as atualizações com antecedência. Mas, como pode ser visto na captura de tela acima, durante a semana a atualização não foi entregue a todos os smartphones suportados.

Estamos aguardando e atualizados.

Isenção de responsabilidade: as opiniões expressas neste resumo nem sempre coincidem com a posição oficial da Kaspersky Lab. Caros editores, geralmente recomendam tratar qualquer opinião com ceticismo saudável.