Instituto de Tecnologia de Massachusetts. Curso de Aula nº 6.858. "Segurança de sistemas de computador". Nikolai Zeldovich, James Mickens. 2014 ano

Computer Systems Security é um curso sobre o desenvolvimento e implementação de sistemas de computador seguros. As palestras abrangem modelos de ameaças, ataques que comprometem a segurança e técnicas de segurança baseadas em trabalhos científicos recentes. Os tópicos incluem segurança do sistema operacional (SO), recursos, gerenciamento de fluxo de informações, segurança de idiomas, protocolos de rede, segurança de hardware e segurança de aplicativos da web.

Palestra 1: “Introdução: modelos de ameaças”

Parte 1 /

Parte 2 /

Parte 3Palestra 2: “Controle de ataques de hackers”

Parte 1 /

Parte 2 /

Parte 3Aula 3: “Estouros de Buffer: Explorações e Proteção”

Parte 1 /

Parte 2 /

Parte 3Palestra 4: “Separação de Privilégios”

Parte 1 /

Parte 2 /

Parte 3Palestra 5: “De onde vêm os sistemas de segurança?”

Parte 1 /

Parte 2Palestra 6: “Oportunidades”

Parte 1 /

Parte 2 /

Parte 3Palestra 7: “Sandbox do Cliente Nativo”

Parte 1 /

Parte 2 /

Parte 3Aula 8: “Modelo de Segurança de Rede”

Parte 1 /

Parte 2 /

Parte 3Aula 9: “Segurança de aplicativos da Web”

Parte 1 /

Parte 2 /

Parte 3Palestra 10: “Execução Simbólica”

Parte 1 /

Parte 2 /

Parte 3Aula 11: “Linguagem de Programação Ur / Web”

Parte 1 /

Parte 2 /

Parte 3Aula 12: Segurança de rede

Parte 1 /

Parte 2 /

Parte 3Aula 13: “Protocolos de Rede”

Parte 1 /

Parte 2 /

Parte 3Palestra 14: “SSL e HTTPS”

Parte 1 /

Parte 2 /

Parte 3Palestra 15: “Software Médico”

Parte 1 /

Parte 2 /

Parte 3Palestra 16: “Ataques de Canal Lateral”

Parte 1 /

Parte 2 /

Parte 3Palestra 17: “Autenticação de Usuário”

Parte 1 /

Parte 2 /

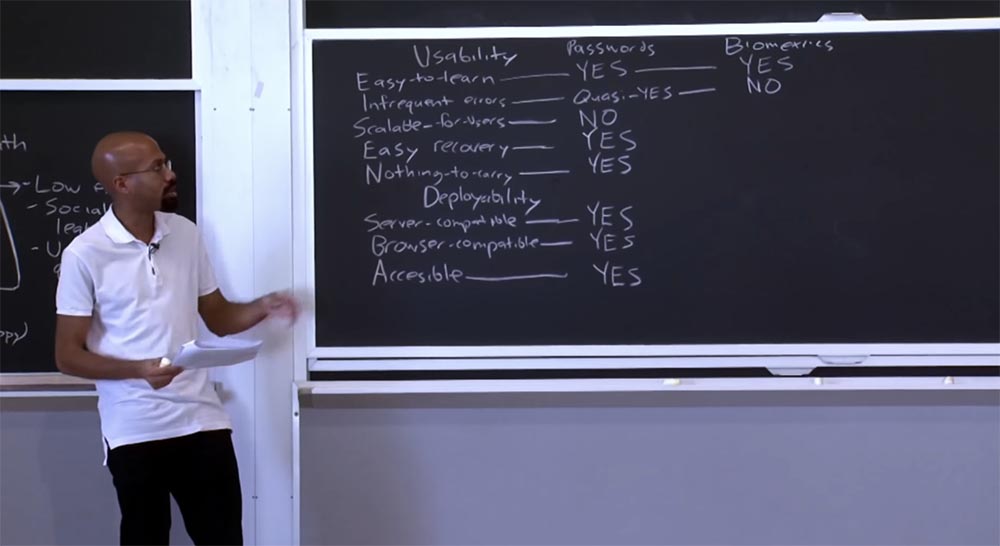

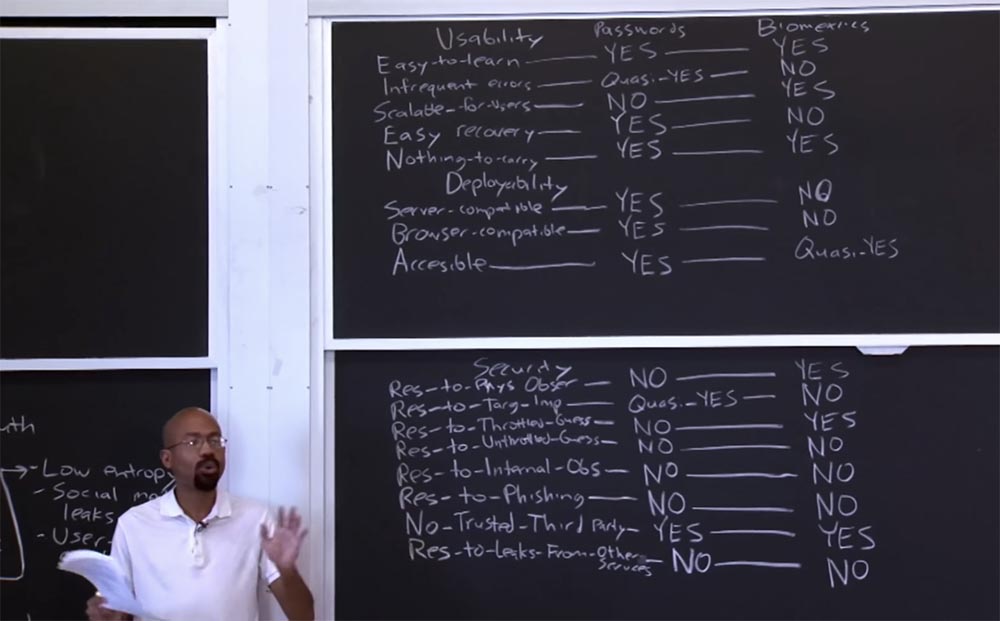

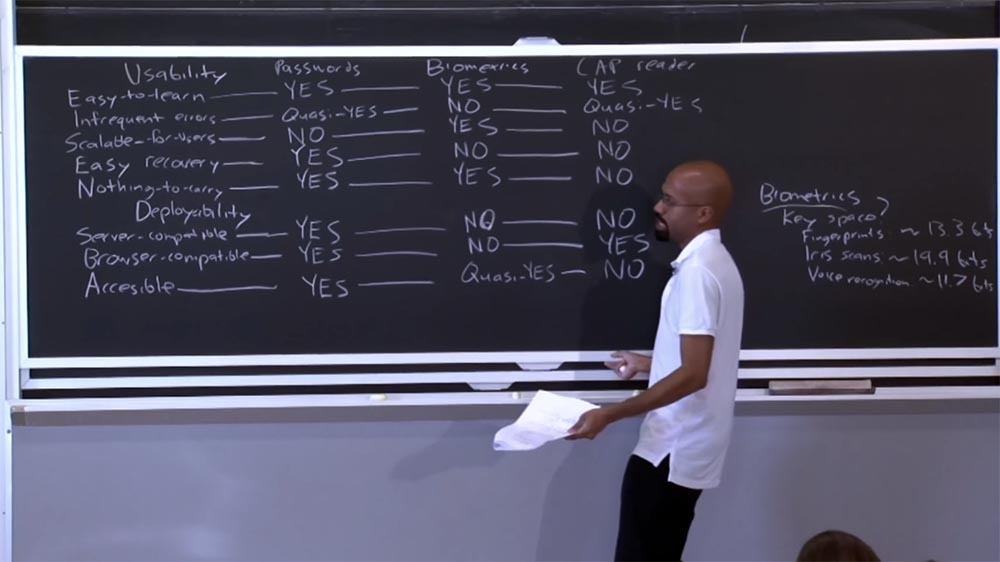

Parte 3 Portanto, a segurança da biometria é relativa - você vê que entropia ela possui, não é muito melhor do que a entropia de senhas. Se você se lembra, a entropia das senhas varia de 10 a 20 bits. Isso é um pouco preocupante, mas ainda permite comparar biometria com senhas. Portanto, de acordo com os autores, a biometria é fácil de aprender, porque você só precisa posicionar seu corpo de uma certa maneira, aproximar o olho do scanner da retina e assim por diante, de modo que, nesse sentido, a biometria e a senha atendam igualmente aos requisitos.

Aluno: quais são as razões para tais valores limitantes de entropia, por exemplo, impressão digital e retina?

Professor: Eu acho que esses valores se devem ao equipamento utilizado, “hardware”. Se você tiver um scanner com uma resolução de digitalização mais alta, esses valores de entropia serão mais altos. Penso que há um certo limite mínimo garantido de reconhecimento de um indivíduo, como DNA e similares, e é óbvio que esses não são limites fundamentais da entropia.

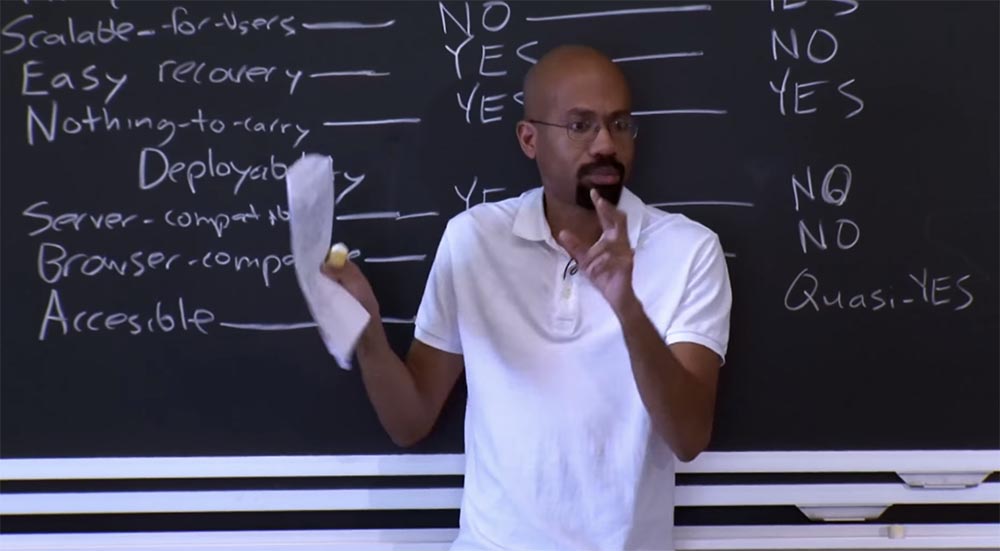

Assim, os autores dizem que a biometria é facilmente estudada, porque é fácil aprender a usar os scanners. Curiosamente, a biometria tem alguns recursos, portanto está sujeita a distorções mais do que senhas. Por exemplo, sua voz pode mudar, você pode ficar rouco devido a um resfriado; portanto, a biometria não atende aos requisitos de erros raros de uso e os autores escrevem a palavra "não" aqui.

O requisito de escalabilidade é respeitado, portanto os autores indicam que sim. A biometria corresponde a ela, porque basicamente você se coloca à disposição dos serviços em que deseja fazer login, portanto, essa é uma oportunidade muito boa de biometria.

Em relação ao requisito de recuperação fácil, os autores indicam uma discrepância e escrevem "não". Como se alguém roubar a impressão digital da sua retina para autenticação, a restauração do seu acesso será muito problemática, pois você não poderá adquirir novos olhos. Portanto, a recuperação fácil com relação à biometria é um grande problema.

O requisito “nada a mais”, ou seja, a capacidade de não usar nenhum dispositivo adicional para autenticação, é totalmente atendido aqui, porque você carrega automaticamente tudo o que precisa para autenticação.

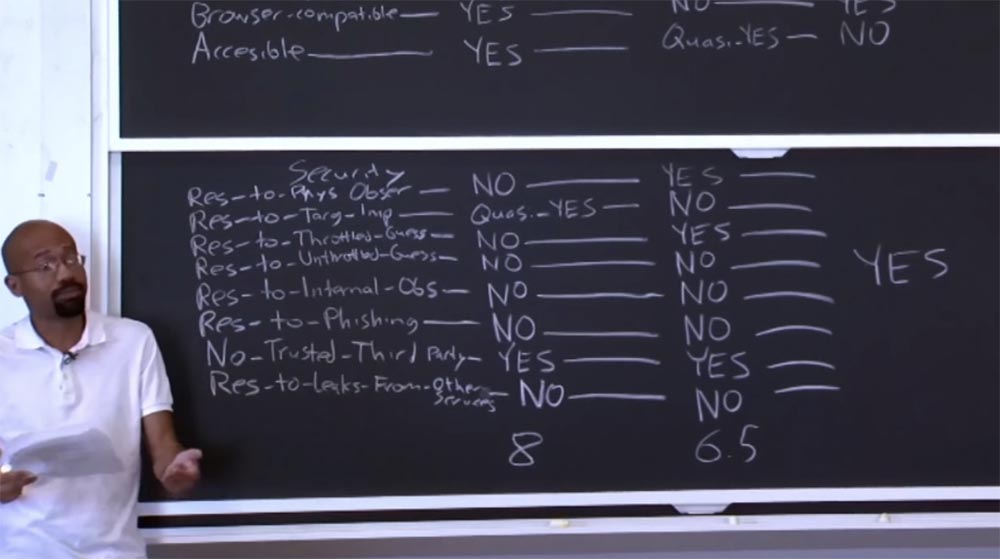

Em termos de requisitos de implantação, a biometria não possui vantagens particulares em relação às senhas. Ele não atende aos requisitos de compatibilidade do servidor. Ele também não atende aos requisitos de compatibilidade com navegadores, porque os navegadores não possuem scanners de retina e similares.

O requisito de acessibilidade é condicional, portanto, os autores indicam "condicionalmente sim".

Penso que esta convenção é explicada por possíveis erros de entrada de dados para pessoas com deficiência e algumas dificuldades no uso da biometria, mesmo por pessoas comuns, bem como pelos aspectos físicos complexos desse esquema. Assim, a disponibilidade da biometria está em um nível baixo, o que é bastante decepcionante.

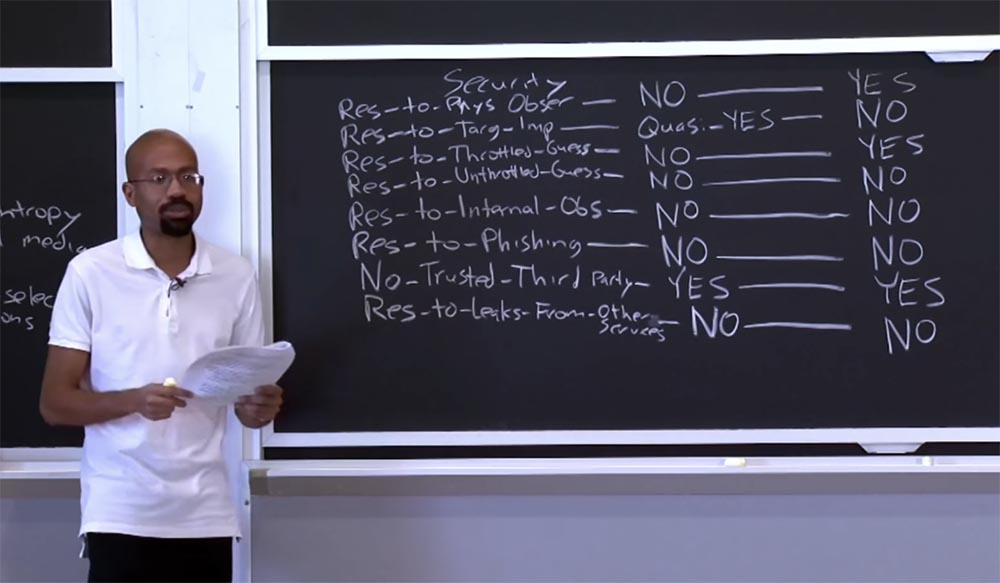

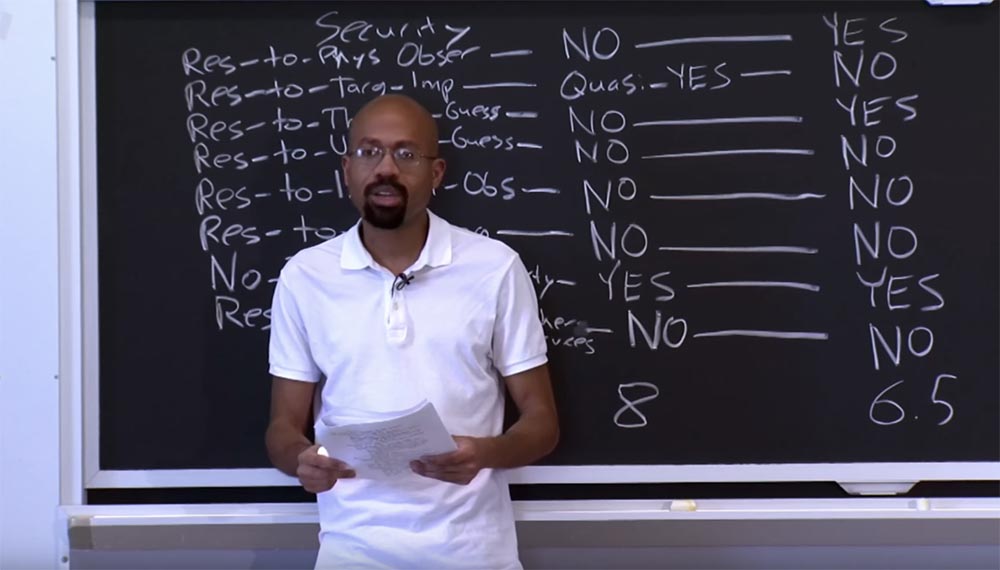

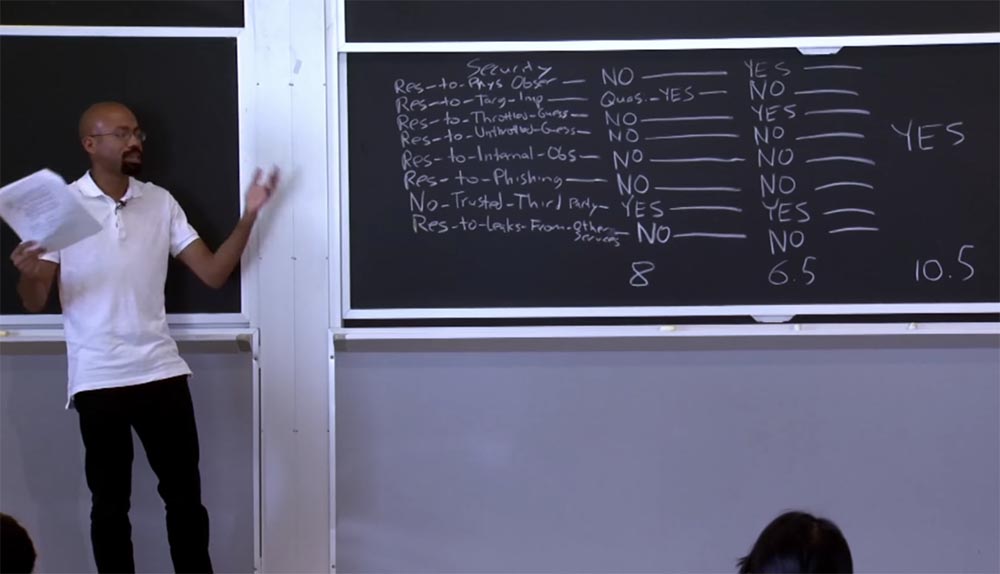

Considere os requisitos de segurança. Em relação à resistência à observação física, os autores dizem que sim. Isso significa que, se alguém observar como você usa o scanner de íris ou scanner de impressão digital, isso não lhe dará a oportunidade de se passar por você. Talvez, com relação ao reconhecimento de voz, isso não seja muito confiável, pois a voz pode ser gravada e reproduzida.

Aluno: no entanto, um invasor pode tirar sua foto, usar um vidro de cópia especial e obter uma impressão de retina de alta resolução ou até mesmo copiar suas impressões digitais em um filme especial.

Professor: você está certo, há dificuldades porque, usando uma abordagem científica da tecnologia moderna, alguém pode tentar se passar por você, no entanto, no que diz respeito à segurança, existe uma metodologia especial para evitar essas oportunidades. É por isso que, em alguns casos, os autores do artigo não dizem “sim” categoricamente, mas usam “sim condicional”, ou seja, conformidade condicional com os requisitos. Mas aqui queremos dizer observação física, e não o uso de qualquer meio técnico para roubar seus parâmetros biométricos.

No que diz respeito à resistência ao alvo de representação de outra pessoa, os autores indicam "não" apenas pelos motivos dos quais você acabou de falar. Porque, se eu quiser me passar por você, vou encontrar um copo que copia as impressões de sua retina ou usa um filme no qual haverá cópias de suas impressões digitais, e posso usá-lo para minha atividade criminosa.

Os autores indicam que a biometria é resistente a tentativas de adivinhação intensa, mas não é resistente a adivinhações não intensivas. O motivo é o seguinte. No primeiro caso, o atacante não pode resistir à proteção do Antihammering, mas se ele consegue adivinhar a velocidade que deseja, então a situação é diferente. Se você se lembra, a entropia da biometria não é grande o suficiente. Portanto, se temos alguém que usa adivinhação não forçada, dizemos que não, a biometria nesse sentido é fraca.

Em relação ao requisito anterior, podemos dizer que, embora a biometria tenha um pequeno espaço de entropia, ela possui uma grande distribuição aleatória de indicadores dentro desse espaço de entropia. Essa é a diferença das senhas, porque as senhas possuem um pequeno espaço de entropia e clusters de valores bem localizados.

A biometria não suporta a exigência de resistência à observação interna, dizem os autores "não". Isso ocorre porque alguém pode danificar o leitor de impressão digital e obter acesso à sua impressão digital, que é essencialmente um segredo estático e pode ser reutilizado.

Em relação à resistência ao phishing, os autores também dizem que não. Em relação à falta de confiança de terceiros, é indicado "sim". De interesse é a exigência de resistência a vazamentos através de outros serviços - aqui eles dizem que não. Esse é praticamente o mesmo motivo pelo qual as senhas não atendem a esse requisito, porque seus dados biométricos são tokens estáticos. Portanto, se eu usar minha impressão digital da retina para autenticação na Amazon.com e ocorrer um vazamento de dados, seus dados poderão ser usados para personalização no Facebook.

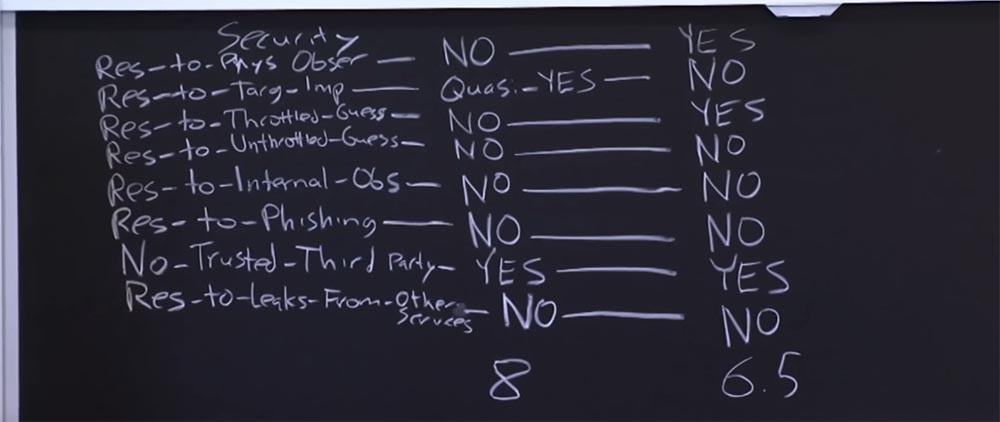

Então, o que significam as duas colunas com esses “sim”, “sim condicionalmente” e “não”? Uma, apenas uma das muitas maneiras de interpretar isso, é que podemos resumir os resultados.

Vamos supor que cada "sim" corresponde a 1 ponto, cada "não" corresponde a 0 pontos e cada "sim" condicional é igual a 0,5 pontos. Você deve entender que, se esse esquema de classificação, se não for completamente aleatório, ainda será bastante aleatório.

No entanto, este é um exercício bastante interessante para entender o que o artigo da palestra discute. Então, calculamos o resultado para todos os parâmetros da tabela. Veremos que as senhas ganham uma pontuação total de 8 pontos e a biometria - 6,5 pontos. E o que esses dois números significam?

Acredito que esses são números muito interessantes, porque não possuem uma característica quantitativa, mas qualitativa. Esses números não significam que, ao desenvolver esquemas de segurança, esses resultados devam ser rigorosamente levados em consideração; eles apenas mostram que a biometria não varre as senhas. Isso não significa que seremos capazes de resistir a ataques de força bruta com muito mais êxito usando senhas, apenas os autores do artigo, após terem colocado esta tabela, recomendam prestar atenção ao fato de que as senhas são melhores em alguns aspectos, a biometria é um pouco pior e que a biometria também tem vantagens e desvantagens.

Isso significa que, em uma situação de segurança específica, você pode comparar o desempenho e escolher os fatores de proteção mais adequados. Portanto, esses pontos mostram que ambos os métodos de autenticação são fortes e fracos em alguns aspectos.

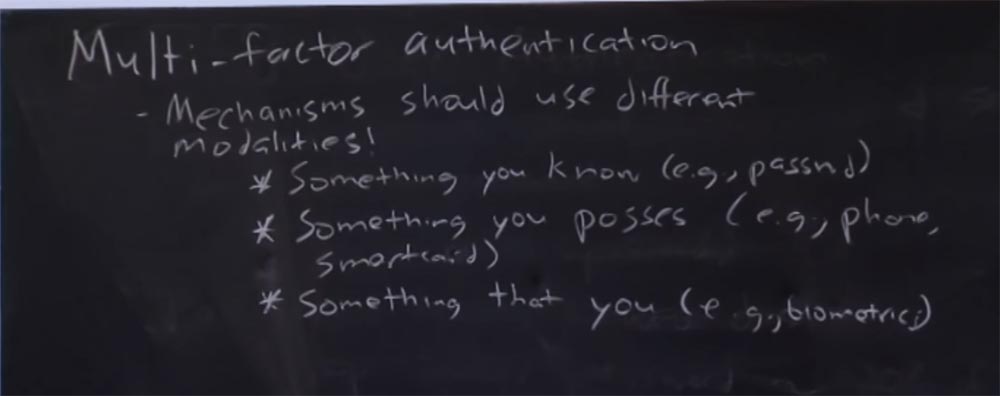

Portanto, considerando esta tabela, podemos dizer que é muito difícil dizer que algum esquema de autenticação tem vantagens esmagadoras sobre outro. Portanto, vale a pena considerar como você pode combinar vários esquemas de autenticação diferentes. Os autores tentaram traduzir essa idéia em um esquema que eles chamaram de "autenticação multifator", autenticação multifator ou MFA. Sua idéia é usar uma segurança profunda, ou seja, forçar o usuário a aplicar dois ou mais mecanismos de autenticação diferentes. Cada um desses mecanismos deve usar procedimentos ou condições diferentes. Entende-se que esses mecanismos devem ter diferentes métodos de autenticação.

Por exemplo, um desses mecanismos deve usar simultaneamente:

- algo que você sabe, como uma senha;

- algo que você tem à sua disposição, como um telefone celular ou cartão inteligente;

- algo que você é, por exemplo, um indicador biométrico.

A idéia é que, se você usar algo como esse mecanismo, o invasor precisará roubar muitas coisas diferentes para poder se passar por você. Por exemplo, um hacker pode roubar sua senha, mas não pode roubar seu telefone. O exemplo mais comum desse mecanismo é a autenticação de dois fatores do Google, por exemplo, em uma conta do Gmail.

Suponha que você tenha uma senha para inserir seu e-mail, mas, além disso, você receberá uma mensagem de texto no telefone com um código que deve ser usado para confirmar que essa caixa de correio pertence a você. E se você digitar esse código, significa que, se alguém tiver se apossado de sua senha, o telefone continuará pertencendo a você. Assim, esse mecanismo protege você contra hackers totais.

A AWS, o serviço de nuvem seguro da Amazon, também usa autenticação de dois fatores para seus serviços, e você passa por essa autenticação para, por exemplo, gerenciar sua máquina virtual e similares. Eles também têm a função de instalar um aplicativo móvel no seu telefone que permite que você digite sua senha. Eles também usam uma coisa chamada dongle de segurança personalizado, ou chave de segurança eletrônica de um usuário, que permite executar a autenticação de dois fatores.

Tudo isso parece muito bom, mas há algo que ofusca o uso da autenticação de dois fatores. A experiência demonstrou que, se você fornecer ao usuário um segundo método de autenticação, além de senhas, o usuário começará a aplicar senhas mais fracas. Porque ele acredita que, como sua segurança é fornecida por dois mecanismos de segurança, a senha pode ser muito simples. Podemos concluir que, às vezes, quanto mais proteção você oferece aos usuários, mais sérios eles são para outras medidas de proteção adicionais.

Aluno: muitos serviços são usados para identificar os últimos 4 dígitos de um cartão de crédito, que podem ser facilmente adivinhados.

Professor: você está certo, nesse sentido, o uso de cartões de crédito é muito interessante, porque além desses quatro dígitos, a proteção usa muitos outros esquemas para evitar fraudes, mas do ponto de vista do cálculo da máquina de combinações de números é bastante interessante. Você deve ter notado que, se você usa seu cartão no exterior, depois de inseri-lo no caixa eletrônico, eles podem ligar para você do banco e perguntar: “Você usou seu cartão agora?” E você responde: “sim, sim Usei-o. ”Portanto, é muito mais fácil fornecer segurança nos caixas eletrônicos do que quando você usa seu cartão em sites ou faz compras em lojas online.

Por alguma razão, as informações do seu cartão podem estar fora do seu perfil seguro. Por exemplo, em muitas livrarias on-line, como “My Little Pony”, se você não digitar uma senha de confirmação enviada para seu e-mail ou telefone em alguns minutos, seu cartão de crédito será bloqueado. A razão pela qual eles fazem isso é porque precisam escolher entre os interesses de uma pessoa que pode lhes trazer dinheiro e os interesses de um invasor que pode roubar esse dinheiro. Essa é uma maneira de segurança que é colocada no fundo de uma infraestrutura de site de comércio eletrônico que usa análise de máquina para evitar fraudes e ameaças semelhantes.

Então, quais podem ser as respostas para as perguntas da lição de casa? Por exemplo, a questão de quais fatores em potencial influenciam a escolha do esquema de autenticação em vários cenários diferentes. Quero dizer, em um nível alto, não há conceitos claros de que esse método de autenticação seja verdadeiro ou falso. Precisamos confiar no resultado de nossa discussão hoje e abordá-lo desta maneira: "neste cenário, pensarei mais sobre esse método de autenticação e neste cenário - sobre outro método".

Por exemplo, uma das perguntas diz respeito à autenticação nos computadores públicos do sistema universitário Athena e como os desenvolvedores do sistema cuidaram disso.

É possível que algo que seja bastante difícil de fornecer nesse caso seja a resistência à observação interna. Como nesse caso, podemos ter malware, computadores desconhecidos na rede e assim por diante. Talvez com isso em mente, você deve considerar a biometria, que neste caso parece ser uma boa ideia. Como na maioria dos casos, um leitor biométrico é o equipamento preferido e confiável, porque é muito difícil falsificar os parâmetros de sua retina ou impressões digitais.

É verdade que, se você não pode garantir resistência à vigilância interna, a biometria pode ser uma má ideia, porque, por exemplo, roubar as impressões digitais de alguém do banco de dados pode ser prejudicial, porque essas informações foram usadas para acessar todos os serviços " Atenas ".

Portanto, se você voltar à pergunta sobre o que deve ser resolvido, em primeiro lugar, poderá haver uma variedade de respostas. Por exemplo, os bancos devem se preocupar amplamente com a segurança dos caixas eletrônicos, portanto, a resiliência à vigilância física deve ser um requisito primário.

Ou seja, se eu tiver a oportunidade de observar como você interage com um caixa eletrônico, isso não deve me dar a oportunidade de personificá-lo. Além disso, vale a pena pensar em ladrões, porque se eu perder meu cartão de crédito, não deve ser para que alguém possa usá-lo para comprar coisas sem o meu conhecimento. Se você retornar ao exposto acima, a segurança de um cartão bancário deve ser fornecida por diferentes mecanismos.

Se você olhar do ponto de vista do uso da biometria, surge a pergunta - os bancos confiam nos caixas eletrônicos? Eles confiam nesses terminais físicos? Por um lado, você pode dizer "sim", porque eles foram criados pelos próprios bancos, mas, por outro lado, apenas Zeus sabe o que pode acontecer com eles. Em alguns países, o esquema de uso de caixas eletrônicos falsos, ou caixas eletrônicos “disfarçados”, dispositivos com aparência semelhante aos caixas eletrônicos reais, é bastante popular. Quando você insere um cartão nele, há um leitor de invasor roubando suas informações entre você e o banco, ou esse caixa eletrônico falso não se comunica com o banco, simplesmente rouba seus dados. Então, talvez, o banco não deva confiar nesses terminais. E, neste caso, a biometria não seria uma boa ideia. Pode parecer uma boa idéia, mas você não está protegido contra o fato de alguém roubar seu dinheiro, mesmo que seus parâmetros não correspondam à sua identificação biométrica.

, - - , «» « ». , , , , , , - . , , , .

, , , .

, , CAP – (CAP — Chip Authentication Program, ). , , .

CAP – ? , , . .

PIN-. , MasterCard, , CAP – - . , , PIN, 8- . , , -, , , . .

CAP- , , «». « », , « » . , PIN- .

«», PIN- , , , CAP – .

«», CAP – , . , , CAP – .

«» , . , «», CAP- , HTML JavaScripts .

CAP- , 8- , .

, . , 8- , CAP-, . , , , .

, , - , , , .

, . , , . -, , — .

, CAP- . CAP- ? ? , 10,5 !

, . CAP- , , 8- - -. , . , , . , , , .

, CAP- -, , - , , , , , , «», . .

, . , !

.

Obrigado por ficar conosco. Você gosta dos nossos artigos? Deseja ver materiais mais interessantes? Ajude-nos fazendo um pedido ou recomendando a seus amigos, um

desconto de 30% para os usuários da Habr em um análogo exclusivo de servidores básicos que inventamos para você: Toda a verdade sobre o VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de US $ 20 ou como dividir o servidor? (as opções estão disponíveis com RAID1 e RAID10, até 24 núcleos e até 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 núcleos) 10 GB DDR4 240 GB SSD de 1 Gbps até dezembro de graça quando pagar por um período de seis meses, você pode fazer o pedido

aqui .

Dell R730xd 2 vezes mais barato? Somente nós temos

2 TVs Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 a partir de US $ 249 na Holanda e nos EUA! Leia sobre

Como criar um prédio de infraestrutura. classe usando servidores Dell R730xd E5-2650 v4 custando 9.000 euros por um centavo?