Com que frequência você usa suplementos já criados com o Splukbase, em vez de criar seus próprios? Eles sempre têm o que você gostaria de ver? Tudo funciona bem neles, mesmo se instalado exatamente de acordo com as instruções? Hoje falaremos sobre os recursos do trabalho com aplicativos Splunk.

Ou seja, aprenderemos como entender como as solicitações são geradas nos aplicativos, para que no futuro, com base neles, possamos fazer algo específico para a nossa tarefa. E também considere várias razões pelas quais muitas vezes os aplicativos começam a funcionar de maneira torta ou nem funcionam.

Por que estamos falando sobre isso? Como muitos aplicativos têm uma estrutura de consulta mais complexa do que os usuários comuns usam ao escrever seus próprios aplicativos. Mas, ao mesmo tempo, muitas vezes é necessário entender como uma tabela específica é criada para ajustá-la por si mesmo.

Quais chips são usados por desenvolvedores de aplicativos avançados:

- Eventtype

- Macros

- Alertts

- Pesquisas

Agora, tentaremos mostrar o que é e como descobrir isso usando exemplos de várias consultas.

Exemplo No. 1

Faça uma consulta no

Splunk App for Windows Infrastructure , que deve fornecer o número de novos usuários no Active Directory. Temos a seguinte tabela como resultado:

Suponha que não estamos satisfeitos com algo nesta tabela: precisamos adicionar outro campo, fazer uma filtragem adicional por Usuário do Assunto ou algo mais. Parece ser complicado? Agora abra a consulta de pesquisa e edite tudo!

Mas ... algo deu errado.

Em vez de uma consulta padrão e clara, um design estranho apareceu entre aspas simples. Vamos nos familiarizar, isso é uma macro.

Uma macro no Splunk é uma consulta de pesquisa reutilizável. As macros são criadas quando, na estrutura de um aplicativo, geralmente é necessário fazer o mesmo tipo de transformação e, para não repeti-los em cada solicitação, eles são salvos separadamente. A macro na solicitação pode ser reconhecida por essa estrutura `macros_name`. Além disso, as macros podem exigir algum tipo de variável de entrada, tais macros na solicitação possuem a estrutura `macros_name (value)`.

Em seguida, abra o texto da macro, ele pode ser encontrado aqui

Configurações - Pesquisa avançada - Macros de pesquisa .

Em geral, essa solicitação parece mais comum e você já pode trabalhar com ela. Mas há uma ressalva: se você tentar encontrar um campo como eventtype nos logs, não encontrará nada. Essa é outra ferramenta do Splunk.

O tipo de evento é uma ferramenta de filtragem. É usado nos casos em que os eventos necessários são selecionados de acordo com uma variedade de critérios. Portanto, com a ajuda do eventtype, podemos configurar quais eventos pertencerão a esse tipo, dar um nome adequado a eles e usá-los em quaisquer consultas no futuro.

Você pode encontrar o Tipo de evento em

Configurações - Tipos de eventos.Em "eventtype = wineventlog_security" está a seguinte pesquisa:

Assim, "desenrolamos" uma das solicitações no aplicativo. Agora sabemos com base em quais dados e quais transformações foram realizadas para obter um resultado, o que significa que, se necessário, podemos corrigi-lo ou criar nosso próprio similar. Apenas tome cuidado, não tente editar macros e tipos de eventos incorporados aos aplicativos. Eles podem ser referenciados por outros painéis e os resultados também serão alterados. Para impedir que isso aconteça, é melhor coletar todos os fragmentos em uma pesquisa ou criar novas macros e tipos de eventos.

Percebo imediatamente que isso está longe de ser a história mais complicada e complicada. Eventtype pode se referir a qualquer outro eventtype, e esse outro ao terceiro e assim por diante. Algumas macros podem se referir a diretórios formados usando outras macros etc.

Exemplo No. 2

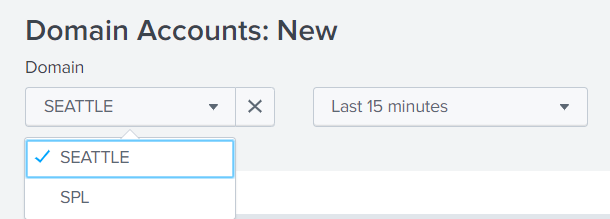

Considere outro exemplo: criando uma lista de domínios.

Vejamos a solicitação que esta lista forma para nós.

E, novamente, vemos uma macro que substitui quase toda a solicitação.

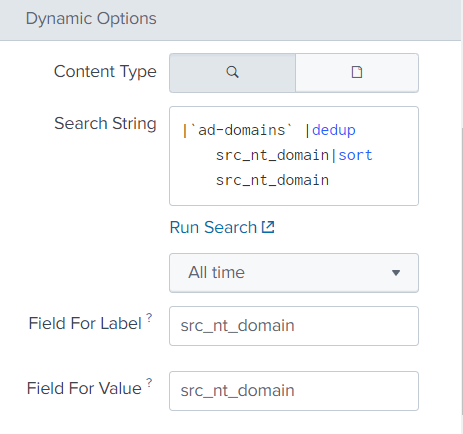

Vamos ao menu com macros (

Configurações - Pesquisa avançada - Macros de pesquisa ) e vemos que nossa macro pega a base do diretório com domínios.

As perguntas começam: que tipo de referência é essa, como e de onde ele tirou nossos dados, se baixássemos o aplicativo da Internet e não recebêssemos nenhuma informação de referência.

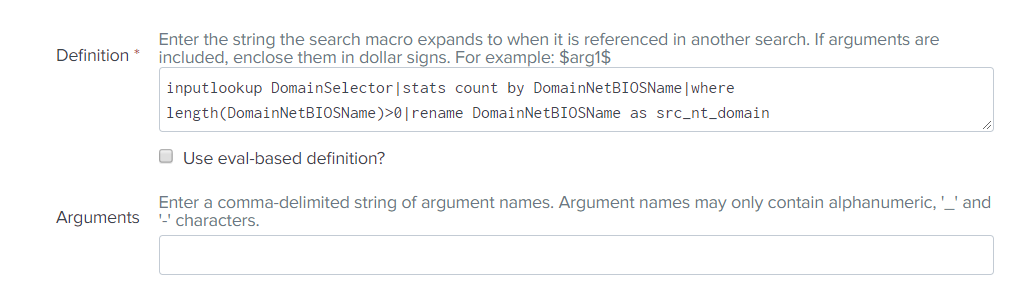

Lembramos que os diretórios podem ser criados não apenas a partir de arquivos baixados, mas também usando pesquisas ou alertas. Vamos para a seção apropriada (

Configurações - Pesquisas, Relatórios e Alertas ) e realmente encontramos um objeto que, por nome, é semelhante a algo que precisamos. (DomainSelector_Lookup)

Este é um alerta que é executado de acordo com uma programação, dispara em uma determinada frequência e atualiza o diretório.

Mas vamos ver de onde ele obtém o nome do domínio e, para isso, abrir uma consulta de pesquisa. E nele ... novamente uma macro.

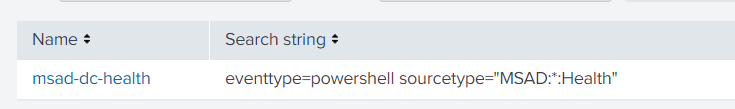

O que novamente tem um link para eventtype.

E no qual há outro link para eventtype

E só agora chegamos ao fim dessa intrincada cadeia:

Em dois exemplos, analisamos o que está oculto por trás dos tablets e gráficos de um aplicativo como o Splunk App for Windows Infrastructure. Essa arquitetura mostra um alto nível de elaboração do modelo de dados, o que significa a qualidade do aplicativo, mas causa muita dor aos usuários que desejam entender o que está acontecendo lá.

Solução de problemas

Conforme declarado no início do artigo, digamos algumas palavras sobre o motivo pelo qual o aplicativo pode não funcionar conforme o esperado.

Considere este exemplo: instalamos o aplicativo Splunk para infraestrutura do Windows, instalamos os complementos necessários para isso e configuramos o carregamento de dados no splank. Mas quando entramos no aplicativo, vemos exatamente essa imagem:

Por que isso poderia ser? Para ser sincero, pode haver muitas razões, mas agora consideraremos as duas mais prováveis e comuns.

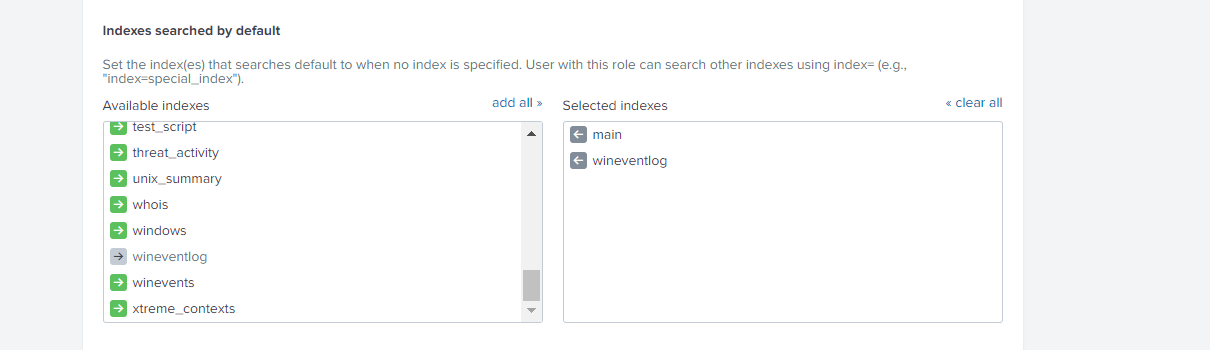

1. Índices Padrão

Como você pode ver, em todas as consultas de pesquisa que estavam na primeira parte do artigo, a parte clássica de index = ... está ausente. Quando a consulta não indica qual índice a pesquisa é executada, ela procura apenas os índices que estão na lista Índices Padrão. Por padrão, apenas o índice principal é incluído, portanto, precisamos adicionar os índices que precisamos neste grupo.

Isso pode ser feito da seguinte maneira:

Configurações - Usuários e autenticação - Controles de acesso - Funções - <aquelas funções que funcionarão com este aplicativo> - Índices pesquisados por padrãoEm seguida, adicione os índices desejados aos índices Selecionados.

2. Alertas agendados

Muitos filtros são baseados em diretórios e diretórios em alertas. Talvez esses alertas ainda não tenham funcionado e não tenham preenchido os diretórios com as informações necessárias. Você precisa ver quando eles funcionam e, se necessário, alterar a hora e o intervalo das atualizações no diretório. (

Configurações - pesquisas, relatórios e alertas )

Neste artigo, vimos um exemplo de aplicativo de infraestrutura do Windows, mas o mesmo acontece em muitos aplicativos criados por splankers experientes.

Se você deseja entendê-los melhor, para que não seja uma caixa preta para você, transformando informações para criar análises de alta qualidade com base

nesses dados, você precisará estudar

macros e

tipos de evento com mais detalhes.

Curso Splunk no

Splunk Fundamentals 2 .