Isenção de responsabilidade

Este artigo fornece apenas exemplos de cenários típicos de implementação do NGFW. Não use o esquema proposto para o modelo finalizado. Na vida real, quase todas as implementações são únicas. Há muitas armadilhas a serem observadas antes de planejar sua topologia de rede. Mas, em geral, todas as opções “girarão” em torno de vários conceitos. Vamos tentar discuti-los.

Arquitetura de rede típica em termos de segurança da informação

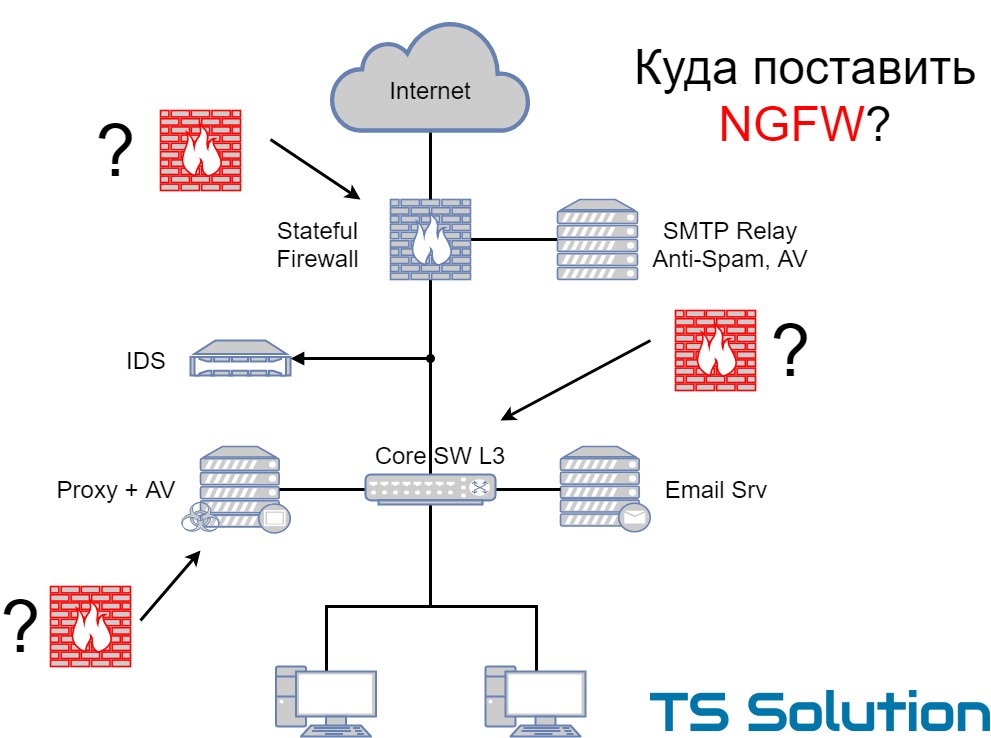

Antes de descrever as opções de implementação do NGFW, gostaria de discutir alguns cenários típicos para o uso de firewalls. Consideraremos as ferramentas mais comuns disponíveis em quase todas as empresas (é claro, o mais simplificado e superficial possível, caso contrário, um livro inteiro será publicado). Na maioria das vezes, na prática, você pode encontrar as três opções mais comuns:

1) Avançado

Esquema bastante típico. No perímetro da rede, é utilizado algum Stateful Firewall, que possui pelo menos três segmentos: Internet, DMZ e rede local. No mesmo ME, a VPN site a site e a VPN RA podem ser organizadas. Na DMZ, os serviços públicos geralmente estão localizados. Na maioria das vezes, existe algum tipo de solução anti-spam com funcionalidade antivírus.

O comutador principal (L3) é responsável pelo roteamento do tráfego local, que também possui pelo menos dois segmentos: um segmento de usuário e um segmento de servidor. O segmento de servidor possui um servidor proxy com funcionalidade antivírus e um servidor de email corporativo. Muitas vezes, o segmento de servidor é protegido por um ME adicional (virtual ou "ferro").

Como medida de proteção adicional, pode ser aplicado o IPS, que monitora uma cópia do tráfego (conectado à porta SPAN). Na prática, poucos se atrevem a colocar o IPS no modo embutido.

Estou certo de que muitos adivinharam sua rede nesse esquema.

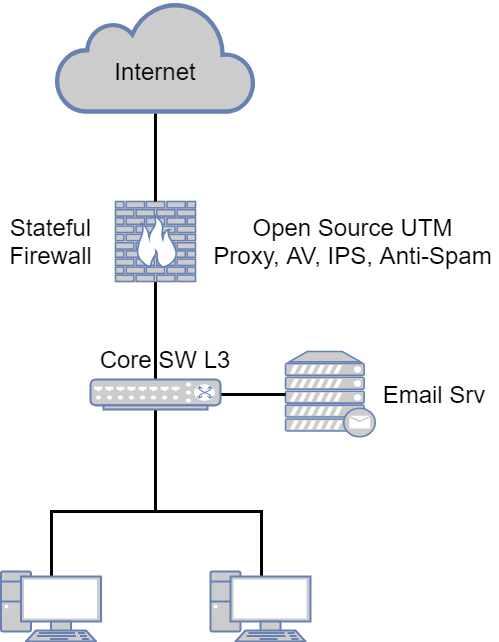

2) Simplificado

Esta opção também é bastante comum. Quase todos os recursos de segurança são implantados em uma única solução UTM (Firewall, Proxy, AV, Anti-Spam, IPS). Para rotear o tráfego local, é usado um comutador do kernel (Core SW L3). O segmento de servidor com o servidor de correio e outros serviços da empresa está destacado nele.

3) SMB

A opção mais fácil. Difere do anterior pela falta de uma opção de kernel. I.e. O tráfego entre segmentos locais e a Internet é roteado através de um único dispositivo UTM. Essa opção é frequentemente encontrada em pequenas empresas onde há pouco tráfego.

Como escrevi acima, esta é uma descrição muito superficial de três cenários típicos para o uso dos firewalls mais comuns.

NGFW

O firewall de próxima geração é o firewall de próxima geração. Discutimos repetidamente

o que é, como difere da UTM , o

que são líderes de mercado e o que você precisa prestar atenção ao escolher. Inicialmente, a principal coisa pela qual o NGFW foi introduzido foi o controle de aplicativos e a inspeção profunda de pacotes (sem o último, o primeiro é impossível sem ele). Os aplicativos são entendidos não apenas como aplicativos "grossos" clássicos, mas também como micro aplicativos no formato da Web. Um exemplo é postar, vídeo, conversar nas redes sociais.

No entanto, quase todos os NGFWs modernos incorporam muito mais funções:

- Controle de aplicação

- Filtragem de URL

- VPN

- IPS

- Anti vírus

- Anti-spam

Algumas soluções têm funcionalidade adicional:

- DLP

- Sandboxing

- Analisador de log e unidade de correlação

Devido a uma disponibilidade tão grande de funções, surgem dúvidas durante a implementação. Se você comprasse um servidor proxy (ironport, por exemplo), haveria muito menos cenários de aplicativos. O mesmo vale para soluções anti-spam altamente direcionadas.

Mas o que fazer com tais “colheitadeiras” como o NGFW moderno? Onde colocar e como usar? Vamos examinar alguns cenários típicos e discutir a melhor forma de implementar. Todas as conclusões subsequentes são muito

subjetivas e baseadas apenas na experiência pessoal e de acordo com algumas “melhores práticas”.

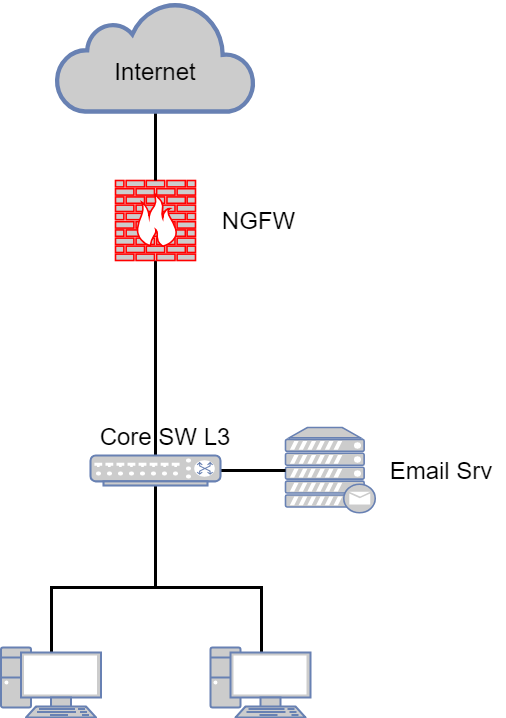

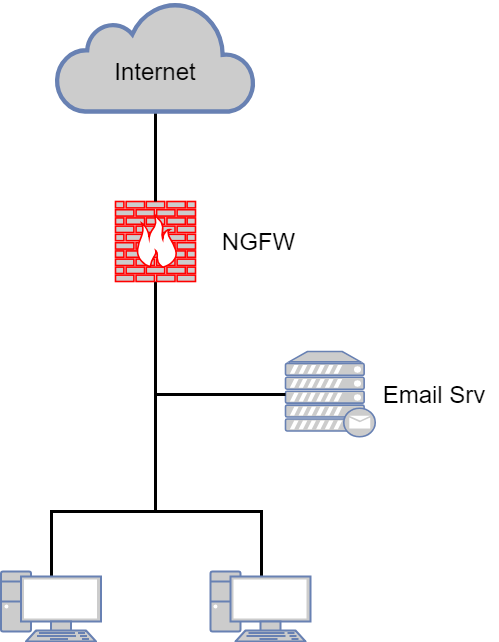

1) NGFW como dispositivo de perímetro

A opção de implementação mais fácil e correta. Para isso, o NGFW também pensou em ficar na extremidade da rede.

Quais são os benefícios:

Quais são os benefícios:- Não há necessidade de usar um proxy dedicado. A maioria dos NGFWs pode operar no modo proxy, mas toda a funcionalidade necessária também funciona no modo "rota padrão" para todas as redes locais. Configure o gateway padrão e esqueça. Nenhum proxy explícito nos navegadores do usuário.

- Por padrão, o IPS está presente e imediatamente no modo embutido. Você pode definir Detectar se tiver medo de problemas. Não é necessário pensar em como desviar o tráfego por meio de um dispositivo IPS dedicado e em como retornar rapidamente o tráfego em caso de problemas.

- Anti-vírus para tráfego na Web, inclusive para tráfego HTTPS (com inspeção SSL ativada).

- Antivírus para tráfego de email. Verifique os links e anexos.

- Funcionalidade anti-spam.

- Capacidade de implementar rapidamente a funcionalidade da "caixa de areia" (caixa de areia). Quase todos os NGFWs modernos têm a capacidade de ativar a sandbox (nuvem ou local).

- Relatórios internos para todos os incidentes de segurança da informação.

Como você pode ver, o esquema é bastante simplificado. Remove vários firewalls tradicionais. Por um lado, isso é uma vantagem (a administração é simplificada), por outro lado, menos (um único ponto de falha). Não discutiremos agora o que é melhor. Estamos apenas discutindo o conceito.

O que procurar ao escolher o NGFW, que fica no perímetro da rede:- A maior atenção aqui deve ser dada à funcionalidade de verificação de e-mail (é claro, se você deseja remover a solução anti-spam atual). Para um trabalho completo com o correio, o NGFW deve ter um MTA (agente de transferência de correio) a bordo. De fato, nesse modo, o NGFW substitui a retransmissão SMTP, o que permite realizar uma verificação profunda do tráfego de mensagens. Incluindo a verificação de anexos na caixa de areia. Se não houver MTA, você deve pelo menos deixar a retransmissão SMTP.

- Mesmo se o MTA estiver presente no NGFW, leia atentamente as opções de filtragem de email. Um dos critérios mais importantes é a presença de quarentena (ou maneiras de organizá-la).

- Naturalmente, a inspeção HTTPS deve ser suportada. Sem essa função, o NGFW tem um nome restante.

- O número de aplicativos que o NGFW pode distinguir. Certifique-se de verificar se a solução escolhida determina os aplicativos que você precisa (incluindo aplicativos da Web).

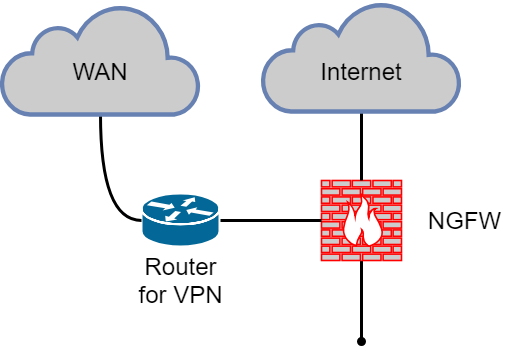

Possíveis limitações ou problemasFreqüentemente, um roteador em vez de um ME é usado como um dispositivo de borda. Além disso, no esquema atual, pode ser aplicada uma funcionalidade que não está disponível em sua forma pura no NGFW (várias tecnologias WAN, protocolos de roteamento etc.). Isso deve ser considerado e cuidadosamente planejado antes da implementação. Pode ser lógico deixar o roteador e usá-lo em paralelo (por exemplo, para organizar uma rede WAN). Um exemplo:

Sumário

SumárioComo escrevi acima, a opção "NGFW no perímetro da rede" é uma opção ideal na qual você obtém o máximo de seus recursos. Mas não esqueça que o NGFW não é um roteador. As funções usuais (bgp, gre, ip sla, etc.) podem estar ausentes ou presentes em uma funcionalidade muito truncada.

2) NGFW como servidor proxy

Curiosamente, mas esta também é uma opção bastante comum. Embora o NGFW não tenha sido desenvolvido como proxy. Esquema típico:

As vantagens desta opção:

As vantagens desta opção:- Velocidade de implementação. Substitua o antigo proxy e pronto.

- Não há necessidade de alterar o esquema ou o roteamento atual.

Por isso, os profissionais provavelmente terminam. Embora os benefícios anunciados muitas vezes se tornem decisivos para muitas empresas.

O que procurar ao escolher o NGFW, que permanecerá como proxy:- O ponto mais importante aqui é o método de autenticação do usuário (NTLM, Kerberos, Captive Portal, etc.). Verifique se a solução que você escolhe suporta o método de autorização atual ou pode substituí-lo por algo adequado.

- Verifique se você está satisfeito com os relatórios internos do NGFW sobre usuários (tráfego consumido, recursos visitados, etc.).

- Oportunidades para limitar o tráfego - QoS, restrições de velocidade (modelagem) e o volume de tráfego baixado (limitação).

Possíveis limitações ou problemas:- A primeira coisa a lembrar é que o NGFW no modo proxy quase sempre é uma funcionalidade truncada. Você não pode usá-lo 100%. Especialmente quando se trata de verificar o tráfego de e-mails.

- Menor largura de banda. Quase todas as soluções NGFW no modo proxy demonstram menor velocidade por usuário.

- Você ainda será forçado a usar o IPS. Porque parte do seu tráfego pode ir para a Internet após um proxy.

SumárioConselho pessoal - se você pode evitar "NGFW como um proxy", evite. Na prática, de repente, começa a "escalar" recursos não documentados. E o maior ponto negativo é a incapacidade de verificar totalmente as correspondências (tecnicamente, é claro, isso pode ser feito, mas será uma "muleta").

3) NGFW como núcleo

Uma opção comum para pequenas redes. O roteamento de todo o tráfego (Internet, local, servidor) trava no NGFW. O interruptor L3 está ausente ou simplesmente não é usado para roteamento.

As vantagens desta opção:

As vantagens desta opção:- Facilidade de administração. Todas as listas de acesso em um só lugar.

- Velocidade de implantação. Como regra, o NGFW é definido dessa maneira em topologias em que, antes disso, o ME desempenhava o papel de núcleo da rede.

- Todas as vantagens da opção “NGFW no perímetro da rede”.

O que procurar ao escolher NGFW no modo kernelQuase tudo é igual ao “NGFW no perímetro da rede”. Mas, neste caso, vale a pena prestar atenção especial à presença da função MTA. Em uma rede tão pequena, é recomendável ficar sem um dispositivo adicional na forma de retransmissão SMTP. É melhor se essa funcionalidade estiver presente no seu NGFW.

Possíveis limitações ou problemas:- Talvez o principal problema seja um ponto único de falha. Ao selecionar um dispositivo, considere o tráfego local para que o modelo NGFW selecionado possa lidar com a carga.

- A rede é menos flexível em termos de mudança. Menos dispositivos de roteamento - menos recursos de gerenciamento de tráfego.

SumárioTalvez isso seja ideal para pequenas empresas. Obviamente, se você assumir o risco de um único ponto de falha.

4) NGFW no modo de ponte

Uma opção menos popular, mas ainda mais comum do que gostaríamos. Nesse caso, a lógica de rede atual não muda, o tráfego no segundo nível passa pelo NGFW, que funciona no modo de ponte:

Nesse caso, não faz sentido deixar um IPS de terceiros (especialmente para monitoramento de tráfego). O NGFW lidará com sua função. Essa opção é usada com mais frequência em infraestruturas mais avançadas, nas quais as alterações de topologia por algum motivo são impossíveis ou extremamente indesejáveis.

As vantagens desta opção:- Velocidade de implementação. Você não precisa alterar a lógica da rede, no máximo conectar o cabo ou "enrolar" a VLAN.

- Menos salto - lógica de rede mais simples.

Provavelmente é tudo.

O que procurar ao escolher NGFW no modo "ponte":- Sobre as limitações do modo "ponte"! Leia com atenção.

- É recomendável ter módulos de derivação para que o tráfego flua através do dispositivo, mesmo que esteja desligado.

Possíveis limitações ou problemasE aqui estão muitas armadilhas. Não vi uma única solução NGFW que funcionasse adequadamente no modo de ponte. Talvez eu tenha tido azar. Mas neste artigo, compartilho apenas minha experiência. Além das limitações oficiais (documentadas) na funcionalidade, as "não oficiais" na forma de bugs e um monte de problemas sempre aparecem. Obviamente, tudo depende das funções que você usa no modo de ponte. Se você configurar apenas o Firewall, praticamente não haverá problemas. No entanto, se você ativar itens como IPS, Controle de aplicativos, inspeção HTTPS ou mesmo Sandboxing, esteja preparado para surpresas.

SumárioComo nos proxies, é aconselhável evitar o modo de ponte. Se isso não for possível, é altamente recomendável testar esse modo em sua infraestrutura. Então tome uma decisão.

Tolerância a falhas

Não pude deixar de abordar esse ponto. Quase todas as soluções NGFW suportam dois modos de cluster:

- Alta disponibilidade Um nó de cluster está ativo e roteia o tráfego, o segundo nó é passivo e está em espera quente, pronto para se tornar ativo em caso de problemas com o primeiro.

- Compartilhamento de carga Ambos os nós estão ativos e o tráfego é "dividido" entre eles.

Muitas pessoas dependem muito do modo de compartilhamento de carga ao planejar e implementar o NGFW.

- Se o tráfego for compartilhado entre os dispositivos, a carga neles será a metade, o que significa que os dispositivos podem ficar mais fracos e mais baratos?

Não!

Como mostram vários testes, é impossível obter um equilíbrio de tráfego adequado. E o máximo que o compartilhamento de carga fornecerá é reduzir a carga nos dispositivos em 15%, não mais. Além disso, esse modo quase sempre tem algumas limitações que não estão em alta disponibilidade. Certifique-se de vê-los. E ao escolher um dispositivo, sempre conte com uma peça de hardware para lidar com todo o tráfego.

SumárioUse o modo de alta disponibilidade.

NGFW virtual ou hardware

Outra pergunta muito comum ao planejar o NGFW. Escolha uma solução ou dispositivo virtual. Não existe uma resposta única. Tudo depende das suas opções atuais de alteração de infraestrutura, orçamento e lógica de rede. Mas ainda temos recomendações gerais para diferentes opções de implementação:

- NGFW no perímetro da rede. Aqui, de longe, a melhor opção é o aparelho. Isso é lógico, porque o perímetro da rede deve ter uma distinção física. Se você ainda deseja uma solução virtual, é MUITO recomendável que o NGFW seja implantado em um servidor dedicado que tenha uma distinção física da rede local. De fato, você obtém o mesmo dispositivo, em vez do “hardware” do fornecedor, você usa seu servidor com um hipervisor. Você também precisa abordar cuidadosamente as configurações do próprio hypervisor para que ele não seja acessado de uma rede externa.

- NGFW como um proxy. Não há muita diferença o que escolher. Na minha opinião, uma solução virtual seria uma opção mais preferível e conveniente.

- NGFW como o núcleo da rede. Requisitos básicos como no primeiro parágrafo. Porque Se o NGFW estiver diretamente conectado à Internet, a solução deverá ser fisicamente separada dos servidores da empresa - dispositivo ou máquina virtual em um servidor dedicado. Porque NGFW nesse caso também desempenha o papel de um kernel, então você precisa entender quantas portas físicas você precisa e quais portas (1g, 10g, óptica). Também afeta muito a escolha.

- NGFW no modo de ponte. Para esta opção, um dispositivo de hardware é altamente recomendado, pois é desejável a presença de módulos de derivação (o tráfego passará mesmo quando o dispositivo estiver desligado).

Vamos dar uma olhada nos prós e contras de uma solução virtual.

Vantagens de uma solução virtual:- As principais vantagens de uma solução virtual são a facilidade de gerenciamento (backup, instantâneo) e a velocidade de implantação.

- Também muitas vezes é mais barato e dimensiona melhor. Como regra, o licenciamento é baseado no número de núcleos usados. Se necessário, você pode simplesmente comprar vários núcleos.

Contras de uma solução virtual:- Não há garantia no hardware. Se o servidor falhar, você precisará lidar com isso sozinho.

- Se você é uma pessoa de segurança, precisará interagir com o departamento de TI. Curiosamente, em muitas empresas, esse é um problema muito grande.

Para o aparelho, o oposto é verdadeiro. Além disso, mais portas físicas estão disponíveis imediatamente.

Conclusão

Espero que este artigo não tenha sido muito chato e superficial. Eu queria destacar os pontos principais e não esticar a “palestra” por várias horas de leitura. Ficaria feliz se este artigo for realmente útil para alguém. Se você tiver alguma dúvida ou comentário, estou pronto para discuti-los nos comentários ou nas mensagens privadas.

PS Obtenha uma licença de teste e teste a solução em que você

está interessado

aqui