Como liberar a caixa de telefones, laptops e discos rígidos antigos sem se preocupar com o fato de que seus dados caem nas mãos de alguém

O rápido desenvolvimento da tecnologia nos últimos anos afeta diretamente a vida útil dos eletrônicos dos usuários. Não apenas por razões econômicas, mas os entusiastas da tecnologia que desejam ter os dispositivos mais recentes e mais legais são forçados a reduzir o ciclo de vida dos produtos dos fabricantes de dispositivos.

A substituição de telefones e laptops a cada dois anos aumenta os riscos associados aos dados pessoais e à segurança do consumidor, uma vez que muitos deles não apagam adequadamente os dados de seus dispositivos antes de vendê-los ou descartá-los. E não os culpe demais por isso, já que é seguro apagar dados de dispositivos modernos - a tarefa não é tão simples quanto parece.

Continue lendo se quiser saber por que isso ocorre e como a criptografia pode ajudar a reduzir esses riscos. E também o que é melhor - vender dispositivos antigos ou apenas destruir?

Qual é a sua classificação de ameaça?

Para decidir como se livrar de um laptop, telefone ou unidade, sem arriscar comprometer os dados armazenados, você precisa descobrir quem pode estar interessado nessas informações e quais truques eles estarão prontos para fazer.

As recomendações deste artigo são direcionadas a usuários que desejam proteger seus dados contra cibercriminosos ou compradores curiosos. É improvável que esses indivíduos tenham os recursos, as habilidades e o interesse de tentar executar procedimentos complexos e demorados de recuperação de dados. Os custos simplesmente não custam resultados.

A limpeza de dados é necessária para reduzir os riscos: qual é o valor dos dados que você está tentando destruir e quais são os recursos de alguém que pode tentar acessá-los?

“Para a maioria dos usuários, provavelmente será suficiente garantir que eles não sejam fáceis de obter; que os custos da tentativa de recuperação de dados serão muito mais valiosos do que os dados e é muito mais fácil vender o dispositivo por peças ou colocá-lo novamente em operação ”, disse Greg Andrzejewski, diretor de pesquisa e desenvolvimento da Gillware, uma empresa de recuperação de dados usada pela Dell , Western Digital e outras empresas de tecnologia.

Por outro lado, no caso de ativistas políticos agindo em condições de repressão pelo governo ou diretores de grandes empresas, os recursos e a motivação das pessoas que podem direcionar seus dados serão muito diferentes do que um consumidor comum enfrentará. Nesses casos, é melhor não vender dispositivos antigos e não entregá-los a centros de reciclagem, que podem restaurá-los e colocá-los novamente em operação.

"O usuário deve decidir: o que poderia acontecer se alguém obtesse acesso a alguns dos meus dados?" “Disse Nathan Little, diretor de desenvolvimento de produtos da Gillware Forensics, a Divisão Gillware Digital Forensics. "Vale a pena vender o telefone por US $ 50 ou é mais seguro armazená-lo ou destruí-lo fisicamente e jogá-lo fora?"

Criptografia

Antes de discutir a destruição de dados, é necessário falar sobre criptografia, pois a melhor maneira de minimizar os riscos associados aos dados pessoais ao vender um laptop, telefone celular ou outro dispositivo de computação é ativar a criptografia de disco ou armazenamento no início do uso dos dispositivos.

Isso garante que, mesmo que os dados permaneçam no dispositivo quando você se livrar deles, eles serão inúteis para uma pessoa que não possui um código ou senha de criptografia que revele esse código. E, é claro, a criptografia protegerá seus dados em caso de roubo ou perda do dispositivo.

Todos os principais sistemas operacionais oferecem suporte à criptografia completa do disco. O MacOS possui o FileVault, o Linux possui o LUKS (configuração de chave unificada do Linux em formato de disco), o Windows possui o BitLocker nas versões Pro e Enterprise e uma versão limitada da Criptografia de dispositivo no Windows Home, se o dispositivo tiver um chip criptográfico especial do Trusted Platform Module (TPM) 2.0. Existem produtos de código aberto de terceiros, como o VeraCrypt, que podem criptografar unidades externas e as principais unidades nas quais o sistema operacional é executado.

Algumas dessas soluções criptografam a chave de criptografia principal usando a senha do usuário com quem ele efetua login ou usando uma senha separada que deve ser inserida no momento da inicialização e armazenada em um local especial no disco. Portanto, é importante usar frases de código longas que são difíceis de adivinhar e que não podem ser facilmente quebradas usando métodos de força bruta.

Isso também significa que você ainda precisa limpar o disco antes de vender ou processar. Isso ajudará a garantir que a chave de criptografia protegida por senha armazenada na unidade seja excluída e os dados sejam perdidos permanentemente.

Alguns dispositivos de armazenamento fornecem criptografia automática usando chips e firmware especiais e criptografam dados antes de gravar no disco. No entanto, essas opções de criptografia não possuem código-fonte e não publicam documentação, por isso é difícil descobrir se elas funcionam corretamente.

Em um

estudo de 2015 de vários discos rígidos externos da Western Digital que fornecem criptografia, várias falhas sérias foram identificadas que poderiam permitir que um invasor recuperasse dados ou chaves de criptografia. As unidades usavam controladores de ponte USB, criptografia, produzidos por outras empresas - portanto, esse problema não se limita a um único fabricante.

A conclusão é a seguinte: mesmo se você tiver uma unidade de criptografia, ainda pode ser uma boa idéia usar uma criptografia diferente em cima da existente. Os sistemas de criptografia dos sistemas operacionais modernos têm sido amplamente utilizados e estudados por muitos especialistas em segurança há vários anos. O VeraCrypt, uma ramificação do

agora abandonado projeto TrueCrypt,

também foi verificado por especialistas em segurança.

Mesmo que você tenha percebido a importância da criptografia de disco, ainda não é tarde para ativá-la. Quanto mais rápido você ligá-lo, menor a probabilidade de alguém recuperar dados do seu dispositivo depois que você o vendeu ou levou para reciclagem.

Guarde as chaves de recuperação do seu criptografador em um local seguro e também faça backup regularmente de arquivos importantes, de preferência em uma unidade criptografada separada. Se sua unidade travar antes de você se livrar dela, nenhuma empresa o ajudará a recuperar dados se você não tiver chaves de recuperação para partições criptografadas.

Apague dados de discos rígidos

Os discos rígidos armazenam dados em discos giratórios revestidos com material magnético. Eles são o tipo padrão de unidade na indústria de computadores há muitas décadas e são bem conhecidos, portanto existem muitos métodos de limpeza para eles, ou seja, exclusão segura de dados.

A especificação ATA, a interface de comunicação padrão entre um computador e uma unidade, inclui até o comando

SECURITY ERASE UNIT , mais conhecido como Secure Erase, que pode ser implementado pelos fabricantes de discos rígidos e unidades de estado sólido (SSDs). A execução do comando Apagar Seguro no HDD ou SSD apagará os dados em todas as células e retornará o disco ao seu estado de fábrica.

Windows

Primeiro, note que a formatação rápida oferecida por padrão no Windows não destrói todos os dados. Ele limpa apenas o sistema de arquivos, o índice de registros, onde são armazenadas informações sobre arquivos e sua localização física no disco. A formatação rápida marca os locais físicos como espaço livre para reutilização, mas os dados antigos permanecerão nos setores físicos até serem substituídos lentamente no futuro por outros programas. Portanto, a formatação rápida não pode ser considerada uma limpeza de dados para os dispositivos dos quais eles vão se livrar.

A Microsoft oferece a capacidade de sobrescrever zeros em todos os setores do disco, o que torna praticamente impossível restaurar dados úteis ou, pelo menos, comercialmente não lucrativo para empresas de recuperação. Este é o utilitário de linha de comando DiskPart e sua opção "limpar tudo".

Para usar o DiskPart na unidade principal em que o sistema operacional está instalado, você deve inicializar a partir

da mídia de instalação do Windows (CD ou unidade flash) e entrar no

modo de recuperação . Depois disso, selecione a linha de comando e digite "diskpart".

O comando “list disk” listará todos os discos disponíveis com os números (0, 1 e assim por diante) que os identificam. Após definir o disco que você deseja apagar, insira “select disk #”, onde # indica o número do disco. Em seguida, insira "limpar tudo" e seja paciente, pois essa operação pode demorar muito tempo.

Certifique-se de selecionar a unidade correta, pois esta operação é irreversível. Observe também que a execução de um comando clean, sem o parâmetro all, destruirá apenas o primeiro setor do disco que contém informações da partição, mas não substituirá todos os setores com zeros.

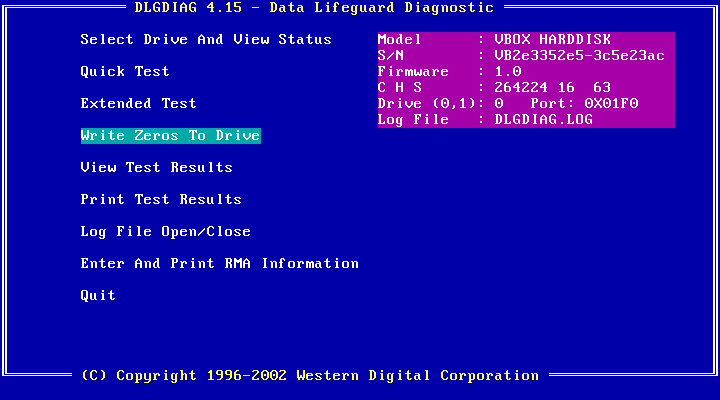

Os fabricantes de HDD produzem seus próprios programas especiais de diagnóstico, por exemplo,

Seagate SeaTools ou

Western Digital Data Lifeguard Diagnostics , que podem apagar dados com segurança, preenchendo os discos com zeros.

Esses utilitários dos fabricantes geralmente vêm em duas versões - para instalação e inicialização no Windows e no DOS, ao inicializar a partir de um CD ou unidade flash inicializável. Para apagar o disco que contém o sistema operacional, a última opção é necessária, pois você não pode apagar o disco rígido de dentro do sistema operacional que funciona com ele.

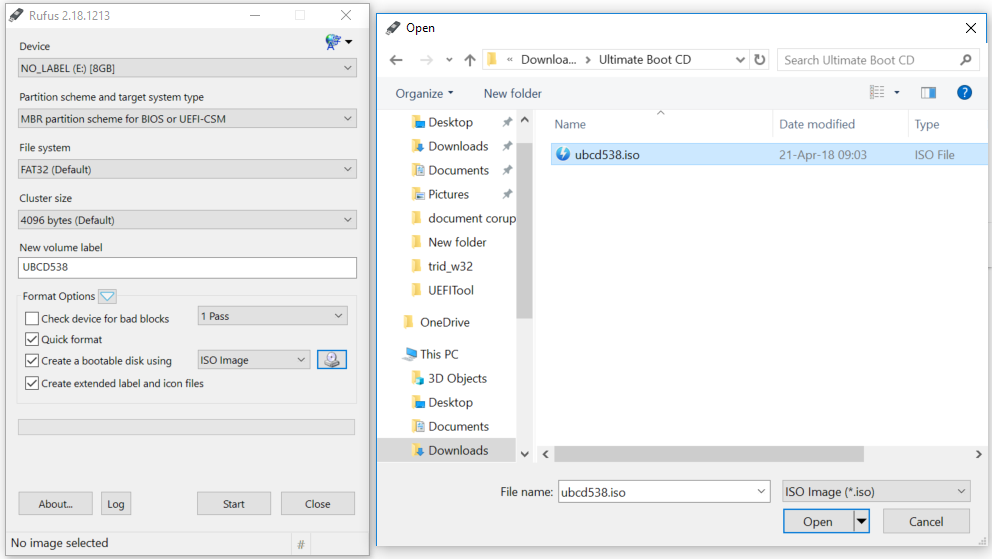

Para criar CDs ou unidades flash inicializáveis e gravar esses utilitários neles, você deverá seguir as instruções anexadas a esses utilitários. No entanto, existe uma maneira mais simples: existem CDs inicializáveis, suportados por uma comunidade de entusiastas, nos quais já são gravados conjuntos de programas de recuperação, administração e diagnóstico, incluindo utilitários de fabricantes de HDD, que em nossos dias às vezes são difíceis de obter, como alguns fabricantes compraram outros, depois dos quais seus sites antigos e links para download pararam de funcionar.

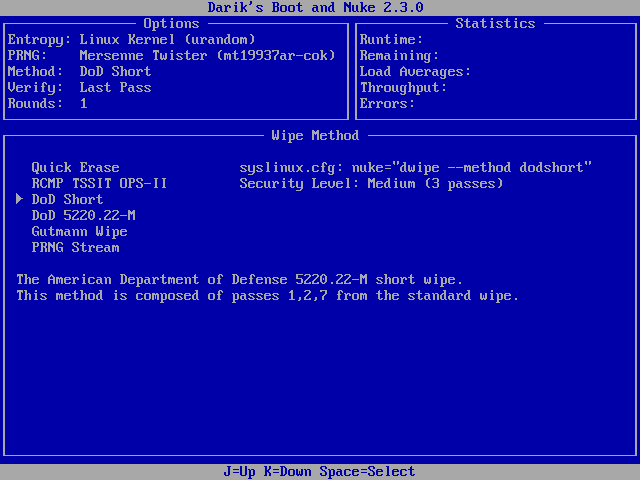

Um exemplo é o projeto Ultimate Boot CD (UBCD), atualizado ativamente, e pode ser gravado no USB com software como o Rufus ou o Universal USB Installer. Você também pode encontrar o Darik's Boot and Nuke (DBAN), um popular programa de apagador de dados de terceiros que suporta procedimentos de exclusão de dados mais sofisticados, como os listados nas instruções de limpeza do Departamento de Defesa dos EUA e de outras agências governamentais.

Esses padrões exigem o apagamento de informações confidenciais, por exemplo, dados confidenciais, sobrescrevendo o disco inteiro em várias passagens e usando sequências diferentes de dados, mas isso pode levar muito tempo e provavelmente será um exagero para o usuário médio.

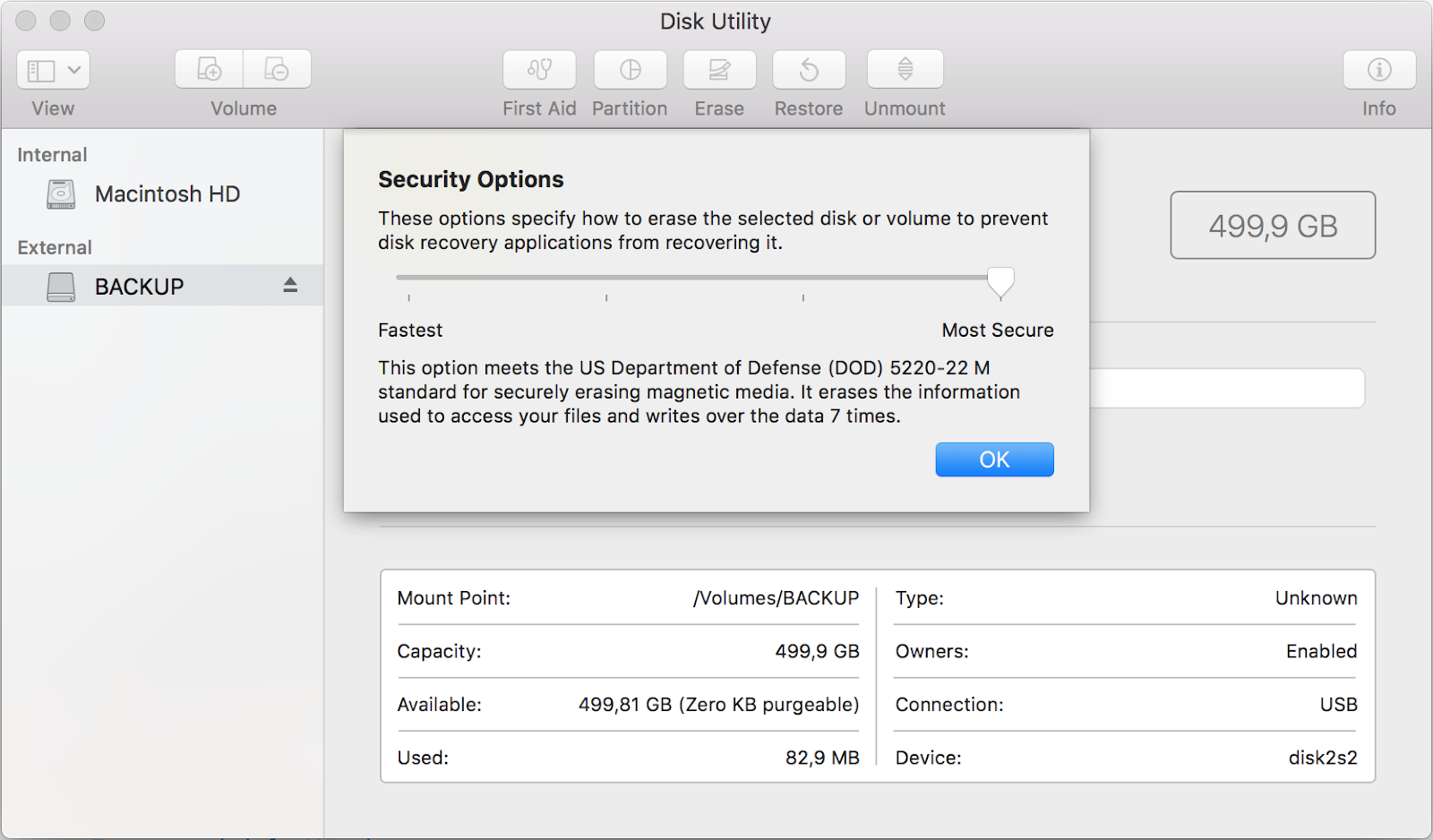

MacOS

O programa Disk Utility no MacOS (anteriormente OS X) fornece várias opções para apagar dados do disco na seção Security Options, incluindo a substituição em várias passagens, que atende à especificação DoD 5220.22-M.

No MacOS, você pode encontrá-lo na seção / Aplicativos / Utilitários / e usá-lo para apagar unidades externas. Para limpar o disco com o volume de inicialização do sistema, os usuários podem inicializar no

modo de recuperação e

executar o programa a partir daí. Não há exclusão segura para SSDs.

Unidades de estado sólido (SSD)

Em muitos laptops modernos, como um MacBook ou ultrabooks para Windows, as unidades de estado sólido substituem os HDDs comuns, o que torna nossa tarefa um pouco mais complicada. Essas unidades não armazenam dados em discos magnéticos, mas em chips de memória flash e usam algoritmos sofisticados de gerenciamento de armazenamento que tornam os métodos tradicionais de apagamento e preenchimento zero menos confiáveis.

Um SSD possui uma tabela interna que mapeia as unidades de endereço lógico (LBAs) para páginas ou linhas de células físicas em um chip de memória. Um bloco pode consistir em várias páginas, até 256 peças.

Quando um aplicativo precisa substituir os dados existentes, o SSD não atualiza as mesmas páginas físicas. Ele grava novos dados em páginas em branco porque é mais rápido e também reduz o desgaste das células da memória. Em seguida, a tabela LBA é atualizada para que os programas vejam a nova versão dos dados no mesmo local que antes.

Devido a esse truque, as versões mais antigas dos dados permanecem intactas nas páginas marcadas como "usadas anteriormente" [antigas]. Eventualmente, eles serão limpos quando outras páginas no mesmo bloco forem usadas ou quando dados deles forem intencionalmente transferidos para páginas em branco em outros blocos.

Esse processo é chamado de coleta de lixo e é necessário para poder apagar blocos inteiros e reiniciá-los no trabalho. Essa também é uma das razões pelas quais os SSDs possuem estoques de blocos vazios extras e por que o comando TRIM foi introduzido, o que permite ao sistema operacional informar os SSDs sobre páginas incorretas.

Windows

Para a maioria dos consumidores, a solução mais fácil para apagar um SSD será identificar seu fabricante e modelo e, em seguida, usar o utilitário fornecido pelo fabricante para iniciar o procedimento interno de remoção segura (

Intel ,

Samsung ,

Toshiba OCZ ,

SanDisk ,

Kingston ,

Crucial ,

Western Digital ,

Seagate ,

Corsair ,

Plextor ). Como no caso do disco rígido, este procedimento deve ser iniciado fora do sistema operacional e o firmware o executará.

A maioria dos aplicativos para trabalhar com SSDs requer instalação no Windows, após o que é proposto criar um USB inicializável com um programa que destrua os dados com segurança.

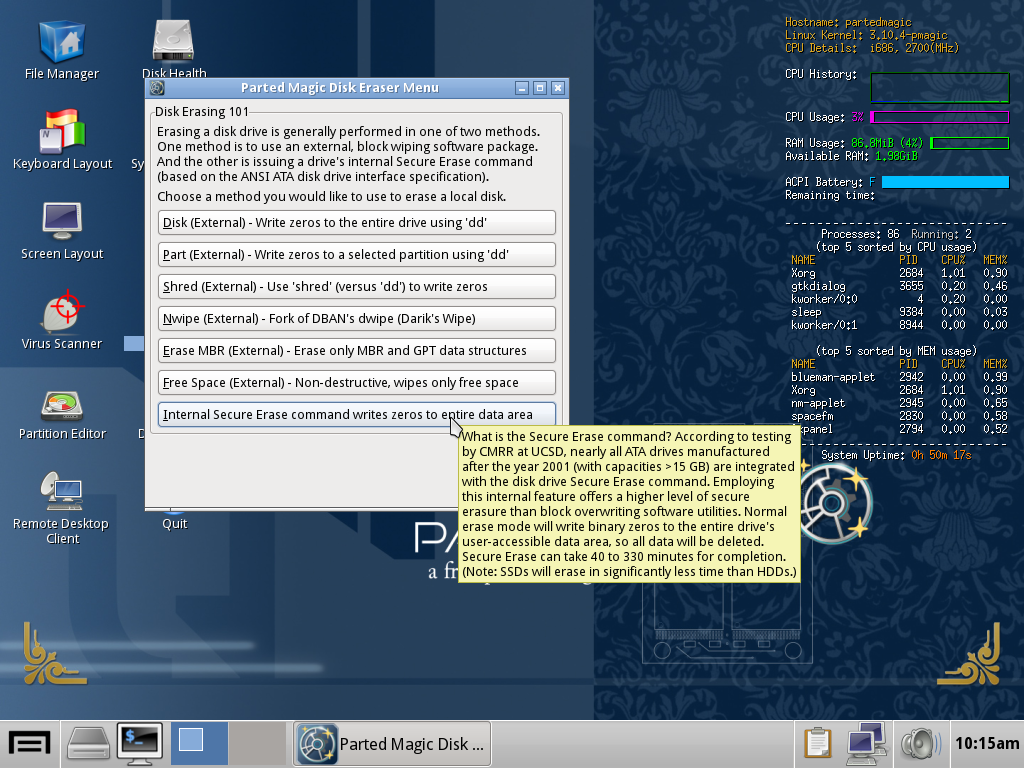

Entre os programas de terceiros que fornecem o comando ATA Secure Erase para HDD e SSD, estão o

Parted Magic , um programa de gerenciamento de partições que agora

exige US $ 11, e o

HDDerase , um utilitário DOS originalmente desenvolvido no Centro de Pesquisa em Memória e Gravação da Califórnia A Universidade de San Diego, no entanto, não foi atualizada em 2008, pelo que pode não funcionar com unidades modernas.

O CD Ultimate Boot acima contém o HDDerase e a versão gratuita mais recente do Parted Magic de 2013. O Parted Magic é melhor, oferece uma interface gráfica, mas a versão gratuita mais recente possui alguns

problemas conhecidos que podem fazer com que as unidades se tornem tijolos - esses problemas foram corrigidos somente em versões posteriores. Você também pode usar o

utilitário hdparm para Linux para ATA Secure Erase, no entanto, seu uso é bastante meticuloso.

É importante lembrar que, ao usar o comando ATA Secure Erase, você deve definir uma senha para a unidade. Escolha algo simples que seja fácil de lembrar e não use uma senha vazia, pois alguns BIOSs não reconhecem essas senhas e não permitirão que você use o disco no futuro.

Também não é recomendável iniciar a exclusão segura de unidades externas conectadas via USB, pois algumas das interfaces podem não oferecer suporte a esse comando e algumas pessoas relataram que as unidades externas se transformaram em um bloco.

Uma alternativa para apagar com segurança pode ser a reescrita múltipla de SSDs, mas essa operação pode levar várias horas ou até dias, dependendo do tamanho da unidade, e nem sempre é confiável. Também existe o risco de falhas no disco devido à sobrecarga.

MacOS

As opções de exclusão segura do MacOS Disk Utility para HDDs não são adequadas para SSDs. A Apple

afirmou na documentação que essas opções "não são necessárias para SSDs, já que o apagamento padrão dificulta a recuperação de dados dos SSDs".

No entanto, é difícil - não significa impossível; portanto, a empresa recomenda ativar a criptografia do FileVault no início do uso do SSD.

Armadilhas

Usar as ferramentas de apagamento de dados oferecidas pelos fabricantes de unidades e, principalmente, executar o comando Apagar Seguro, será a opção mais segura, pois essas empresas devem saber melhor como seus produtos funcionam. No entanto, ao longo dos anos de uso desses programas, várias mensagens foram digitadas sobre sua operação incorreta.

Em 2011, pesquisadores da Universidade da Califórnia, em San Diego, decidiram estudar a eficácia de técnicas comuns de limpeza de dados em SSDs e encontraram sérios problemas com a implementação da equipe do ATA Secure Erase. Dos 12 SSDs testados de vários fabricantes, apenas 8 apoiaram essa equipe e apenas 4 o executaram de maneira confiável.

Em duas dessas unidades, as tentativas de executar o comando retornaram um erro e apenas o primeiro bloco foi excluído. Para piorar a situação, uma unidade relatou a execução bem-sucedida de um comando sem apagar nada.

O estudo também descobriu que uma reescrita completa do SSD permitia uma boa limpeza na maioria das unidades, mas não em todas. Por exemplo, os pesquisadores conseguiram recuperar um gigabyte de dados, ou 1% de uma das unidades verificadas, mesmo após 20 substituições, usando equipamento especial conectado diretamente aos chips de memória.

A limpeza de arquivos, que geralmente funcionava para o HDD, durante a qual a localização física do arquivo era sobrescrita repetidamente por dados aleatórios, mostrou-se completamente inadequada para o SSD. Os pesquisadores conseguiram recuperar de 4% a 75% do conteúdo dos arquivos supostamente limpos por esse método.

Steven Swanson, diretor do laboratório NVM da Universidade da Califórnia e um dos pesquisadores que participaram do trabalho, disse-me que a situação deveria ter melhorado desde 2011, em particular porque seu trabalho atraiu muita atenção na época e pressionou os fabricantes de SSD. Ele acredita que os SSDs modernos de fabricantes respeitáveis devem ter implementações normais da equipe de limpeza.

« SSD », — .

live-Linux , . - , , .

, - SSD, .

, SSD , - , . , SSD, , , SSD , .

« , — . – SSD , , SSD . , -».

, Fox-IT, , SSD, , HDD – , . - .

, , , . « SSD , ».

- , - , SSD.

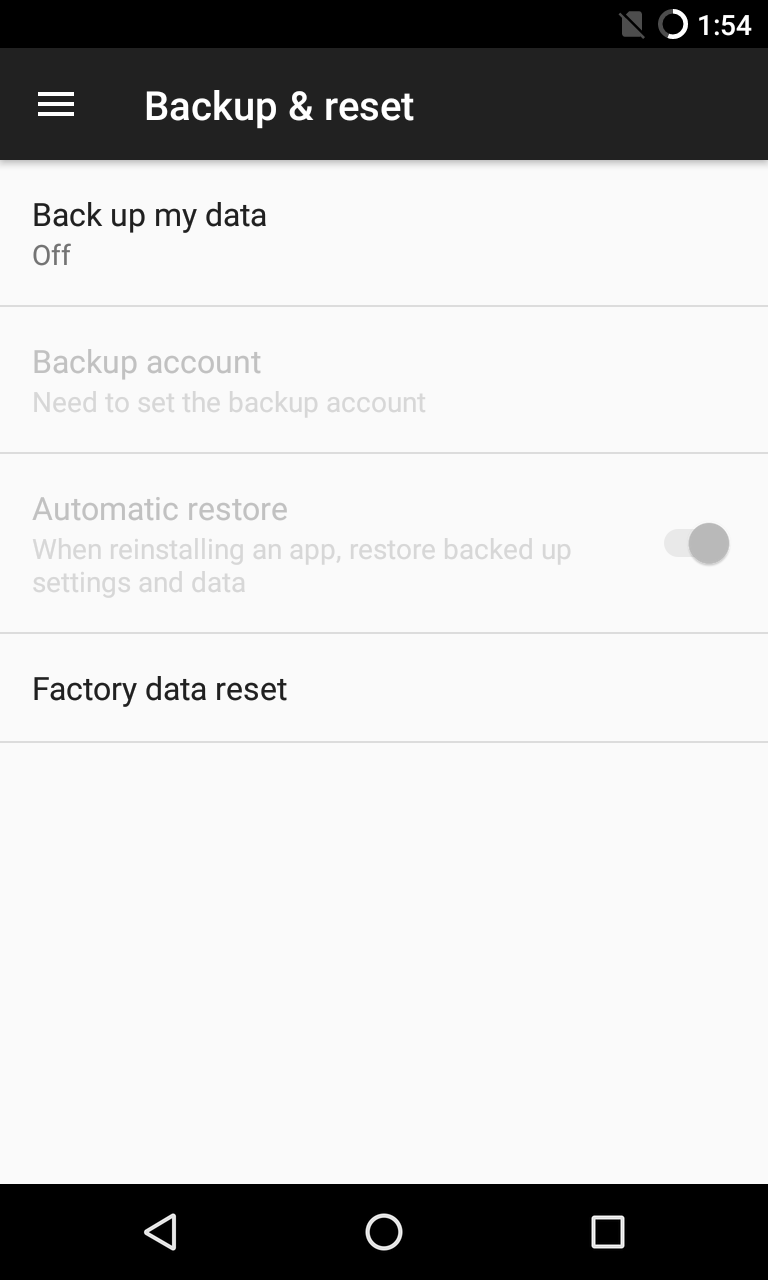

Android iOS , , , , Android.

Android

Android

, , , . microSD [ / . .].

Android, , ,

2015 , . 21 / Android 2.3 4.3, , , , Google .

Android 4.4, Android 5.0. 6.0, , , , .

, Advanced Encryption Standard (AES) 50 /, , Android 8.1.

, 68% , Google Play 7 , Android 6.0 .

, , Android, , .

Android , , , . « , . , , , , ».

«, Android-, », — , . « , , ».

, Android – ,

– . , , .

iOS

Apple, iOS, iPhone iPad . iOS 8, . , iPhone 5S, Secure Enclave, .

, . , , 6- ,

- .

Todos os dispositivos iOS podem ser trazidos ao estado de fábrica conectando-os a um computador e usando o Apple iTunes . Você também pode apagá-los sem um computador , através do menu Configurações> Geral> menu Redefinir.Destruição física

, SSD , . , , , .

, , , .

HDD . , . , .

Gillware , , HDD.

« », — , . « - , , , , . HDD, ».

SSD , , . 2.5" SATA SSD , , . SSD - M.2 , .

, , , , . , – , .

, , , . , – . -, .

« , , – , , — . – , , , , ».

« , , , — . – , , ».

. , , .