Fonte

FonteNão é segredo que, no campo da Internet das Coisas (Internet das Coisas, IoT), talvez o menor pedido seja em termos de garantir a segurança da informação (SI). Hoje

estamos testemunhando uma tecnologia em evolução, um cenário em constante mudança da indústria, previsões que às vezes divergem da realidade, dezenas de organizações tentando se declarar legisladores em uma área ou outra, pelo menos "por uma hora". A relevância do problema é enfatizada por incidentes épicos. Industroyer, BrickerBot, Mirai - e esta é apenas a ponta visível do iceberg, mas o que “o dia seguinte está nos preparando”? Se você continuar com o fluxo, as redes de bots e outros "malwares" se tornarão os proprietários da Internet das coisas. E coisas com funcionalidade mal concebida dominarão aqueles que tentarem se tornar seus mestres.

Em novembro de 2018, a

ENISA (Agência da União Européia para Segurança de Redes e Informações) lançou o documento

“Boas Práticas de Segurança da Internet das Coisas no contexto da Fabricação Inteligente” , que compila todos os tipos de práticas de cibersegurança para a Internet industrial das coisas, com cerca de cem analisadas documentos com boas práticas nesta área. O que está por trás dessa tentativa de abraçar o imenso? O artigo fornece uma visão geral do conteúdo.

A Internet das Coisas Industrial (IIoT), incluindo, mas não se limitando a, objetos de infraestrutura de informações críticas (CII), é um pouco diferente da IoT clássica. Os operadores de sistemas IIoT estão acostumados a implementar soluções técnicas bastante maduras com um horizonte operacional de décadas. Assim, a introdução da modernização e inovação usando soluções IIoT é limitada pela dinâmica do mercado com a ausência de um sistema de padrões geralmente aceito e esquemas de licenciamento geralmente aceitos.

Outra pergunta: o que fazer com o mar de informações acumuladas no campo da segurança da informação da Internet das coisas nos últimos 3-4 anos? O que deve ser tomado como base e o que é secundário? E se informações conflitantes são encontradas em diferentes documentos, o que é mais importante? Uma das respostas pode ser o estudo de relatórios analíticos, nos quais a experiência acumulada é generalizada e harmonizada, levando em consideração o número máximo de fontes disponíveis.

Portanto, a ENISA oferece uma síntese da experiência com base no uso das melhores práticas. Para demonstrar que essa abordagem não é a única, considere outra possibilidade, a saber, a criação de uma coleção de todos os tipos de padrões.

No site do Instituto Nacional de Padrões e Tecnologia (NIST), você encontra o documento

“Projeto NISTIR 8200. Relatório entre agências sobre o status da padronização internacional de segurança cibernética para a Internet das Coisas (IoT)” . A versão é de fevereiro de 2018 e ainda possui status de rascunho. Ele analisa os padrões existentes, distribuídos nas 11 áreas a seguir: Técnicas criptográficas, Gerenciamento de incidentes cibernéticos, Garantia de hardware, Gerenciamento de identidade e acesso, Sistemas de gerenciamento de segurança da informação (ISMS), Avaliação de segurança de sistemas de TI, Segurança de rede, Automação de segurança e Monitoramento contínuo (SACM) ), Software Assurance, Gerenciamento de riscos da cadeia de suprimentos (SCRM), Engenharia de segurança do sistema.

A lista de padrões leva mais de cem páginas! Isso significa que ele contém centenas de títulos, são dezenas de milhares de páginas, o que pode levar anos para serem estudados e muitos documentos são pagos. Ao mesmo tempo, foram identificadas várias lacunas na padronização do setor, as quais, obviamente, serão preenchidas.

Acho que o leitor já entendeu de que lado o senso comum e as simpatias do autor são. Portanto, voltemos às melhores práticas da ENISA. Eles são baseados na análise de cerca de cem documentos já emitidos. No entanto, não precisamos ler todos esses documentos, pois os especialistas da ENISA já coletaram tudo o mais importante em seu relatório.

A estrutura do documento é apresentada abaixo e agora vamos nos familiarizar com ele em detalhes.

Figura 1. Estrutura do documento “Boas Práticas para Segurança da Internet das Coisas no Contexto da Fabricação Inteligente”

Figura 1. Estrutura do documento “Boas Práticas para Segurança da Internet das Coisas no Contexto da Fabricação Inteligente”A primeira parte é uma introdução.

Na segunda parte, primeiro é fornecida a terminologia básica (2.1) e, em seguida, os desafios de segurança (2.2), que incluem:

- Componentes vulneráveis

- deficiências no gerenciamento de processos (Gerenciamento de processos);

- Maior conectividade

- interação de tecnologias operacionais e de informação (convergência TI / TO);

- herança de problemas de sistemas de controle industrial (sistemas de controle industrial herdados);

- Protocolos inseguros

- Fator humano

- funcionalidade excessiva (funcionalidades não utilizadas);

- a necessidade de considerar os aspectos de segurança funcional (aspectos de segurança);

- implementação de atualizações relacionadas à segurança da informação (atualizações de segurança);

- implementação do ciclo de vida do IS (ciclo de vida do produto seguro).

A Seção 2.3, com referência ao ISA, fornece uma arquitetura de referência, que, no entanto, é um pouco contrária à arquitetura ISA (Purdu) geralmente aceita, uma vez que a RTU e o PLC são atribuídos ao 2º ao invés do 1º nível (como é a prática em ISA).

Figura 2. Arquitetura de referência IIoT

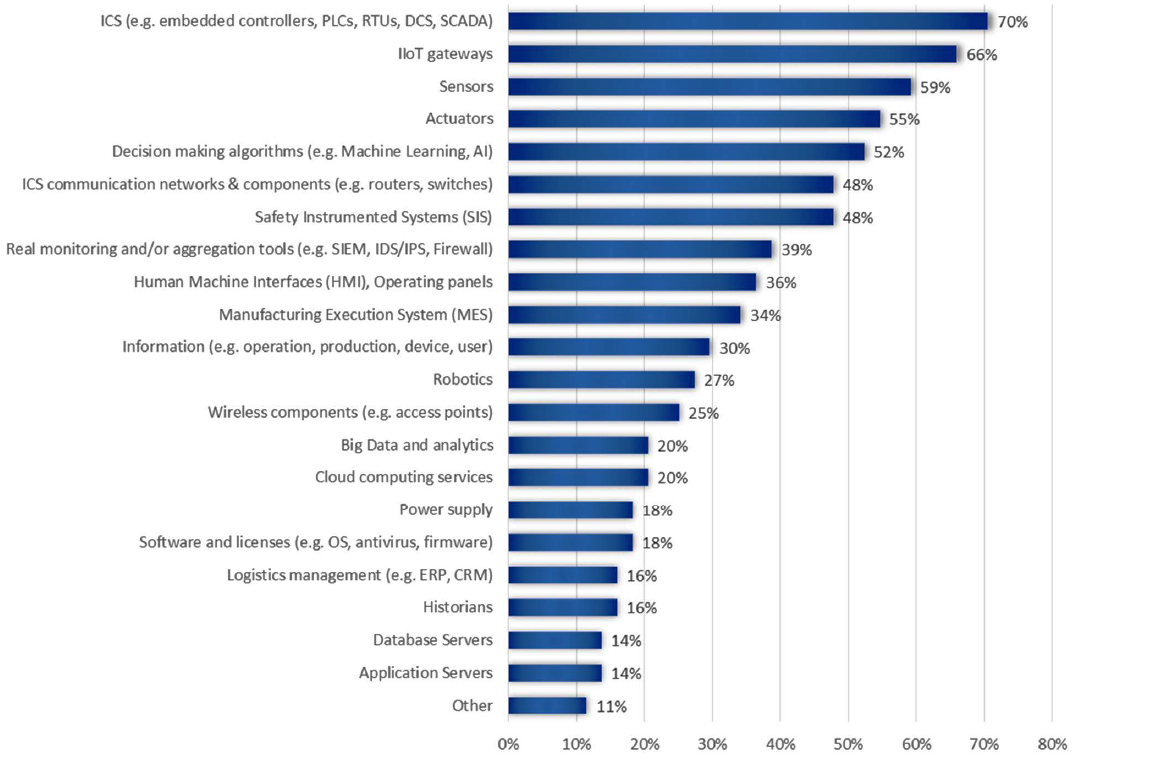

Figura 2. Arquitetura de referência IIoTA arquitetura de referência é a entrada para a formação da taxonomia de ativos, realizada na Seção 2.4. Com base em dados de especialistas, a criticidade dos ativos foi avaliada em termos de impacto na segurança da informação. Não estamos falando de representatividade (o relatório diz que participaram especialistas de 42 organizações diferentes), e você pode perceber essas estatísticas como "alguma opinião". Porcentagens no gráfico significam a porcentagem de especialistas que classificaram um ativo como o mais crítico.

Figura 3. Resultados de uma avaliação especializada da criticidade dos ativos da IIoT

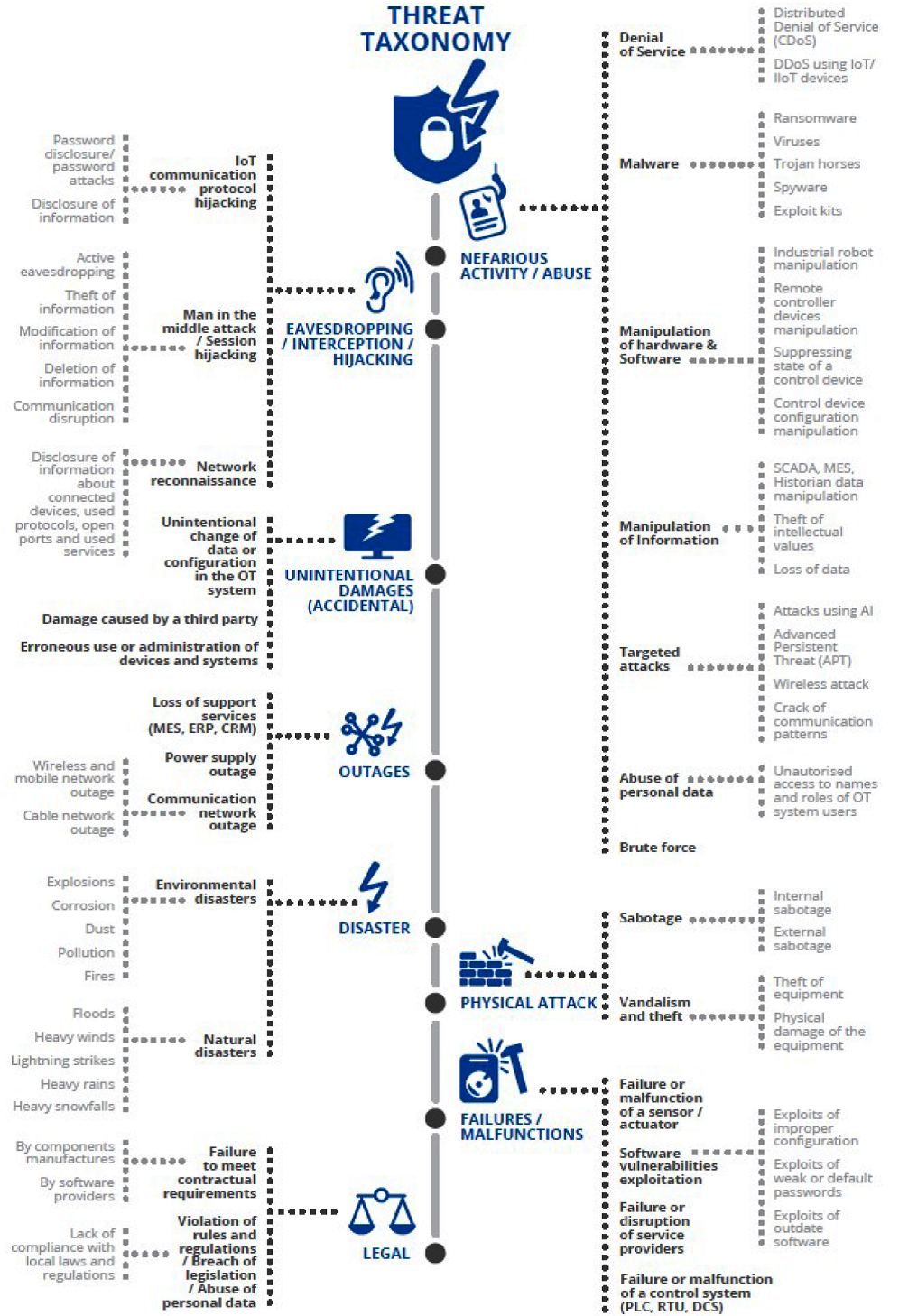

Figura 3. Resultados de uma avaliação especializada da criticidade dos ativos da IIoTA Seção 3.1 fornece uma classificação e descrição de possíveis ameaças em relação à área da IIoT. Além disso, as classes de ativos que podem ser afetadas estão associadas a cada ameaça. As principais classes de ameaças são destacadas:

- Atividade nefasta / abuso (atividade e abuso injustos) - vários tipos de manipulações feitas com dados e dispositivos;

- Bisbilhotar / Interceptar / Seqüestrar (ouvir / interceptar / invadir) - coletar informações e invadir o sistema;

- Danos não intencionais (acidentais) - erros na configuração, administração e aplicação;

- Interrupções - interrupções associadas à perda de energia, comunicações ou serviços;

- Desastre (desastre) - influências externas destrutivas de natureza natural e provocada pelo homem;

- Ataque físico (ataques físicos) - roubo, vandalismo e sabotagem (falha), realizados diretamente no equipamento;

- Falhas / mau funcionamento - podem ocorrer devido a falhas acidentais de hardware, devido a falhas no serviço do provedor e também devido a problemas no desenvolvimento de software que leva a vulnerabilidades;

- Legal (questões legais) - desvios dos requisitos de leis e contratos.

Figura 3. Taxonomia de ameaças

Figura 3. Taxonomia de ameaçasA Seção 3.2 descreve exemplos típicos de ataques a componentes de sistemas IIoT.

A seção mais importante do documento é a quarta, que analisa as práticas recomendadas para proteger os componentes da IIoT. Três categorias estão incluídas nas práticas: políticas, práticas organizacionais e práticas técnicas.

Figura 4. A estrutura das melhores práticas para garantir o IIoT IS

Figura 4. A estrutura das melhores práticas para garantir o IIoT ISA diferença fundamental entre políticas e práticas organizacionais não é explicada e o nível processual está presente nos dois casos. Por exemplo, o gerenciamento de riscos e ameaças caiu na política e o gerenciamento de vulnerabilidades nas práticas organizacionais. A única diferença que pode ser detectada é que as políticas são aplicadas principalmente para desenvolvedores e práticas organizacionais para organizações operacionais.

As políticas (4.2) descrevem 4 categorias e 24 práticas. A seção organizacional (4.3) descreve 27 práticas divididas em 6 categorias e a seção técnica (4.4) descreve 59 práticas divididas em 10 categorias.

O Apêndice A observa que esta ENISA continua a pesquisa declarada em 2017 nas

Recomendações de Segurança de Linha de Base para a IoT, no contexto do documento de

Infraestruturas de Informações Críticas . Obviamente, a IoT é um conceito mais amplo que a IIoT e, desse ponto de vista, pode-se considerar o documento do ano passado como base dessa revisão, no entanto, sempre se deseja lidar com material mais recente.

O Apêndice B é a principal parte semântica do documento. A lista de práticas da Seção 4 é apresentada na forma de tabelas nas quais são feitos links para grupos de ameaças e links para documentos que apóiam o uso de uma prática específica, embora, infelizmente, sem especificar uma página ou parágrafo específico. Por exemplo, aqui estão alguns pontos relacionados à segurança dos serviços em nuvem.

Figura 5. Um fragmento da descrição das melhores práticas para garantir o IIoT IS

Figura 5. Um fragmento da descrição das melhores práticas para garantir o IIoT ISO Apêndice C contém uma lista de documentos citados (existem cerca de 100 no total) que foram desenvolvidos e formaram a base das melhores práticas desenvolvidas.

O Apêndice D lista os incidentes mais significativos de violação de SI em aplicativos industriais.

Conclusões

“Boas Práticas para Segurança da Internet das Coisas no contexto da Fabricação Inteligente” , desenvolvida em novembro de 2018, é atualmente um dos documentos mais detalhados no campo da segurança da informação da Internet das coisas. Não há informações técnicas detalhadas sobre a implementação das 110 práticas descritas; no entanto, existe um conjunto de conhecimentos acumulados obtidos com base na análise de centenas de documentos das principais organizações especializadas no campo da IoT.

O documento enfoca a IIoT, levando em consideração a arquitetura industrial e seus ativos associados, ameaças e cenários de possíveis ataques. Mais geral para a IoT é o documento precursor da ENISA,

Recomendações de linha de base de segurança para a IoT no contexto de infraestruturas de informações críticas , lançado em 2017.

As "coisas predatórias do século" e a tendência que não vimos ganhar o poder das coisas sobre as pessoas são restringidas no momento apenas pela resistência dispersa de medidas para garantir a segurança da informação. Nosso futuro depende em muitos aspectos de quão eficazes serão as medidas de SI.