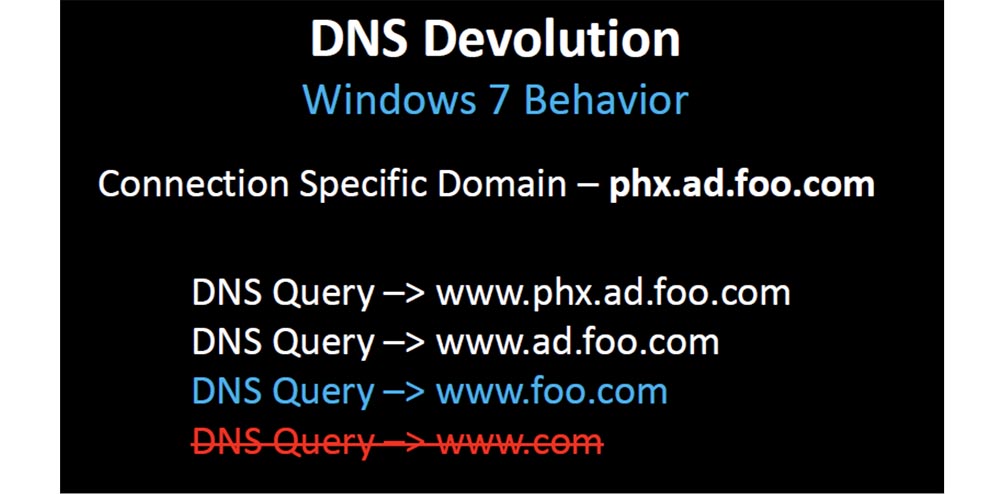

DEFCON 21. A conferência DNS pode ser perigosa para sua saúde. Parte 1Supunha-se que os limites de domínio da organização fossem foo.com e você nunca desejaria usar

www.com . A Microsoft mudou esse comportamento do DNS porque, obviamente, nem todas as organizações têm dois níveis para nomes de domínio.

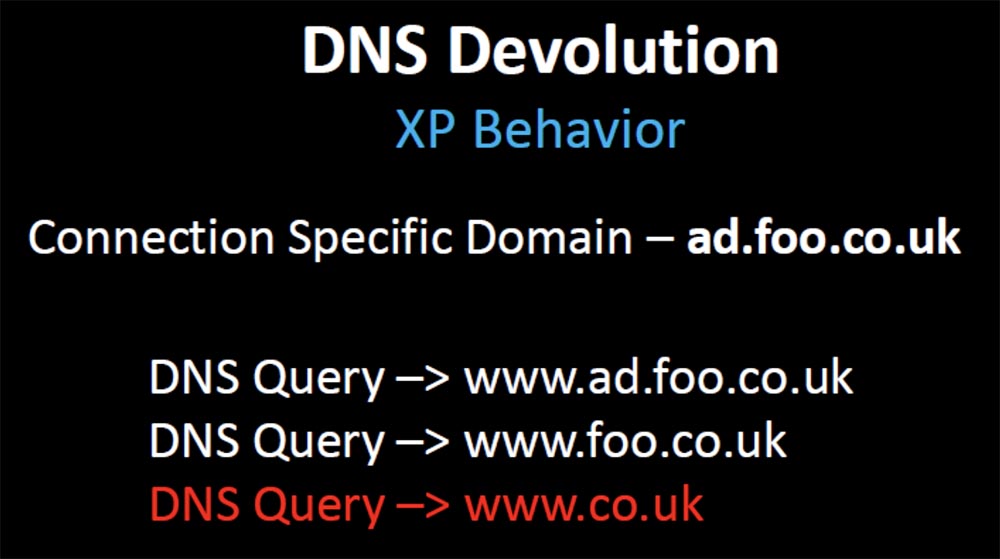

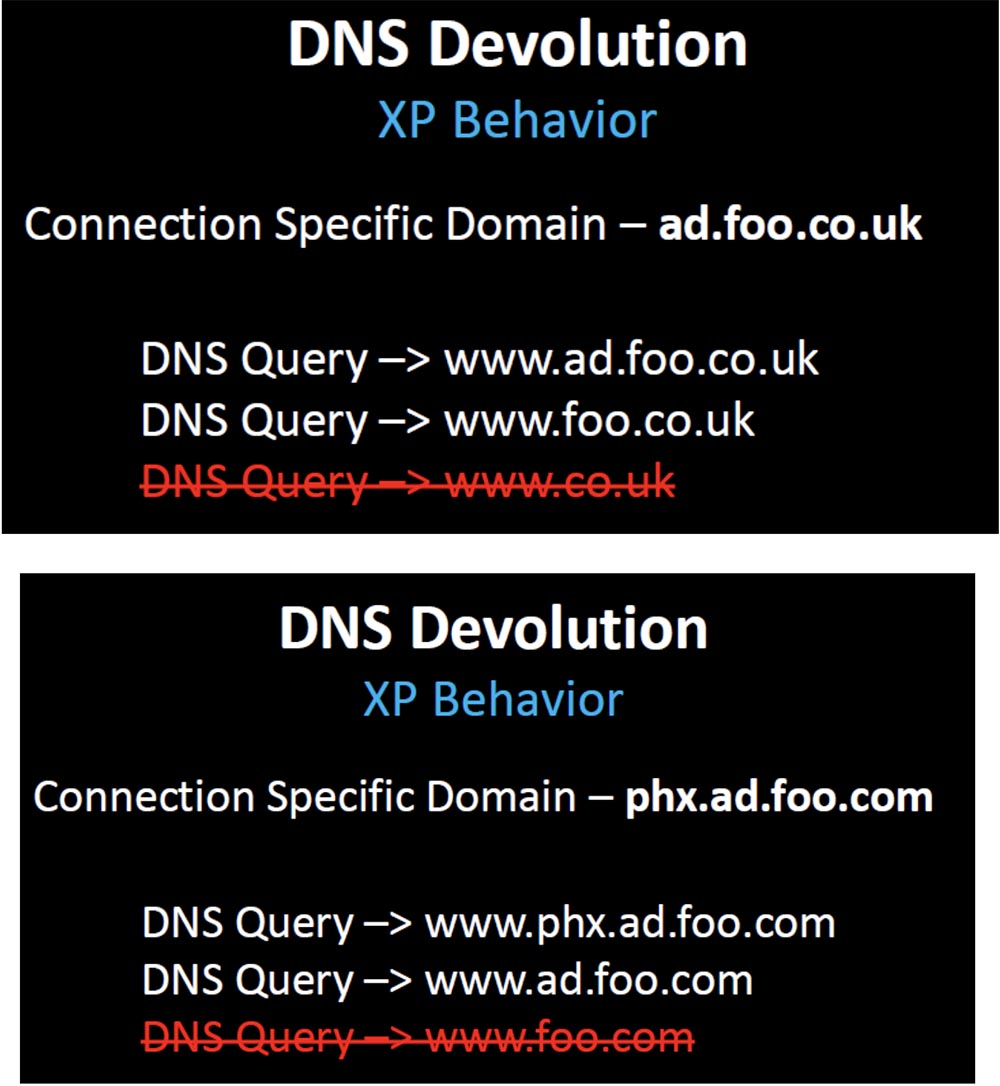

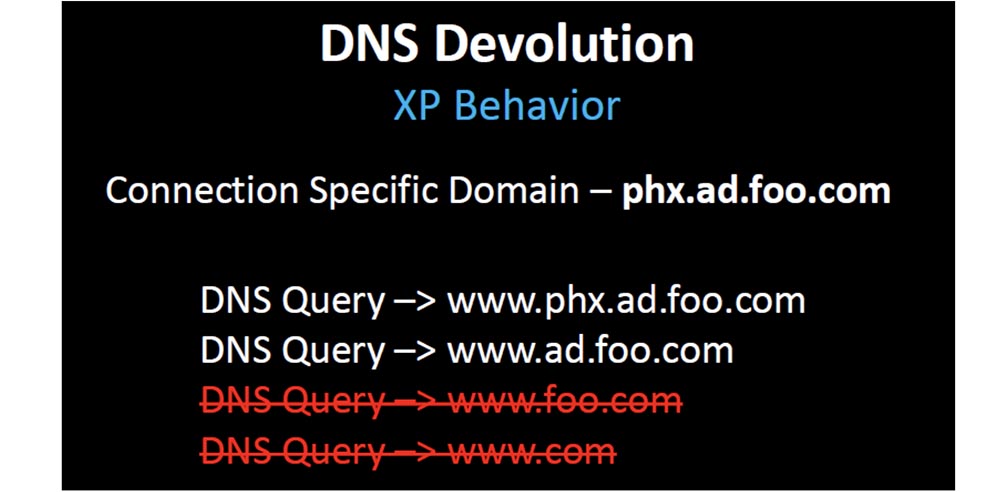

Se o seu domínio de nível superior for o Reino Unido, ao se conectar a um domínio ad.foo.co.uk específico, o comportamento padrão do DNS será semelhante a:

Ou seja, a solicitação será enviada para fora dos limites do seu nome de domínio em

www.co.uk. Portanto, um hotfix aleatório foi criado, um patch de segurança que reduzia os limites organizacionais do domínio para 3; nesse caso, a devolução do DNS parou após a segunda solicitação para

www.foo.co.uk.

Porém, em nosso exemplo de nome de domínio, essa correção de segurança, projetada para interromper publicidade desnecessária, quebrou centenas de milhares de empresas clientes cujo design de nome de domínio dependia do comportamento DNS original e original. O que essas empresas estão fazendo? Eles alteram o design da infraestrutura para corresponder ao novo comportamento que leva em consideração esse hotfix aleatório? Não, eles mudam o comportamento de volta ao que era antes.

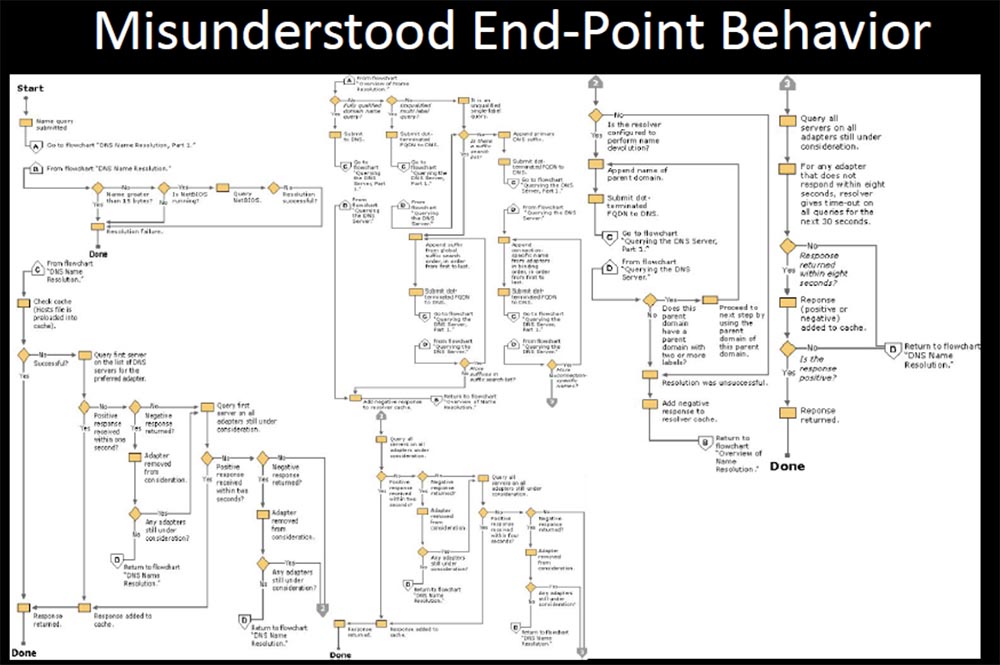

O slide a seguir mostra a árvore de decisão que a Microsoft usa antes de criar uma consulta DNS.

Eu sei que parece simples (risos), e é claro que você está surpreso que alguém possa entendê-lo mal.

Depois disso, houve dezenas de correções e atualizações nesse comportamento do DNS, que foram alteradas de versão para versão. Mas eles o documentaram uma vez e, se um dos ramos dessa árvore for alterado, ele interromperá completamente o seu modo de usar o DNS, e você não poderá alterar as configurações para restaurar o comportamento original. Você teve um problema porque a cada nova atualização suas configurações se comportam de maneira diferente. Talvez algo quebre, ou talvez não, ou seja, algo que você não espera que possa acontecer.

Portanto, as empresas fazem alterações por meio da edição de registro ou de diretiva de grupo, tentando restaurar o comportamento DNS original, mas algumas delas não podem fazê-lo corretamente onde o comportamento foi alterado por outro fix pack. Eles estão tentando reverter as alterações para restaurar esse comportamento perdido, porque desejam que os clientes possam acessar o foo.com novamente.

Mas na maioria dos casos, quando eles não podem restaurar uma devolução de dois níveis, eles simplesmente se livram da restrição de dois níveis original. Obrigado, Microsoft, pelo Windows 7 - agora você pode alterar os três níveis de domínio padrão por 2, mas o sistema não permite reduzi-los a um.

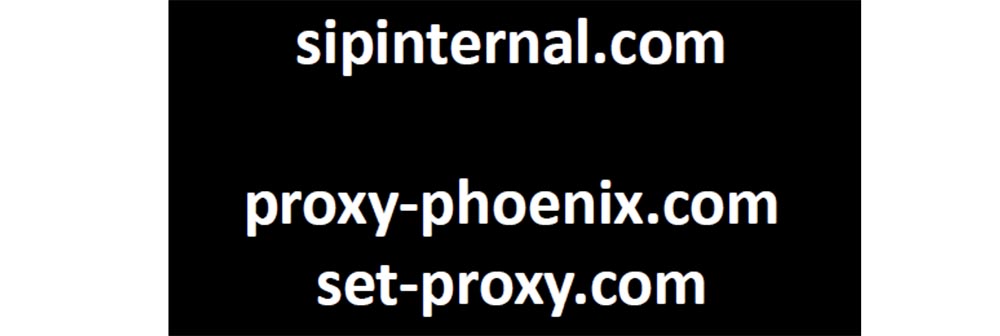

Você pode pensar que agora tudo está corrigido, mas e os dispositivos BYOD e dispositivos móveis usando a configuração do XP? Decidi verificar quantas configurações danificadas ainda podem existir lá. Registrei vários domínios geralmente usados apenas em um ambiente corporativo.

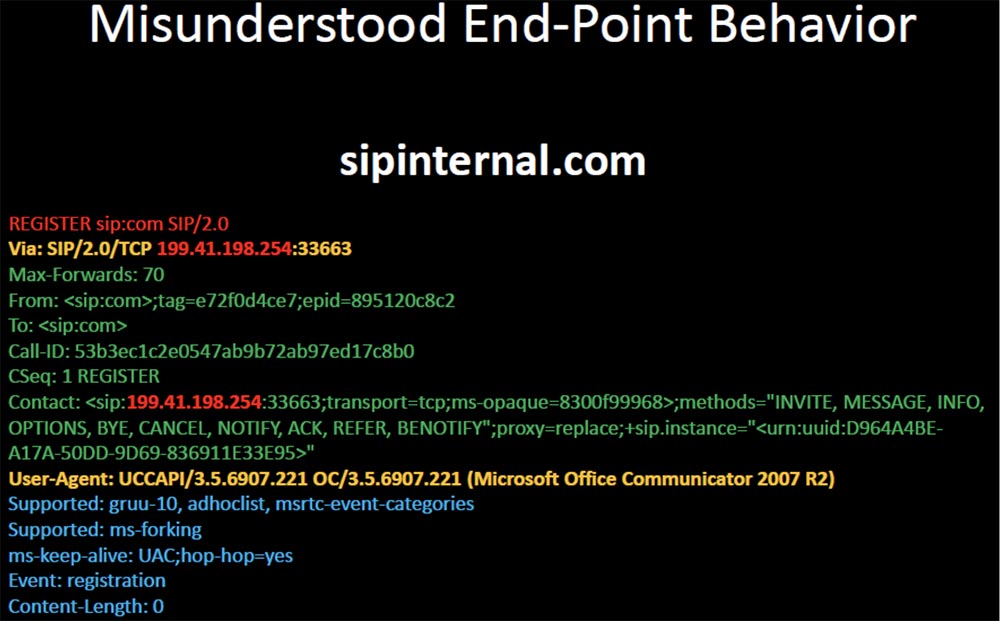

O primeiro domínio é o acrônimo de Microsoft Office Communicator, que solicita um servidor SIP interno. Os próximos dois nomes que encontrei no Google são os nomes abreviados das chaves de registro de chaves que o proxy da web contém; portanto, atribuai esses nomes aos meus servidores e esperei que os clientes entrassem em contato comigo. E eles fizeram isso.

Após me registrar no sipinternal.com, comecei a receber solicitações de clientes do comunicador do escritório - o slide mostra um exemplo de solicitação para registrar um dos recursos da DHL e, como se viu, existem milhares de dispositivos aleatórios no mundo que tentaram se registrar comigo.

Eu brinquei um pouco com eles e pareciam vários ataques que um servidor SIP mal-intencionado realiza contra comunicadores de clientes. Esta será minha próxima história sobre proxy-phoenix.com

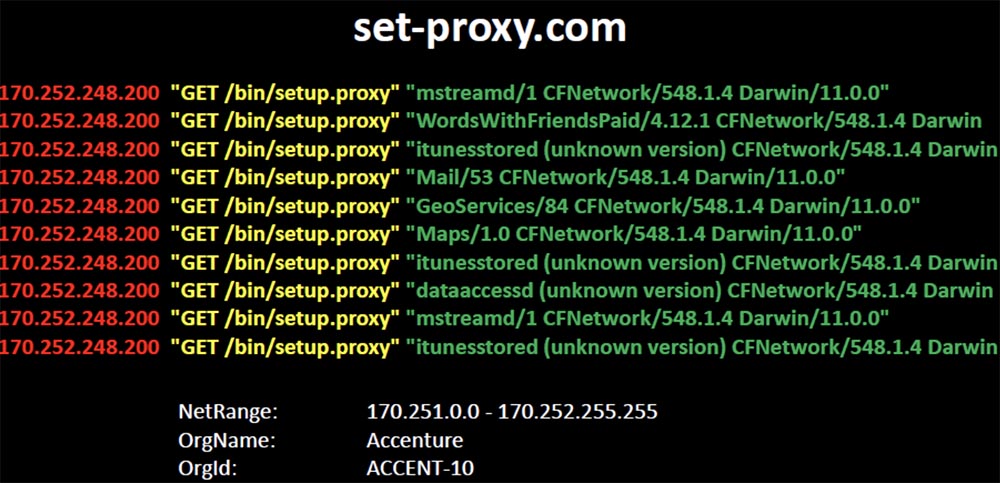

Vários usuários finais da IBM e da HP começaram a me pedir para se tornar seu servidor proxy, e agora eles têm um cliente em Phoenix que “empurra” o proxy-Phoenix como um nome abreviado para seus usuários. Eu achei interessante. Mas o set-proxy.com ficou ainda mais interessante.

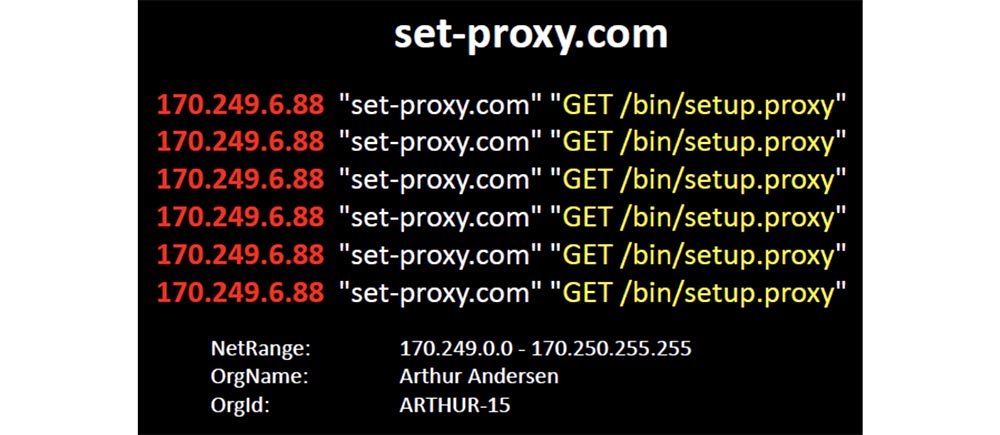

Os primeiros pedidos que recebi foram tentativas de milhares de clientes Windows de baixar um arquivo de pacote de instalação de proxy. Descobri que o endereço IP de origem estava registrado na Arthur Andersen, uma empresa de contabilidade que faliu com a Enron.

A Accenture se separou de seu grupo de consultoria, o que faz mais sentido na próxima parte. Isso mostra que a política deles sobre o uso de dispositivos móveis caiu (risos).

Eles promovem uma configuração que se refere ao local do pacote proxy pelo nome de domínio abreviado. E milhares de iPhone e iPad responderam a esse nome abreviado e começaram a me pedir para fornecer esses pacotes de arquivos. Mesmo o fato de essa configuração não permitir que os clientes obtenham o que eles pediram não os fez pensar, e eles foram diretamente para a Internet, ignorando o proxy, para solicitar esses arquivos de mim.

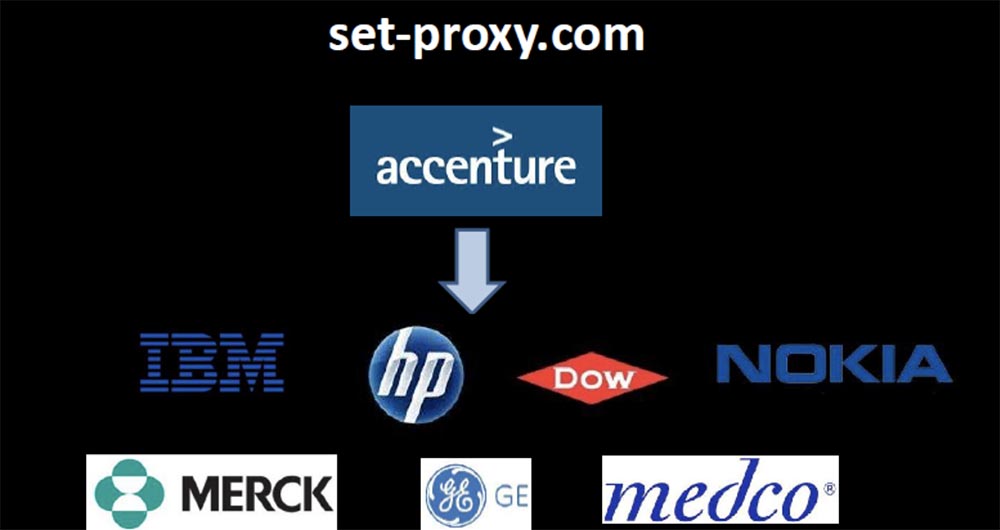

Observando com mais atenção, notei que recebo solicitações não apenas da Accenture, mas também de seus clientes conectados à rede desta empresa. Assim, através de um DNS incorreto, a Accenture comprometeu não apenas sua rede local, mas também as redes de todos os clientes conectados a ela, permitindo invadir todos os dispositivos localizados lá. Fui diretamente contatado por dispositivos pertencentes a funcionários da IBM, HP, Dow, Nokia, GE, Merck, Medco. Todos eles me pediram para ser seu procurador, e vou lhe dizer que esperava o melhor da Accenture.

Tais lições podem ser extraídas disso. Observe o tráfego DNS, porque se o Windows se comportar da mesma maneira agora, isso não significa que ele se comportará da mesma maneira após a segunda terça-feira do mês (risos).

Não confie nas expectativas com base no fato de as coisas correrem como deveriam, observe o tráfego e aprenda a entender como deve ser o tráfego DNS normal na sua rede. Você precisa entender claramente como é o tráfego normal antes de fazer alterações nas configurações, para poder compará-las posteriormente.

Legenda: “Você não é o proprietário deste domínio. Eu sou ele.

Eu demonstrei algumas maneiras bastante exclusivas pelas quais um bit "flip" no DNS pode ser perigoso. No entanto, o agachamento de bits não é uma grande ameaça; portanto, é mais interessante executar truques com um comportamento DNS inesperado causado por uma combinação de "patches" da Microsoft com a configuração original, o que o torna completamente ininteligível.

No entanto, uma das piores coisas que as empresas fazem em relação ao DNS é auto-mutilação 100% por negligência.

Vi empresas que repetidamente, ao longo de vários anos, algumas vezes por acidente e outras intencionalmente, criaram todas as condições para que um invasor pudesse assumir todas as partes de sua infraestrutura.

O problema é que, de fato, as empresas usam os domínios dos quais não são proprietários. Esses domínios, colocados nas cadeias de caracteres de pesquisa com sufixo, "pressionam" todos os seus clientes a acessar inevitavelmente a Internet externa quando precisam de suporte técnico.

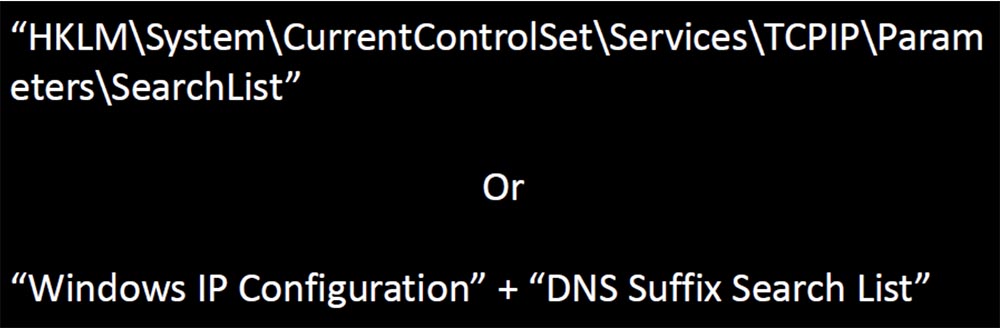

Decidi estudar quantas empresas são forçadas a fazer isso, e não foi difícil para mim. Comecei pedindo ajuda ao Google para encontrar os nomes das chaves do Registro que armazenam a lista de pesquisa para a saída da configuração de IP do Windows e a lista de pesquisa de sufixos DNS.

Os fóruns de suporte técnico incentivam os usuários a publicar informações de configuração da estação de trabalho para obter assistência na solução de problemas.

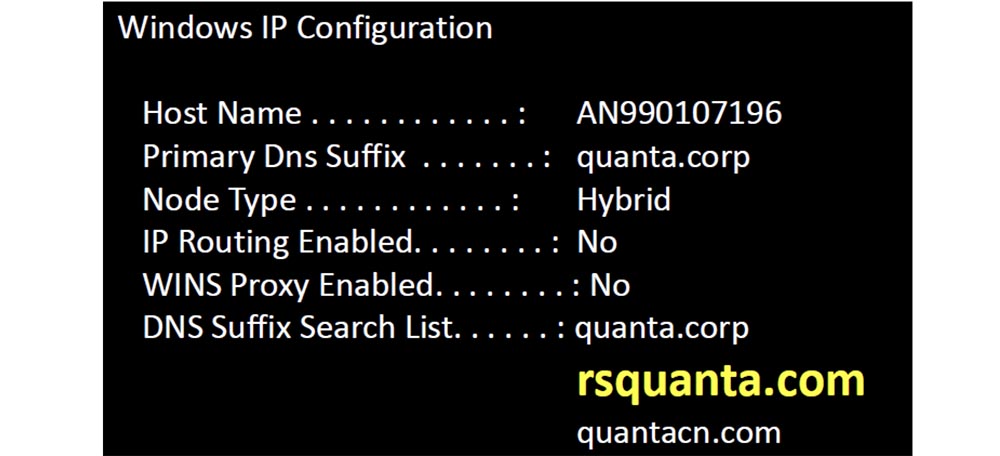

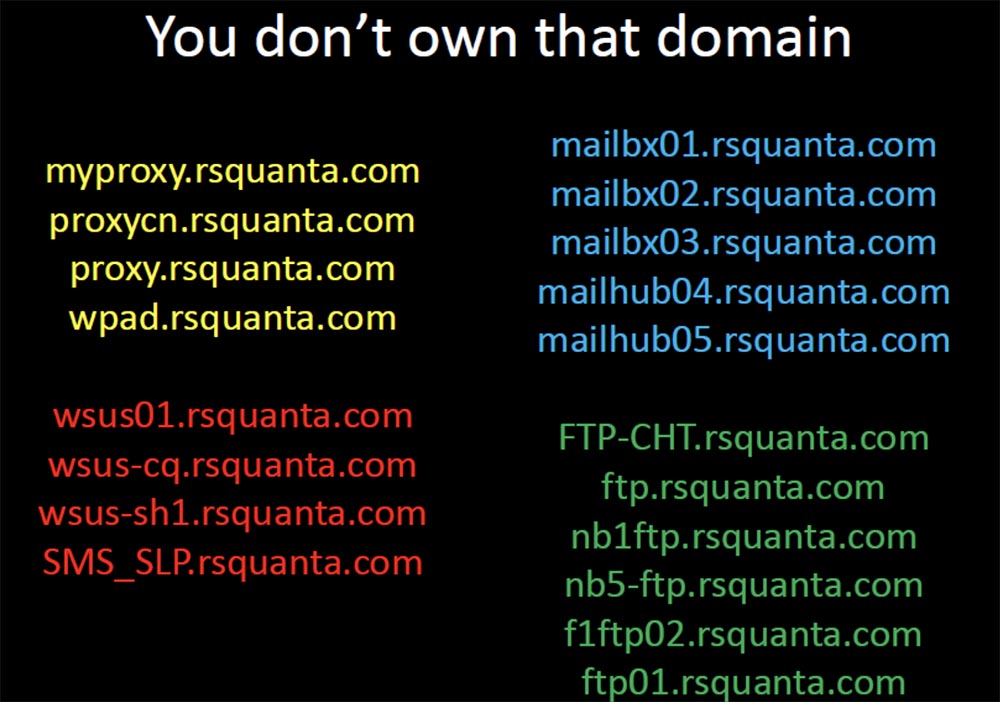

Estudei o Google e criei uma lista exclusiva de domínios e comecei a registrá-los. Ao analisar a configuração do IP, deparei-me com o sufixo DNS do rsquanta e fiz dele a base da minha lista de registro de domínio.

Depois de registrar os domínios com os nomes distorcidos mostrados no próximo slide, comecei a receber milhares de solicitações de dispositivos móveis que nem sabiam com qual empresa estavam entrando em contato. Mas eu descobri. Verificou-se que o sufixo rsquanta.com do nome de domínio pertence a uma grande empresa de hardware de computadores de Taiwan, a Quanta Computer, que emprega 60 mil pessoas.

Eles projetaram e fabricaram o laptop de cem dólares para crianças OLPC e colaboraram com o Facebook para projetar e montar seus novos servidores com base em seus dispositivos. Recebi pedidos de detecção automática de proxies, servidores SMS, servidores de correio, servidores de transferência de arquivos. Havia dezenas de maneiras pelas quais eu poderia aproveitar esses dispositivos com calma na Tailândia e introduzir explorações para roubar credenciais ou interceptar arquivos transferidos. Depois que eles me pediram para ajudá-los a encontrar os recursos certos, um ataque de homem do meio pareceria trivial.

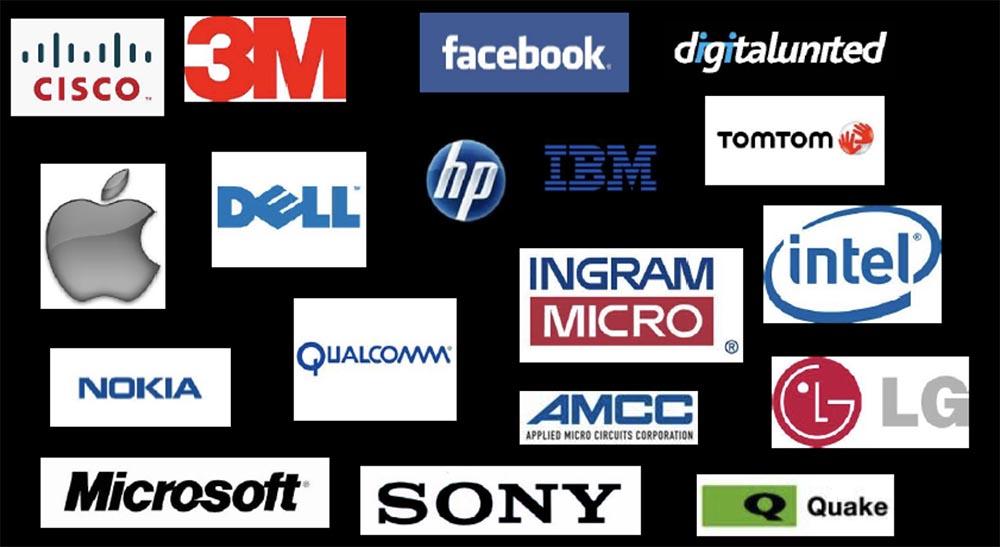

Mas quando eu determinei as fontes dos pedidos que recebi para meus servidores fictícios, isso realmente me impressionou. Descobri que o tráfego regular vinha de redes de clientes, o que indicava a existência de dispositivos Quanta Computer na Cisco, Apple, 3m e Dell.

Portanto, eles deveriam ter uma equipe de campo cujo dever era ajudar a implementar o equipamento Quanta. E esses são apenas alguns dos clientes desta empresa que têm funcionários da Quanta Computer trabalhando no campo - descobri sobre eles porque todos me pediram para fornecer acesso aos ativos da empresa.

Seu hardware estava firmemente estabelecido nos equipamentos de empresas conhecidas e relacionado à propriedade intelectual confidencial. Assim, havia muitas informações passivas que eu poderia extrair do tráfego delas. Eu possuía uma lista dos nomes de cada dispositivo em sua rede, vi o tráfego da empresa oculto ao público, o que indicava a presença de um novo contrato. Se o tráfego parasse repentinamente, eu poderia assumir que eles haviam perdido o contrato e rastrear para onde iriam a seguir, para onde esses funcionários viajam e para onde estão.

Por exemplo, vejo que um serviço de limpeza a seco Wi-Fi foi aberto perto do escritório da empresa, porque centenas de dispositivos me enviam solicitações de tempos em tempos a partir daí. Eu até vejo que nesta cidade existem pessoas para o Black Hat e o DefCon, depois falaremos sobre isso (risos).

Portanto, um erro desse tipo é bastante sério. Para evitá-lo, verifique sua configuração de DNS. Use a Internet para descobrir os detalhes de sua configuração interna usando recursos como Pastebin e Bleeping Computer.

Observe seus logs DNS e verifique se seus clientes e os clientes de seus parceiros e fabricantes atendem às solicitações exatamente como você espera. Se você rastrear logs, identifique facilmente domínios solicitados com frequência para cada dispositivo, cada ativo corporativo.

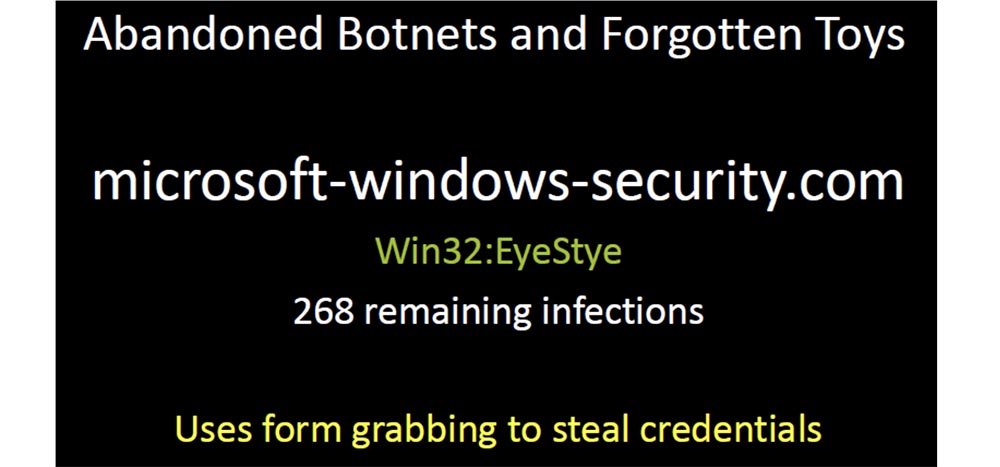

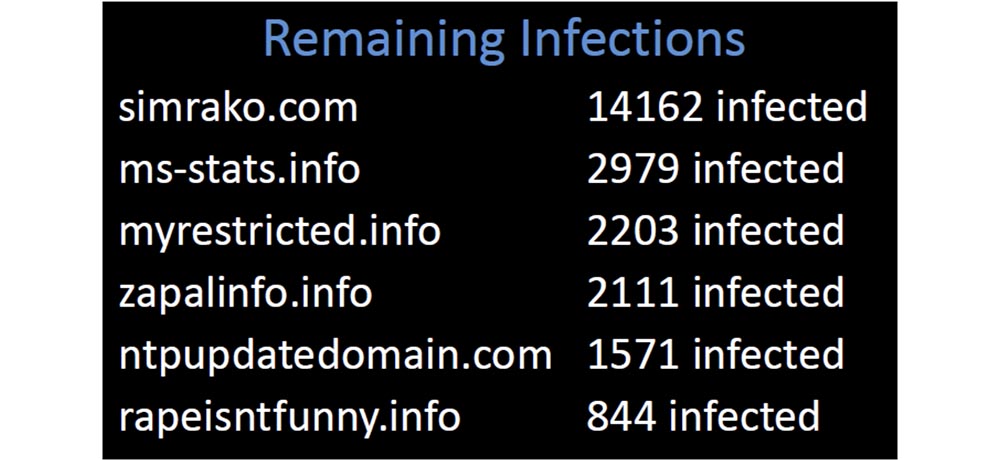

Há alguns anos, comecei a comprar domínios expirados, que eram usados anteriormente como servidores C&C. (risos) Foi muito divertido, então, no começo, eu queria entender quanto mais infecção restava lá, depois descobrir que tipo de dispositivos ainda estavam infectados e onde estavam.

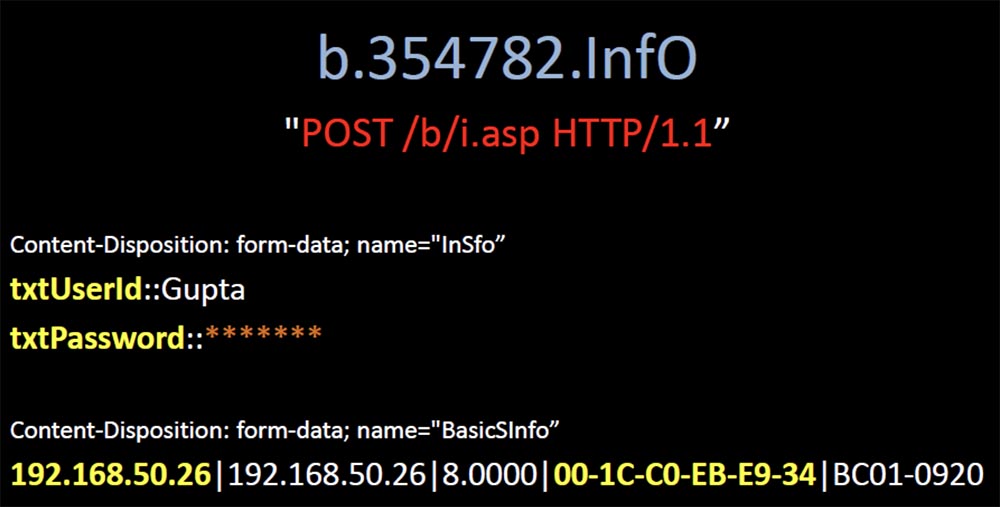

Pesquisando domínios da “lista negra” não foi difícil, então eu tive uma escolha de milhares de domínios a um preço de 99 centavos, e comprei vários deles. O slide a seguir mostra o primeiro domínio que comprei - microsoft-windows-security.com. Ele foi infectado pelo vírus Win32: EyeStye, um Trojan bot, um interceptador de teclado usado para roubar informações confidenciais. Ele interceptou a entrada e a enviou para esse domínio na forma de mensagens não criptografadas. Eu não fiz nada com ele, apenas enviei um erro 404 toda vez que ele queria entrar em contato comigo, mas ele ainda tentou me enviar os dados roubados.

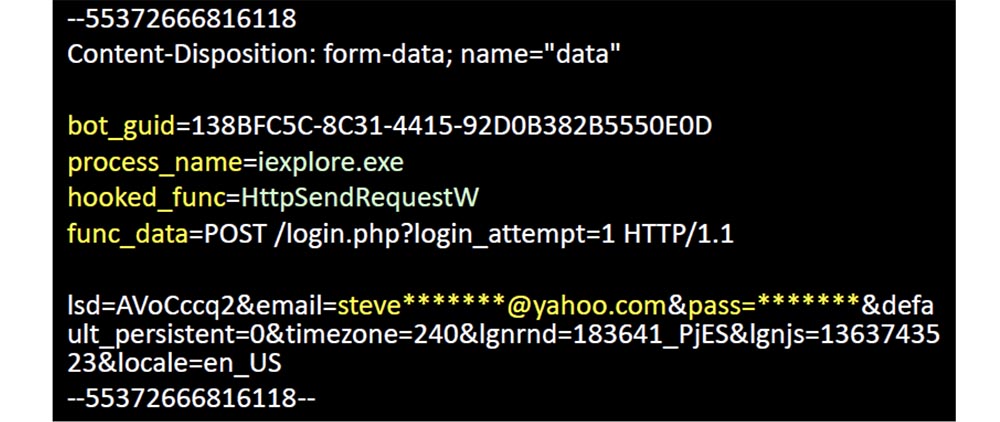

Este bot relata seu identificador exclusivo, o nome do processo que controla, a função interceptada, os dados nele contidos e a carga útil na forma do nome de usuário e senha do usuário.

Muitos desses bots continuam entregando cargas úteis às cegas em seu domínio. Registrei dezenas desses domínios, cobrindo milhares de dispositivos infectados. Esses representantes da rede botnet foram simplesmente abandonados por seus proprietários anteriores, que não quiseram fazer um esforço para fechá-los, mas simplesmente os deixaram na rede até que o domínio expirasse. Então gastei meus primeiros 6 dólares nesses domínios infectados por vírus (aplausos no corredor).

Eu tinha 23.000 dispositivos enviando relatórios para o meu servidor e todos esses domínios foram retirados de listas negras publicadas. Por que tantas empresas permitem que seus clientes entrem em contato com domínios considerados há muito tempo maliciosos?

Todos nós podemos melhorar nosso trabalho controlando um dos mecanismos mais simples; portanto, apenas procurando nos logs dos meus domínios, me deparei com um que parecia realmente incomum.

Um dos clientes de 82 mil dispositivos na minha rede solicitou regularmente e, quando comecei a resolvê-lo, descobri que esse domínio tinha seis meses e não estava em nenhuma "lista negra" e não havia uma única menção no Google. Parecia muito suspeito, então comprei e imediatamente fui inundado de clientes. Era um invasor comum que enviava sua carga útil de forma não criptografada e controlava 10.000 dispositivos infectados em todo o mundo. Alguns deles estavam localizados em áreas com o mais alto regime de segurança, e descobri que um dos dispositivos infectados pertence às instalações de tratamento da cidade de Phoenix.

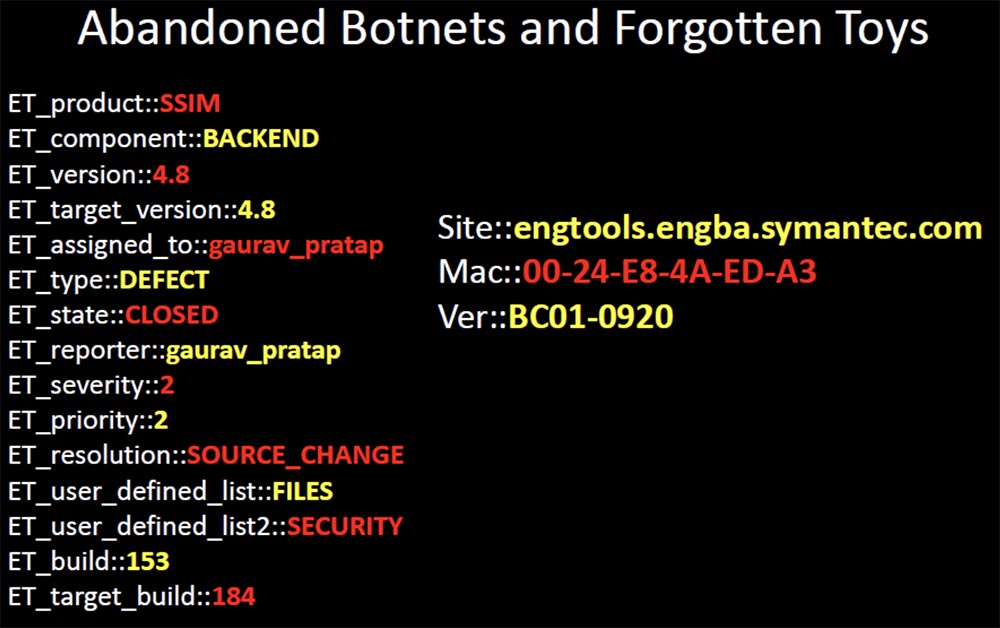

Eu me virei para alguém da empresa e disse que poderia identificar o vírus se eles me enviassem uma amostra do arquivo infectado. Assim que eles me enviaram uma amostra, enviei-a para o Virustotal e constatei que nenhum dos 42 scanners antivírus conseguiu identificar esse vírus. Esse malware tinha 2 anos e me parecia estranho que não fosse identificado como uma ameaça em nenhum antivírus. Mas o que era ainda mais estranho foi por que ele foi abandonado? Completamente invisível aos antivírus, era realmente uma infecção viral muito valiosa. E aqui está um exemplo irônico: era um engenheiro de controle de qualidade da Symantec, espero que ele não esteja aqui.

A seguir, vejo como ele funciona no sistema de emissão de bilhetes on-line e, nesse caso, fecha o ticket devido ao problema de segurança do cartão SIM do produto. Acho muito triste que parte do malware, que já tem 2 anos de idade, ainda esteja incluída na lista de exclusão do programa antivírus da empresa por um engenheiro que trabalha para eliminar defeitos perigosos e garantir a segurança dos produtos da empresa.

Existem muitos dispositivos infectados pertencentes a altos funcionários e funcionários do governo, como o secretário da justiça, a câmara baixa do Congresso dos EUA, escritórios de transferência de dinheiro, jornais e até o caixa da União dos Servidores Federais em Langley! Estes são definitivamente os melhores 99 centavos que já gastei.

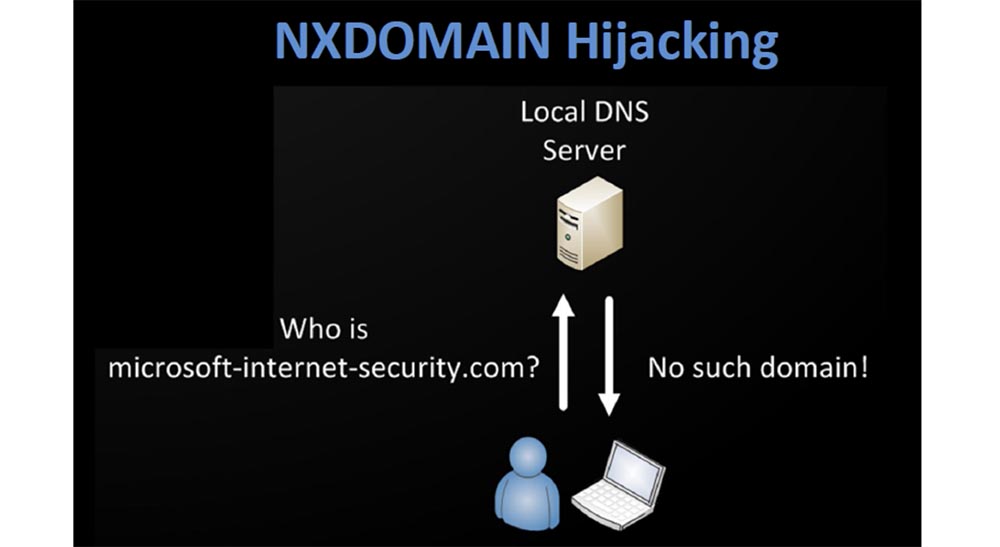

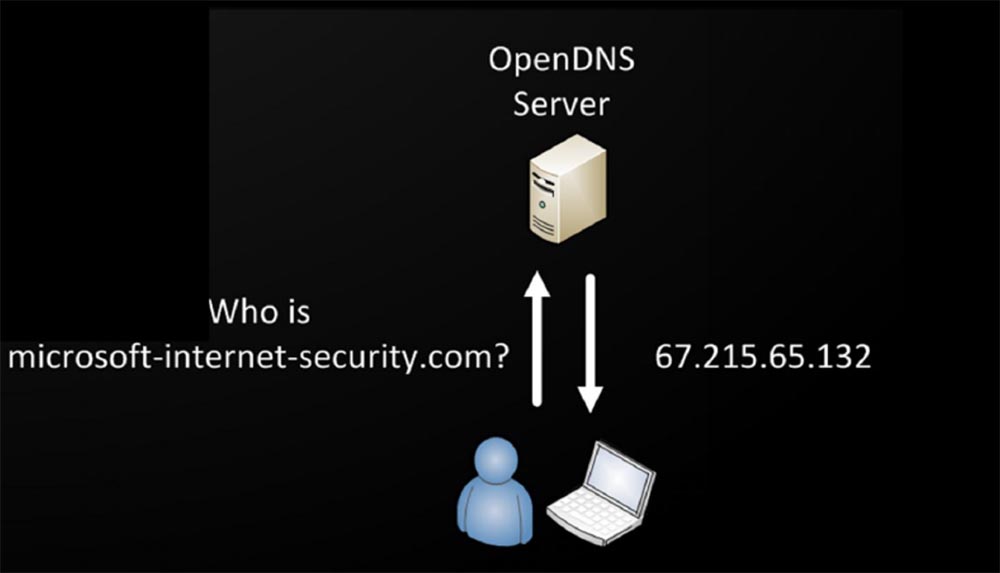

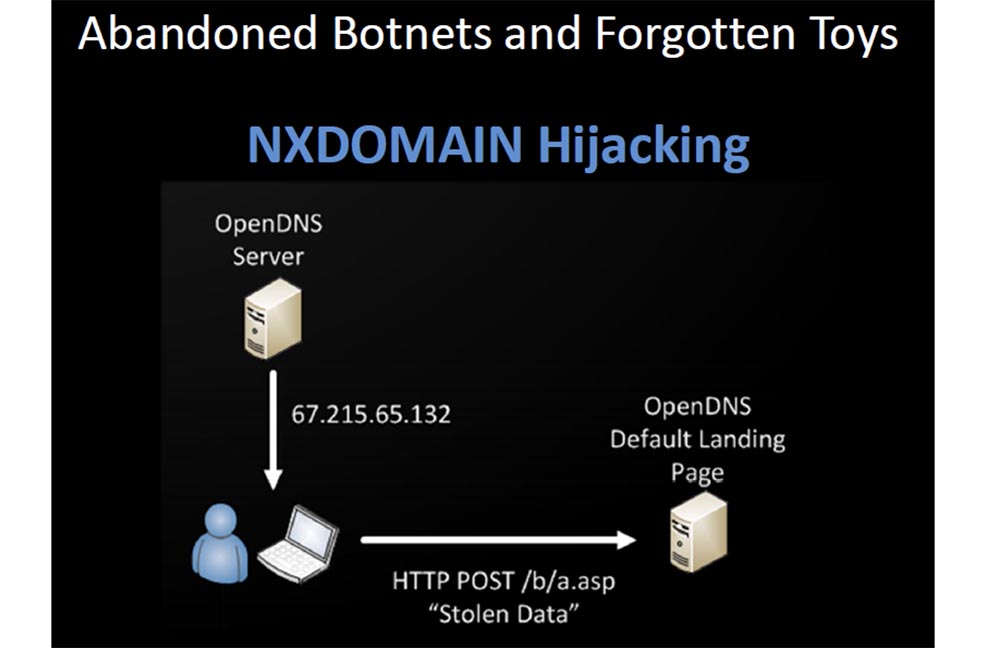

É assustador pensar que provavelmente existem milhões de dispositivos infectados tentando acessar os servidores de Comando e Controle, cujo acesso não é mais permitido. Se você usar o DNS aberto ou local de quase qualquer grande provedor, não dê aos dispositivos infectados a oportunidade de obter tudo o que eles estão tentando resolver, não importa se esse domínio existe ou não. Porque eles falsificam uma resposta que não existe e fornecem o endereço IP padrão da página de destino. Portanto, o log do servidor que hospeda esta página contém uma infinidade de dados roubados. Você acha que os proprietários do host estão fazendo algo para evitar isso?

Eles estão apenas tentando gerar receita com tráfego inapropriado com anúncios que roubam inadvertidamente seus dados pessoais. Você espera que, se um programa mal-intencionado tentar permitir que você entre em contato com um servidor C&C que foi desconectado, você não chegará a lugar algum, simplesmente não poderá ir para lá.

Na realidade, isso acontece como mostrado nos slides a seguir - os DNSs abertos são tão gentis que darão uma resposta para qualquer coisa, não importa se esse domínio existe ou não, e eles terão prazer em fornecer o endereço IP de um site malicioso que roubará seus dados.

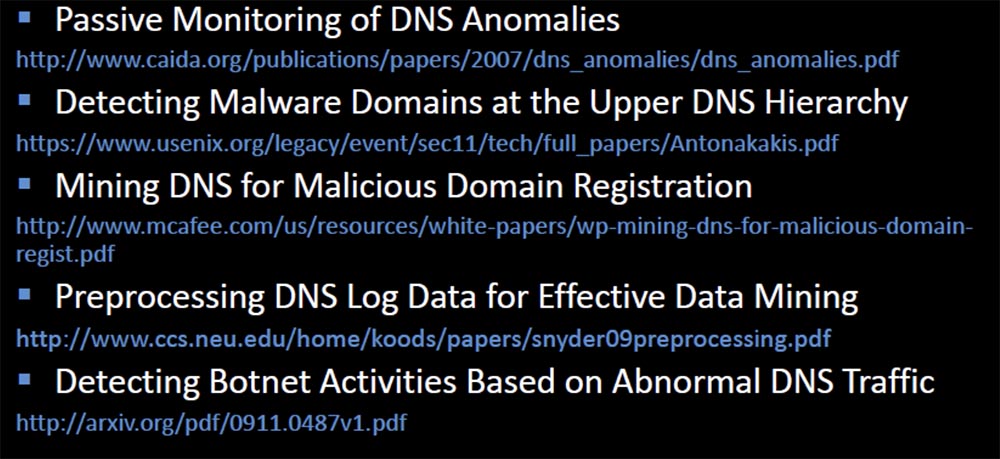

Registrei vários domínios que não estão atualmente em nenhuma lista negra. Encontrei todas as amostras de malware que passaram despercebidas pelos principais fornecedores de antivírus, analisando os logs DNS. Para detectar esses vírus, ajo assim:

- Eu coleciono os logs DNS que as pessoas me fornecem em um banco de dados comum;

- , ;

- , ;

- ;

- , IP- 127.0.0.1, , «».

, . , , . , , DNS.

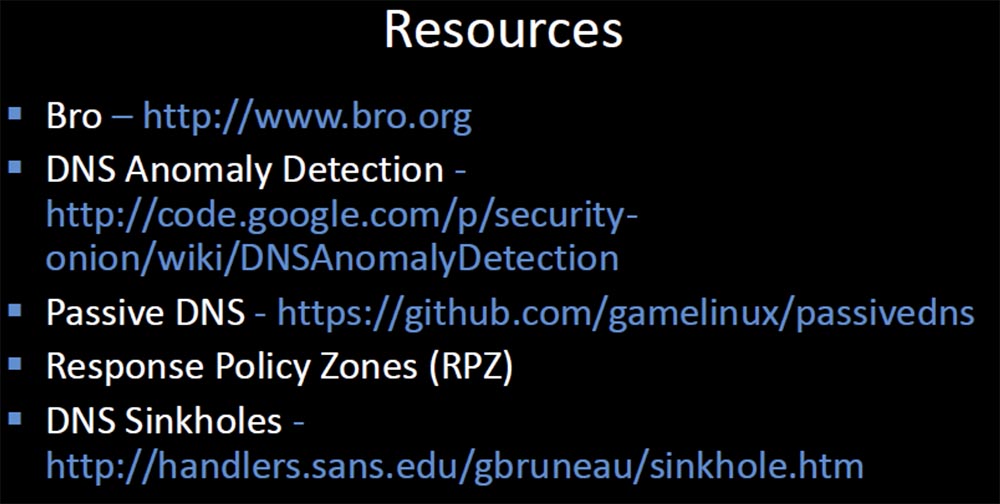

Bro DNS- . DNS Anomaly Detection – , , , , - .

Passive DNS – Microsoft, «» , «» .pcap .

Response Policy Zones , , . DNS Sinkholes, , .

, «» DNS, , .

, ! : bobx@rot26.net.

Obrigado por ficar conosco. Você gosta dos nossos artigos? Deseja ver materiais mais interessantes? Ajude-nos fazendo um pedido ou recomendando a seus amigos, um

desconto de 30% para os usuários da Habr em um análogo exclusivo de servidores básicos que inventamos para você: Toda a verdade sobre o VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps da US $ 20 ou como dividir o servidor? (as opções estão disponíveis com RAID1 e RAID10, até 24 núcleos e até 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 núcleos) 10 GB DDR4 240 GB SSD de 1 Gbps até dezembro de graça quando pagar por um período de seis meses, você pode fazer o pedido

aqui .

Dell R730xd 2 vezes mais barato? Somente nós temos

2 TVs Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 a partir de US $ 249 na Holanda e nos EUA! Leia sobre

Como criar um prédio de infraestrutura. classe usando servidores Dell R730xd E5-2650 v4 custando 9.000 euros por um centavo?