Sempre fico impressionado com o número de pessoas presentes aqui, especialmente considerando quem eu sou comparado a Phil Zimmerman, então obrigado por divertir meu ego. Sou Renderman e, se pelo menos três de vocês não me conhecerem, direi que falo aqui na DefCon há 10 anos. Eu amo esse lugar, esses caras, essa é a nossa família, e este é o único lugar em que me sinto normal.

Minha apresentação hoje se chama "Como posso assumir o controle de você?" Deixe-me listar os caminhos. Este tópico nasceu na conferência do SETOR em Toronto. Você sabe que o espaço de trabalho está se tornando mais móvel e sem fio. Você vê isso em todos os lugares - nos aeroportos, nos hotéis, aqui em Las Vegas. As pessoas estão constantemente digitando algo nas telas dos smartphones, conversando e essa é uma imagem comum para o nosso tempo, em cada empresa existe algo assim.

Os usuários móveis estão longe do olhar atento do BOFH, o operador da rede de computadores (e da punição); portanto, se eles fazem algo estúpido que viola sua segurança, você não pode alcançá-los. Eles podem estar localizados no outro lado da terra, mas, ao mesmo tempo, prejudicar suas redes, portanto, esse problema deve ser prestado atenção para proteger sua empresa e a si mesmo.

A maioria de nós foi forçada a vir aqui de longe, não acho que haja muitos locais entre nós, então você geralmente se encontra nessa situação. De qualquer forma, essa não é uma lista exaustiva, mas tentarei divulgar completamente o tópico. Não há nada novo em termos de informações sem fio, ou um problema de dia zero ou algo semelhante, mas tentarei transmitir a você pensamentos que farão você pensar em como organizar seu espaço de trabalho móvel.

Então esse é o Bob. Bob está envolvido em vendas internacionais de widgets. Bob viaja ao redor do mundo. Bob é o seu pior pesadelo em TI.

Ele se considera um usuário avançado e experiente em tecnologia, que conhece o suficiente para obter acesso a sites pornográficos. Ele é tão avançado que, se você remover todos os ícones da área de trabalho, ele terá certeza de que, ao fazer isso, excluirá todos os seus programas. Estou certo de que todos vocês se depararam com essas pessoas.

Bob é o pior inimigo de widgets internacionais e, ao mesmo tempo, Bob é o pior cenário, porque é muito mais perigoso do que qualquer criminoso em sua capacidade de danificar a segurança por causa de sua monotonia.

Então, vamos pegar o Bob. Não queremos tocá-lo, apenas cuidamos de suas conexões sem fio, que ele usa quando viaja ao redor do mundo, e assim tomamos poder sobre ele.

Os hackers entediados passam muito tempo em aeroportos internacionais, voando de uma conferência de hackers, por exemplo, na Noruega, para a conferência do setor em Toronto. Eles sempre veem pessoas como Bob nos aeroportos e, por tédio, olham para todos esses laptops e dispositivos Bluetooth que parecem tão atraentes. É por isso que vamos começar com o Wi-Fi.

Bob tem um laptop com toneladas de informações confidenciais de sua empresa, às quais ele se conecta à rede através de pontos de acesso no aeroporto, estação ferroviária, hotel e lanchonete Starbucks. Você conhece pessoas que se conectam constantemente à Internet em viagens de negócios para descobrir notícias da CNN, cotações de ações ou verificar seus e-mails. Nosso Bob se conecta a tudo o que encontra na Internet global.

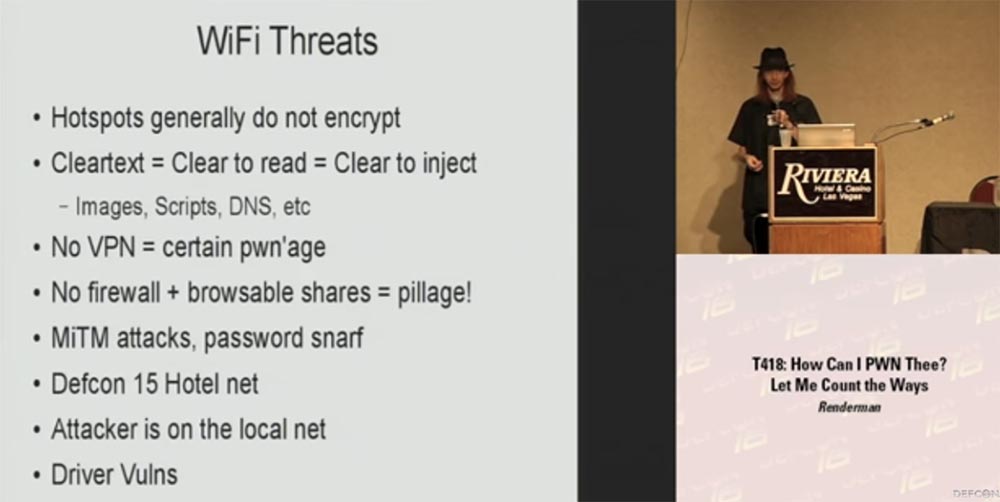

Você sabe que os pontos de conexão em locais públicos não criptografam texto sem formatação. Esse texto é fácil de ler e, na maioria dos casos, também é fácil incorporar conteúdo malicioso no texto, como imagens, scripts, consultas DNS etc.

Se você não estiver usando uma VPN ou algum tipo de camada de criptografia entre o dispositivo e o ponto de acesso, será pego. Você pode sofrer com o vazamento de qualquer informação encaminhada, incluindo e-mails enviados, informações maliciosas podem ser inseridas nos seus dados. Não há firewall e as informações enviadas podem ser visualizadas - considere que você já foi roubado! Diga-me, qual de vocês tem pontos de acesso em casa? Ótimo, e você sabe que está se conectando à sua rede local e a qualquer computador dentro da sua LAN. Mas se você se conectar a um ponto de acesso em um hotel, não há redes aqui e, se você não tiver um firewall, absorverá toda a porcaria dos computadores de outras pessoas conectadas à mesma rede. Se você não usar criptografia, através dessas conexões sem fio são realizados ataques "homem no meio" e roubo de senha.

No ano passado, este hotel tinha cerca de 20 pontos de acesso, mas, assim que a DefCon começou, seu número aumentou para 150. Esta é uma cidade de jogos e eu não sei para que foi feito - para reduzir a chance de conectar-se a um ponto de acesso falso e se proteger , ou você só queria reduzir o número de barreiras à liberdade de comunicação. Mas você nem precisa se conectar à Internet, na qual, Deus sabe quantos filtros ficar vulneráveis - eu poderia, sentado ao meu lado, enviar um pacote "mágico" usando o software do seu smartphone ou tablet, o que me daria acesso root a seu dispositivo.

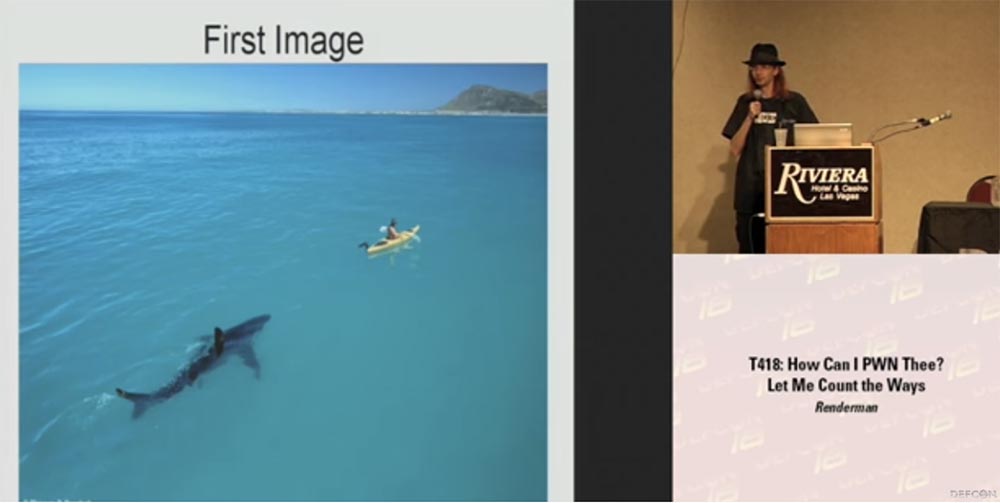

Eu estava na Noruega em uma conferência de segurança em fevereiro, aliás, foi o vôo mais terrível, que levou 48 horas. Vamos ver o conhecimento de segurança que temos e o que as pessoas usam há muitos anos, com todo o nosso coração acreditando que deveria ser assim. Esta foi a minha primeira viagem fora do continente norte-americano. Na Noruega, conduzi um experimento usando o utilitário Airpwn, usado para transmitir e interceptar pacotes em redes sem fio. No meu caso, usei essa excelente ferramenta Airpwn para injetar imagens “alternativas” para testar o quão observantes são os outros continentes.

Digamos que você vá para a página inicial do Google e receba uma solicitação HTTP para a imagem principal e, quando o servidor remoto receber uma resposta, ela retornará essa imagem para você. Se estiver na sala, posso responder como um ponto de acesso antes que a solicitação do Google retorne, para que o cliente receba minhas imagens muito mais rapidamente e o restante dos pacotes do servidor real seja simplesmente descartado. Dessa forma, posso substituir o logotipo do Google por minha própria imagem.

Isso foi mostrado pela primeira vez na 10ª ou 11ª DefCon, onde as pessoas substituíram as imagens em tempo real por uma foto de Goatse. No local da conferência, há várias boas fotos e vídeos sobre isso.

Nesta conferência, existem centenas de pessoas que usam três tipos de redes sem fio: WPN e WPA abertas e criptografadas. Na Noruega, comecei com uma rede aberta. O próximo slide mostra a primeira imagem, nada de especial - um caiaque de dez pés e um tubarão de 12 pés, não sei o quanto você é atento ao ler uma analogia ao tópico de hoje.

Então, eu jogo essa imagem e assisto a reação das pessoas. Eles abrem um novo site no dispositivo e todas as imagens em todas as telas ficam iguais, como se alguém tivesse um fetiche por tubarões ou algo assim. Uma certa confusão surgiu no corredor, mas ninguém entendeu o que estava acontecendo.

Então eu decido aumentar as taxas, porque quando estou entediada, estou cansada e um pouco bêbada, então me torno uma pessoa criativa. Portanto, injeto uma segunda foto nos dispositivos deles com minha própria foto, esperando que alguém entenda o que está acontecendo. E então finalmente chega a eles. Ainda não consegui entender, mas várias pessoas correram até mim, que tinha uma foto da minha fisionomia na tela, em vez do logotipo da empresa, e perguntaram o que eu havia feito com o laptop deles e o que eles haviam feito comigo, o que eu quebrei.

Eu respondi - venha para a minha apresentação e eu explicarei tudo para você. Foi apenas muito interessante. Imagine que temos uma sala com vendedores, e você sabe que eles vão mostrar suas coisas, acesse o site da empresa e é uma chatice! Em geral, eu tinha que agradecer à equipe por não me expulsar e por não estar com muita raiva de mim por essa ideia.

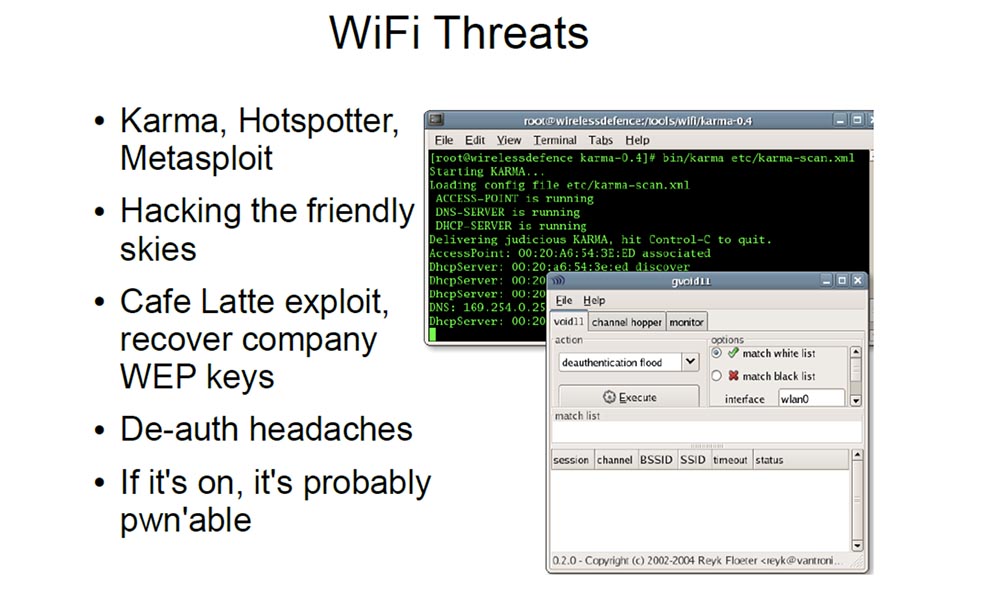

O slide a seguir mostra possíveis ameaças às conexões Wi-Fi. Eu acho que a maioria das pessoas os encontra em aeroportos e outros locais públicos com pontos de acesso gratuitos à Internet.

São coisas como Karma, Hotspotter ou Metasploit que aceitam solicitações para o ponto de acesso dos dispositivos clientes e dizem: "Oh, sou eu!", E podem transformar seu laptop em um ponto de acesso universal que responde a qualquer solicitação de conexão de rede, independentemente sobre o que é o SSID. Alguns anos atrás, Nomad fez uma palestra muito interessante na conferência Shmoocon intitulada "Hacking Friendly Skies". Em princípio, ele encontrou uma maneira de transformar seu dispositivo em um farol, que encontrou os pedidos de qualquer rede e os trocou para si. Ele criou um modo de rede sem fio descentralizado ad-hoc especial. Essa é uma rede não criptografada que intercepta pacotes que servem como algum tipo de autenticação e na qual os dispositivos clientes se conectam rapidamente, formando sua própria rede sem fio.

Portanto, em todos esses vôos a longas distâncias, você, na classe econômica, pode se conectar com os caras da classe executiva com todos os seus laptops caros e ver tudo o que digitará e visualizará. Você pode procurar informações corporativas, diretórios em seus computadores e encontrar algo interessante para si mesmo.

Não sei se você viu como Nomad se parece, esse é um cara tão comum em roupas desleixadas, e imagine que ele chega a um homem de negócios tão legal e diz a ele: “Olá, Bob, como vai? "Como está o contador Julian, você recebeu esta nota, que se refere a um novo projeto?" E esse empresário parece atordoado e pensa: "Quem diabos é você e como você sabe tudo isso?"

A exploração do Café Latte, criada no ano passado, pode se conectar à rede da sua empresa. Se você apenas se sentar em um café, eu posso enviar o pacote para o seu laptop, restaurar a chave de criptografia WEP e conectar-se facilmente à rede da sua empresa, mesmo que você não esteja conectado a ela.

Então, se eu souber que esses "widgets internacionais" que Bob vende estão em minha cidade natal, eu posso atacá-los e tornar sua vida miserável. Se eu souber que esse empresário tomará café da manhã neste café, eu posso atacá-lo, porque ele provavelmente não possui nenhum sistema capaz de detectar uma invasão de seu laptop. Portanto, posso extrair calmamente as chaves de lá e continuar atacando a empresa dele. Eu sei que uma rede pode ser invadida em 60 segundos.

Portanto, para se proteger contra ataques via Wi-Fi, você precisa seguir estas regras:

- desligue o Wi-Fi quando não estiver usando uma rede;

- ao conectar-se a uma rede, use uma VPN para todas as conexões, pois existem muitos bons produtos gratuitos;

- sempre assuma que você já foi atacado. Não pense que tudo ao seu redor é um mundo sem fio sólido e feliz. Lembre-se de que pode haver algum hacker entediado perto de você no saguão do aeroporto;

- Não confie nas redes de seus clientes, porque existem pessoas como Bob. Ele fica on-line sem nenhuma proteção, verifica suas correspondências, cotações de ações e assim por diante. Todos vocês já ouviram falar de pessoas que ficam on-line e aproveitam tudo o que veem: “Oh, veja, este é um novo host! Oh, olhe, polca! Oh, esse é o cara que vende alguma coisa! Olha, distribuição aberta! ”;

- ligue o firewall;

- ter cuidado;

O TOR pode resolver muitos problemas de uma só vez. Se você estiver sentado no aeroporto e usando o navegador TOR, ele criptografará a conexão entre você e o ponto de acesso. Ele protege sua conexão contra navegação de dados e injeções maliciosas.

Roger estava comigo naquela conferência na Noruega, quando eu estava conduzindo meu experimento com fotos, ele ouviu que algo estava acontecendo, mas ele não o viu até desligar o Tor.

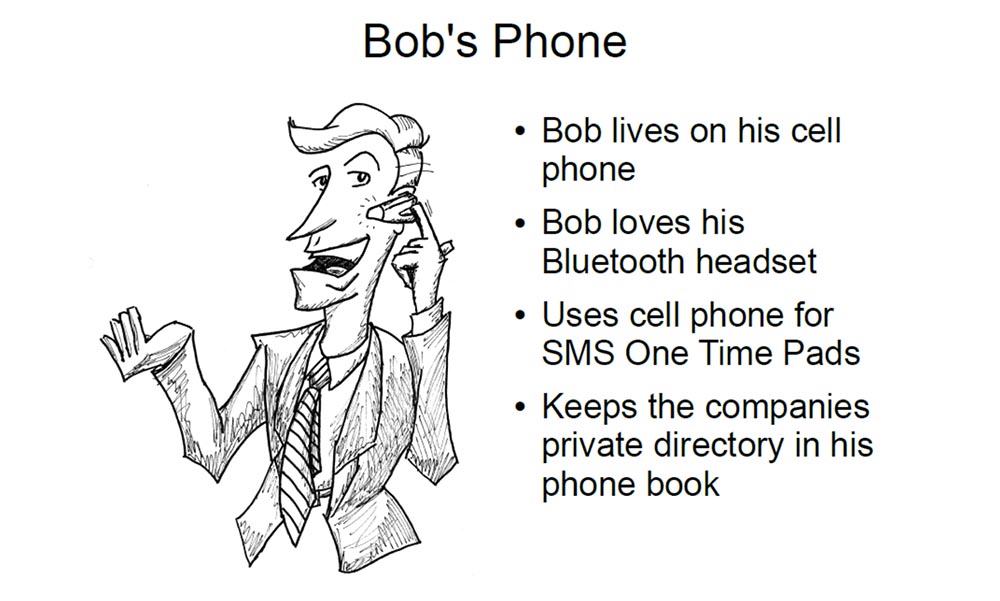

Agora vamos falar sobre o telefone de Bob. Bob mora no celular. Tenho certeza de que você provavelmente viu em seu escritório aqueles caras que não se separaram dos telefones.

Bob adora o fone de ouvido Bluetooth. Eu tenho um fone de ouvido, eu uso no carro, é conveniente. Mas eu odeio essas pessoas pretensiosas que têm algo constantemente piscando em seus ouvidos. Diga-me como você consegue atender uma ligação em dois segundos?

Bob usa o telefone para o SMS One Time Pad com criptografia de mensagens com uma chave única. Não conheço isso na América do Norte, mas sei que na África do Sul, quando você faz uma transação bancária, recebe um SMS no seu telefone - uma mensagem com uma tecla única para confirmá-lo. Este é um sistema muito sensível e, teoricamente, atacar, com o número do seu cartão bancário, não poderá fazer nada sem receber uma mensagem SMS.

Bob armazena contatos de empresas privadas em sua lista telefônica. Qualquer pessoa que utilize Bluetooth pode, se não se conectar a esses números, pelo menos visualizá-los e iniciar uma tentativa de conexão. A maioria dos dispositivos móveis possui um PIN, mas me diga, qual de vocês alterou o código PIN no seu telefone bluetooth? Bem, por que você levantou suas mãos agora? (risos)

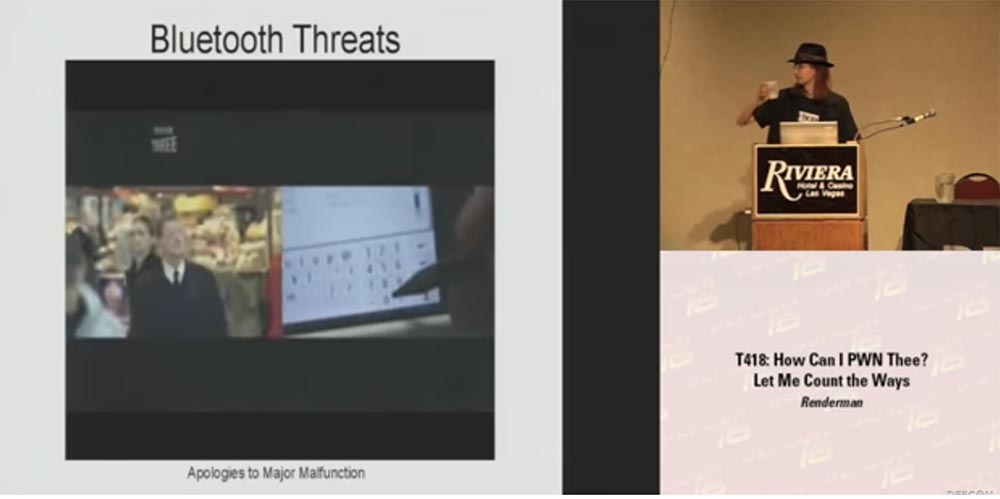

Portanto, existem as seguintes ameaças a uma conexão Bluetooth.

Se o telefone de Bob tiver um PIN padrão, qualquer pessoa poderá se conectar a ele. Se você estabelecer uma conexão de par com outro dispositivo via Bluetooth, terá acesso a todo o dispositivo, e não apenas, digamos, aos cartões de contato. Você pode ler e escrever SMS, visualizar a lista telefônica, notas, imagens.

O escândalo com o prefeito de Detroit explodiu depois que hackers invadiram seu telefone. Eles encontraram centenas de mensagens SMS enviadas durante o horário de trabalho - a correspondência com a amante e todas essas mensagens foram publicadas no jornal. Mais tarde, seu advogado afirmou que foram os hackers que inseriram todas essas mensagens em seu telefone! No entanto, isso pode ser facilmente refutado graças a registros de data e hora nas mensagens, porque nenhum hacker forjou todas as mensagens com tanto cuidado para dar credibilidade.

Você pode usar remotamente os comandos AT para transferir arquivos, alguns modelos possuem essa propriedade. Você pode conectar-se a eles usando o canal de comunicação RF17 e executar 80 comandos, semelhantes aos comandos de modems antiquados.

Não sei como é na América do Norte, mas na Europa há a possibilidade de fazer chamadas para números pagos, como nossos números 900, e você pode conectar-se ao telefone de outra pessoa e fazer com que ele disque esse número. Então, se eu fizer Bob discar esse número e ele receber a conta, ele terá que pagar, mas imagine que ele terá que explicar à empresa por que ele usou o telefone corporativo durante uma conversa de 9 horas com uma pessoa engraçada. Madame.

Agora vou mostrar um vídeo que mostra quais ameaças você enfrenta ao usar um fone de ouvido Bluetooth.

Narrador: “Especialistas descobriram uma falha de segurança em alguns dos fones de ouvido Bluetooth mais populares que permitem que pessoas não autorizadas invadam seu telefone e o controlem. Nossos voluntários vão demonstrar em câmeras ocultas o quão vulnerável o seu telefone pode se tornar a esses ataques silenciosos. Isso é fraude bluetooth. Um invasor pode se conectar ao seu telefone e ler seu conteúdo, como mensagens SMS, contatos da agenda telefônica e até fazer chamadas a partir dele.

Como funciona o hacking por bluetooth? Nossos voluntários demonstrarão isso - basta ativar o Bluetooth em dois telefones - Jesse e Paul. Agora, Alex usa o computador de mão para encontrar o sinal Bluetooth, aproveitando o fato de o telefone de Jesse não ser suficientemente seguro e o obriga a fazer uma ligação para o telefone de Paul. Isso é o que se chama blue-jacking.

A função Bluetooth no seu telefone é uma tecnologia moderna muito útil; no entanto, permite que um invasor se conecte ao telefone para que você nem saiba e o telefone não mostra que você está conectado a alguma coisa.

Agora vemos que Alex configurou o computador de mão para procurar sinais de Bluetooth. Ele detecta esse sinal e faz uma ligação usando o telefone de Mark, que está no bolso. Mark nem sabe que Alex está ligando para o número pago 0909xxxxxxxx a um custo de 1,5 libras por minuto de conversa. Esta linha premium foi criada pelos próprios golpistas. Alex rouba dinheiro diretamente do seu bolso, completamente despercebido, e Mark perde 75 libras durante sua viagem de Manchester para Liverpool.

Se Alex passar mais algum tempo aqui, ele funcionará muito bem. Em uma hora, ele consegue “pegar” 20 telefones, cada um dos quais faz uma ligação para uma linha telefônica com duração média de 15. O resultado é grandioso - nossos trapaceiros roubam 500 libras e provam que a mais recente tecnologia pode ser usada para roubar dinheiro.

A maneira mais fácil e melhor de se proteger desse golpe é simplesmente desligar o Bluetooth do telefone se você não estiver usando-o para operações específicas. Se você não desativar o Bluetooth quando não precisar, corre o risco de alguém entrar no telefone e usá-lo para seus próprios fins.

, , , , , , , , Bluetooth.

, Bluetooth. pin- . , pin-, , 0 0 0 0 1 2 3 4. , - . , , .

, , . Bluetooth , , , . - , .

, . , .

« », , , . .

24:00

DEFCON 16. Como posso contatá-lo? Deixe-me listar os caminhos. Parte 2Obrigado por ficar conosco. Você gosta dos nossos artigos? Deseja ver materiais mais interessantes? Ajude-nos fazendo um pedido ou recomendando a seus amigos, um

desconto de 30% para os usuários da Habr em um análogo exclusivo de servidores básicos que inventamos para você: Toda a verdade sobre o VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps da US $ 20 ou como dividir o servidor? (as opções estão disponíveis com RAID1 e RAID10, até 24 núcleos e até 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 núcleos) 10 GB DDR4 240 GB SSD de 1 Gbps até dezembro de graça quando pagar por um período de seis meses, você pode fazer o pedido

aqui .

Dell R730xd 2 vezes mais barato? Somente nós temos

2 TVs Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 a partir de US $ 249 na Holanda e nos EUA! Leia sobre

Como criar um prédio de infraestrutura. classe usando servidores Dell R730xd E5-2650 v4 custando 9.000 euros por um centavo?