Felizmente, a Celebração do Consumidor Mundial chamada Black Friday acabou. Resta descobrir se você economizou ou ainda perdeu dinheiro. E esse problema está relacionado não apenas à necessidade e utilidade dos bens adquiridos. Às vezes, em vez de uma compra, ocorre um vazamento no cartão de crédito ou na conta do sistema de pagamento e, em seguida, um roubo direto de dinheiro como resultado de cibercriminosos. O fenômeno das vendas em massa também interessa àqueles que protegem os pagamentos on-line; portanto, também houve pesquisas de segurança suficientes na semana passada. Vejamos o mais interessante.

No lançamento de hoje: ataques de malware a usuários em computadores pessoais e telefones celulares. Ataques em lojas on-line seguidos por roubo de informações de cartão de crédito. E apenas sites falsos que não vendem nada, mas aceitam dinheiro do público. E começaremos com o Trojan Android Rotexy investigado pela Kaspersky Lab.

O Rotexy (uma breve visão geral

desta notícia,

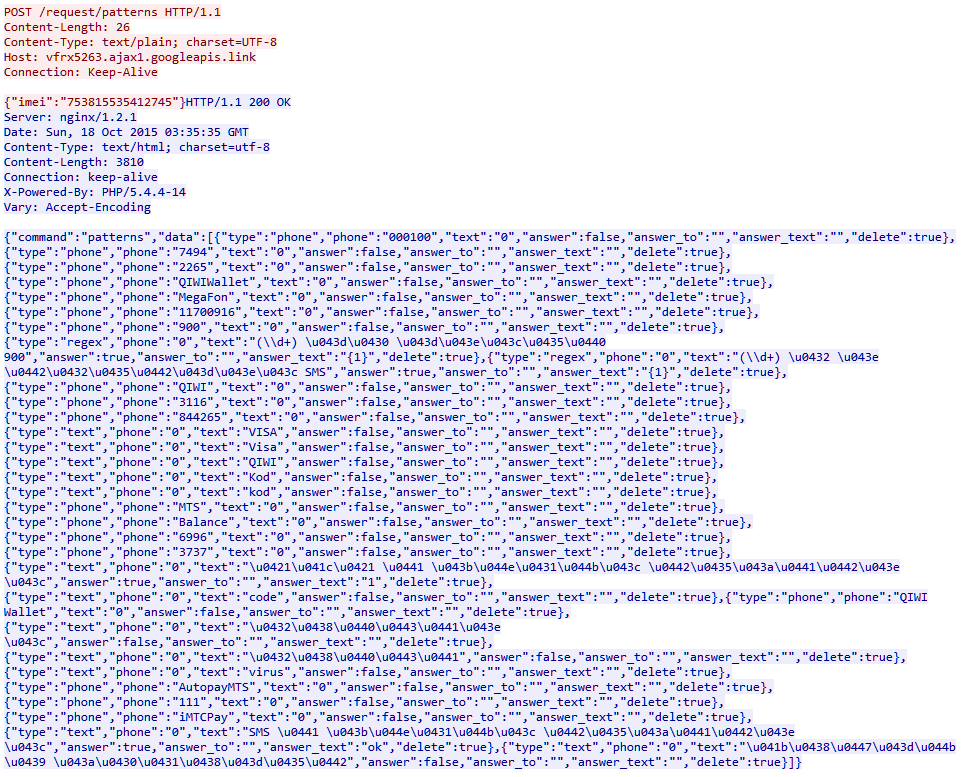

estudo completo) é um programa malicioso para dispositivos Android, descoberto pela primeira vez em 2014. Um recurso dessa família de cavalos de Troia era o uso de três canais ao mesmo tempo para comunicação com o servidor de comando: via SMS, diretamente via Internet ou usando o serviço Google Cloud Messaging. O cavalo de Troia é distribuído via mensagens SMS com um link para um APK infectado com o nome AvitoPay.apk ou similar. Se você já fez um anúncio de uma venda e recebeu um SMS estranho com o link "Estou pronto para pagar, clique aqui", era esse (ou algo assim, existem muitos desses programas). Após a instalação e a solicitação de direitos de administrador, o Rotexy envia o IMEI do dispositivo ao servidor de comando. Em resposta, chega um conjunto de regras que permitem processar, por exemplo, SMS a partir de serviços bancários online. Essas regras são mais ou menos assim:

Inicialmente, a comunicação entre o telefone infectado e o servidor de comando ficou completamente clara, desde 2015, a criptografia apareceu. Em 2016, o phishing foi adicionado a um conjunto típico de roubo de dinheiro (envio de SMS, interceptação e remoção de SMS de resposta dos bancos).

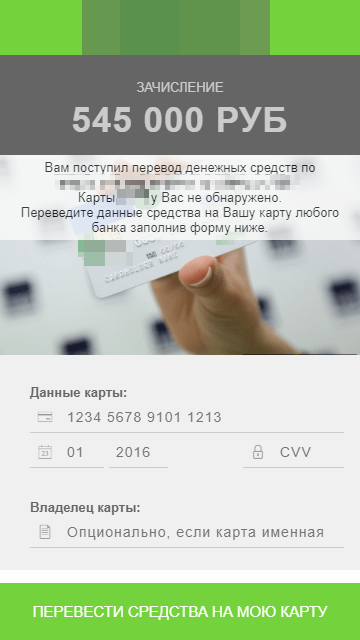

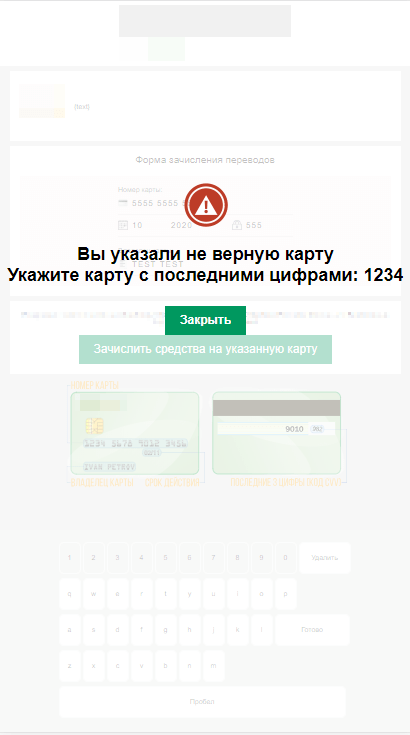

A versão mais moderna do malware após solicitar direitos de administrador mostra um esboço - o aplicativo supostamente não pôde ser instalado. De fato, o programa oculta seu ícone da lista de aplicativos instalados. Se o usuário rejeitar a solicitação de direitos administrativos, o aplicativo começará a piscar na tela. Após a instalação, quando você tenta interromper o aplicativo, o telefone é reiniciado à força. Dependendo do comando enviado pelo servidor de gerenciamento, o trojan pode se enviar a todos os contatos do telefone, atualizar-se, enviar uma lista de contatos e mensagens para os atacantes, fingir que o usuário recebeu SMS, exibir uma página de phishing ou uma página que supostamente bloqueia um smartphone com subsequente extorsão de dinheiro . Se o usuário digitar os dados do cartão, o trojan poderá comparar os últimos quatro dígitos com as informações do SMS do banco e "recomendar" para inserir o número correto.

Mais cavalos de Troia para computadores e telefones celulares são descritos no relatório da Kaspersky Lab para a Black Friday (versão

curta em russo,

completa em inglês). O estudo fornece uma análise aproximada dos interesses dos cibercriminosos: na metade dos casos, os dados de pagamento das vítimas são interceptados durante as compras em varejistas on-line (lojas independentes que vendem, por exemplo, roupas e jóias, mas não eletrônicos). Plataformas online como eBay ou Alibaba têm muito menos probabilidade de serem “controladas” por malware. Talvez porque para eles o valor não seja mais o número do cartão de crédito, mas a conta do usuário. As contas do PayPal costumam ser oferecidas no mercado negro, mas as contas da Amazon e do eBay são frequentemente encontradas.

Outra maneira de desonestamente tirar dinheiro da população é criar e promover sites falsos que imitam as populares plataformas online. Um estudo do Group-IB (

news ) relatou a descoberta de pelo menos 400 clones de apenas um site AliExpress. O estudo "Sexta-feira" do ano passado da Kaspersky Lab

mostrou um aumento significativo na participação de compras de dispositivos móveis, onde determinar se você tem um site falso é ainda mais difícil do que quando visualiza a versão para computador. Por fim, para roubar detalhes de pagamento, não é absolutamente necessário atacar os usuários finais. Desde 2015, os pesquisadores de segurança da informação monitoram as atividades do grupo MageCart, que recebeu esse nome dos ataques ao CMS Magento. Por exemplo, um grande serviço de ingressos da Ticketmaster

sofreu com as mãos neste verão.

Segundo o pesquisador Willem de Grot, em novembro, a competição começou entre os membros do grupo (ou gangues individuais) (

notícias ,

post no blog do pesquisador). Em um dos sites, foram descobertos vários scripts maliciosos que enviam dados sobre números de cartão de crédito aos atacantes. Um dos scripts (mais avançados) não apenas coletou os números dos cartões de crédito - mas também interferiu no trabalho dos concorrentes: os números dos cartões foram enviados para o servidor, no qual um dígito foi substituído com a ajuda de um simples randomizador.

Assim, um grupo criminoso também estraga a reputação de outro. Segundo o mesmo especialista, nos últimos três meses, códigos maliciosos, de uma forma ou de outra relacionados à campanha MageCart, foram detectados em mais de cinco mil sites. Ao longo de três anos, 40 mil sites foram infectados. Uma loja online foi atacada 18 vezes seguidas. Por outro lado, os atacantes deixaram uma mensagem para os administradores: digamos, parem de excluir scripts.

As recomendações para impedir o roubo de fundos do cartão de crédito e o roubo de contas do sistema de pagamento, apesar do desenvolvimento de métodos de ataque, permanecem as mesmas. Protegendo os dispositivos contra malware, usando cartões individuais com orçamento limitado para pagamento on-line, usando autenticação de dois fatores para contas e pagamentos. Bem, voltando à história sobre o Trojan Android, você não deve clicar nos links, mesmo que eles pareçam ter sido enviados a você por uma pessoa familiar.

Isenção de responsabilidade: as opiniões expressas neste resumo nem sempre coincidem com a posição oficial da Kaspersky Lab. Caros editores, geralmente recomendam tratar qualquer opinião com ceticismo saudável.