Ao trabalhar com gateways de segurança da Check Point, muitas vezes surge a tarefa de analisar logs para detectar e analisar incidentes de segurança da informação. Normalmente, as organizações já possuem algum tipo de sistema de log, e a tarefa é transportar logs do servidor de gerenciamento Check Point e configurar filtros para logs, criar painéis, agendas e assim por diante. Neste curso, consideraremos várias opções para analisar os logs do Check Point usando a funcionalidade interna e aplicativos de terceiros, considerar as informações úteis que podemos extrair e como elas ajudarão na configuração do firewall.

Como parte dos produtos da Check Point, a funcionalidade SmartEvent é responsável por isso, o que criará relatórios sobre modelos.Você também pode configurar um conjunto limitado de ações automáticas, mas não é isso, retornaremos a esse problema mais tarde. Também há outras soluções para esse problema, discutidas em outros artigos:

A configuração de todas as soluções acima requer uma certa qualificação e muito tempo para implementação. E se você precisar de uma solução aqui e agora? A Check Point lançou recentemente um aplicativo que é ideal para este caso - o Check Point App for Splunk, para o qual os dados são enviados via syslog usando a ferramenta exportadora de logs em tempo real para o sistema de log Splunk. Neste artigo, consideraremos em detalhes essa solução, instalação e as informações que obtemos na saída.

Requisitos de instalação

O servidor de gerenciamento do Check Point requer a ferramenta Exportador de Logs instalada para enviar logs usando o protocolo syslog. No GAIA R80.20, o Log Exporter é instalado por padrão, mas para oferecer suporte ao formato de log do Splunk, é necessário instalar o Jumbo Hotfix, em outras versões, antes de instalar o Log Exporter, você deve primeiro instalá-lo para oferecer suporte ao Jumbo Hotfix.

Todos os requisitos para a versão do hotfix são indicados abaixo:

- R80.20 - Hotfix Jumbo Tome 5 ou superior;

- R80.10 - Hotfix Jumbo Tome 56 ou superior;

- R77.30 - Hotfix Jumbo Tome 292 ou superior.

Para que o aplicativo funcione, a versão mínima do sistema deve ser pelo menos o Splunk 6.5, o pacote

CIM (Modelo de Informações Comuns do

Splunk) também deve ser instalado.

Instalação e lançamento

O processo de instalação é bastante trivial, primeiro instalamos o Log Exporter, depois o aplicativo no Splunk, configuramos o processo de envio de logs para o servidor de gerenciamento e o processo de aceitação no sistema de log e, no ponto final, iniciamos o envio do log, verifique se tudo funciona como esperado. Considere todos os pontos em mais detalhes.

1.Instalação do Jumbo Hotfix, conforme necessário.Entramos no portal do GAIA em um navegador da Web, no menu esquerdo Atualizações (CPUSE), Status e Ações, selecionamos o pacote Jumbo Hotfix recomendado, que obviamente terá uma versão mais alta que o limite mais baixo nos requisitos ou procuramos a versão desejada em Adicionar Hotfixes da Nuvem, instale , o processo exigirá uma reinicialização do servidor de gerenciamento.

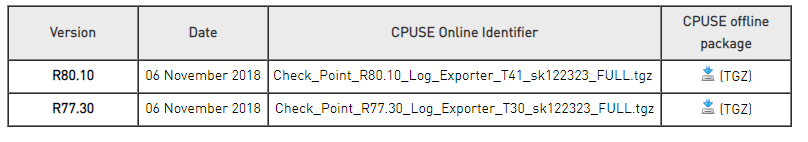

2. Instale o Exportador de Log se a sua versão do Check Point for menor que R80.20.Para instalar o Log Exporter no gerenciamento, primeiro faça o download do arquivo

morto no portal Check Point .

Então, novamente, vá para o menu CPUSE-> Status e ações, selecione Importar Pacote, especifique o caminho para o arquivo morto, importe. Depois disso, altere a exibição dos pacotes de Mostrando pacotes recomendados para Mostrando todos os pacotes, selecione o arquivo importado, instale.

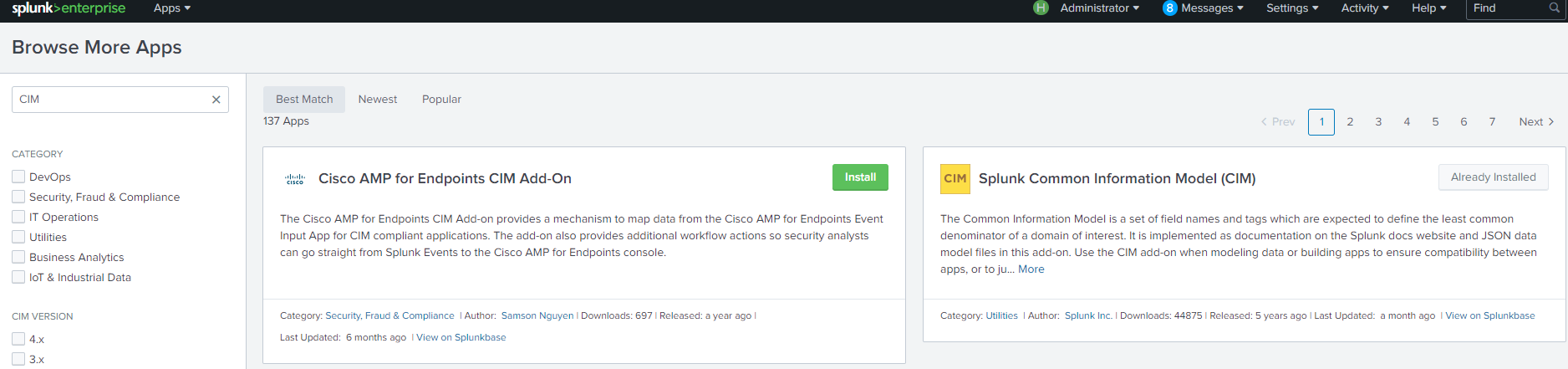

3. Instale o CIM se não estiver instalado anteriormente.Vá para o Splunk WebUI, localize o pacote CIM em Gerenciar aplicativos -> Procurar mais aplicativos, instale.

4.Instale o aplicativo Check Point para Splunk

4.Instale o aplicativo Check Point para SplunkFaça o download do arquivo morto do

portal e vá para Splunk WebUI, Gerenciar aplicativos, Instalar aplicativo do arquivo, selecione o arquivo desejado, clique em fazer upload. Estamos aguardando a notificação da operação bem-sucedida, verifique se o aplicativo agora está visível na lista de aplicativos.

É parecido com o aplicativo instalado, é claro, entre outros aplicativos:

Para enviar logs via syslog, você deve primeiro criar um processo Exportador de Logs, configurar a Entrada de Dados no Splunk e iniciar o processo criado no servidor de gerenciamento Check Point.

5. Configure o Exportador de LogNo servidor de gerenciamento Check Point na CLI, no modo expert, execute o comando:

cp_log_export add name [servidor de domínio <servidor de domínio>] servidor de destino <servidor de destino> protocolo de porta de destino <porto de destino> protocolo <tcp | formato udp> modo de leitura de splunk <bruto | semi-unificado>

onde é o nome da configuração, <target-server> é o endereço IP do sistema Splunk para o qual estamos enviando dados, <target-port> é a porta para a qual estamos enviando dados.

Exemplo: cp_log_export add name check_point_syslog target-server 10.10.1.159 target-port 9000 protocol tcp format splc modo de leitura semi-unificado

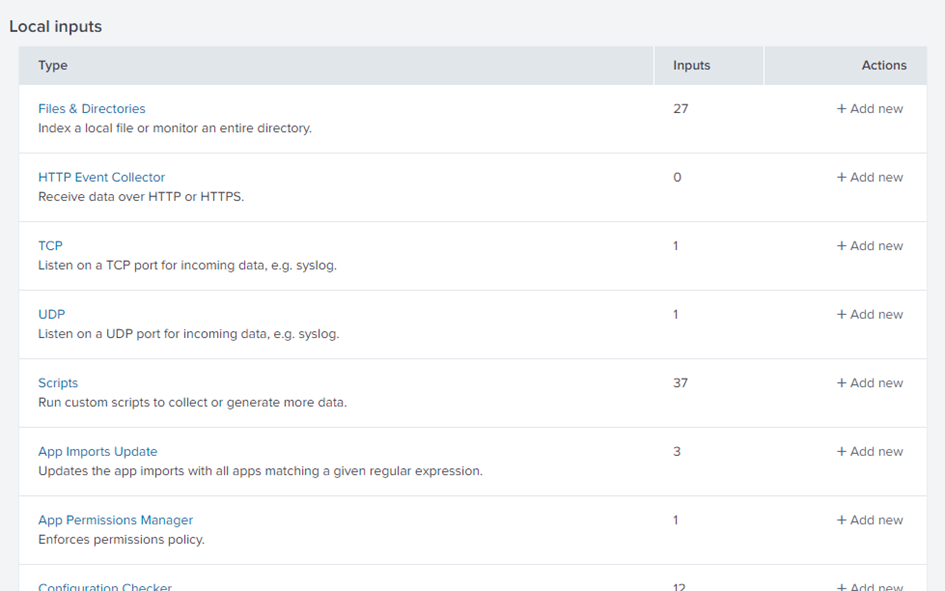

6. Configure a entrada de dados no SplunkVá para o Splunk WebUI, selecione Configurações no menu, selecione Entradas de dados na seção Dados.

Selecionamos o protocolo pelo qual os dados serão enviados ao Splunk; neste exemplo, tcp, selecione + Adicionar novo.

Em seguida, insira a porta <target-port>, especificada no Log Exporter, nesse caso 9000, você pode especificar adicionalmente de qual endereço IP aceitar as conexões e aguardar o botão Avançar.

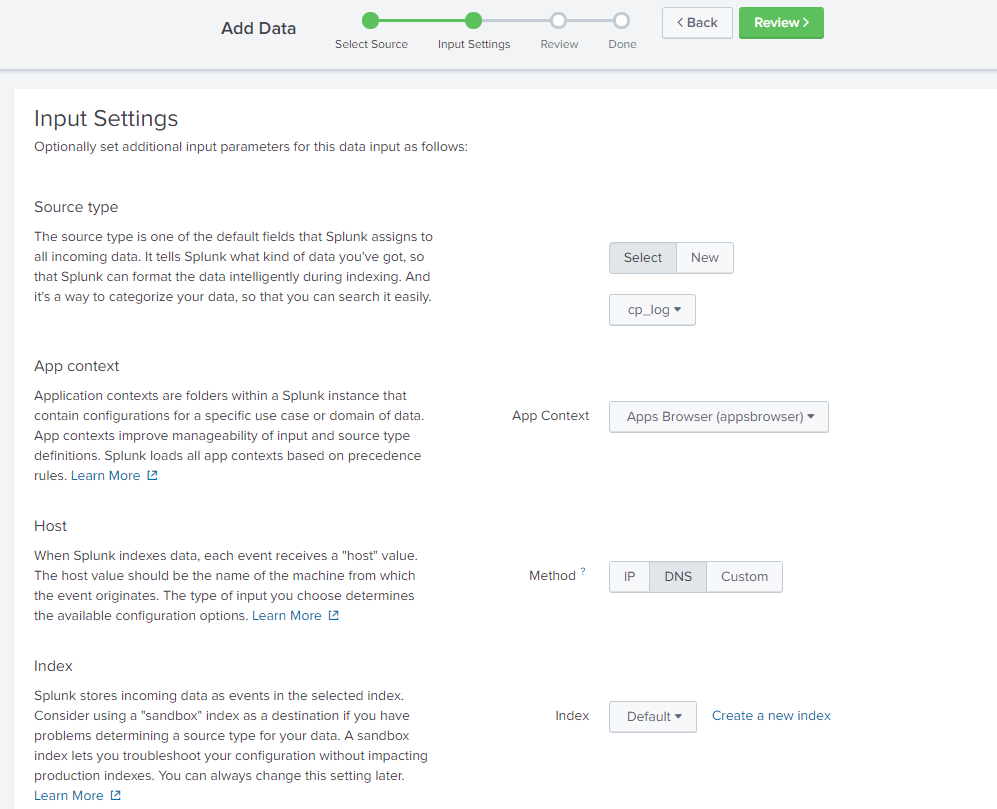

No tipo de origem, especifique cp_log, method - IP, index e mantenha-se como padrão, todos os dados serão indexados como index = Main e se você tiver outros dados para esse índice, o tempo de pesquisa poderá aumentar significativamente, você poderá especificar um índice diferente ou criar um novo e, em seguida, no próprio aplicativo, você deve especificar diretamente em qual índice executar operações de pesquisa.

Depois de clicar em Revisar, veremos que todas as configurações são verdadeiras, selecione Enviar, a configuração de Entradas de dados está concluída, você só precisa enviar os logs do servidor de gerenciamento de Check Point.

7. Iniciamos o processo de upload de logs para o SplunkNo modo especialista, digite o comando:

cp_log_export restart name, em que é o nome da configuração criada na primeira etapa

Exemplo: cp_log_export restart check_point_syslog

A configuração está concluída, depois disso resta apenas garantir que os logs sejam enviados ao Splunk, usando os mecanismos de consulta de pesquisa padrão do Splunk.

Agora você pode analisar a operação do próprio aplicativo, quais painéis e relatórios ele contém, quais informações importantes podem ser obtidas e quais conclusões podem ser tiradas.

Análise de Log

O aplicativo é dividido em 2 seções - Visão geral geral e proteção contra prevenção de ameaças, que por sua vez é dividida em Visão geral do ataque cibernético, proteção contra jato de areia e eventos adicionais de prevenção de ameaças. Consideramos cada seção separadamente.

Visão geral

A página principal do aplicativo apresenta várias tabelas, estatísticas e gráficos. Algumas informações neste caso são básicas, por exemplo, quantos gateways e servidores de gerenciamento ou o número de logs nos blades, você provavelmente não aprende nada de novo e, com base nessas informações, não pode tirar conclusões que terão um efeito positivo.

Do meu ponto de vista, os elementos mais interessantes aqui são Tipos de Ataques Críticos, Ataques Críticos Permitidos pela Política, Hosts Infectados, Aplicativos de Alto Risco Permitidos, explicarei por quê.

De acordo com os tipos de ataques críticos, os ataques críticos permitidos pela política podem melhorar a política de segurança de prevenção de ameaças (movendo ações de detecção para prevenção por assinaturas específicas ou aumentando o nível de resposta), aumentando assim o nível de segurança para proteção contra ameaças de vírus, tentativas de introduzir e invadir seu computador. infraestrutura. Hosts infectados indica os usuários que podem estar infectados e, portanto, devem ser verificados separadamente por antivírus ou isolados da rede, impedindo a passagem do vírus pela rede da organização. Com base no diagrama Aplicativos de alto risco permitidos, você pode bloquear os aplicativos potencialmente perigosos mais visitados que atualmente têm permissão para os usuários bloquearem.

Os diagramas Aplicativos e Filtragem de URL por Risco, Incidentes de Segurança por Gravidade e Ações de Ataque por Política são de natureza sistemática e indicam se o status de segurança em sua organização melhora com o tempo, ou seja, se as alterações feitas na política de segurança ajudaram a proteger mais a infraestrutura.

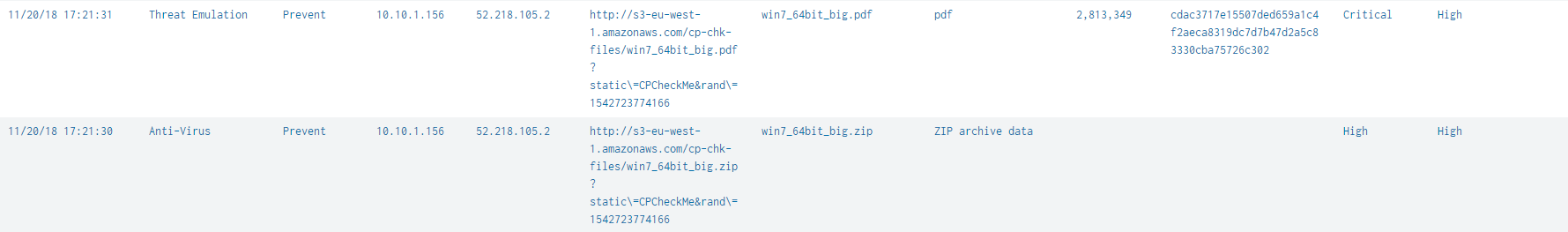

Visão geral do ataque cibernético

Este painel mostra informações mais detalhadas sobre hosts infectados e sobre usuários que baixam vírus. É muito conveniente distinguir entre arquivos infectados baixados e mensagens infectadas, você pode identificar ameaças e criar uma política de segurança de Prevenção de Ameaças para serviços individuais, um perfil de segurança para o tráfego smtp e outro para http e https. O SandBlast Protection fornece informações mais detalhadas sobre arquivos infectados, você pode examinar a Gravidade e identificar as deficiências do seu perfil de segurança em Prevenção contra ameaças.

Conclusão

Graças a esse aplicativo, é muito rápido e conveniente obter informações sobre pontos fracos da sua política de segurança, a configuração do aplicativo leva um pouco de tempo e não requer muita habilidade nessas soluções. Ou seja, se você duvida de suas configurações de segurança e precisa de algumas análises sem muito tempo, essa é uma solução muito conveniente. No entanto, é claro que o aplicativo ainda precisa ser aprimorado seriamente, não há estatísticas sobre os usuários, é muito interessante ver uma lista dos aplicativos mais usados e a quantidade de tráfego disponível, etc. Como essa é apenas a primeira versão, o aplicativo será atualizado e, provavelmente, será uma solução de análise muito boa ao longo do tempo, mas agora, se considerarmos esse aplicativo apenas como uma análise de log, será muito inferior a outras soluções. Nos artigos subsequentes, consideraremos e comparamos os recursos do SmartEvent e outros aplicativos Splunk para analisar os logs do Check Point, incluindo o aplicativo criado por nossos engenheiros.

Se você não tentou o Splunk analisar os logs do Check Point, é hora de começar. Se você tiver dúvidas ou problemas com o Splunk ou o Check Point - pode nos perguntar e nós ajudaremos.