Já várias vezes nos relatórios de roteamento de incidentes, falamos sobre as possíveis consequências da falta de filtros para anúncios do BGP nos cruzamentos com os clientes. Uma configuração semelhante e incorreta na maioria das vezes funcionará perfeitamente - até que um dia ela se torne culpada por uma anomalia de rede em escala regional ou global. E anteontem, 25 de novembro de 2018, isso aconteceu novamente - desta vez na Rússia.

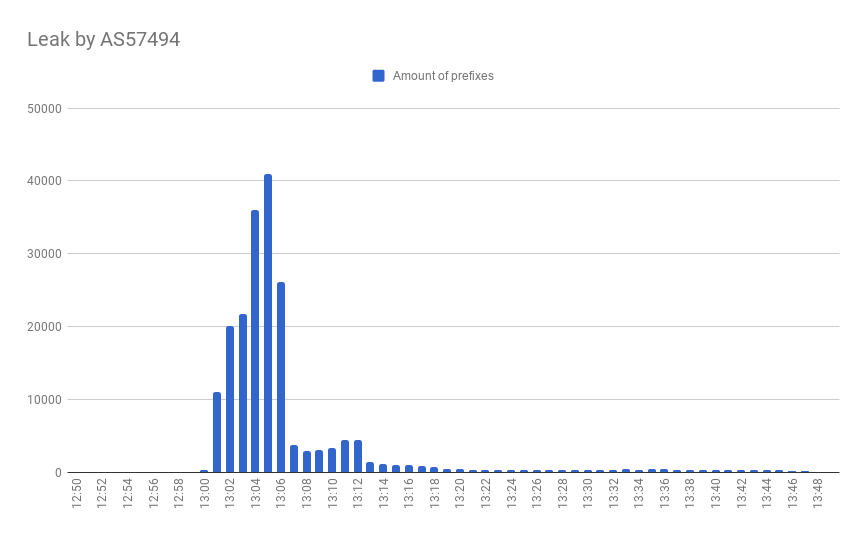

Às 13:00 UTC (16:00, horário de Moscou), a pequena operadora russa Krek Ltd (

AS57494 ) começou a anunciar prefixos entre seus provedores, resultando no redirecionamento de uma parte significativa do tráfego da Rostelecom para sua rede. A anomalia afetou mais de 40 mil prefixos - é claro, a rede Krek não pôde suportar tal carga. Como resultado, de 10 a 20% dos usuários da Federação Russa perderam acesso a milhares de serviços, incluindo sites populares como Amazon, Youtube, Vkontakte e IVI.RU.

Com mais de 5.000 prefixos, o incidente se espalhou para além do segmento russo da Internet, atraindo tráfego de outras regiões para esse buraco negro.

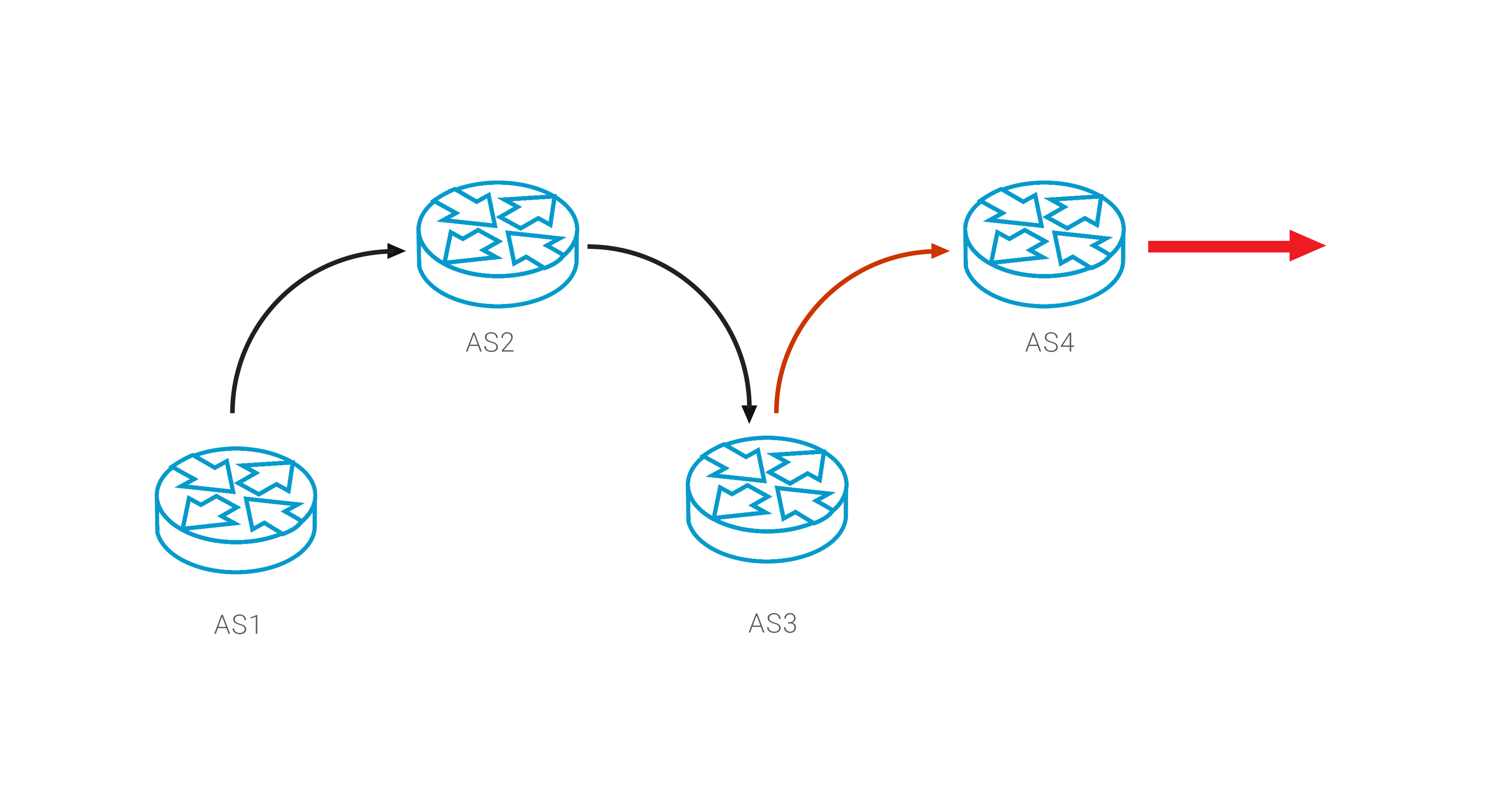

Esse vazamento de rota é o resultado de dois erros interconectados - erros na configuração do BGP na rede Krek e a ausência de filtragem nas junções na rede Rostelecom. Ambas as operadoras pagaram um preço alto por seus próprios erros, mas é improvável que isso satisfaça totalmente os proprietários de outros serviços que perderam uma parte significativa dos usuários.

Retornar o tráfego a todo custo

Acredita-se amplamente que o operador não tenha como retornar o tráfego de tal anomalia - o roteador de outra pessoa está fora de seu controle. Obviamente, você pode começar a escrever cartas para os "culpados" - isso pode acelerar o processo de recuperação, mas ainda não retornará tráfego para sua rede instantaneamente.

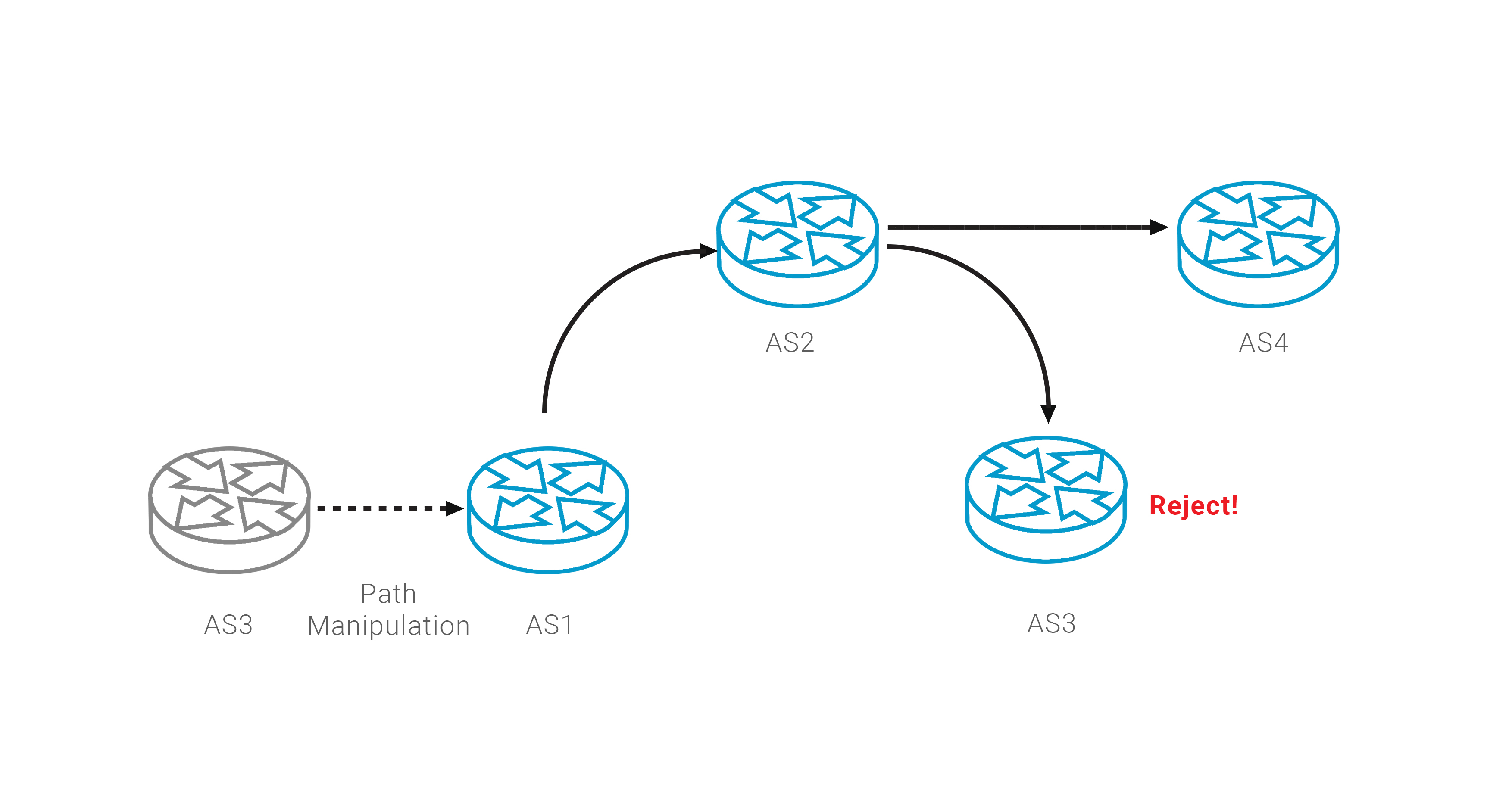

Mas há outra maneira de restaurar a conectividade correta usando o mecanismo de detecção de loop BGP: a rede deve redefinir automaticamente a rota se o caminho AS incluir seu próprio número AS. Portanto, se você souber quem é a fonte da anomalia, poderá adicioná-lo no início do seu caminho, forçando-o a redefinir essa rota.

Essa manipulação do AS Path pode complementar o monitoramento de anúncios de rede, fornecendo um método garantido para lidar ativamente com incidentes como vazamento de rota. Porém, ao usar essa política, você deve sempre ter cuidado ao verificar a validade do resultado com relação ao procedimento de validação do ROA.