Instituto de Tecnologia de Massachusetts. Curso de Aula nº 6.858. "Segurança de sistemas de computador". Nikolai Zeldovich, James Mickens. 2014 ano

Computer Systems Security é um curso sobre o desenvolvimento e implementação de sistemas de computador seguros. As palestras abrangem modelos de ameaças, ataques que comprometem a segurança e técnicas de segurança baseadas em trabalhos científicos recentes. Os tópicos incluem segurança do sistema operacional (SO), recursos, gerenciamento de fluxo de informações, segurança de idiomas, protocolos de rede, segurança de hardware e segurança de aplicativos da web.

Palestra 1: “Introdução: modelos de ameaças”

Parte 1 /

Parte 2 /

Parte 3Palestra 2: “Controle de ataques de hackers”

Parte 1 /

Parte 2 /

Parte 3Aula 3: “Estouros de Buffer: Explorações e Proteção”

Parte 1 /

Parte 2 /

Parte 3Palestra 4: “Separação de Privilégios”

Parte 1 /

Parte 2 /

Parte 3Palestra 5: “De onde vêm os sistemas de segurança?”

Parte 1 /

Parte 2Palestra 6: “Oportunidades”

Parte 1 /

Parte 2 /

Parte 3Palestra 7: “Sandbox do Cliente Nativo”

Parte 1 /

Parte 2 /

Parte 3Aula 8: “Modelo de Segurança de Rede”

Parte 1 /

Parte 2 /

Parte 3Aula 9: “Segurança de aplicativos da Web”

Parte 1 /

Parte 2 /

Parte 3Palestra 10: “Execução Simbólica”

Parte 1 /

Parte 2 /

Parte 3Aula 11: “Linguagem de Programação Ur / Web”

Parte 1 /

Parte 2 /

Parte 3Aula 12: Segurança de rede

Parte 1 /

Parte 2 /

Parte 3Aula 13: “Protocolos de Rede”

Parte 1 /

Parte 2 /

Parte 3Palestra 14: “SSL e HTTPS”

Parte 1 /

Parte 2 /

Parte 3Palestra 15: “Software Médico”

Parte 1 /

Parte 2 /

Parte 3Palestra 16: “Ataques de Canal Lateral”

Parte 1 /

Parte 2 /

Parte 3Palestra 17: “Autenticação de Usuário”

Parte 1 /

Parte 2 /

Parte 3Palestra 18: “Navegação Privada na Internet”

Parte 1 /

Parte 2 /

Parte 3Palestra 19: “Redes Anônimas”

Parte 1 /

Parte 2 /

Parte 3 Nikolai Zeldovich: ótimos caras, vamos começar! Hoje vamos falar sobre o Tor. Aqui temos um dos autores do artigo que você lê hoje, Nick Mathewson. Ele também é um dos principais desenvolvedores do Tor e vai lhe contar em detalhes sobre esse sistema.

Nick Mathewson:

Nick Mathewson: Eu poderia começar dizendo: “por favor, levante suas mãos se você não leu o artigo da palestra”, mas isso não funcionará, porque é embaraçoso admitir que você não leu o artigo. Portanto, perguntarei de uma maneira diferente: pense na data de seu nascimento. Se o último dígito da sua data de nascimento for ímpar ou se você não leu o artigo, levante a mão. Bom, quase metade da audiência. Acredito que a maioria tenha lido o artigo.

Portanto, os meios de comunicação que preservam nossa confidencialidade nos permitem comunicar com mais honestidade, a fim de coletar melhores informações sobre o mundo, porque, devido a conseqüências sociais ou outras justificadas ou injustificadas, estamos menos relaxados na comunicação.

Isso nos leva ao Tor, que é uma rede anônima. Juntamente com amigos e colegas, trabalho nesta rede há 10 anos. Temos um grupo de voluntários que forneceram e gerenciaram mais de 6.000 servidores em execução para manter o Tor funcionando. Primeiro, eles eram nossos amigos, que eu e Roger Dungledane conhecíamos quando eu ainda estava no MIT.

Depois disso, anunciamos nossa rede e mais pessoas começaram a executar servidores. Agora, o Tor é dirigido por organizações sem fins lucrativos, indivíduos, algumas equipes da universidade, talvez algumas das pessoas daqui, e sem dúvida algumas personalidades muito duvidosas. Hoje, temos cerca de 6.000 nós que atendem de centenas de milhares a centenas de milhões de usuários, dependendo de como você conta. É difícil contar todos os usuários porque eles são anônimos, portanto, você deve usar métodos estatísticos para avaliar. Nosso tráfego é de cerca de um terabyte por segundo.

Muitas pessoas precisam de anonimato para o seu trabalho regular, e nem todo mundo que precisa de anonimato pensa nisso como anonimato. Algumas pessoas dizem que não precisam de anonimato, se identificam livremente.

Mas existe um amplo entendimento de que a confidencialidade é necessária ou útil. E quando as pessoas comuns usam o anonimato, geralmente o fazem porque desejam privacidade nos resultados de pesquisa ou privacidade na realização de pesquisas na Internet. Eles querem se envolver na política local sem ofender os políticos locais e assim por diante. Os pesquisadores costumam usar ferramentas de anonimato para evitar a coleta de dados tendenciosos com base na geolocalização, porque pode ser útil desenvolver determinadas versões de certas coisas.

As empresas usam a tecnologia do anonimato para proteger dados confidenciais. Por exemplo, se eu posso acompanhar todos os movimentos de um grupo de funcionários de uma grande empresa de Internet, apenas observando como eles visitam seus servidores da Web de diferentes lugares ao redor do mundo, ou como eles visitam várias empresas ao redor do mundo, então posso descobrir muito sobre quem eles colaboram. E as empresas preferem manter essas informações em segredo. As empresas também usam a tecnologia do anonimato para realizar pesquisas.

Portanto, um grande fabricante de roteadores, não sei se ele existe atualmente, envia regularmente versões completamente diferentes das especificações técnicas de seus produtos para os endereços IP associados aos seus concorrentes, a fim de complicar sua engenharia reversa. Os concorrentes descobriram isso usando nossa rede e disseram ao fabricante: "Ei, espere um minuto, recebemos uma especificação completamente diferente quando passamos pelo Tor do que aquela que recebemos diretamente de você!"

As agências policiais também precisam de tecnologia de anonimato para não assustar os suspeitos com suas observações. Você não deseja que o endereço IP da delegacia local seja exibido nos registros da web do computador do suspeito. Como eu disse, as pessoas comuns precisam de anonimato para evitar serem assediadas pela atividade on-line ao aprender coisas muito sensíveis.

Se você mora em um país com vaga legislação de saúde, não deseja que suas doenças sejam divulgadas publicamente ou que outras pessoas aprendam sobre alguns de seus hobbies inseguros. Muitos criminosos também usam a tecnologia do anonimato. Essa não é a única opção, mas se você estiver pronto para ganhar tempo na rede de botnet, poderá comprar uma boa privacidade, que não está disponível para pessoas que consideram imoral a botnet.

Tor, assim como o anonimato em geral, não é a única tecnologia de privacidade multiuso. Vamos ver ... a idade média dos graduados é de 20 anos. Desde que você nasceu, você falou sobre guerras criptográficas? Não!

Enquanto isso, durante a década de 1990 nos Estados Unidos, a questão de quão legítimo é o uso civil da criptografia e até que ponto sua exportação para aplicações públicas é permitida, estava no limbo. Esse problema foi resolvido apenas no final dos anos 90 - início dos anos 2000. E, embora ainda exista algum debate sobre a tecnologia do anonimato, isso não passa de um debate. E acho que eles terminarão da mesma forma - reconhecimento da legalidade do anonimato.

Então, no quadro, você vê um resumo do meu discurso. Dei uma pequena introdução, depois discutiremos o que, em um sentido técnico, representa o anonimato e falaremos um pouco sobre a motivação para seu uso.

Depois disso, vou levá-lo passo a passo ao longo do caminho, no início da qual é a idéia de que precisamos de algum anonimato e no final - como deve ser o projeto Tor de acordo com essa idéia. Mencionarei também alguns pontos de ramificação deste tópico, nos quais você pode ser "adicionado" a outros projetos. Também pretendo me debruçar sobre algumas questões interessantes que todos vocês enviaram de acordo com sua lição de casa para esta palestra.

Falarei um pouco sobre como a detecção de nós funciona. Esse é um tópico importante. Depois disso, votarei em quais tópicos adicionais mencionados aqui devem ser abordados.

Acho que os chamamos de complementares, porque seguem o material principal da palestra, e não posso cobrir todos, mas esses são tópicos muito legais.

Mencionarei alguns sistemas relacionados ao Tor com os quais você deve se familiarizar se estiver interessado neste tópico e quiser saber mais sobre ele.

Vou falar sobre o trabalho futuro que queremos fazer com Tor, e espero que algum dia tenhamos tempo para isso. E se depois de tudo isso tivermos tempo para responder às suas perguntas, eu responderei a todos. Espero não precisar de mais uma hora de aula. Ali, na platéia, meu colega David está sentado, ele “passará o tempo” entre vocês durante a palestra e conversará com todos que quiserem falar sobre o assunto.

Então, anonimato. O que queremos dizer quando falamos de anonimato? Existem muitos conceitos informais usados em discussões informais, em fóruns, na Internet e assim por diante. Algumas pessoas acreditam que o anonimato significa simplesmente "não indicarei meu nome nisso". Algumas pessoas acreditam que o anonimato é quando "ninguém pode provar que sou eu, mesmo que eu suspeite muito".

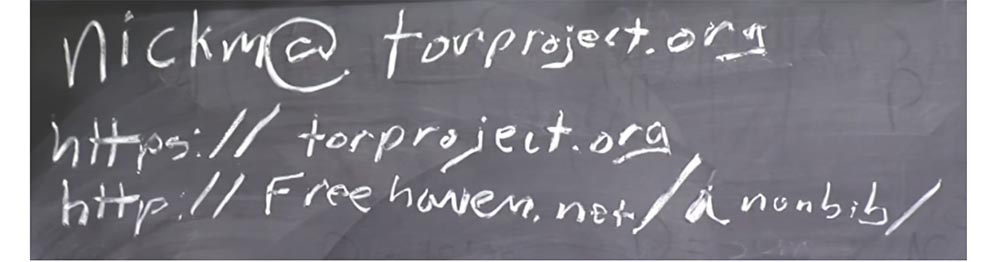

Queremos dizer uma série de conceitos que expressam a capacidade de associar um usuário ou atacante a qualquer ação na rede. Esses conceitos vêm da terminologia do artigo de Fittsman e Hansen; você encontrará um link para ele em freehaven.net/anonbib/, uma bibliografia de anonimato que eu ajudo a manter.

Esta bibliografia inclui a maior parte do bom trabalho nesta área. Precisamos atualizá-lo para o presente, até 2014, mas mesmo em sua forma atual é um recurso bastante útil.

Portanto, quando digo "anonimato", quero dizer que Alice, Alice está envolvida em algum tipo de atividade. Digamos que Alice compre meias novas. E aqui temos algum tipo de atacante, vamos chamá-la de Eva, Eva. Eve pode dizer que Alice está fazendo algo. Prevenir isso não é o que queremos dizer com anonimato. Isso é chamado de inobservabilidade. Talvez Eva também possa dizer que alguém está comprando meias. Novamente, não é isso que queremos dizer com anonimato. Mas esperamos que Eva não seja capaz de dizer que Alice é a mesma pessoa que compra meias novas.

Ao mesmo tempo, queremos dizer que no nível de categoria, Eve não só poderá provar com precisão matemática que é Alice quem compra meias, mas também não será capaz de assumir que Alice compra meias com uma probabilidade mais alta do que qualquer pessoa aleatória. Eu também gostaria que Eva, observando qualquer atividade de Alice, não pudesse concluir que Alice às vezes compra meias, mesmo que Eva descubra as atividades específicas de Alice no campo de comprar meias.

Existem outros conceitos relacionados à garantia do anonimato. Um deles é a incompatibilidade ou a ausência de conexões diretas. A não coesão é como o perfil temporário de Alice. Por exemplo, Alice escreve sob o pseudônimo "Bob" em um blog político que ela poderia arruinar sua carreira se seus superiores soubessem. Então, ela escreve como Bob. Portanto, não conectividade é a incapacidade de Eva de associar Alice a um perfil de usuário específico, neste caso, a um perfil de usuário chamado Bob.

O conceito final é de inobservabilidade, quando alguns sistemas tentam tornar impossível dizer que Alice está na Internet, que Alice está conectada a algo na rede e que ela está mostrando atividade na rede.

Esses sistemas são bastante difíceis de construir, depois falarei um pouco sobre até que ponto eles são úteis. Pode ser útil nesta área esconder que Alice está usando um sistema de anonimato, não que ela esteja na Internet. Isso é mais viável do que a ocultação absoluta do fato de Alice estar na Internet.

Por que comecei a trabalhar nisso em primeiro lugar? Bem, em parte por causa da "coceira da engenharia". Esse é um problema interessante, é um problema interessante e ninguém trabalhou nisso ainda. Além disso, meu amigo Roger recebeu um contrato para concluir um projeto de pesquisa paralisado que deveria ser concluído antes que a concessão expirasse. Ele fez esse trabalho tão bem que eu disse: "Ei, também participarei desse negócio". Depois de algum tempo, formamos uma organização sem fins lucrativos e lançamos nosso projeto de código aberto.

Do ponto de vista de motivações mais profundas, acho que a humanidade tem muitos problemas que só podem ser resolvidos através de uma comunicação melhor e mais focada, mais liberdade de expressão e maior liberdade de pensamento. E eu não sei como resolver esses problemas. A única coisa que posso fazer é tentar impedir a violação da liberdade de comunicação, pensamentos e conversas.

Aluno:

Aluno: Eu sei que existem muitas boas razões para usar o Tor. Por favor, não tome isso como crítica, mas estou curioso para saber como você se sente sobre atividades criminosas?

Nick Mathewson: qual é minha opinião sobre atividade criminosa? Algumas leis são boas, outras são ruins. Meu advogado me disse para nunca aconselhar ninguém a violar a lei. Meu objetivo não era permitir que o criminoso agisse contra a maioria das leis com as quais eu concordo. Mas onde as críticas ao governo são consideradas ilegais, sou a favor de atividades criminosas desse tipo. Portanto, neste caso, podemos supor que eu apóie atividades criminosas desse tipo.

Minha posição sobre o uso de uma rede anônima para atividades criminosas é que, se as leis existentes forem justas, prefiro que as pessoas não as violem. Além disso, acho que qualquer sistema de segurança de computadores que não seja usado por criminosos é um sistema de segurança de computadores muito ruim.

Penso que, se proibirmos a segurança que funciona para criminosos, seremos trazidos para a área de sistemas completamente inseguros. Esta é a minha opinião, embora eu seja mais um programador do que um filósofo. Portanto, darei respostas muito banais a questões filosóficas e de natureza jurídica. Além disso, não sou advogado e não posso dar uma avaliação legal desse problema; portanto, não tome meus comentários como orientação jurídica.

No entanto, muitos desses problemas de pesquisa, sobre os quais falarei, estão longe de serem resolvidos. Então, por que continuamos pesquisando na mesma direção? Uma razão é que consideramos impossível avançar nos estudos do anonimato sem a existência da plataforma de testes necessária. Esta nossa opinião foi totalmente confirmada, pois o Tor se tornou uma plataforma de pesquisa para trabalhar com sistemas de anonimato com baixa latência e foi de grande ajuda nessa área.

Mas mesmo agora, 10 anos depois, muitos grandes problemas ainda não foram resolvidos. Então, se esperássemos 10 anos para consertar tudo, esperaríamos em vão. Esperávamos que a existência de um sistema de anonimato desse tipo traria resultados de longo prazo para o mundo. Ou seja, é muito fácil argumentar que o que não existe deve ser proibido. Os argumentos contra o uso civil de criptografia eram muito mais fáceis de usar em 1990 do que em nossos dias, porque então não havia praticamente nenhuma criptografia forte para uso civil. Os opositores da criptografia civil na época poderiam argumentar que, se algo mais forte que o DES fosse legalizado, a civilização entraria em colapso, os criminosos nunca seriam pegos e o crime organizado prevaleceria.

Mas em 2000, você não podia argumentar que as conseqüências da disseminação da criptografia seriam um desastre para a sociedade, porque naquela época a criptografia civil já existia, e aconteceu que esse não era o fim do mundo. Além disso, em 2000, seria muito mais difícil advogar a proibição de criptografia, porque a maioria dos eleitores era favorável ao seu uso.

Portanto, se alguém, em 1985, disser que "vamos proibir criptografia poderosa", pode-se supor que os bancos precisam dela, portanto, uma exceção pode ser feita para o setor bancário. Mas, além dos bancos, na esfera pública de atividades civis, não havia aqueles que sentiam uma necessidade aguda de criptografia de informações.

Mas se alguém em 2000 exigisse proibir sistemas de criptografia poderosos, isso infligiria um golpe em qualquer empresa de Internet, e todos que lançassem páginas https começariam a gritar e agitar as mãos.

Portanto, atualmente, a proibição de criptografia poderosa praticamente não é viável, embora as pessoas retornem periodicamente a essa idéia. Mas, novamente, eu não sou um filósofo ou cientista político desse movimento.

Alguns me perguntam qual é o seu modelo de ameaça? É bom pensar em termos de modelos de ameaças, mas, infelizmente, nosso modelo de ameaças é bastante estranho. Não começamos considerando os requisitos para enfrentar o inimigo, mas com os requisitos de usabilidade. Nós mesmos decidimos que o primeiro requisito para o nosso produto é que ele seja útil para navegar em páginas da web e protocolos interativos, e para isso pretendemos garantir a máxima segurança. Portanto, nosso modelo de ameaças parecerá estranho se você tentar se encaixar no que um invasor pode fazer, sob que circunstâncias e como. , , .

, , .

, , . , . R – , … socks.com, , - , zappos.com, .

, zappos.com. , . , , : « , , ».

, – A2 – 2 A3 – 3, . , 80% , , ?

, . , , , , – – , , , «» .

, , , , R: «, zappos.com». R , , TLS . , TLS zappos.com, .

. , -, , R . , trusted «». , , , .

, , . . , , , . , , .

, , , , , - . , , – , - . , - , . , - , . , .

. , , AR , R – Buy socks. , , . , , , .

, , , , , . - 64k - 11 26 , 64k 11:26 11:27.

, , , . , . , , , Mixmaster D-Net.

, , . , , , 1k, – 1 . , -, , - . , . , Tor.

, Mixminion, Mixmaster, 3- . Tor , .

, , . : , , . , , , . -? ! .

, . , . , , , , . MIT - MIT, MIT, , . , , .

, , . , , , .

. , , — K3, K2, K1. - , , : 1(2(3 «socks»))).

, , , .

. , , , – . , . , , .

, «» , 1990- , . , .

, , , , , , , .

, , - , , , , . , XOR. , – — XOR «, , , , » . , , , , , , «, , , , », XOR , .

27:06Curso MIT "Segurança de sistemas de computadores". Palestra 19: Redes Anônimas, Parte 2A versão completa do curso está disponível aqui .Obrigado por ficar conosco. Você gosta dos nossos artigos? Deseja ver materiais mais interessantes? Ajude-nos fazendo um pedido ou recomendando a seus amigos, um

desconto de 30% para os usuários da Habr em um análogo exclusivo de servidores básicos que inventamos para você: Toda a verdade sobre o VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps da US $ 20 ou como dividir o servidor? (as opções estão disponíveis com RAID1 e RAID10, até 24 núcleos e até 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 núcleos) 10 GB DDR4 240 GB SSD de 1 Gbps até dezembro de graça quando pagar por um período de seis meses, você pode fazer o pedido aqui .Dell R730xd 2 vezes mais barato? Somente nós temos

2 TVs Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 a partir de US $ 249 na Holanda e nos EUA! Leia sobre

Como criar um prédio de infraestrutura. classe usando servidores Dell R730xd E5-2650 v4 custando 9.000 euros por um centavo?