Durante o trabalho com a Patrulha, vimos tudo. Mas invariavelmente uma coisa - na primeira reunião, o sistema deixa poucas pessoas indiferentes. Um grupo de clientes encontra a demonstração com as palavras: “Bem, finalmente! DLP, onde tudo é simples e claro! ” No entanto, eles estão enganados. Outro com algo como “Sim, isso é algum tipo de brinquedo. Não será poderoso o suficiente para nós. Mas eles também estão enganados. Então, o que há por trás das estrelas?

Como no

artigo anterior , questões de requisitos técnicos, estabilidade e integridade do controle serão excluídas. O software Zoo, a escala e os objetivos de todos são diferentes, e o DLP é uma boa organização mental. Como resultado, não importa de que fornecedor você grite na praça, quem “cair”, “desacelerar”, “falhar” será o primeiro a ser executado. [

E aconteceu que estávamos prontos para ajudar - "aumentar", "acelerar" e "empurrar para trás". Mas esta é uma história completamente diferente. ]

Voltemos ao fato de que, como qualquer sistema de informação, Dozor tenta equilibrar poder e simplicidade. Sim, para que ambos os componentes desaparafuse ao máximo. Mas isso é possível?

A simplicidade nos encontra - painel. Tudo é bonito, claro, nas fotos. O painel do líder geralmente é um conto de fadas - tendências de violações, violadores TOP, avaliação da carga na equipe. Mas o que está por trás disso, de onde vem todo esse conteúdo?

1. Desktop (painel)

2. Mesa da cabeça

No centro de tudo está o princípio de operar com objetos de informação. E aqui está, o momento em que a funcionalidade desloca a clareza. Temos uma equipe bastante grande e, após o primeiro conhecimento do sistema, passamos muito tempo, slides e canetas de feltro para entender o que está acontecendo aqui. Resumidamente e simplificando, o sistema, usando uma política que consiste em regras que operam em objetos de informação definidos por critérios com a possibilidade de usar modelos, cria eventos a partir de mensagens que podem se tornar incidentes.

3. Em que nível você está agora?

Um pouco assustador, certo? A boa notícia é que você não precisa entender isso ao trabalhar com o sistema. Pelo menos toda a equipe. Encontre / contrate / alugue uma pessoa que configurará tudo. Para todos os outros, deixe a magia controlar o avião.

4. O esquema para identificar informações críticas

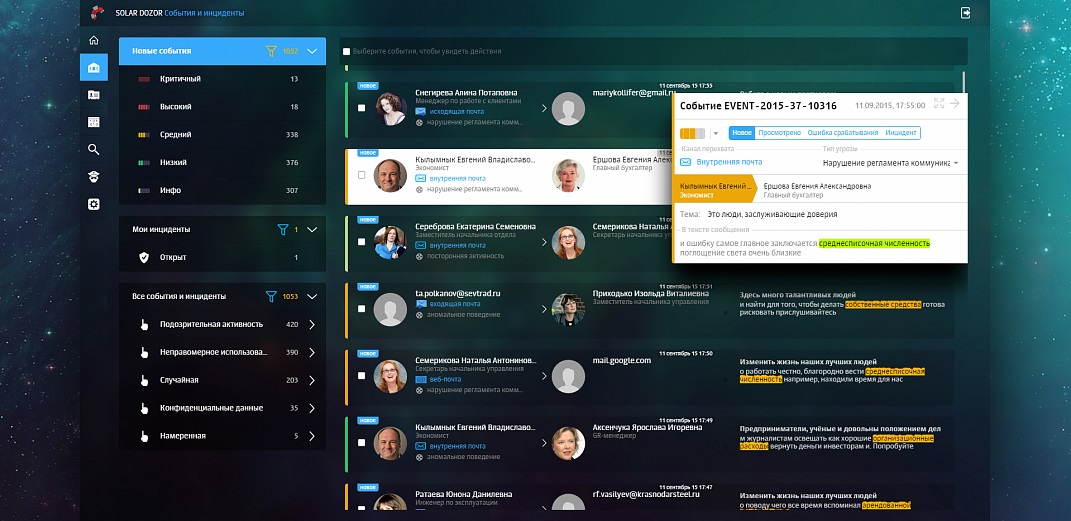

Mais importante ainda, o sistema cria "eventos" a partir do fluxo de informações - notificações de que algo provavelmente está errado. E então novamente, beleza. O evento tem um lindo cartão, que descreve brevemente quem, o quê e como ele o fez. Por simplicidade, as cartas são classificadas por criticidade e tipo de ação (novamente mágica). Resta olhar cuidadosamente para ela e verificar se o feitiço funcionou corretamente.

5. Eventos no sistema

Em um clique, damos o erro ao nosso feiticeiro como "terminado" e corrigimos o correto como um incidente. Gravado? Gritamos para o próximo escritório: "Colegas, vão trabalhar!". Mas não, o sistema pede para nomear uma pessoa responsável. Atribuir - o mais responsável recebe uma notificação. Como resultado, cada evento tem um status e cada incidente tem um status. Nada está perdido. O sistema levou em consideração os status e considera essas mesmas tendências. Beleza

Do que mais essa mágica é capaz? Interrompa o processo de transferência de dados se ele for classificado como um objeto de informações. Emita avisos sobre uma possível violação (pelo mesmo princípio). Suspenda o correio em quarentena (e notifique-o imediatamente no painel). Modifique letras removendo objetos críticos. Atribua violadores a grupos de controle especiais.

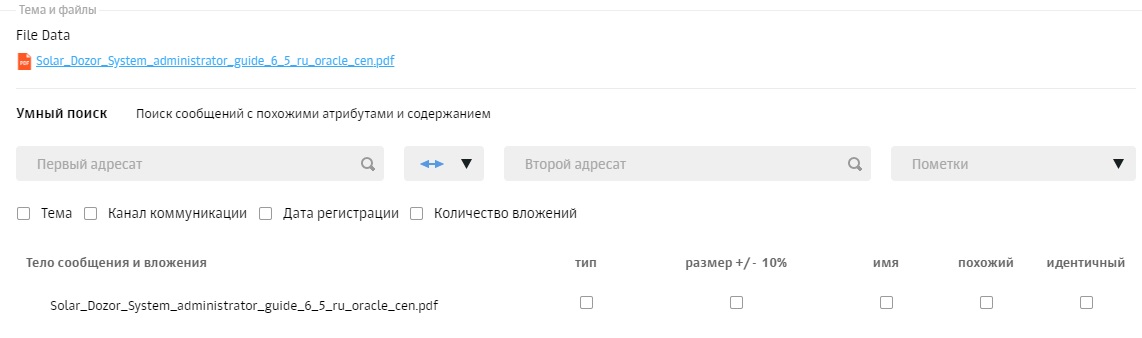

Com a rotina principal resolvida. Em seguida - olhe para o passado - pesquise. E, novamente, a beleza nos encontra - uma pesquisa simples. Com os movimentos habituais, "google" as informações na barra de pesquisa. Não é suficiente? Vá para o modo de pesquisa avançada. E, novamente, a visualização nos deixa. Muitos atributos pesquisáveis são bons, mas tente distinguir imediatamente o "remetente" da "pessoa" ou "fonte" ou mesmo "fonte-pessoa". Assim também operações lógicas são executadas em uma ordem não muito óbvia. É dificil Mas a pesquisa inteligente é boa - permite encontrar arquivos semelhantes entre todas as comunicações - apenas alguns botões, mas qual é o escopo da criatividade.

6. Pesquisa inteligente

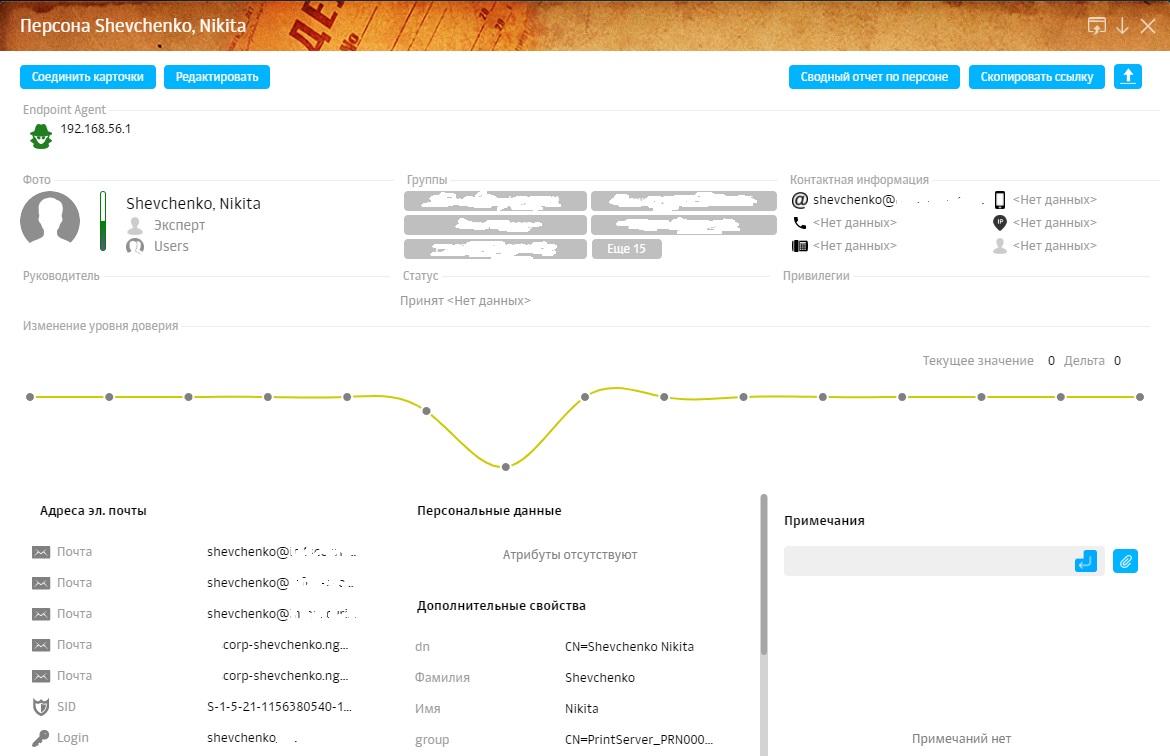

Dossiê. Beleza de novo. Todas as informações de uma pessoa também são estatísticas de violações (novamente a magia dos objetos de informação). O gráfico de conexões no kit, no entanto, não difere em beleza ou potência.

7. Arquivo de exemplo

Relatórios. A escolha, é claro, não é rica. Mas o "Mapa de Calor das Comunicações" é uma coisa muito útil. Poucas pessoas podem dizer imediatamente em quais unidades quais informações são processadas. E muitas vezes é difícil determinar até onde os canais de comunicação são usados. É aqui que o mapa de calor ajudará. Todas as atividades do grupo selecionado de funcionários serão categorizadas e, em seguida, tiramos conclusões: quais ações são normais e quais são anomalias.

8. Mapa de Calor

Útil no início da instalação, útil em trabalhos futuros. Outros relatórios têm maior probabilidade de transmitir aos colegas / gerência tudo o que nós mesmos vemos em várias seções do sistema.

No final

Lá, atrás das estrelas, está escuro e assustador. Talvez em algum momento a beleza chegue lá também. Ou talvez isso não seja realista - para tornar o complexo muito simples. Mas, no fundo do sistema, recomendamos enviar para lá apenas pessoas especialmente treinadas com um suprimento de manuais vitais.

9. Grupo de configuração

Mas os que permanecem na superfície aguardam um dos sistemas mais amigáveis.

Nikolay Postnov, Infosecurity, gerente de configuração da unidade DLP da Softline Company.