Em 29 de novembro de 2018, um usuário do Twitter sob o pseudônimo

@TheHackerGiraffe "invadiu" mais de 50.000 impressoras de rede e folhetos impressos, pedindo que

assinassem um determinado canal do PewDiePie no YouTube. Ele diz que, dessa maneira, queria promover a popularidade de seu ídolo, que agora luta pelo 1º lugar em termos de número de inscritos no YouTube.

A simplicidade com que o hacker conseguiu acessar 50.000 impressoras é interessante aqui. Em uma

sessão de perguntas e respostas da AMA no Reddit, um hacker revelou os detalhes desse hack. Acontece que não há nada complicado nisso. Além disso, ferramentas de software para explorar muitas vulnerabilidades no firmware mais antigo da impressora estão disponíveis gratuitamente na Web. Infelizmente, literalmente qualquer um pode repetir esse truque.

Ilustração: imprimir na porta bruta 9100As mensagens em milhares de impressoras causaram um rebuliço real, como apareceram em muitos dispositivos em diferentes empresas: de impressoras multifuncionais de alta qualidade em grandes corporações a pequenas impressoras portáteis de recibo em postos de gasolina e restaurantes,

escreve o ZDNet .

Em 29 de novembro de 2018, mais de 50.000 impressoras em todo o mundo imprimiram essa mensagem. A foto foi postada no Twitter pelo administrador de TI afetado em Brighton, Reino Unido. Uma das muitas fotos semelhantes no Twitter

Em 29 de novembro de 2018, mais de 50.000 impressoras em todo o mundo imprimiram essa mensagem. A foto foi postada no Twitter pelo administrador de TI afetado em Brighton, Reino Unido. Uma das muitas fotos semelhantes no TwitterEsta promoção faz parte de uma grande campanha lançada pelos fãs do PewDiePie. Agora, eles estão fazendo uma forte campanha nas redes sociais para o blogueiro sueco manter a liderança no número de assinantes: ele atualmente possui 72,6 milhões de assinantes e o canal rival da série T, com 72,5 milhões de assinantes, está respirando pelas costas.

As impressoras simplesmente exibiam uma mensagem de texto solicitando que se inscrevessem no canal.

Hacks semelhantes

O hack atual de 50.000 impressoras não é exclusivo. Isso aconteceu repetidamente. Por exemplo, algo semelhante foi feito em 24 de março de 2016 pelo hacker

weev (nome real Andrew Auerheimer), que exibiu

mensagens racistas e anti-semitas em milhares de impressoras de rede . Curiosamente, Auerheimer se juntou ao "movimento branco" na prisão, onde estava cumprindo uma sentença de 41 meses por um crime anterior de hackers.

Em fevereiro de 2017, esse truque foi repetido por outro hacker, Stackoverflowin, que

imprimiu desenhos estúpidos em mais de 150.000 impressoras.

Post Stackoverflowin

Post StackoverflowinDetalhes técnicos

Como já dissemos, o lado técnico dos hackers não é particularmente difícil. @TheHackerGiraffe

diz que fez isso por tédio: "Fiquei entediado depois de quatro horas jogando Destiny 2 e decidi que queria invadir alguém".

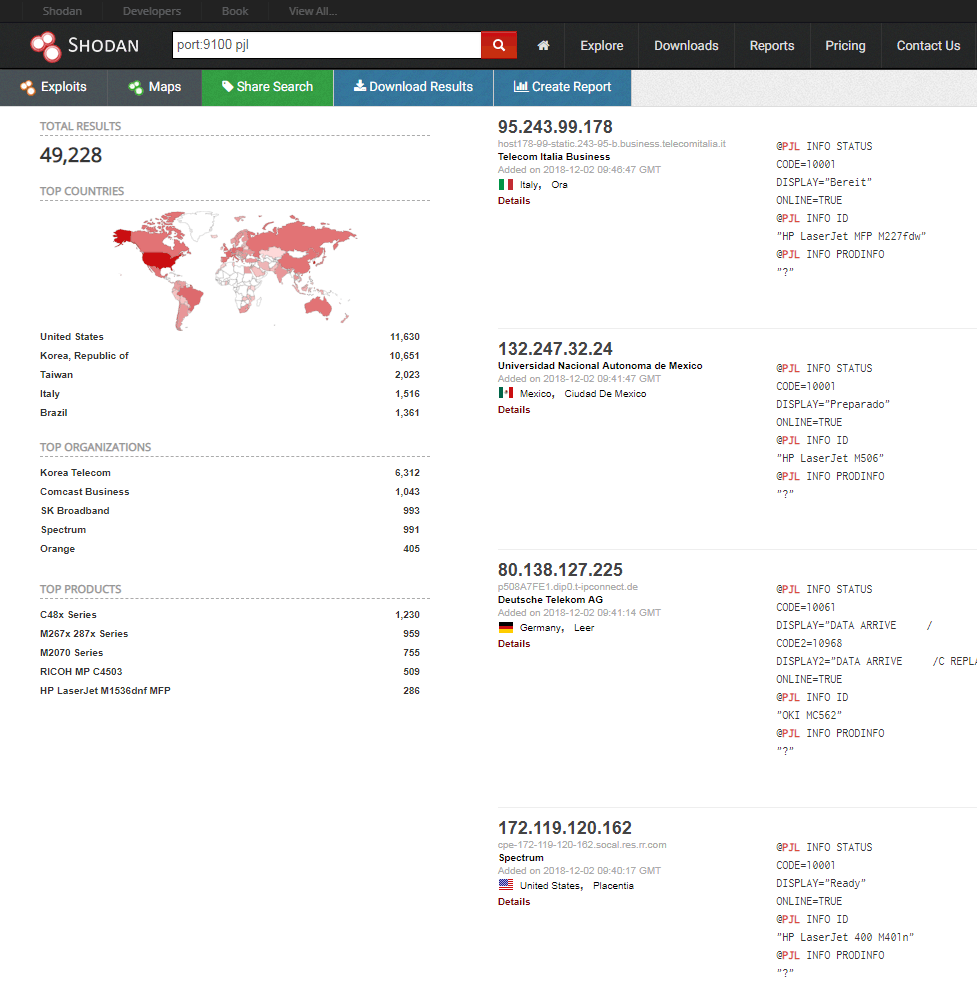

Para procurar dispositivos vulneráveis, o mecanismo de busca Shodan é tradicionalmente usado. Permite especificar o número da porta e o protocolo - e obter uma lista de dispositivos de rede nos quais essa porta é aberta livremente na Internet, com endereços IP.

O último ataque foi destinado a impressoras com portas IPP (Internet Printing Protocol), LPD (Line Printer Daemon) e porta 9100. Em seguida, um script é gravado para enviar um arquivo PostScript aos endereços IP recebidos e à porta especificada, que é imediatamente aceita para impressão.

O número de impressoras com uma porta aberta é 9100. Captura de tela do mecanismo de pesquisa Shodan (2 de dezembro de 2018)

O número de impressoras com uma porta aberta é 9100. Captura de tela do mecanismo de pesquisa Shodan (2 de dezembro de 2018)No Reddit AMA, o hacker @TheHackerGiraffe disse que só enviou mensagens para apenas 50.000 impressoras, embora pudesse usar mais: o mecanismo de pesquisa retornou mais de 800.000 impressoras sem patch com portas IPP, LPD e JetDirect na Internet. Mas o hacker escolheu apenas 50.000 impressoras com 9100 portas abertas.

Uma lista de impressoras vulneráveis pode ser baixada da Shodan. Em seguida, o hacker pegou o PRET (Printer Exploitation Toolkit), cujo código fonte é

publicado gratuitamente na Internet e o usou para conectar-se às impressoras. A propósito, o PRET permite não apenas imprimir uma mensagem, mas também acessar a rede interna, arquivos, danificar a impressora, entre outras coisas.

Arquitetura do Kit de Ferramentas de Exploração da Impressora (PRET)

Arquitetura do Kit de Ferramentas de Exploração da Impressora (PRET)Em janeiro de 2017, o programa foi enviado por uma equipe de pesquisadores, juntamente com o trabalho científico sobre a segurança desastrosa das impressoras de rede. Em seu trabalho, eles descreveram em detalhes seis vulnerabilidades em mais de 20 modelos de impressoras de rede com firmware antigo. A ferramenta foi projetada para testar redes e procurar vulnerabilidades.

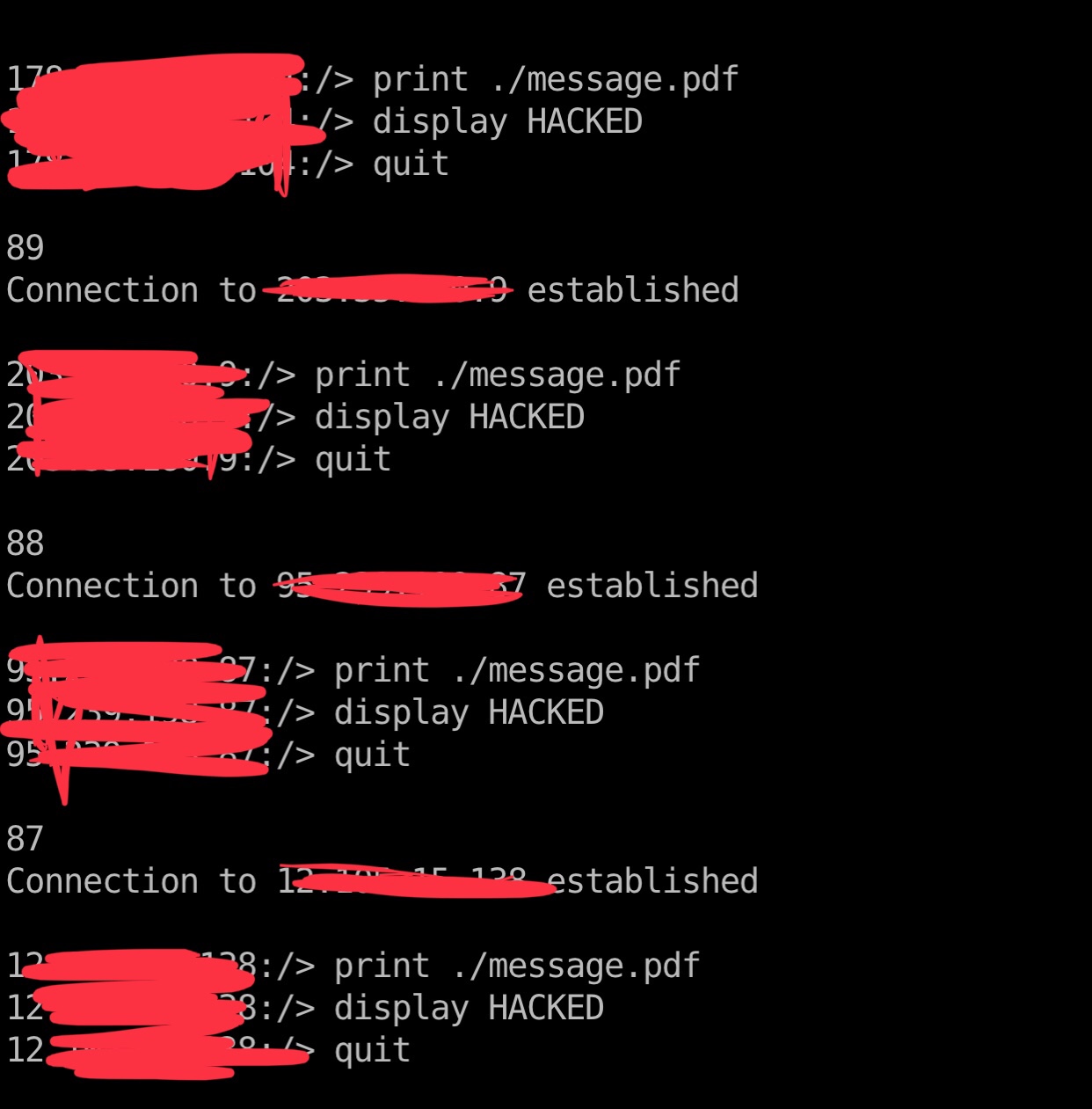

O @TheHackerGiraffe lançou

um script desse tipo . O script pega uma lista de impressoras com Shodan (

potential_bros.txt ) e percorre cada endereço IP PRET com os comandos especificados em

commands.txt :

O conteúdo de

commands.txt :

print ./message.pdf display HACKED quit

Devido ao grande número de endereços IP, é melhor executar o script em algum lugar do servidor.

Ataque em ação, captura de tela do servidor. Foto: @TheHackerGiraffe

Ataque em ação, captura de tela do servidor. Foto: @TheHackerGiraffeO @TheHackerGiraffe não considera suas ações ilegais, porque as impressoras são abertas livremente para controle via Internet: “Imagine um grande botão“ Imprimir ”na Internet

” ” ,

diz ele.

Independentemente dos objetivos de hackers e uso estúpido, o incidente atual diz muito sobre a proteção de dispositivos de rede (mais precisamente, a falta dessa proteção). Como você pode ver, um grande número de usuários não pensa em atualizar o firmware e não segue o lançamento dos patches. No entanto, isso é conhecido há muito tempo, agora houve apenas uma demonstração clara do que isso poderia levar.

"As pessoas subestimam a facilidade com que um invasor pode explorar essa vulnerabilidade para causar um caos sério", escreveu @TheHackerGiraffe: "Eles podem roubar arquivos, instalar malware, danificar fisicamente as impressoras e até usar a impressora como ponte para novos ataques à rede interna". "

No entanto, as impressoras não são o alvo mais interessante. Por exemplo, Shodan encontra cerca de 190.000 servidores FTP abertos ...