Neste outono, o Group-IB registrou uma distribuição massiva de malware para instituições financeiras e empresas. Os atacantes enviaram mais de 11.000 cartas de endereços de correio falso de agências governamentais russas - todas elas continham um Trojan RTM projetado para roubar dinheiro de serviços bancários remotos (RBS) e sistemas de pagamento. Em média, um roubo bem-sucedido desse tipo gera cerca de 1,1 milhão de rublos.

Texto: Semen Rogachev, Associate Malware Analysis Specialist Group-IBA partir de 11 de setembro, o

sistema de inteligência de ameaças do

Grupo-IB (inteligência cibernética) registrou correspondências em massa para bancos, empresas industriais e de transporte russas: 3210 cartas foram enviadas em setembro, 2311 em outubro, 4768 em novembro e 784 em dezembro. Os boletins foram “ondas”, o pico ocorreu nos dias 24 e 27 de setembro - 729 e 620 cartas, respectivamente. No total, de setembro a início de dezembro, os hackers enviaram

11.073 cartas de

2.900 endereços de e-mail diferentes, falsificados por agências governamentais. Foram encontrados cerca de 900 domínios diferentes associados aos endereços dos remetentes.

Na lista de discussão, entre os endereços dos remetentes, os seguintes nomes de domínio aparecem, associados a organizações estaduais e municipais:

- 14.rospotrebnadzor.ru - Escritório do Serviço Federal de Supervisão da Proteção dos Direitos do Consumidor e Bem-Estar Humano na República de Sakha

- 22.rospotrebnadzor.ru - Escritório do Serviço Federal de Supervisão da Proteção dos Direitos do Consumidor e Bem-Estar Humano no Território de Altai

- 33.rospotrebnadzor.ru - Escritório do Serviço Federal de Supervisão da Proteção dos Direitos do Consumidor e Bem-Estar Humano na Região Vladimir

- 37.rospotrebnadzor.ru - Escritório do Serviço Federal de Supervisão da Proteção dos Direitos do Consumidor e Bem-Estar Humano na Região Ivanovo

- 38.rospotrebnadzor.ru - Escritório do Serviço Federal de Supervisão da Proteção dos Direitos do Consumidor e Bem-Estar Humano na região de Irkutsk

- 39.rospotrebnadzor.ru - Escritório do Serviço Federal de Supervisão da Proteção dos Direitos do Consumidor e Bem-Estar Humano na Região de Kaliningrado

- 42.rospotrebnadzor.ru - Escritório do Serviço Federal de Supervisão da Proteção dos Direitos do Consumidor e Bem-Estar Humano na região de Kemerovo

- 47.rospotrebnadzor.ru - Escritório do Serviço Federal de Supervisão da Proteção dos Direitos do Consumidor e Bem-Estar Humano na Região de Leningrado

- 89.fsin.su - Serviço Penitenciário Federal da Rússia no Okrug autônomo de Yamalo-Nenets

- engels-edu.ru - Comitê de Educação da Administração do Distrito Municipal de Engelsky

- enis.gosnadzor.ru - Serviço Federal de Supervisão Ecológica, Tecnológica e Nuclear ROSTEKHNADZOR Yenisei Administration

- fbuz29.rospotrebnadzor.ru - Centro de Higiene e Epidemiologia na região de Arkhangelsk

- fcao.ru - Centro Federal de Análise e Avaliação de Impacto Tecnogênico

- fguz-volgograd.ru - o centro de higiene e epidemiologia na região de Volgogrado

- gov39.local - Governo da região de Kaliningrado

- mcx-samara.ru - Escritório Rosselkhoznadzor para a região de Samara

- minsoc-buryatia.ru - Ministério da Proteção Social da República da Buriácia

- minsoc26.ru - Ministério do Trabalho e Proteção Social da População do Território de Stavropol

- minzdravsakhalin.ru - Ministério da Saúde da Região de Sakhalin

- mosoblsud.ru - Tribunal Regional de Moscou

- prokuratura.omsk.ru - O Ministério Público da região de Omsk

- rcro.tomsk.ru - Centro Regional para o Desenvolvimento da Educação, Tomsk (Instituição Orçamentária Regional do Estado)

- rostrud.ru - Serviço Federal de Trabalho e Emprego ROSTRUD.

- rpn.gov.ru - Rosprirodnadzor - Serviço Federal de Supervisão de Recursos Naturais.

- zdrav.spb.ru - O site oficial do Comitê de Saúde de São Petersburgo.

- zsib.gosnadzor.ru - Serviço Federal de Supervisão Ecológica, Tecnológica e Nuclear ROSTEKHNADZOR.

Alguns emails apresentam os cabeçalhos “Domain Key Identifier Mail” (“DKIM”). "DKIM" é um método de autenticação de mensagens de email que protege contra a falsificação de endereços de remetentes e permite confirmar o fato de enviar um email de um domínio declarado. Por exemplo:

O resultado da verificação DKIM:

Como o circuito funcionou

As cartas da lista de discussão se disfarçam de documentos importantes (por exemplo, o assunto da carta é "Enviando na quinta-feira", "Nota de memorando", "Pagamento agosto-setembro", "Cópias de documentos" etc.). O texto da carta corresponde ao assunto, por exemplo:

Ou:

Um recurso característico é a incompatibilidade entre o endereço do remetente e o endereço de retorno da carta. O endereço de retorno da carta é registrado em domínios públicos.

Por exemplo:

Ou

Cada letra é acompanhada de um anexo, que é um arquivo que contém um arquivo executável. Os arquivos descompactados possuem ícones de arquivos "PDF", que também induzem o usuário em erro. Após o lançamento do arquivo descompactado, o computador está infectado.

O Trojan RTM apareceu no final de 2015 - início de 2016. Seu objetivo é trabalhar com sistemas bancários e de pagamento remotos. O RTM é modular, seus módulos substituem detalhes, leem pressionamentos de teclas, substituem servidores DNS e certificados de segurança, fazem capturas de tela etc.

Processo de infecção

- Após o início, o RTM descompacta a biblioteca “DLL” e a salva na pasta “% TEMP%”, após o que a carrega no espaço de endereço do processo atual.

- Após descompactar, copia o conteúdo descompactado do arquivo “.tmp” para “% ProgramData% \ random_folder \ random_name”.

- Cria uma tarefa chamada “Windows Update” para executar o arquivo copiado na etapa anterior via “rundll32.exe”.

- Se a criação da tarefa não tiver sido bem-sucedida, adicione a chave do Windows Update com o valor rundll32.exe% ProgramData% \ random_folder \ random_name DllGetClassObject host à chave do registro “HKCU \ Software \ Microsoft \ Windows \ CurrentVersion \ Run \”. Isso permite que o arquivo do diretório "% ProgramData%" seja iniciado sempre que um usuário fizer logon no sistema.

Descrição e Funcionalidade

- As seqüências de caracteres em "RTM" são criptografadas com o algoritmo "RC4" modificado e descriptografadas antes do uso.

- Após o início, ele verifica a presença de arquivos e diretórios "cuco", "fake_drive", "strawberry", "tsl", "target.xls", "perl", "wget.exe", "* python *" na unidade "C" , "Myapp.exe", "self.exe", "vboxservice.exe", "python.exe". Se encontrado, desliga.

- Verifica a presença do antivírus ESET. Se estiver instalado, ele preenche seu arquivo de licença com zeros e o exclui.

- Inicia o rastreamento das teclas digitadas no teclado. Se a janela ativa foi criada pelo navegador Mozilla Firefox ou Internet Explorer, o URL da página é adicionado aos dados recebidos do teclado.

- Monitora e salva os dados que chegam à área de transferência. Eles são adicionados o nome da janela da qual as informações foram copiadas e o horário.

- Monitora o clique esquerdo nos itens cujo nome da classe corresponde a tpanel e obj_button. Quando você clica nesses elementos, ele cria uma captura de tela e a envia para um servidor remoto.

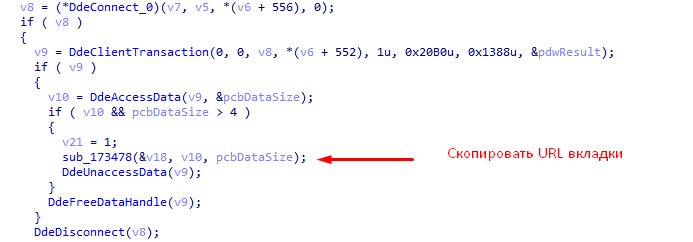

- Verifica os endereços das guias abertas dos navegadores “Internet Explorer” e “Mozilla Firefox” para coletar informações sobre interação com os bancos, recebendo o atual “URL” da guia e comparando-o com os valores da Tabela 1. No caso de uma correspondência, as informações correspondentes são enviadas ao servidor “C&C” .

- Examina o histórico de navegação dos navegadores Internet Explorer, Mozilla Firefox e Google Chrome e procura informações sobre visitas a sites bancários nele. Em caso de coincidência dos dados recebidos com os dados da Tabela 1, envia uma mensagem correspondente ao servidor "C&C".

- Verifica os nomes de classe das janelas em execução para obter correspondências com os valores da Tabela 3. No caso de uma correspondência, ele salva identificadores que serão enviados à C&C no futuro como dados sobre a interação com um banco específico.

- Em seguida, o “RTM” tenta estabelecer uma conexão com o servidor “C&C” (os seguintes endereços foram encontrados: 188.165.200.156, 185.190.82.182, 5.135.183.146, 151.80.147.153, 109.69.8.34). Para obter o endereço IP do servidor "C&C", o site "namecha.in" é acessado.

- Cria um fluxo que verifica a presença de cartões inteligentes conectados.

Outras ações dependem dos comandos recebidos do servidor "C&C".

Os comandos recebidos são criptografados com o algoritmo RC4 modificado. Em cada mensagem recebida do servidor “C&C”, os 4 primeiros bytes são uma chave XOR. Antes de descriptografar os dados recebidos, a cada 4 bytes do "bloco S" são adicionados o módulo dois com esta tecla. A tecla “RC4” em si é armazenada no programa.

Os bytes 4 a 8 são o código “CRC32” para o restante da mensagem. Após descriptografia. O programa verifica a exatidão da mensagem comparando o código "CRC-32" recebido da mensagem com o código de mensagem "CRC-32" real.

O nono byte da mensagem recebida determina o comando a ser executado.

- Se 9 bytes for 0x0, o programa continuará seu trabalho. Essa resposta significa que os dados recebidos pelo servidor estão corretos.

- Se 9 bytes for 0x5, o restante da mensagem é um módulo opcional que será carregado no processo “RTM”.

- Se 9 bytes for 0x6, o restante da mensagem será um arquivo executável. Será salvo e lançado.

- Se 9 bytes for 0x8, o restante da mensagem é uma biblioteca "DLL". Será salvo e carregado.

- Se 9 bytes for 0x9, o restante da mensagem será um arquivo executável que será executado sem salvar.

- Se 9 bytes for 0xB, o restante da mensagem será um novo executável que substituirá o atual executável do RTM.

- Se 9 bytes for 0xC, o restante da mensagem será salvo em um arquivo no diretório "% LocalAppData%".

- Se 9 bytes for 0x1, o restante da mensagem será uma sequência com um dos seguintes comandos:

- "Find_files" - pesquisa um arquivo com o nome obtido de "C&C",

- “Download” - envia para o norte remoto o conteúdo do arquivo com o nome obtido no servidor “C&C”, se houver.

- “Descarregar” - interrompe a operação do “RTM” até a próxima reinicialização.

- “Desinstalar” - o RTM remove o arquivo executável atual.

- “Uninstall-lock” - exclui o arquivo executável atual e define a chave “Key” na chave do Registro “HKLM \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Winlogon \” para “shutdown –s –f –t 0”, o que leva ao desligamento do computador em cada login.

- “Elevação automática” - cria uma janela, quando você clica nos botões dela, o “RTM” inicia como administrador através do lançamento do “rundll32.exe”.

- “Dbo-scan” - inicia uma busca por arquivos relacionados aos serviços bancários (Tabela 2).

- "Desligar" - desliga o computador.

- "Reiniciar" - reinicia o computador

- "Hosts-add" - grava os dados recebidos no arquivo "hosts" e limpa o cache dos registros de serviço DNS executando o comando "ipconfig.exe / flushdns"

- "Limpar hosts" - limpa o arquivo "hosts" e limpa o cache dos registros de serviço DNS executando o comando "ipconfig.exe / flushdns"

- “Captura de tela” - cria uma captura de tela e a envia ao servidor.

- "Processo de interrupção" - pesquisa processos em execução, em nome dos quais há uma linha recebida do servidor, recebe seus identificadores e os finaliza.

- “Video-start” - cria um fluxo que cria uma captura de tela a cada 2 segundos e a transfere para o endereço remoto recebido do servidor C&C.

- "Parada de vídeo" - interrompe o fluxo, criando capturas de tela.

- "Msg" - cria uma janela pop-up com o texto recebido da C&C

- Supõe-se que "RTM" tenha a capacidade de baixar módulos adicionais com a extensão ".dtt".

- Supõe-se que após o recebimento do comando "del-module", a execução seja interrompida e o código do módulo carregado seja excluído.

Tabela 1 - Lista de "URLs" indicando interação com bancos

Tabela 2 - Lista de arquivos indicando interação com bancos

Tabela 3 - Lista de nomes de classe

Esquema de roubo

Usando capturas de tela e um keylogger, o RTM reconhece o login e a senha do usuário, baixa e lança as ferramentas de controle remoto do computador, após o qual uma ordem de pagamento é criada e enviada ao sistema bancário remoto via controle remoto no computador infectado ou os dados de autenticação e a chave secreta usados no sistema bancário remoto são roubados , e o pedido é enviado do computador do atacante. Segundo o Grupo IB, no caso de um roubo bem-sucedido, em média, os hackers “ganham” com esses ataques cerca de 1.100.000 rublos de uma entidade legal.

Em geral, durante o outono - de setembro a novembro - o grupo criminoso da RTM lançou vários ataques em larga escala a grandes bancos e empresas russas. A atividade maliciosa foi detectada e bloqueada usando o Polígono do Sistema de Detecção de Ameaças (TDS) do Cyber Attack, que permite “desembalar” cartas suspeitas em um cofre, isolado da rede principal do sistema de rede do banco, verificar se há anexos maliciosos e emitir um veredicto sobre o grau de perigo do objeto detectado .