É possível categorizar todos os eventos que chegam ao SIEM e qual sistema de categorização usar para isso? Como aplicar categorias em regras de correlação e pesquisa de eventos? Analisaremos essas e outras questões em um novo artigo do ciclo dedicado à metodologia para criar regras de correlação prontas para uso em sistemas SIEM.

Imagem: WorktrooperEste artigo foi co-escrito com

Mikhail Maximov e

Alexander Kovtun .

Avisamos: o artigo é amplo, pois descreve a construção do sistema de categorização e nossas cadeias de raciocínio. Se você estiver com preguiça de lê-lo na íntegra, poderá imediatamente ir para a seção com

conclusões - resumimos tudo o que foi discutido no artigo e resumimos os resultados.

Em um

artigo anterior, descobrimos que os eventos contêm muitas informações importantes que não podem ser perdidas no processo de normalização. A descrição do esquema de interação refere-se a esse tipo de dados. Para sistematizar os tipos de interação, fizemos o seguinte:

- identificou os principais esquemas inerentes a qualquer tipo de evento;

- determinou quais entidades estão envolvidas nos esquemas;

- formou o conjunto básico de campos necessários para descrever todas as entidades encontradas no evento inicial e o canal de interações entre elas.

Como resultado da análise de logs de vários tipos de software e hardware, conseguimos distinguir as entidades: Assunto, Objeto de interação, Origem e Transmissor.

Agora vamos falar sobre a semântica da interação dessas entidades e seu reflexo na categorização de eventos. Antes de descrever a abordagem da formação e das categorias, é necessário responder a duas perguntas: por que é necessário determinar as categorias de eventos e quais propriedades um sistema de cateterismo deve ter.

Primeiro, vamos determinar por que os eventos devem ser categorizados. Em resumo: a categorização é necessária para funcionar igualmente bem com eventos semanticamente semelhantes, independentemente do tipo de fonte. Nós nos referimos aos tipos de fontes, o principal objetivo da fonte: equipamentos de rede, sistemas operacionais, software aplicativo. A frase “trabalhe da mesma maneira com eventos semanticamente semelhantes” deve ser entendida da seguinte maneira:

- Eventos semântica semelhantes de qualquer tipo de fonte têm uma categoria comum.

- Para eventos de cada categoria, são definidas regras claras para o preenchimento dos campos do esquema. Portanto, combatemos efetivamente o caos que ocorre no estágio de normalização dos eventos e geralmente leva a vários falsos positivos das regras de correlação.

- O tratamento de categorias permite evitar verificações desnecessárias no código das regras de correlação para entender a semântica do evento. Por exemplo, não há necessidade de verificar a disponibilidade de dados em determinados campos para determinar se o evento descreve a entrada do usuário, e não o backup do sistema.

- A categorização é uma base terminológica geral que ajuda a escrever as regras de correlação e investigação de incidentes, para operar com um único conjunto de termos e seus significados geralmente aceitos. Por exemplo, para entender claramente que alterar a configuração da rede e alterar a configuração do software são tipos completamente diferentes de eventos com significados completamente diferentes.

Para obter tudo isso, você precisa criar um sistema para categorizar eventos e usá-lo ao escrever regras de correlação, investigar incidentes e nos casos em que mais de uma pessoa trabalha em uma organização com um sistema SIEM.

Quanto aos requisitos para o sistema de categorização, ele deve satisfazer quatro propriedades:

- Unambiguity . Um e o mesmo evento deve ser atribuído a uma e apenas uma categoria.

- Compacidade . O número total de categorias deve ser tal que elas possam ser facilmente lembradas por um especialista.

- Hierarquia . O sistema deve ser construído em um esquema hierárquico e consistir em vários níveis, já que essa é a estrutura mais simples de se lembrar. Além disso, a hierarquia deve ser construída com base no princípio de “de geral para particular”: no primeiro nível, existem mais categorias “gerais” e, por último, categorias altamente especializadas.

- Extensibilidade . Os princípios pelos quais ele é construído devem permitir fazer atualizações no sistema de categorização quando novos tipos de eventos aparecerem que exijam categorias separadas, sem alterar a abordagem principal.

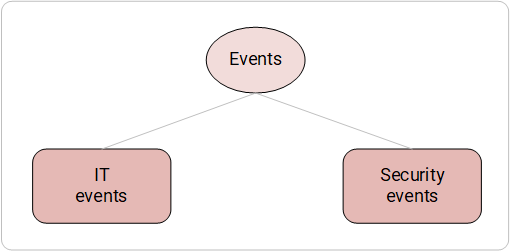

Vamos passar à descrição do sistema de categorização: começaremos com dois grandes domínios, que incluem fontes de eventos conectadas ao SIEM e nas quais elas geram eventos.

Domínios de Origem e Evento

A implantação do SIEM geralmente começa conectando fontes que geram eventos diferentes. Uma propriedade importante desses eventos é que eles refletem a funcionalidade das próprias fontes.

Dois domínios globais podem ser distinguidos:

- Fontes de TI - software e hardware de aplicativos em todo o sistema que gera eventos de TI.

- Fontes IB - software e hardware especializados para a segurança das informações da empresa que geram eventos de IB.

Considere as diferenças fundamentais entre os eventos desses domínios.

As fontes de TI relatam a ocorrência de qualquer fenômeno no sistema automatizado, sem a avaliação do nível de segurança - "bom" ou "ruim". Exemplos: aplicar uma nova configuração por um dispositivo, fazer backup de dados, transferir um arquivo por uma rede, desativar uma porta de rede em um switch.

Ao contrário das fontes de TI, as fontes de SI têm conhecimento externo adicional sobre como interpretar certos eventos do ponto de vista da segurança - política. Assim, o uso de políticas permite que fontes de segurança da informação tomem decisões - se o fenômeno observado é "bom" ou "ruim" - e reporte-o ao SIEM através dos eventos de segurança da informação gerados.

Considere o exemplo a seguir: Portanto, em geral, um firewall de nível de próxima geração considera um evento de transferência de arquivos pela rede "ruim": acontece que o arquivo é um documento do Word que é transferido da rede interna da empresa para um servidor externo via FTP, e a política configurada proíbe tal interações informacionais. A desativação da porta de rede é interpretada como uma violação dos direitos de acesso pela decisão de controlar as ações dos administradores: uma vez que a desconexão da porta é feita pelo usuário Alex, que não possui direitos a isso, ocorre durante o horário posterior, de acordo com a política de segurança configurada.

No entanto, não é totalmente verdade que as fontes de segurança da informação geram apenas eventos de segurança da informação. As fontes de IB geram eventos de IB e de TI. As fontes de IS geram eventos de TI, como regra, quando relatam uma alteração em seu estado: alterações na configuração, comutação de nós de cluster e backups. Em geral, esses eventos podem ser atribuídos à auditoria interna de ações e ao estado da fonte. Ao mesmo tempo, quando a atividade diz respeito à aplicação de políticas de segurança, a mesma fonte já gera eventos de segurança da informação, relatando os resultados de sua aplicação.

Descrevemos deliberadamente as diferenças entre os dois domínios em tais detalhes. Os eventos de cada domínio têm seu próprio significado e, às vezes, podem diferir fundamentalmente um do outro. Essas diferenças levaram à existência de dois sistemas separados de categorização de eventos responsáveis por eventos de TI e eventos de segurança da informação.

Domínios de eventos

Domínios de eventosHá mais um tipo raro de fontes que geram eventos de um terceiro domínio separado - o domínio dos ataques. Os eventos desse domínio podem ser recebidos de fontes do nível de proteção de endpoint (Endpoint Protection), outros SIEMs subordinados (se eles estiverem organizados em uma hierarquia) ou de outras soluções capazes de determinar, com base na análise de TI e (ou) eventos de segurança da informação, que um sistema automatizado ou parte dele está sujeito a ataques de hackers.

Como parte desta série de artigos, usaremos os seguintes conceitos ao separar ataques e eventos de segurança da informação dos meios de defesa de ponta a ponta:

- Um ataque é uma sequência maliciosa de ações de um invasor que visa atingir uma meta específica dentro de uma empresa.

- Um ataque pode consistir em um ou mais eventos - uma cadeia de eventos de segurança da informação e / ou eventos de TI que são violações das políticas de segurança da informação.

Existem várias abordagens para categorizar ataques, por exemplo, a crescente popularidade das

táticas, técnicas e conhecimentos comuns do

MITRE , mas não consideraremos esse domínio em nossos artigos.

Sistema de Categorização de Eventos de TI

O software e o hardware de aplicativos em todo o sistema, que atribuímos às fontes de eventos de TI, foram projetados para implementar ou dar suporte a determinados processos para cumprir suas tarefas. No decurso de sua decisão, os fatos confirmados são registrados por eventos de TI separados. Eles podem ser atribuídos ao processo em que cada um deles ocorreu.

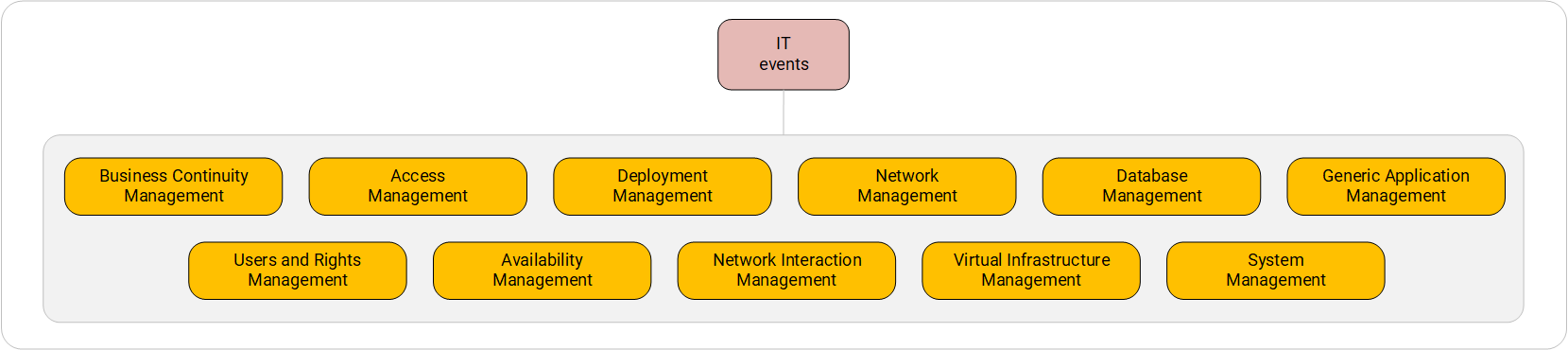

Isolando os processos que ocorrem nas fontes de TI, podemos formar o primeiro nível de categorização (que chamaremos mais tarde de contexto). Ele definirá um campo semântico que interpretará corretamente os eventos de TI.

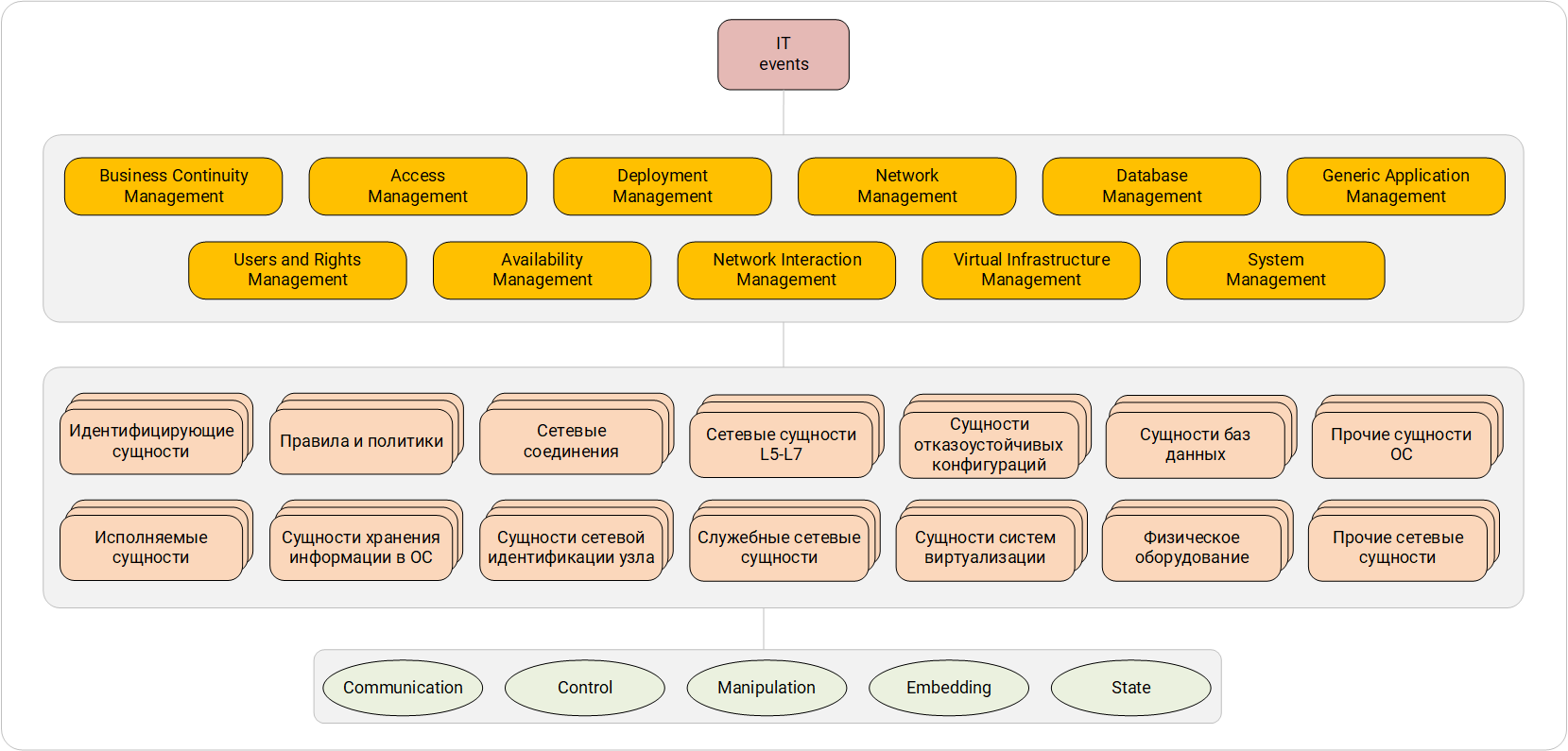

Ao analisar eventos, fica claro que cada um deles descreve a interação de várias entidades na estrutura de um processo já definido. Selecionando como a principal dessas entidades como um objeto de interação, formamos o segundo nível de categorização.

O comportamento da entidade principal no evento dentro da estrutura de um processo específico desempenhará o papel do terceiro nível de categorização dos eventos de TI.

Total, na saída, obtivemos os seguintes níveis:

- O contexto (processo) no qual o evento ocorreu.

- O objeto (entidade principal) descrito pelo evento.

- A natureza do comportamento do objeto dentro do contexto especificado.

Assim, formamos três níveis de categorização de eventos de TI, permitindo que você opere convenientemente eventos semanticamente semelhantes de vários tipos de fontes na infraestrutura de TI.

Para garantir a exclusividade do sistema de categorização resultante, formaremos domínios separados para cada nível.

Sistema de categorização para eventos de TI. Primeiro nível

Sistema de categorização para eventos de TI. Primeiro nívelUma abordagem de processo semelhante ao trabalho com sistemas de TI também é usada no ITSM (Gerenciamento de Serviços de TI, Gerenciamento de Serviços de TI), que postula alguns processos básicos que ocorrem nos serviços de TI. Contaremos com essa abordagem ao formar possíveis processos ou, em outras palavras, contextos, ao considerar as fontes de eventos de TI.

Destacamos os principais processos desse nível:

- Gerenciamento de Continuidade de Negócios - eventos relacionados a operações para manter operação contínua de sistemas: processos de replicação, migração e sincronização de máquinas virtuais, bancos de dados e armazenamentos, operações de backup e restauração;

- Gerenciamento de usuários e direitos ( gerenciamento de usuários e direitos) - eventos relacionados ao trabalho com grupos e contas de usuários;

- Gerenciamento de Acesso - eventos associados aos processos de Autenticação, Autorização, Contabilidade (AAA) e quaisquer tentativas de acesso ao sistema;

- Gerenciamento de disponibilidade - eventos associados a qualquer ação para iniciar, parar, ativar, desativar, encerrar entidades, incluindo mensagens informativas dos sistemas de controle de acesso à entidade;

- Gerenciamento de implantação (gerenciamento de eventos) - eventos associados à introdução de novas entidades no sistema a partir do exterior, bem como à remoção da entidade desse sistema;

- Gerenciamento de interação de rede - eventos relacionados à transmissão de dados através da rede, incluindo o estabelecimento de conexões, abertura e fechamento de túneis;

- Gerenciamento de rede - eventos relacionados à pilha de rede: incluindo quaisquer ações com políticas e regras para filtragem de rede;

- Gerenciamento de infraestrutura virtual (gerenciamento de infraestrutura virtual) - eventos relacionados à infraestrutura de virtualização;

- Gerenciamento de Banco de Dados - eventos relacionados ao funcionamento do SGBD e às ações dos usuários e processos nele;

- Gerenciamento de Sistema - eventos relacionados ao funcionamento do sistema operacional e software que faz parte do sistema operacional;

- Gerenciamento genérico de aplicativos (gerenciamento de outros aplicativos) - eventos associados ao funcionamento de outros aplicativos instalados pelo usuário e não parte do sistema operacional.

É importante entender que diferentes processos podem ocorrer na mesma fonte de TI. Portanto, por exemplo, no serviço DHCP implantado no Unix OS, podem ocorrer o processo de Gerenciamento de Rede (gerando, por exemplo, um evento de atualização de endereço IP para nós) e o processo de Gerenciamento do Sistema, gerando um evento de reinicialização do serviço ou erro de análise do arquivo de configuração.

O segundo nível de categorização de eventos de TI (entidades)

Sistema de categorização de eventos do IB. O primeiro e o segundo níveis.

Sistema de categorização de eventos do IB. O primeiro e o segundo níveis.O segundo nível reflete o objeto de interação descrito no evento. Observe que um evento pode descrever várias entidades. Por exemplo, considere o seguinte evento: "o usuário enviou uma solicitação ao servidor de certificação para a emissão de um certificado pessoal". Em eventos desse tipo, é necessário escolher uma entidade básica como objeto de interação, que é central no evento. Aqui podemos determinar que a entidade principal é uma "solicitação para um servidor de certificação", pois o usuário é obviamente o objeto da interação, e o certificado pessoal é o resultado da interação do sujeito e do objeto. Ao coletar e analisar uma grande variedade de eventos, podemos distinguir grupos de entidades:

- identificação : conta de usuário, grupo de usuários, certificado - entidades que permitem identificar o usuário ou sistema;

- executável : aplicativo, módulo executável - tudo o que pode ser iniciado pelo sistema operacional e contém um determinado algoritmo;

- regras e políticas : quaisquer regras, políticas de acesso, incluindo políticas de grupo do Windows OC;

- a essência do armazenamento de informações no sistema operacional : um arquivo, uma chave de registro, um objeto de um grupo de diretórios - tudo o que pode funcionar como armazenamento de informações no nível do aplicativo;

- conexões de rede : sessões, fluxos, túneis - entidades que transportam um fluxo de dados de um nó para outro;

- Entidades de identificação de rede de um nó : endereço de rede, soquete, diretamente o próprio nó de rede - todas aquelas entidades que nenhum sistema de monitoramento pode prescindir;

- rede L5-L7 : mensagem de correio, fluxo de mídia, lista de distribuição - entidades que transmitem informações nos níveis L5-L7 do modelo OSI;

- rede de serviço : zona DNS, tabela de roteamento. Essas entidades são responsáveis pelo correto funcionamento da rede, sem transportar uma carga útil para o usuário final;

- entidades de configurações tolerantes a falhas : RAID, elementos de rede de cluster;

- a essência dos sistemas de virtualização : máquinas virtuais, discos rígidos virtuais, instantâneos de máquinas virtuais;

- entidades de banco de dados : tabelas, bancos de dados, DBMS;

- equipamento físico : dispositivos de encaixe, elementos ACS (torniquetes, câmeras IP);

- outras entidades do SO : um comando no console de gerenciamento, console do sistema, log do sistema - aquelas entidades do SO que não se enquadravam em outras categorias;

- outras entidades de rede : interface de rede, recurso de rede pública - aquelas entidades do subsistema de rede que não se enquadravam em outras categorias.

Esses grupos não pretendem ser abrangentes, mas abrangem as principais tarefas de atribuição de categorias de segundo nível. Se necessário, os grupos representados podem expandir.

O terceiro nível de categorização de eventos de TI (natureza da interação)

Sistema de categorização para eventos de TI. O primeiro, segundo e terceiro níveis.

Sistema de categorização para eventos de TI. O primeiro, segundo e terceiro níveis.Dentro de um processo específico, o comportamento da entidade principal pode ser reduzido para os seguintes valores:

- Controle - interação que afeta o funcionamento da entidade;

- Comunicação - comunicação entre entidades;

- Manipulação - ações para trabalhar com a própria entidade, incluindo a manipulação de seus dados;

- Incorporação - interação, como resultado da qual uma nova entidade é adicionada ao contexto (ou a entidade é removida do contexto);

- Estado - eventos informativos sobre mudanças no estado de uma entidade.

O último domínio se destaca entre outros: inclui eventos que, na verdade, não descrevem nenhuma interação, mas contêm informações sobre a entidade ou transições entre entidades. Por exemplo, um evento que descreva apenas o estado atual do sistema (sobre a hora atual do sistema, sobre uma alteração no status de uma licença do produto).

Os eventos descrevem não apenas a interação em si, mas também o resultado. É importante entender que o contexto, a essência principal e o comportamento de um objeto dentro do contexto não dependem do resultado da interação. O resultado pode ser "sucesso" e "fracasso". Um evento também pode descrever o processo contínuo de interação incompleta. Nós chamaremos esse status de "contínuo".

Formação de um conjunto de dados com base em três níveis

Para cada domínio de cada nível, você pode selecionar um conjunto de dados específico contendo eventos.

Vamos analisar um exemplo de um evento:

Pode ser interpretada como "a conexão do nó 10.0.1.5 com o nó 192.168.149.2 foi desconectada". Observando o contexto de um evento, você pode ver que ele descreve uma conexão de rede. Assim, caímos no contexto de "Gerenciamento de interação de rede".

Em seguida, determinamos a entidade principal no evento. Obviamente, o evento descreve três entidades: dois nós e uma conexão de rede. Com base nas recomendações acima, entendemos que a entidade principal neste caso é apenas uma conexão de rede e os nós são participantes da interação, pontos de extremidade que executam ações na entidade. No total, obtemos a entidade principal do domínio Network Connections, e a ação executada na entidade é “fechar o canal de comunicação”, que pode ser atribuído ao domínio Communication.

No entanto, ainda temos muitos dados que podem ser salvos do evento. Portanto, um conjunto de entidades do segundo nível "Conexões de Rede" possui propriedades comuns:

- iniciador de conexão (endereço + porta + interface);

- receptor (alvo) da conexão (endereço + porta + interface);

- O protocolo sobre o qual a conexão é estabelecida.

Além disso, por exemplo, a ação do terceiro nível de categorização “fechar a conexão”, pertencente ao domínio Comunicação, pode conter os seguintes dados, independentemente de qual conexão foi fechada e qual fonte relatou isso:

- número de bytes enviados / enviados;

- número de pacotes transmitidos / enviados;

- duração.

Como exemplo, podemos distinguir um conjunto de entidades básicas "Entidades de armazenamento de informações no SO", que são caracterizadas pelos seguintes dados:

- nome da entidade;

- o caminho da localização da entidade no sistema operacional;

- tamanho da entidade;

- privilégios de acesso à entidade.

Um conjunto de ações relacionadas a essa entidade, por exemplo, "cópia", incluído no domínio de terceiro nível "Manipulação", pode ser caracterizado pelas seguintes propriedades:

- O novo nome da entidade

- uma nova maneira de organizar a entidade;

- Novos privilégios de acesso à entidade.

Opcionalmente, podemos obter todos esses dados do evento. O principal é que a categoria que definimos nos permite destacar um conjunto específico de dados que podem ser extraídos do evento, entendendo antecipadamente que esses dados serão semanticamente semelhantes.

E, nesse sentido, as categorias estão se tornando uma ferramenta conveniente. Ao comparar um determinado conjunto desses dados com cada nível de domínio, temos a oportunidade de armazenar dados semanticamente semelhantes nos mesmos campos de um evento normalizado, independentemente do fabricante e modelo da fonte de eventos. Isso simplifica bastante a pesquisa de dados em um grande volume de eventos e, consequentemente, a implementação de correlações para esses eventos.

1: , .

,

Level 1 ( ),

Level 2 ( )

Level 3 ( ) . :

- Level 2: ;

- Level 3: Embedding.

, .

, :

Select * from events where Level2 = “< >” and Level3 = “Embedding” and time between (< >)

Situação 2: É necessário encontrar todos os eventos que descrevem uma tentativa de modificar objetos do sistema de arquivos com um nome começando com "boot".

As fontes conectadas ao SIEM podem produzir eventos de modificação de arquivo completamente diferentes. No entanto, atribuir as categorias apropriadas aos eventos permite selecionar o necessário de toda a matriz:

- Nível 1: Gerenciamento de Sistema;

- Nível 2: Entidades de armazenamento de informações no SO;

- Nível 3: Manipulação.

Além disso, uma condição é especificada pelo nome do arquivo: usando conjuntos de dados predefinidos, podemos esperar que, para essa categoria, o nome do arquivo esteja no campo object.name. Portanto, para selecionar eventos, você pode formar a seguinte consulta:

Select * from events where Level1 = “System Management” and Level2 = “< >” and Level3 = “Manipulation” and (object.name like “boot.%”)

Se uma entidade foi copiada, encontraremos informações sobre ela e que foram copiadas de outra entidade - isso dará um impulso para uma investigação mais aprofundada.

Caso 3: é necessário fornecer um perfil simples de conexões de rede nos roteadores de borda de vários fabricantes instalados nas filiais da empresa. O SIEM recebe eventos de cada um desses roteadores de borda.

Cada um dos roteadores gera eventos de TI, após a normalização dos quais os campos Nível 1, Nível 2, Nível 3 contêm categorias. No exemplo descrito, para criação de perfil, é necessário e suficiente analisar eventos sobre a abertura e fechamento de conexões de rede. De acordo com o sistema de categorização apresentado, esses eventos conterão os seguintes campos de categoria:

- Nível 1: Gerenciamento de interação de rede;

- Nível 2: Conexões de Rede;

- Nível 3: Comunicação.

Além disso, para as operações de abertura e fechamento de conexões, você pode especificar as ações "abrir" e "fechar", bem como o status da ação "sucesso".

Além disso, tendo conjuntos de dados para cada uma das categorias da categoria, você pode ter certeza de que a hora de início dessa conexão será registrada no evento de abertura da conexão, e as informações sobre os nós que participam da interação da rede serão colocadas no evento de fechamento da conexão, bem como nos campos “Número de bytes transmitidos”, “número de pacotes transmitidos” e “duração” serão colocados os dados correspondentes na duração da conexão e na quantidade de informações transmitidas, respectivamente.

Assim, filtrando o fluxo de eventos pelas categorias e ações especificadas, você pode selecionar apenas os eventos necessários para a operação de criação de perfil, sem precisar especificar uma lista de identificadores de eventos específicos.

Sistema de categorização de eventos do IB

Antes de falar sobre o sistema de categorização, observamos que consideraremos apenas eventos provenientes de defesas. A categorização dos ataques de hackers como cadeias de ações maliciosas é uma área separada com seu próprio sistema de categorização.

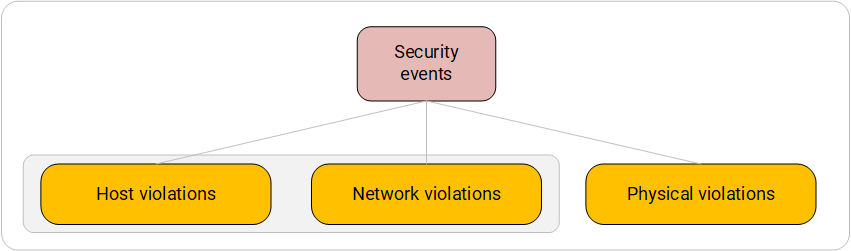

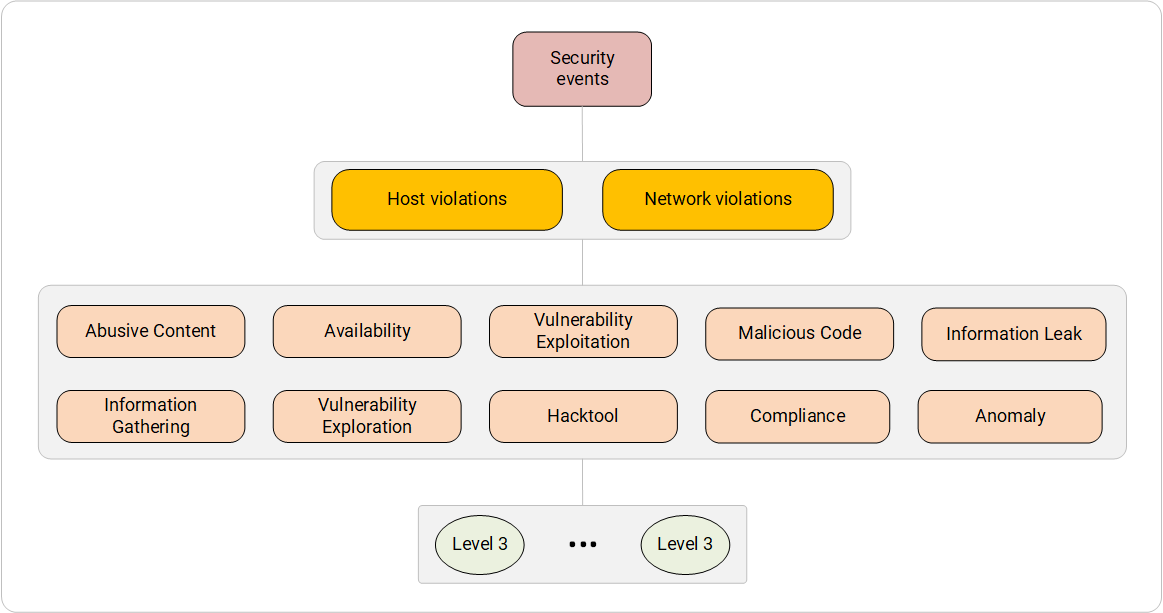

O sistema para categorizar eventos de segurança da informação é baseado em um certo paradigma. É formulado da seguinte maneira: qualquer incidente que ocorre em um sistema automatizado é refletido em uma ou várias mídias de uma só vez: o nível de um host específico, o nível da rede e o nível do ambiente físico.

As ferramentas de segurança que operam nesses níveis identificam o incidente ou seus "ecos" e geram eventos de segurança da informação que entram no SIEM.

Por exemplo, a transmissão de um arquivo malicioso através de uma rede para um host específico pode ser detectada nos níveis de rede e host, no processo de processamento do tráfego de rede por meio da proteção de rede ou analisando áreas da memória RAM com os módulos apropriados de ferramentas de proteção antivírus.

O acesso físico não autorizado à sala pode ser detectado no nível do ambiente físico por meio de sistemas de controle de acesso e no nível do host, por meio de SZI do NSD quando o usuário é autorizado para o host fora do horário comercial.

Ao trabalhar com eventos de SI, geralmente é necessário entender em que ambiente o incidente foi registrado. E já procedendo a isso, construa um caminho adicional de investigação ou forme a lógica da regra de correlação. Portanto, o ambiente de detecção é o primeiro nível de um sistema de categorização.

O primeiro nível do sistema de categorização de eventos do IB

Sistema de categorização de eventos do IB. Primeiro nível

Sistema de categorização de eventos do IB. Primeiro nível- Violações de host (eventos no nível do host) - eventos provenientes dos meios de proteção instalados nas estações de trabalho e nos servidores finais. Como regra, eventos de segurança da informação desse nível descrevem o acionamento de políticas de segurança como resultado da análise do estado interno do host por meio de proteção. Sob a análise do estado interno aqui, entende-se a análise de processos em execução, dados nas áreas da RAM, arquivos no disco.

Tipos de fontes de eventos : ferramentas de proteção antivírus, sistemas de monitoramento de integridade, sistemas de detecção de intrusão no nível do host, sistemas de controle de acesso e controle de acesso. - Violações de rede - eventos de sistemas que analisam o tráfego de rede e aplicam um conjunto de políticas de segurança estabelecidas.

Tipos de fontes de eventos : firewalls, sistemas de detecção e prevenção de intrusões, sistemas de detecção de DDoS. Algumas proteções de host também possuem módulos de análise de tráfego de rede separados. Por exemplo, ferramentas de proteção antivírus e alguns dispositivos domésticos antivírus da NSD. - Violações físicas (violações do nível do ambiente físico) - eventos provenientes de segurança física.

Tipos de fontes de eventos : sistemas de segurança de perímetro, sistemas de controle de acesso, sistemas de proteção contra vazamento de informações por meio de canais vibroacústicos e canais PEMIN.

Essa categoria também inclui incidentes identificados pelo serviço de segurança física ou econômica no curso de atividades internas e trazidos para os bancos de dados internos da empresa, cujas informações podem ser coletadas pelo SIEM. Devido a algumas razões organizacionais, este é um evento extremamente raro, mas ainda possível.

O segundo e terceiro nível do sistema de categorização de eventos do IB

O segundo nível do sistema de categorização está associado ao primeiro, mas possui recursos devido aos seguintes pré-requisitos:

- os incidentes de segurança da informação nem sempre ocorrem no ambiente físico;

- incidentes no ambiente físico nem sempre estão associados a incidentes de segurança da informação, mas também há interseções;

- os incidentes nos níveis de rede e de host final geralmente têm estrutura e semântica semelhantes.

Portanto, no segundo nível, são distinguidos um grupo de categorias correspondentes a violações do nível do ambiente físico e grupos de categorias comuns a violações da rede e do host.

O terceiro nível do sistema de categorização esclarece o segundo e descreve diretamente as próprias violações, cuja essência é refletida nos eventos de segurança da informação.

Analisamos os sistemas de categorização de eventos das soluções de segurança IBM QRadar, Micro Focus Arcsight e Maxpatrol SIEM para violações de rede e nível de host. De acordo com os resultados, eles concluíram: são todos muito semelhantes e o

eCSIRT.net mkVI pode servir como o sistema de categorização mais abrangente e unificador. Foi ela quem foi tomada como base no sistema de categorização abaixo.

Sistema de categorização de eventos do IB. Violações no nível do host e no nível da rede.

Sistema de categorização de eventos do IB. Violações no nível do host e no nível da rede.- Conteúdo abusivo - conteúdo entregue legalmente ao usuário final, solicitando ações ilegais (intencionais ou não intencionais) ou contendo dados maliciosos / indesejados.

Categorias de terceiro nível : spam, phishing.

Tipos de fontes de eventos : servidores proxy com controle de conteúdo (Microsoft Threat Management Gateway), ferramentas de proteção de tráfego da Web (Cisco Web Security Appliance, painel de filtragem de URL do Check Point), ferramentas de proteção de email (Cisco Email Security Appliance, Kaspersky Secure Mail Gateway), Segurança do host final com módulos integrados de controle da Web e de email (McAfee Internet Security, Kaspersky Internet Security). - Coleta de informações - coleta de dados sobre o objeto de proteção contra fontes abertas e fechadas de informações, usando métodos de coleta ativos e passivos.

Categorias de terceiro nível : impressão digital, cheirar, digitalizar, Bruteforce.

Tipos de fontes de eventos : via de regra, recursos de segurança de rede, a saber: firewalls (Cisco Adaptive Security Appliance, painel Checkpoint Firewall), ferramentas de detecção e prevenção de intrusões (IPS de próxima geração do Cisco Firepower, painel Check Point IPS). - Disponibilidade - uma violação maliciosa ou acidental da disponibilidade de serviços e sistemas individuais em geral.

Categorias de terceiro nível : DDoS, DoS, Flood.

Tipos de fontes de eventos : firewalls e sistemas de detecção e prevenção de intrusões, bem como sistemas de detecção e bloqueio de ataques de rede DoS (Arbor Pravail APS, Arbor Peakflow SP, Radware DefensePro, Radware DefensePro, IFI Soft APK “Perimeter”). - Exploração de vulnerabilidades - identifica uma vulnerabilidade ou grupo de vulnerabilidades. É importante observar que esta categoria descreve eventos de segurança da informação sobre detecção de vulnerabilidades, mas não sua operação.

Categorias de terceiro nível : Firmware, Software.

Tipos de fontes de eventos: eventos do SIEM interno ou do scanner externo integrado de segurança e auditoria (Tenable Nessus Vulnerability Scanner, Positive Technologies Maxpatrol 8, Positive Technologies XSpider, Positive Technologies XSpider, Qualys Vulnerability Scanner, Burp Suit). - Exploração de vulnerabilidade (exploração de vulnerabilidade) - identificação de impacto negativo deliberado no sistema ou exploração da vulnerabilidade do sistema. Nesse caso, geralmente as categorias de terceiro nível podem incluir técnicas de ataque individuais listadas no MITRE ATT & CK (link) e definidas por recursos de segurança.

Categorias de terceiro nível : entidades externas XML, scripts entre sites, desserialização insegura, envenenamento por roteamento etc.

Tipos de fontes de eventos : sistemas de detecção e prevenção de intrusões no nível da rede (Positive Technologies Network Attack Discovery, Positive Technologies Web Application Firewall, Imperva Web Application Firewall, Cisco Firepower IPS de próxima geração, blade IPS Check Point) ou nível de host (Carbon Black Cb Defense, Módulos de proteção antivírus HIPS, OSSEC). - Ferramenta de hackers (utilitários de hackers) - uso de utilitários usados para invadir sistemas ou implementar outras ações ilegais para obter informações confidenciais e ignorar ferramentas de segurança.

Categorias de terceiro nível : Scanner, Bruteforcer, Exploit Kit, Password dumper, Scanner de vulnerabilidade, cliente TOR, Sniffer, Shellcode, Keylogger.

Tipos de fontes de eventos : sistemas de detecção e prevenção de intrusões no nível da rede e do host, scanners de segurança e auditoria, ferramentas de proteção antivírus. - Código malicioso - detecta o uso de código malicioso.

Categorias de terceiro nível : Vírus, Worm, Botnet, Rootkit, Bootkit, Trojan, Backdoor, Cryptor.

Tipos de fontes de eventos : qualquer ferramenta de proteção antivírus da rede e do host, sistemas de detecção e prevenção de intrusões no nível da rede. - Conformidade (violação da conformidade) - a identificação dos fatos de não conformidade com as verificações definidas nas políticas de conformidade. Nesse caso, políticas de conformidade significam requisitos do PCI DSS, pedido nº 21 da FSTEC e padrões de segurança corporativa.

Categorias de terceiro nível : controle de integridade, controle de configurações do sistema operacional, controle de configurações do aplicativo.

Tipos de fontes de eventos : scanners de segurança e auditoria. - Vazamento de informações - vazamento de dados confidenciais por qualquer canal de comunicação.

Categorias de terceiro nível : email, Messenger, rede social, dispositivo móvel, armazenamento removível.

Tipos de fontes de eventos : Sistemas de prevenção de vazamento de dados (Rostelecom - Solar Dozor, InfoWatch Traffic Monitor). - Anomalia (anomalias) - um desvio significativo dos parâmetros do objeto de proteção ou seu comportamento da norma estabelecida anteriormente.

Categorias de terceiro nível : Estatística, Comportamental.

Tipos de fontes de eventos : proteções de rede de última geração, sistemas de prevenção de vazamento de dados, sistemas de classe de análise de comportamento de usuário e entidade (Análise de comportamento de usuário da Splunk, análise de comportamento de usuário e entidade Securonix, análise avançada do Exabeam).

Sistema de categorização de eventos do IB. Violações do nível do ambiente físico.

Sistema de categorização de eventos do IB. Violações do nível do ambiente físico.Violações no ambiente físico, significativas do ponto de vista da segurança da informação, têm seu próprio "ramo" separado no sistema de categorização. É importante que, neste caso, o sistema de categorização tenha apenas um nível.

Essa representação "truncada" do sistema de categorização deve-se principalmente a casos extremamente raros de integração do SIEM com equipamentos de segurança física. Exceções são sistemas de controle de acesso e contabilidade (ACS), que geralmente são conectados ao SIEM. Caso contrário, ao compilar esse "ramo" do sistema de categorização, não tínhamos dados estatísticos suficientes para sistematizar essa direção específica.

- Roubo (roubo) - roubo de mídia física ou dispositivos de computação (laptops, tablets, smartphones) com informações confidenciais do território da empresa ou dos funcionários da empresa.

Tipos de fontes de eventos : bases de incidentes do serviço de segurança física, sistemas de pessoal. - Intrusão (penetração física) - desvio não autorizado ou não regulamentado do sistema de proteção física.

Tipos de fontes de eventos : bases de incidentes do serviço de segurança física, ACS, sistemas de segurança de perímetro. - Dano (dano) - dano direcionado, destruição, redução na vida útil de equipamentos ou canais de comunicação.

Tipos de fontes de eventos : banco de dados de incidentes de segurança física.

Exemplos de uso de sistemas de categorização

Aplicamos o sistema de categorização descrito para escrever regras de correlação de alto nível e procurar eventos no processo de investigação. Considere duas situações.

Situação 1 : por meio da regra de correlação, é necessário identificar um vazamento de informações confidenciais devido à invasão de ativos do sistema automatizado. O SIEM recebe eventos dos seguintes recursos de segurança:

- sistemas de prevenção de vazamento de dados;

- sistemas de detecção e prevenção de intrusões no nível da rede;

- sistemas de detecção e prevenção de intrusões no nível do host;

- ferramenta de proteção antivírus.

Cada um deles gera eventos de IB, após a normalização nos

campos Nível1 ,

Nível2 ,

Nível3 dos quais as categorias estão afixadas.

O texto da regra de correlação no pseudo-código pode ser assim:

# . «Host_poisoning event Host_poisoning»: # , group by dst.host # hostname/fqdn/ip , filter { Level2 = “Malicious Code” OR Level2 = “Vulnerability Exploitation” } # : event Data_leak: group by dst.host filter { Level2 = “Information Leak” AND Level3 = “Email” # } # Host_poisoning_and_data_leakage: «Host_poisoning», «Data_leak» 24 : rule Host_poisoning_and_data_leakage: (Host_poisoning —> Data_leak) within 24h emit { # — }

Situação 2: estamos investigando o incidente em um host específico - alexhost.company.local. Você precisa entender o que aconteceu com ele no período de 04:00 a 06:00 11/08/2018. Durante esse período, existem cerca de 21,6 milhões de eventos desse host no próprio SIEM (o fluxo médio de eventos é de 3000 EPS). Agora são 11h00 em 09/09/2018, todos os eventos estão no banco de dados SIEM. No momento do incidente, nenhuma regra de correlação foi estabelecida no SIEM.

Obviamente, analisar todos os eventos manualmente é uma má ideia. É necessário, de alguma forma, reduzir o volume e localizar o problema. Vamos tentar procurar eventos de interesse para nós neste conjunto. Uma consulta de exemplo usará sintaxe semelhante ao SQL.

- Aprendemos que "vimos" remédios no momento:

Select * from events where Level1 in (“Host violations”, “Network violations”, “Physical violations”) and dst.dost=“alexhost.company.local” and time between (< >)

Suponha que recebamos 10.000 eventos de domínios de violações de host e violações de rede para esta solicitação. Enfim, muito, para análise manual. - Vamos tentar entender se o host pode ter sido invadido durante o incidente e não importa para nós que tipo de proteção isso significa.

Select * from events where Level2 in (“Vulnerability Exploitation”) and dst.dost=“alexhost.company.local” and time between (< >)

Suponha que recebamos 500 eventos para essa solicitação dos sistemas de detecção e prevenção de intrusões no nível da rede e do host. Ótimo! Você já pode trabalhar com isso manualmente. - Durante a investigação, percebemos que os hackers ocorreram de dentro da empresa. Vamos tentar descobrir se alguma das ferramentas de proteção "viu" a instalação ou a execução de ferramentas de hackers em qualquer host da empresa.

Select * from events where Level3 = “Exploit kit” and time between (< 3 >)

Conclusões

Descrevemos os princípios de construção de um sistema para categorizar eventos e apresentamos os

requisitos que determinaram as abordagens e os princípios para sua formação. Com base nas especificidades das fontes de eventos conectadas ao SIEM, o sistema de categorização foi dividido em duas áreas: categorização de eventos de fontes de TI e categorização de eventos de fontes de informação.

O sistema de categorização de eventos de TI foi formado com base nos seguintes princípios:

- Os eventos de TI refletem os estágios ou detalhes dos processos de TI que são suportados ou implementados por fontes de eventos.

- O sistema de categorização consiste em 3 níveis principais e um adicional que determina o sucesso ou falha da ação descrita no evento.

- No primeiro nível, os processos de TI são diferenciados dentro dos quais a fonte de eventos opera.

- O segundo nível descreve as entidades básicas envolvidas neste processo.

- O terceiro nível determina quais ações são executadas por esta ou por essa entidade dentro do processo.

- Um nível adicional descreve o status dessas ações (sucesso, falha).

O sistema de categorização de eventos do IB é baseado nos seguintes princípios:

- A categorização se aplica exclusivamente a eventos de segurança de informações coletados de equipamentos de segurança e não afeta a categorização de ataques a sistemas automatizados. As diferenças entre ataques e eventos de segurança da informação foram dadas no início do artigo.

- O sistema de categorização consiste em 3 níveis.

- No primeiro nível, são identificados domínios nos quais as violações de IS podem ser registradas: violações no nível do host, na rede e no ambiente físico.

- O segundo nível de categorização é formado por classes específicas de violações.

- , .

.

. , . , , .

Série de artigos:Profundidades do SIEM: correlações prontas para uso. Parte 1: Marketing puro ou um problema insolúvel?Profundidades do SIEM: correlações prontas para uso. Parte 2. Esquema de dados como reflexo do modelo "mundo"Profundidades do SIEM: correlações prontas para uso. 3.1. (

)

Profundidades do SIEM: correlações prontas para uso. 3.2.Profundidades do SIEM: correlações prontas para uso. Parte 4. Modelo do sistema como um contexto de regras de correlaçãoProfundidades do SIEM: correlações prontas para uso. Parte 5. Metodologia para o desenvolvimento de regras de correlação