Usamos constantemente a Internet para controlar nossos dispositivos digitais no trabalho e transmitir vida nas redes sociais.

Juntamente com nossa conexão com a Internet, há uma conexão com efeitos colaterais, como vírus, spam, ataques de hackers e fraude digital. O número de sites de phishing, e-mails maliciosos e vírus destrutivos aumentou em todo o mundo.

Das várias ameaças que indivíduos e muitas empresas enfrentam atualmente pela Internet, a botnet é a mais comum.

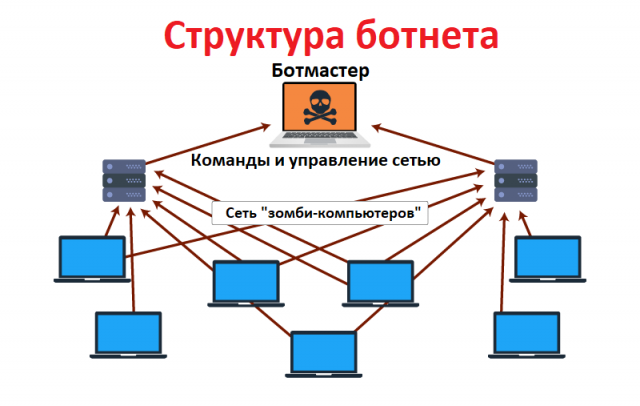

Uma botnet é uma rede de computadores controlados remotamente por hackers.

As redes de bots são usadas pelos criminosos para distribuir ransomware para seu laptop, telefone, tablet, computador. Eles podem até não ser detectados por um antivírus e você pode não perceber por muito tempo que seu dispositivo faz parte de uma botnet.

O que é uma botnet em 2018?Entendimento clássico:

O que é uma botnet em 2018?Entendimento clássico:A palavra "botnet" é uma combinação das duas palavras "robô" e "rede".

Aqui, um cibercriminoso agindo como um botmaster usa vírus de Trojan para violar a segurança de vários computadores e conectá-los à rede para fins maliciosos. Cada computador na rede atua como um "bot" e é controlado por um fraudador para transmitir malware, spam ou conteúdo malicioso para iniciar um ataque. A botnet às vezes é chamada de "exército de zumbis", porque os computadores são controlados por alguém que não seja o proprietário.

A origem das redes de bots surgiu principalmente nos canais de bate-papo na Internet (IRC).

No final, os spammers começaram a explorar as vulnerabilidades presentes nas redes de IRC,

e desenvolveu bots .

Isso foi feito especificamente para executar ações maliciosas, como registro, emulação das ações do “cliente interessado”, roubo de senha e muito mais.

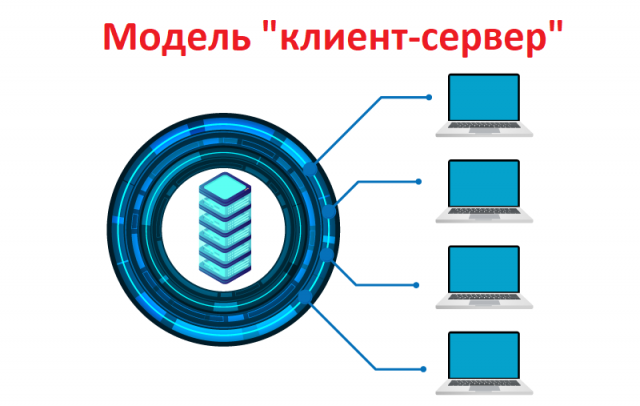

Uma estrutura de botnet geralmente assume uma de duas formas: um modelo cliente-servidor ou um modelo ponto a ponto (P2P, ponto a ponto).

Modelo Cliente-ServidorNa estrutura do sistema bot do cliente-servidor, é criada uma rede principal na qual um servidor atua como um botmaster. O botmaster controla a transferência de informações de cada cliente para definir comandos e controle sobre os dispositivos do cliente.

O modelo cliente-servidor funciona com a ajuda de um software especial e permite ao botmaster manter controle constante sobre os dispositivos infectados.

Este modelo tem várias desvantagens: pode ser facilmente detectado e possui apenas um ponto de controle. Nesse modelo, se o servidor for destruído, a botnet morre.

Modelo ponto a ponto (PTP, ponto a ponto)

Modelo ponto a ponto (PTP, ponto a ponto)Para superar a desvantagem de usar um servidor centralizado, foram criadas botnets do tipo moderno. Eles estão interconectados na forma de uma estrutura ponto a ponto.

No modelo de botnet P2P, cada dispositivo conectado funciona de maneira independente como cliente e servidor, coordenando entre si a atualização e a transferência de informações entre eles.

A estrutura de botnet P2P é mais forte devido à falta de um único gerenciamento centralizado.

Tipos de ataques de botnet

Negação de serviço distribuídaUm botnet pode ser usado para atacar ataques DDoS (Distributed Denial of Service) para destruir conexões e serviços de rede.

Isso é feito sobrecarregando os recursos de computação.

Os ataques mais usados são os ataques TCP SYN e UDP.

Os ataques DDoS não se limitam aos servidores da Web, mas podem ser direcionados a qualquer serviço conectado à Internet. A gravidade do ataque pode ser aumentada usando fluxos HTTP recursivos no site da vítima, o que significa que os bots seguem recursivamente todos os links no caminho HTTP.

Este formulário é chamado de "web" e é praticado para aumentar a carga com mais eficiência.

Um dos maiores ataques DDoS de botnet de 2018

foi relacionado à IoT e usou o vírus de botnet Mirai.

O vírus foi projetado para dezenas de milhares de dispositivos de Internet menos seguros e os controlou, transformando-os em bots para iniciar um ataque DDoS.

Mirai gerou muitas consultas derivadas e continuou a se expandir, tornando o ataque mais complexo.

Isso mudou para sempre o cenário de ameaças em termos dos métodos usados.

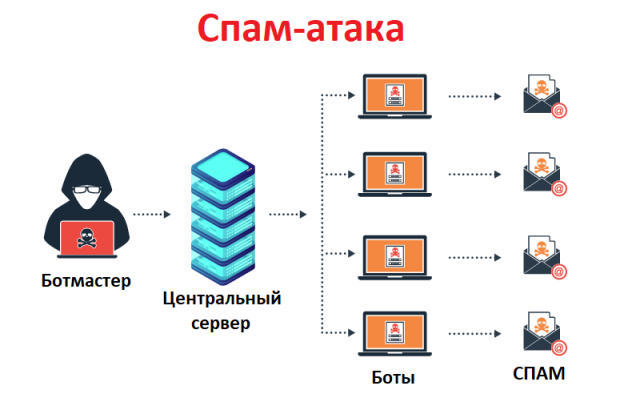

Monitoramento de spam e tráfegoOs robôs podem ser usados como analisadores para detectar a presença de dados confidenciais em máquinas infectadas ou computadores zumbis. Eles também podem encontrar botnets concorrentes (se estiverem instalados na mesma máquina) e podem ser invadidos em tempo hábil. Alguns bots oferecem a abertura de um servidor proxy SOCKS v4 / v5 (protocolo universal de proxy para uma rede baseada em TCP / IP). Quando o servidor proxy SOCKS está ativado em uma máquina comprometida, ele pode ser usado para vários propósitos, por exemplo, para enviar spam.

Os robôs usam um analisador de pacotes para rastrear informações ou dados transmitidos por uma máquina comprometida. O farejador pode obter informações confidenciais, como nome de usuário e senha.

Keylogging

KeyloggingUsando um keylogger, um botmaster pode facilmente obter informações confidenciais e roubar dados do usuário. Usando o programa keylogger, um invasor pode coletar apenas as chaves digitadas em uma sequência de palavras legais, como PayPal, Yahoo e mais.

Um tipo de spyware identificado como OSX / XSLCmd portado do Windows para o OS X inclui blogs e captura de tela.

Roubo de identidade em massaDiferentes tipos de bots podem interagir para cometer roubo de identidade em larga escala, que é um dos crimes que mais crescem. Usando bots, você pode se disfarçar de uma marca conhecida e solicitar ao usuário que forneça dados pessoais, como senha de conta bancária, informações de cartão de crédito e informações fiscais.

O roubo de identidade em massa pode ser realizado usando e-mails de phishing que forçam as vítimas a inserir credenciais de login em sites como eBay, Amazon ou mesmo bancos comerciais conhecidos.

Abuso Pay Per ClickO programa Google Ads permite que os sites exibam anúncios do Google e ganhem dinheiro com eles. O Google paga dinheiro aos proprietários de sites com base no número de cliques recebidos de anúncios. Máquinas comprometidas são usadas para clicar automaticamente em links, aumentando o número de cliques falsos.

AdwareO adware é usado para atrair usuários através da publicidade em páginas da web ou em aplicativos. Eles aparecem em computadores sem o conhecimento ou permissão dos usuários, e a publicidade original é substituída por adware fraudulento que infecta o sistema de qualquer usuário que clicar nele.

O adware parece uma publicidade inofensiva, mas usa spyware para coletar dados do navegador.