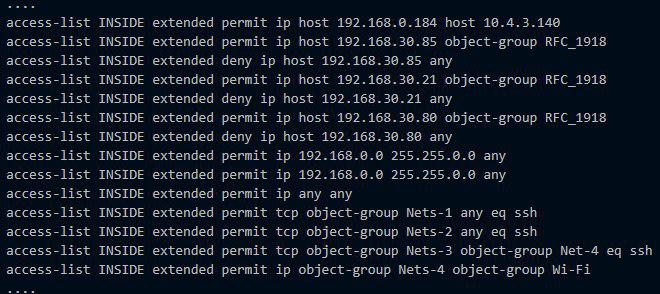

Se você observar a configuração de qualquer firewall, provavelmente veremos uma planilha com vários endereços IP, portas, protocolos e sub-redes. É assim que as políticas de segurança de rede são implementadas classicamente para acesso do usuário aos recursos. Primeiro, eles tentam manter a ordem na configuração, mas, em seguida, os funcionários passam de departamento para departamento, os servidores se multiplicam e alteram suas funções, acessam projetos diferentes para locais onde normalmente não podem, e centenas de caminhos desconhecidos aparecem.

Sobre algumas regras, se você tiver sorte, os comentários “Pediram para fazer Vasya” ou “Esta é uma passagem para a DMZ” são explicitados. O administrador da rede sai e tudo se torna completamente incompreensível. Então alguém decidiu limpar a configuração do Vasya, e a SAP caiu, porque Vasya havia solicitado um acesso para trabalhar no SAP de combate.

Hoje vou falar sobre a solução VMware NSX, que ajuda a aplicar com precisão políticas de rede e segurança sem confusão nas configurações do firewall. Vou mostrar quais novos recursos apareceram em comparação com o que a VMware tinha nesta parte antes.

O VMWare NSX é uma plataforma de virtualização e segurança para serviços de rede. O NSX resolve os problemas de roteamento, comutação, balanceamento de carga, firewall e pode fazer muitas outras coisas interessantes.

O NSX é o sucessor do produto proprietário vCloud Networking and Security (vCNS) da VMware e adquirido pela Nicira NVP.

Do vCNS ao NSX

Anteriormente, um cliente na nuvem criado no VMware vCloud tinha uma máquina virtual vCNS vShield Edge separada. Servia como um gateway de fronteira onde muitas funções de rede podiam ser configuradas: NAT, DHCP, Firewall, VPN, balanceador de carga, etc. O vShield Edge limitava a interação da máquina virtual com o mundo externo, de acordo com as regras prescritas no Firewall e NAT. Dentro da rede, as máquinas virtuais se comunicam livremente entre sub-redes. Se você realmente deseja separar e controlar o tráfego, pode criar uma rede separada para partes individuais de aplicativos (diferentes máquinas virtuais) e definir as regras apropriadas para a interação da rede no firewall. Mas é longo, difícil e desinteressante, especialmente quando você tem várias dezenas de máquinas virtuais.

No NSX, a VMware implementou o conceito de microssegmentação usando um firewall distribuído incorporado ao núcleo do hipervisor. Ele prescreve políticas de segurança e interações de rede, não apenas para endereços IP e MAC, mas também para outros objetos: máquinas virtuais, aplicativos. Se o NSX for implantado internamente, esses objetos poderão ser um usuário ou um grupo de usuários do Active Directory. Cada um desses objetos se transforma em um microssegmento em seu loop de segurança, na sub-rede desejada, com sua própria DMZ :).

Anteriormente, o perímetro de segurança era um para todo o pool de recursos, era protegido por um switch de ponta e, com o NSX, você pode proteger uma máquina virtual separada de interações desnecessárias, mesmo na mesma rede.

Anteriormente, o perímetro de segurança era um para todo o pool de recursos, era protegido por um switch de ponta e, com o NSX, você pode proteger uma máquina virtual separada de interações desnecessárias, mesmo na mesma rede.As políticas de segurança e rede são adaptadas se uma entidade se mudar para outra rede. Por exemplo, se transferirmos uma máquina com um banco de dados para outro segmento de rede ou mesmo para outro datacenter virtual conectado, as regras prescritas para essa máquina virtual continuarão sendo aplicadas independentemente de sua nova posição. O servidor de aplicativos ainda poderá interagir com o banco de dados.

O próprio vCNS vShield Edge foi substituído pelo NSX Edge. Possui todo o conjunto antigo de cavalheiros do Edge, além de alguns novos recursos úteis. Sobre eles e será discutido mais adiante.

O que há de novo no NSX Edge?

A funcionalidade do NSX Edge depende da

edição do NSX. Existem cinco deles: filial remota padrão, profissional, avançada, corporativa e mais. Tudo novo e interessante só pode ser visto a partir do Advanced. A inclusão da nova interface, que, até o vCloud mudar completamente para HTML5 (a VMware promete o verão de 2019), abre em uma nova guia.

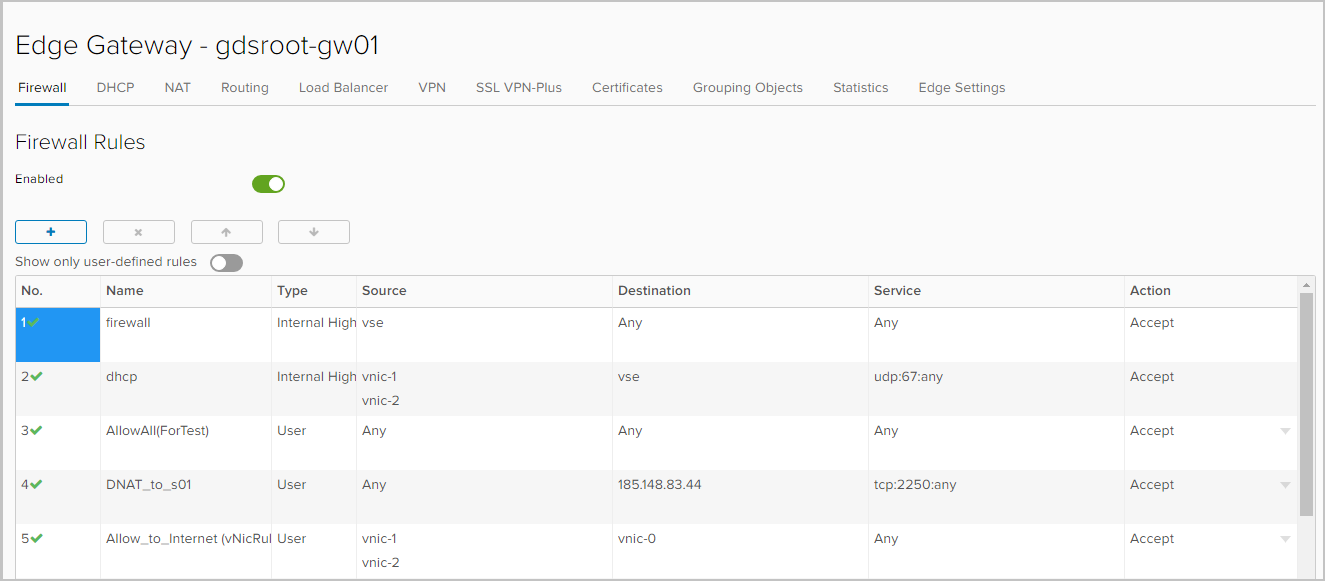

Firewall Você pode selecionar endereços IP, redes, interfaces de gateway e máquinas virtuais como objetos aos quais as regras serão aplicadas.

DHCP

DHCP Além de definir o intervalo de endereços IP que serão emitidos automaticamente para as máquinas virtuais desta rede, as funções de

ligação e

retransmissão estão agora disponíveis no NSX Edge.

Na guia

Ligações , você pode vincular o endereço MAC da máquina virtual ao endereço IP, se desejar que o endereço IP não seja alterado. O principal é que esse endereço IP não está incluído no pool DHCP.

A guia

Relay configura a retransmissão de mensagens DHCP para servidores DHCP localizados fora da sua organização no vCloud Director, incluindo servidores DHCP da infraestrutura física.

Encaminhamento

Encaminhamento Com o vShield Edge, apenas o roteamento estático pode ser configurado. Aqui, o roteamento dinâmico com suporte para os protocolos OSPF e BGP apareceu. As configurações de ECMP (ativo-ativo) também ficaram disponíveis, o que significa failover ativo-ativo para roteadores físicos.

Configuração OSPF

Configuração OSPF Configurar BGP

Configurar BGPOutro dos novos - configurar a transferência de rotas entre diferentes protocolos,

redistribuição de rotas (redistribuição de rotas).

Balanceador de carga L4 / L7.

Balanceador de carga L4 / L7. X-Forwarded-For apareceu para o cabeçalho HTTPs. Sem ele, todos choraram. Por exemplo, você tem um site que equilibra. Sem encaminhar esse cabeçalho, tudo funciona, mas nas estatísticas do servidor da web você não viu o IP dos visitantes, mas o IP do balanceador. Agora tudo se tornou certo.

Além disso, na guia Regras do aplicativo, agora você pode adicionar scripts que controlam diretamente o balanceamento de tráfego.

VPN

VPN Além da VPN IPSec, o NSX Edge suporta:

- VPN L2, que permite expandir redes entre sites dispersos geograficamente. Essa VPN é necessária, por exemplo, para que, quando você se mude para outro site, a máquina virtual permaneça na mesma sub-rede e salve o endereço IP.

- SSL VPN Plus, que permite que os usuários se conectem remotamente à rede corporativa. Havia uma função no nível do vSphere, mas para o vCloud Director, isso é uma inovação.

Certificados SSL.

Certificados SSL. O NSX Edge agora pode entregar certificados. Isso é novamente a questão de quem precisava de um balanceador sem um certificado para https.

Agrupando objetos

Agrupando objetos Nesta guia, são definidos grupos de objetos aos quais determinadas regras de interação de rede, por exemplo, regras de firewall, serão aplicadas.

Esses objetos podem ser endereços IP e MAC.

Ele também lista os serviços (combinação de protocolo-porta) e aplicativos que podem ser usados na compilação de regras de firewall. Novos serviços e aplicativos podem ser adicionados apenas pelo administrador do portal vCD.

Estatística.

Estatística. Estatísticas de conexão: tráfego que passa pelo gateway, firewall e balanceador.

Status e estatísticas para cada túnel IPSEC VPN e L2 VPN.

Registo

Registo Na guia Configurações de borda, você pode especificar um servidor para gravar logs. O registro funciona para DNAT / SNAT, DHCP, Firewall, roteamento, balanceador, VPN IPsec, SSL VPN Plus.

Os seguintes tipos de alerta estão disponíveis para cada instalação / serviço:

- Depurar

- alerta

- crítico

- Erro

- Aviso

- Aviso

- informações

Dimensões do NSX Edge

Dependendo das tarefas e do volume a serem resolvidos, a VMware

recomenda a criação do NSX Edge nos seguintes tamanhos:

| NSX Edge

(Compacto)

| NSX Edge

(Grande)

| NSX Edge

(Quad-Large)

| NSX Edge

(X-Grande)

|

vCPU

| 1

| 2

| 4

| 6

|

Memória

| 512MB

| 1GB

| 1GB

| 8GB

|

Disco

| 512MB

| 512MB

| 512MB

| 4.5GB + 4GB

|

Nomeação

| Um

aplicação de teste

data center

| Pequeno

ou média

data center

| Carregado

firewall

| Balanceamento

nível de carga L7

|

A tabela abaixo mostra as métricas operacionais dos serviços de rede com base no tamanho do NSX Edge.

| NSX Edge

(Compacto)

| NSX Edge

(Grande)

| NSX Edge

(Quad-Large)

| NSX Edge

(X-Grande)

|

Interfaces

| 10

| 10

| 10

| 10

|

Subinterfaces (tronco)

| 200

| 200

| 200

| 200

|

Regras NAT

| 2.048

| 4.096

| 4.096

| 8.192

|

Entradas ARP

Até sobrescrever

| 1.024

| 2.048

| 2.048

| 2.048

|

Regras Fw

| 2000

| 2000

| 2000

| 2000

|

Desempenho Fw

| 3Gbps

| 9.7Gbps

| 9.7Gbps

| 9.7Gbps

|

Pools DHCP

| 20.000

| 20.000

| 20.000

| 20.000

|

Caminhos do ECMP

| 8

| 8

| 8

| 8

|

Rotas estáticas

| 2.048

| 2.048

| 2.048

| 2.048

|

Piscinas LB

| 64

| 64

| 64

| 1.024

|

Servidores virtuais LB

| 64

| 64

| 64

| 1.024

|

Servidor LB / Pool

| 32.

| 32.

| 32.

| 32.

|

Verificações de integridade do LB

| 320

| 320

| 320

| 3.072

|

Regras de aplicação LB

| 4.096

| 4.096

| 4.096

| 4.096

|

Clientes L2VPN hub para falar

| 5

| 5

| 5

| 5

|

Redes L2VPN por cliente / servidor

| 200

| 200

| 200

| 200

|

Túneis IPSec

| 512

| 1.600

| 4.096

| 6.000

|

Túneis SSLVPN

| 50.

| 100

| 100

| 1.000

|

Redes privadas SSLVPN

| 16

| 16

| 16

| 16

|

Sessões simultâneas

| 64.000

| 1.000.000

| 1.000.000

| 1.000.000

|

Sessões / segundo

| 8.000

| 50.000

| 50.000

| 50.000

|

LB Throughput L7 Proxy)

| | 2.2Gbps

| 2.2Gbps

| 3Gbps

|

LB Throughput L4)

| | 6Gbps

| 6Gbps

| 6Gbps

|

Conexões LB / s (L7 Proxy)

| | 46.000

| 50.000

| 50.000

|

Conexões simultâneas LB (proxy L7)

| | 8.000

| 60.000

| 60.000

|

Conexões LB / s (modo L4)

| | 50.000

| 50.000

| 50.000

|

Conexões simultâneas LB (modo L4)

| | 600.000

| 1.000.000

| 1.000.000

|

Rotas BGP

| 20.000

| 50.000

| 250.000

| 250.000

|

Vizinhos do BGP

| 10

| 20

| 100

| 100

|

Rotas BGP redistribuídas

| Sem limite

| Sem limite

| Sem limite

| Sem limite

|

Rotas OSPF

| 20.000

| 50.000

| 100.000

| 100.000

|

Entradas OSPF LSA Max 750 Type-1

| 20.000

| 50.000

| 100.000

| 100.000

|

Adjacências OSPF

| 10

| 20

| 40.

| 40.

|

Rotas OSPF redistribuídas

| 2000

| 5000

| 20.000

| 20.000

|

Total de rotas

| 20.000

| 50.000

| 250.000

| 250.000

|

→

OrigemA tabela mostra que é recomendável organizar o balanceamento no NSX Edge para cenários produtivos apenas a partir do tamanho Grande.

Isso é tudo por hoje. Nas partes a seguir, mostrarei os detalhes da configuração de cada serviço de rede NSX Edge.