A 8ª conferência internacional DefCamp 2018 foi realizada de 8 a 9 de novembro de 2018 em Bucareste (Romênia), dedicada a questões de segurança da informação e tecnologias de segurança da informação. O DefCamp é uma das bem-sucedidas conferências sobre hackers e segurança da informação na Europa Central e Oriental; Entre outras, destacam-se Hacktivity (Hungria) e CONFidence (Polônia). O objetivo do evento é envolver-se na comunicação sobre as mais recentes pesquisas práticas de especialistas em segurança, empresários, setores científico, público e privado.

O DefCamp reuniu mais de 1800 participantes da Romênia e países vizinhos, com diferentes conhecimentos e experiências - de estudantes a líderes em vários setores, especialistas em segurança da informação e pesquisadores.

O organizador direto do evento é uma organização não governamental - o

Cyber Security Research Center da Romênia . Segundo eles, este ano o número de países participantes foi de 35, incluindo Europa, EUA, Índia e Emirados Árabes Unidos, 60 palestrantes e 400 empresas.

Sobre o DefCamp 2018

O formato do evento incluiu uma seção tradicional com apresentações e um concurso da CTF.

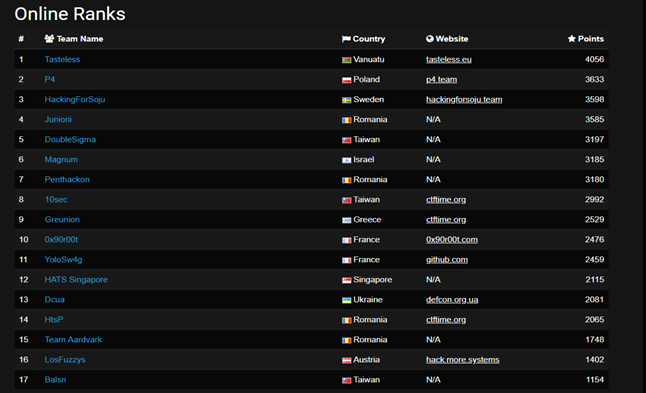

Primeiros três lugares do CTF: equipe República do Vanuatu (Melanésia), Polônia e Suécia; em quarto lugar está a equipe da Romênia; Não havia equipes da Rússia este ano. Uma lista completa está disponível

aqui .

A seção de palestras deste ano foi realizada com três faixas paralelas; para comparação, no ano passado houve duas faixas.

Este ano, a DefCamp novamente teve o HackerVillage, onde vários projetos foram exibidos - de segurança da informação a jogos. Ao contrário do ano passado, a seção de startups foi removida como não justificada.

Este ano também foi marcado pela participação do grupo de consulados austríacos (como no ano passado), mas agora era um pequeno painel de discussão para 3-4 pessoas por algumas horas.

A parte da conferência do evento teve como objetivo trocar idéias progressivas e inovadoras, os resultados das mais recentes pesquisas e desenvolvimento, experiência profissional em todas as áreas de segurança de TI. É importante observar que a qualidade dos relatórios é alta, a experiência dos palestrantes é diferente e a visão sobre questões de segurança também difere, levando em consideração suas próprias opiniões e os detalhes da solução do problema em cada caso, inclusive de país para país. Por exemplo, palestrantes da Índia, Paquistão e Europa Oriental detalham de bom grado o lado técnico da questão em discussão, enquanto os colegas americanos se reduzem à questão organizacional e à questão de treinamento / educação ou apresentação de fatos, exemplos com lógica ornamentada da narração. No entanto, este ano, a maioria dos relatórios estava em formato comercial e de alto nível, e não técnico, e a maioria deles foi marcada no programa como "técnica" em vez de "comercial".

Os tópicos da conferência de fato incluíam:

- IoT Security é o tema do ano.

- Proteção de infraestrutura.

- Cibersegurança.

- Software malicioso.

- Engenharia Social.

- Segurança de dispositivos móveis no sentido amplo, incl. em áreas relacionadas.

- Outros relatórios diversos.

Sobre os relatórios do DefCamp 2018 dos quais pude comparecer

Guia do Mochileiro das Viagens para Desinformação, Opinião Pública e Bandeiras Falsas

Relate os princípios off-line antiquados e obtenha informações da rede juntamente com informações erradas, desde artigos de notícias falsos até entrevistas especialmente preparadas. O palestrante Dan Demeter, do escritório de representação romeno da Kaspersky Lab, tentou dizer como distinguir notícias verdadeiras de falsificações; no entanto, os métodos propostos eram principalmente empíricos, com métricas mal expressas, e a partir das métricas resultava em uma superabundância de notícias (e as palavras usadas nelas) do mesmo tipo para notícias de conteúdo oposto.

Arrotando seu escudo de criptografia

O palestrante Cosmin Radu fez uma apresentação sobre os recursos de Burp para atacar a criptografia: identificando a criptografia fraca e seus erros, revelando a chave, analisando os estágios de geração de chaves na estrutura do estabelecimento de conexões usando aplicativos individuais como exemplos. Em geral, o relatório pode ser visto como um relatório comercial da equipe Burp ou de pesquisadores relacionados sobre os recursos da ferramenta

OSSTMM: A Metodologia de Teste de Segurança “Meça, Não Adivinhe”

Relatório sobre a metodologia para avaliar e calcular indicadores de risco de segurança, levando em consideração a uniformidade das métricas e a inclusão de classificações do CVSS. A metodologia proposta se resume a uma variação de fórmulas da forma “quantos mecanismos de defesa não foram aplicados ou vulnerabilidades não foram fechadas com relação ao número total de mecanismos e medidas”. Em geral, publicações recentes do ISECOM estão relacionadas à universalização de dicas e métricas.

Remoção de Iates Remotos

A equipe da Kaspersky Lab 2017

informa sobre as vulnerabilidades de iates e equipamentos conectados, incluindo navegação e IoT, sobre erros de segurança, força bruta de senhas para roteadores Microtik com ferramentas prontas (do kit Pentester), código de acesso para senhas em programas de gerenciamento de firmware e iate e interceptação tráfego não criptografado.

Ameaças e vulnerabilidades de sinalização móvel - casos reais e estatísticas de nossa experiência

A Positive Technologies relata as vulnerabilidades das redes móveis, seu estado atual de segurança e seu impacto na troca de informações entre dispositivos, aplicativos na mobilidade cotidiana e na Internet das coisas. O relatório faz eco dos materiais do

relatório de exposição de vulnerabilidades de

Diâmetro 2018 e da

PT Telecom Attack Discovery e é mais estatísticas de pesquisa sobre o tema de segurança de rede SS7.

Você está certo, essa conversa não é realmente sobre você!

Próximo relatório de

Jason Street sobre a principal questão de segurança - falha humana. Jason abordou aspectos relacionados a erros do usuário final, seus hábitos de comportamento, que são suportados por equipes de segurança nas empresas. O relatório, no entanto, não incluiu os "erros humanos" dos desenvolvedores, mas observou que o principal é a métrica para melhorar a alfabetização no campo da segurança nas pessoas. Este foi um relatório sobre treinamento e conscientização sobre segurança para usuários com exemplos de diferentes situações e casos em empresas que compraram serviços de treinamento e auditoria de segurança para usuários.

IoT Malware: pesquisa abrangente, estrutura de análise e estudos de caso

Relatório sobre a análise do problema dos dispositivos IoT, o desequilíbrio dos bancos de dados CVE / CVSS e as publicações publicamente disponíveis sobre o tópico vulnerabilidades da IoT, os recursos das vulnerabilidades e o código malicioso da IoT. Parte do problema com a incompletude dos bancos de dados CVE / CVSS é que as informações sobre CWE (Problemas de Fraqueza Comum) são excluídas e em um grande número de dispositivos de IoT que ninguém analisou em um volume assim e, ainda assim, não os reuniu. Os alto-falantes, cujo material pode ser encontrado

aqui , ofereceram várias ferramentas para análise automática de problemas:

- Cuckoo Sandbox - para análise de arquivos e sites maliciosos do Windows, Linux, MacOS, Android, rastreamento de chamadas e análise de sintomas comportamentais, despejo e análise do tráfego de rede, incluindo criptografado, bem como suporte para a ferramenta Volatility para analisar a RAM.

- O Firmware.RE é um serviço gratuito para varredura e análise de arquivos (pacotes) do firmware do dispositivo e detecção rápida de vulnerabilidades, backdoors e código malicioso interno (durante a montagem do firmware).

O desafio de construir um ambiente digital seguro e protegido na área da saúde

Relatório sérvio sobre questões de segurança em instalações médicas. O relatório não estava relacionado à IoT, mas visava discutir a aplicação das soluções de segurança existentes sem levar em consideração as especificidades do trabalho e as necessidades da equipe médica. O refinamento das decisões deve levar em consideração esses recursos e os requisitos do RGPD (para que não sejam particularmente irritantes e irritantes).

Hackerville

O HackerVillage tornou-se um evento tradicional para a conferência, na qual são realizadas várias competições.

DefCamp Capture the Flag (D-CTF)

O CTF é um dos eventos em andamento da conferência, ocorrendo em vários tópicos: inteligência artificial e aprendizado de máquina, guerra cibernética, criptografia, esteganografia, segurança na web, segurança de rede, forense e reverso. Regras básicas para participação:

- Apenas 5 pessoas na equipe, incluindo o líder da equipe.

- DoS é proibido.

- A busca por vulnerabilidades na infraestrutura do CTF trará mais pontos.

- Hacks são contados apenas se a equipe não tiver sido invadida primeiro.

Fundo de premiação - 3 mil euros e gadgets.

Defenda o castelo

Os participantes criaram assinaturas de IPS para repelir a maioria dos ataques. Condições da competição:

- O tráfego legítimo não deve ser bloqueado.

- Você não pode usar assinaturas de porta e tipos de protocolo.

- Testado em explorações.

- Explorações FalsePositive não devem ser bloqueadas.

- Assinaturas sem fins lucrativos (posteriormente publicadas como vencedor).

Lista de exploração:

IoT Village

O IoT VILLAGE foi projetado para mostrar uma abordagem prática aos dispositivos de hackers, permitindo que os participantes ganhem os gadgets que eles invadiram (roteadores, webcams, etc.). Regras:

- Cada participante / equipe participante da competição receberá os meios para se conectar à rede, mas eles precisam de seu próprio laptop.

- Em seguida, cada participante / equipe começa a atacar os dispositivos anunciados na competição usando as ferramentas ou scripts disponíveis.

- A qualquer momento, não são permitidos mais de dois participantes nos dispositivos.

- Se um participante descobrir uma vulnerabilidade em qualquer um dos dispositivos, ele notificará seu árbitro no local (para um dos juízes).

- Se um participante usar uma vulnerabilidade em relação a qualquer um dos dispositivos, ele informará o árbitro sobre o fato no local (um dos juízes).

- Todas as vulnerabilidades devem ser fornecidas aos organizadores.

- A confirmação de uma vitória pode variar de um participante para outro, dependendo do risco de detectar uma vulnerabilidade, mas se você conseguiu obter raiz, a vitória não está em disputa.

Lista de dispositivos por categoriaRoteadores

- Roteador NETGEAR Nighthawk AC1900 de banda dupla Wi-Fi Gigabit (R7000) com suporte a código aberto. Compatível com Amazon Echo / Alexa

- Roteador sem fio Zyxel Armor Z2 AC2600 MU-MIMO

- Roteador sem fio Synology RT2600ac

Armazenamento conectado à rede

- Western Digital My Cloud EX2 Ultra, 2 baias, Gigabit, Dual Core, 1300 MHz, 1 GB DDR3 (Negru)

- Qnap TS-251A NAS / DAS de nuvem pessoal TS-251A de 2 compartimentos com acesso direto USB

- Synology DS718 + 2-Bay 2GB Preto DS718 +

- Cada NAS será equipado com (1x) WD Black 1TB Performance Desktop Hard Disk Drive

Sistemas de segurança

- ANNKE Sistema de Câmera de Segurança Smart HD 1080P Lite 4 + 1 Canais DVR Recorder

- Câmera HD Remota Sem Fio Vstarcam C7833-X4

Eletrodomésticos

- Bluesmart One - Bagagem Inteligente

- Alimentador automático inteligente de animais de estimação HoneyGuaridan S25 (animal de estimação ou alimentos para animais de estimação não incluídos)

- TV LED Smart Toshiba, 81 cm

Impressora

- Impressora a laser em cores sem fio Brother HL-L8260CDW

Dinheiro duro frio

- 50 euros: encontre mais de uma vulnerabilidade para qualquer dispositivo.

- 50 euros: encontre mais de uma vulnerabilidade para 4 dispositivos.

- 100 euros: encontre mais de uma vulnerabilidade para qualquer 9 dispositivos.

- 100 euros: obtenha root para quaisquer 2 dispositivos.

- 200 euros: obtenha root para 6 dispositivos.

Ataque crítico à infraestrutura

Como parte da tarefa Critical Infrastructure Attack, foi proposto ganhar experiência em hackers de sistemas industriais. Para fazer isso, você pode escolher entre 4 faixas:

- Layout da infraestrutura ferroviária, que utilizou o aplicativo SCADA (controle e coleta de dados) para exibir dados operacionais e controlar a automação de comutadores ferroviários, bem como modelos de uma estação solar e eólica com fonte de energia renovável.

- Um sistema de controle de subestação simulado com um relé de proteção que recebeu e transmitiu sinais de / para uma unidade de teste especial e foi diretamente conectado a um diagrama de linha única / diagrama de circuito de subestação de linha única, ilustrando alguns dos principais dispositivos de comutação da subestação.

- Vários PLCs para hackers que emularam os processos de controle industrial.

- Braço industrial de um robô.

ICS Humla CTF

Programas maliciosos e ataques de nova geração têm como alvo sistemas industriais que podem causar enormes prejuízos financeiros e humanos. O teste de penetração de sistemas industriais requer conhecimentos e habilidades profundos, cuja preparação depende da disponibilidade de equipamentos. Essa competição foi focada nos principais dispositivos de hardware comercial: CLPs e simuladores, cujas configurações simulavam a infraestrutura usando CLPs em tempo real e aplicativos SCADA.

Hackear o banco

Os ataques típicos aos caixas eletrônicos foram apresentados no seminário “ATM: problemas diários” (divulgação confidencial de informações e retirada não autorizada de dinheiro do terminal). A competição foi dividida em duas fases. Na primeira etapa, os participantes puderam interceptar e analisar vários tipos de tráfego (rede e USB). No segundo estágio, os competidores tiveram acesso às interfaces USB para emitir comandos aos dispositivos ATM e a uma interface de rede para realizar um ataque MiTM. O objetivo da competição é mostrar várias abordagens para sacar dinheiro e interceptar dados do cartão.

Condições da competição:

- O objetivo é receber informações confidenciais de um cartão bancário ou sacar dinheiro de um caixa eletrônico.

- Cada participante / equipe que participava da competição recebeu um cartão bancário e fundos para receber tráfego de rede e USB.

- Ataques de negação de serviço são proibidos.

- Certifique-se de informar sobre a abordagem encontrada para receber informações confidenciais e retirar dinheiro.

- Os pontos são concedidos com base na dificuldade em encontrar.

- Pontos extras foram concedidos por ataques via USB.

- Ferramentas e scripts ficam a critério dos participantes.

Placa WiFi PWNED

A placa Wifi PWNED é uma demonstração em tempo real dos riscos quando uma pessoa confia nas conexões sem fio. A equipe do DefCamp analisou automaticamente o tráfego na rede e procurou sinais de usuários entrando no correio, site ou outros serviços de rede sem usar mecanismos de proteção. Os resultados foram exibidos no Wifi PWNED Board de uma maneira amigável para mostrar a todos os perigos de redes não confiáveis. Como ferramenta, foi utilizado um rack com 50 roteadores, que para o usuário eram redes Wi-Fi falsas.

Target john

Target John é uma competição em que os participantes receberam alguns detalhes sobre um objetivo real e precisaram descobrir informações sobre essa pessoa ou grupo em particular. Durante a competição, os participantes puderam se provar em várias áreas: forense, pentest, pesquisa em rede. A tarefa dos participantes é "seqüestrar" a contabilidade do objetivo sem aviso prévio, introduzir backdoors do dispositivo e assim por diante.

Regras para participação:

- A maneira como você procura por artefatos não é importante.

- Os pontos foram concedidos com base no valor correspondente do artefato.

- Pontos de bônus foram concedidos por extremo estilo e criatividade.

- O tamanho máximo da equipe é de 1 jogador.

- Fotos e evidências em vídeo foram fornecidas aos organizadores.

Canto de inicialização

O canto de inicialização é uma oportunidade de obter suporte inicial de um parceiro de evento da Orange por um período anual. Até três startups foram selecionadas com base na prioridade de arquivar um aplicativo e no grau em que a inicialização foi desenvolvida.

Posfácio

Achei o evento útil devido à oportunidade de ouvir notícias em primeira mão sobre a segurança da Internet das coisas (discutirei meu relatório separadamente nas publicações a seguir).

Por outro lado, muitos materiais são frequentemente repetidos de evento para evento ao longo de vários anos, o que de certa forma também é uma vantagem se o material for focado por pouco. Todas as faixas para a apresentação são simplesmente numeradas, mas é sabido secretamente que na faixa principal eles apresentam materiais mais gerais para atrair uma audiência, na segunda faixa 50/50 comercial e técnica, e na terceira - materiais técnicos separados ou interessantes para uma ampla gama de convidados. Das deficiências, pode-se notar que este ano eles começaram a introduzir pistas rápidas por 15 minutos, e muitas vezes materiais que alegavam ser um relatório completo foram incluídos neles.