Por mais de 20 anos, os sistemas de controle de acesso são dominados por um cartão RFID sem contato. A multidão moderna de tudo por smartphones parece ter atingido a indústria extremamente conservadora da ACS.

Além disso, as vantagens de um smartphone no ACS, em comparação com cartões de plástico, são absolutamente destrutivas. Sob o corte, destruímos os cartões ACS e outra pessoa.

Sumário

Execução do cartão ACSBenefícios do acesso móvelO que é acesso móvel?Fornecedores que oferecem soluções de acesso móvel no mercado russoEmitindo um identificador em um smartphoneEmitindo um identificador virtualO custo dos identificadores virtuaisGeração de ID com base nos dados do smartphoneO custo de um identificador gerado a partir de dados do telefoneRevogação de identificação... Recuperação de um identificador de um smartphone... Recuperação de identificadores do controlador ACSEmitir identificadores de convidadosTransferência do identificador para o controlador ACSO que acontecerá quando o smartphone mudar?Armazenamento de dadosNFC ou BluetoothConclusõesExecução do cartão ACS

No trabalho acadêmico, essa seção geralmente é chamada de justificativa da relevância, mas como

Habr é uma sala para fumantes , como li recentemente, decidi adicionar um pouco de cor a essa história do setor. Além disso, como as vantagens do smartphone são destrutivas, eu o destruirei.

Tudo começou para mim em 2007, quando cheguei à China. Meu amigo e eu, quase como Bashirov e Petrov, decidimos passar alguns dias para a China e ir lá por completo, e ao mesmo tempo encontrar um fornecedor dos mais populares na Rússia em 2007, os chamados cartões espessos do formato EM-marine (125 KHz).

A maldição do mercado russo de controle de acesso é um cartão grosso no formato EM-marine.

Esta foi a minha primeira viagem e, além de considerar o país errado como um país do terceiro mundo, acabou no minuto em que saí da rampa no aeroporto de Hong Kong e, naquela época, era o melhor aeroporto do mundo, também aconteceu que na própria China, mesmo naquela época, os cartões EM-marine praticamente não eram usados, e mesmo assim os cartões padrão Mifare e os leitores de impressões digitais prevaleciam lá (minha avaliação pessoal, apenas a olho nu).

E agora, a primeira pergunta principal: o que você acha, quais cartões prevalecem na Rússia em 2018? Certo, cartões EM-marine.

A única coisa que é pelo menos um pouco reconfortante é que "eles" têm uma situação um pouco melhor.

A HID Global , um dos maiores fabricantes mundiais de ACS,

estima que atualmente 40% do mercado global de ACS são cartões de proximidade HID (125 KHz), que em termos de segurança são os mesmos da EM-marine. Esses cartões estão totalmente presentes no site oficial da HID e não há uma palavra na

descrição de que esses cartões possam ser copiados.

O engraçado das cotações é que um cartão Em-Marine, StandProx

custa 12 rublos , e o mais simples HID Proximity, cartão HID ProxCard II® custa

200 rublos .

A segunda questão principal imediatamente implora: o mercado russo está condenado ao uso eterno de cartões sem contato? E se não, quais tecnologias estão substituindo-os?

E aqui vou me permitir expressar minha própria opinião - nos próximos anos o cenário do mercado mudará seriamente, e nada, e ninguém mudará.

O cartão ACS será substituído por:- Tecnologias de acesso móvel

- Identificação biométrica

Sobre o estado atual das coisas no campo da identificação biométrica

, nosso site tem um enorme longidish . Mas falaremos sobre a tecnologia de acesso móvel em detalhes neste artigo.

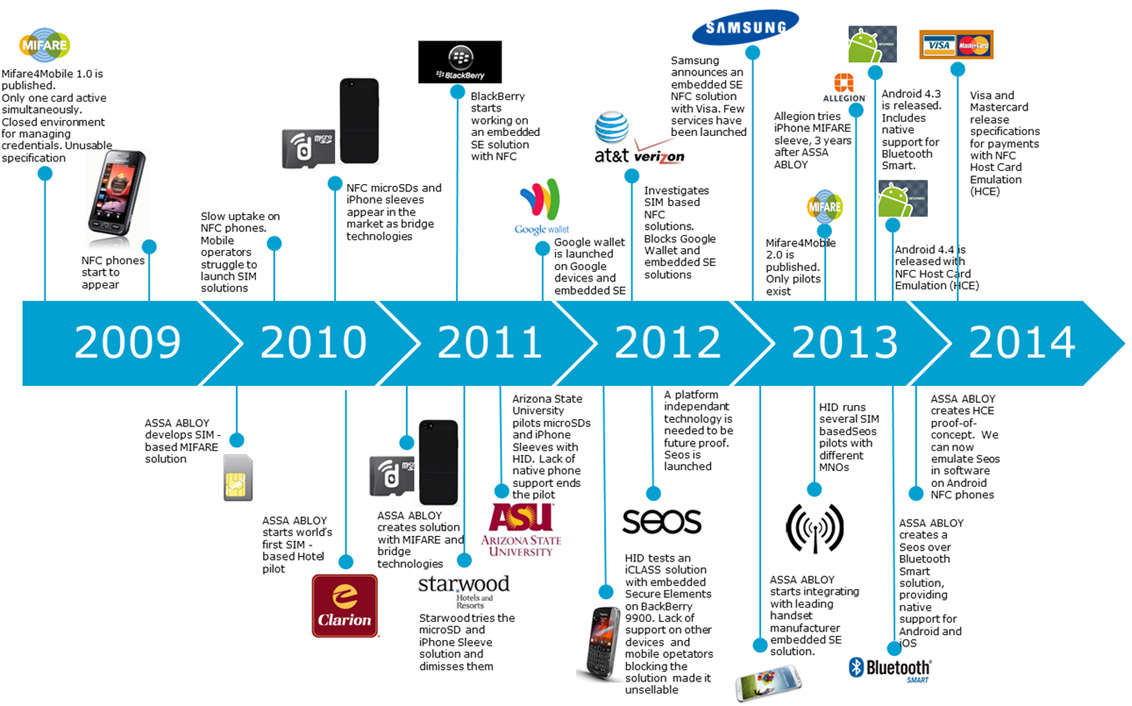

A primeira empresa a oferecer acesso móvel ao consumidor em massa foi a HID Global, membro do conglomerado ASSA ABLOY, vendas para 2016 - US $ 1,2 bilhão. Incluído nas

50 maiores empresas do setor de sistemas de segurança.

Digitalização global do white paper da HID

Vamos considerar 2014 como o ponto de partida do momento em que a tecnologia apareceu nos mercados.

Agora é 2018 e, no mercado russo, você pode encontrar 10 fabricantes que oferecem soluções para acesso móvel.

Parece que novamente superamos todos, e todos os outros países do mundo nos invejam. Mas o diabo, como sempre, nos detalhes, vamos olhar para eles.

E aqui está o primeiro detalhe: as empresas russas apresentaram seus produtos apenas em 2018, anunciadas em 2017 na

exposição de equipamentos de segurança

Securika . Mas, realmente, os dispositivos de trabalho foram colocados à venda da mesma forma em 2018.

O segundo detalhe - de acordo com o número de ofertas, os fabricantes russos, como sempre, vencem, mas e a qualidade. Insider - tudo está ruim, mas há esperança.

O que os fabricantes russos de sistemas de controle de acesso aguardam há 4 anos, especialmente com o entendimento das vantagens catastróficas do acesso móvel.

Benefícios do acesso móvel

É mais barato , mesmo que os identificadores virtuais custem dinheiro, eles não podem ser perdidos, danificados e mais fáceis de administrar. E se os identificadores virtuais forem

gratuitos - é catastroficamente mais barato.

É mais seguro criar duplicatas de placas de 125 KHz, como HID Proximity, para EM-marine, um processo que não será difícil nem para minha avó, é claro, não há interesse em usar "buracos" no seu sistema de controle de acesso, mas desde que você instalar o sistema, você já sabe que existem aqueles interessados.

Além disso, diferentemente dos cartões sem contato, os próprios smartphones suportam autenticação multifatorial, identificação biométrica e outros recursos de segurança com os quais os cartões sem contato nem sonhavam.

É mais fácil de administrar. Quando o identificador é perdido, quebrado, esquecido em casa, alguém deve resolver esse problema, e esse alguém, dependendo do tamanho da empresa, pode gastar uma quantidade considerável de tempo pago nisso.

A vantagem do acesso móvel é que os smartphones têm menos probabilidade de perder, quebrar e esquecer em casa.

Isso é mais eficaz , uma diminuição significativa na prática quando os funcionários comemoram a chegada / cuidado um do outro. Nos estados, as empresas estão

perdendo US $ 373 milhões com isso, de acordo com dados de 2017. Quantas pessoas têm conosco, ninguém pensa, talvez a largura da alma russa não permita, mas a julgar pelo amor de memes como "este país não pode ser derrotado", acho que não menos do que nos EUA.

É mais ecológico , os cartões sem contato são feitos de plástico, que se

decompõem por centenas de anos , e você também precisa considerar que a produção de plástico não é a tecnologia mais ecológica. Segundo a ONU, apenas esse motivo é suficiente para recusar o uso de cartões plásticos.

É mais conveniente . O acesso a partir de um dispositivo móvel pode ser mais rápido e conveniente. Por exemplo, ao viajar de carro, a tecnologia Bluetooth Smart com um alcance estendido permite abrir portões ou barreiras ao se aproximar de um carro, enquanto o motorista não precisa abaixar o vidro do carro e alcançar o leitor com um cartão.

O que é acesso móvel?

Acesso via smartphone significa usar o smartphone como um identificador.

Para fazer isso, você precisa de um smartphone baseado em iOS ou Android com suporte para NFC ou BLE. Além disso, em quase todos os casos, você precisará instalar um aplicativo móvel baixado gratuitamente na Apple Store ou no Google Play, independentemente do fornecedor.

O acesso via smartphone pode ser considerado um substituto completo para identificadores RFID sem contato ou uso paralelo com eles. Como todos os leitores, exceto que conseguem ler o identificador de um smartphone, os identificadores comuns de RFID também podem ler.

Isso pode ser conveniente em alguns casos, por exemplo: todos os funcionários regulares usam um smartphone e cartões plásticos são usados para organizar passes de convidados. Bem, ninguém proíbe amarrar um smartphone e um cartão a uma pessoa, afinal, não vamos esquecer que um smartphone pode às vezes ser descarregado.

O acesso via smartphone implica duas tecnologias, pelo menos uma das quais deve ser compatível com leitores compatíveis com acesso móvel - NFC e BLE.

- NFC (Near Field Communication) - tecnologia de identificação próxima que suporta a tecnologia móvel HCE (Host Card Emulation)

- BLE (Bluetooth Low Energy) - tecnologia de baixa potência Bluetooth .

Os fabricantes de leitores Parsec, Rusguard e PERCo, possuem em seu arsenal apenas o módulo NFC. O que, é claro, é triste, pois limita bastante as possibilidades de uso.

Os fabricantes de leitores Nedap, HID Global, Suprema, ESMART, Salto, Sigur e ProxWay têm uma lista completa de módulos em seus leitores.

Além disso, os fabricantes entendem que as tecnologias de acesso móvel não chegam a um mercado vazio, mas a um mercado já preenchido com o cartão ACS atual. Portanto, com todos os leitores abaixo, você pode usar os cartões inteligentes sem contato clássicos. Em primeiro lugar, será mais fácil organizar um período "de transição", ou seja, Você não pode alterar todos os leitores para dispositivos móveis de uma só vez, o que pode levar um centavo, mas faça isso gradualmente, deixando, por exemplo, a maioria exclusivamente em cartões.

Em segundo lugar, sempre existe uma pessoa única com o Nokia 3310, ou talvez alguém queira usar cartões, por que não - o mundo é diverso.

Então, o que mais você pode usar além de um smartphone:

- Cartões inteligentes sem contato (principalmente Mifare Classic, Mifare DESFire, Mifare Plus, iClass)

- Cartões bancários (Mastercard, Visa, Mundo)

- Smartphones

Dependendo do fornecedor específico, a lista de identificadores será alterada, mas os cartões inteligentes suportam tudo.

Fornecedores que oferecem soluções de acesso móvel no mercado russo

1. NedapNa Nedap, o trabalho com passes de convidados é muito convenientemente organizado; para acesso de visitantes, um código de barras ou código QR único é enviado a ele por e-mail, que é lido na tela do smartphone.

Aplicativo móvel

MACE para Android e

aplicativo MACE para iOS

2. SupremaOs leitores Suprema se distinguem por uma combinação única de métodos de identificação, combinando recursos de identificação por smartphone, identificação biométrica e identificação de cartão sem contato em um dispositivo. De biometria, Suprema suporta a tecnologia de impressão digital e reconhecimento de rosto.

Aplicativo móvel no Android

BioStar 2 Mobile e

BioStar 2 Mobile para iOS.

3. ParsecAplicativo para Android -

Parsec Card Emulator4. RusgardAplicativo para celular Android -

Chave RusGuard5. ESCONDIDOA solução HID Global permite que o smartphone interaja com os leitores iCLASS SE e multiCLASS SE no modo quase toque (toque) ou a distância no modo giratório e em movimento (gire o smartphone). A tecnologia Twist and Go permite que os dispositivos de bloqueio sejam desbloqueados somente após o usuário girar o smartphone 90 graus, o que elimina a abertura acidental ao usar o Bluetooth.

O feedback ativo na forma de vibração e sinais sonoros ao abrir portas aumenta a conveniência do usuário.

Aos preços de cada leitor HID, você também precisa adicionar US $ 75 para o

módulo Bluetooth , que é fornecido separadamente.

HID Mobile Access para Android e

HID Mobile Access para iOS

O aplicativo permite que você obtenha um cartão de acesso no seu smartphone através do portal de administração. Em seguida, o usuário pode usar o telefone como um identificador de acesso. O

aplicativo BLE Config App permite que você use seu telefone para alterar a configuração dos leitores, atualizar o firmware, receber e instalar configurações e gerenciar modelos.

6. ESMARTAplicativo móvel Android -

ESMART® AccessAplicativo móvel IOS -

ESMART® AccessO aplicativo móvel ESMART® Configurator está

disponível no iOS e

Android .

O ESMART se destaca por suas opções de configuração avançadas:

Tipos de identificadores legíveis:

- Read uid

- Trabalhar com memória Mifare ID, Classic, Plus no SL1

- Trabalhando com memória Mifare Plus no modo SL3

- Acesso a identificadores físicos e virtuais do ESMART®

Para todos os cartões Mifare, você pode especificar a quantidade de dados, o deslocamento, o número do bloco que está sendo lido e a chave de autorização por setor (Crypto1 ou AES128)

O ESMART® Access é uma tecnologia para armazenamento e transferência seguros de identificadores físicos e virtuais, com segurança no nível do banco.

As placas físicas são construídas em um chip JCOP (Java) e usam o applet ESMART Access.

Um applet é um pequeno aplicativo que permite estender a funcionalidade de um identificador regular que está sujeito a cópia em um identificador protegido contra cópia.

O ESMART® Access usa os seguintes graus de proteção:

O formato da interface de saída é Wiegand. Você pode especificar um número arbitrário de bytes de dados, usar \ desativar bits de paridade, bem como uma sequência de bytes de saída.

Você pode personalizar a indicação de som e luz, com a capacidade de selecionar a cor ou a ordem das cores iridescentes.

7. ProxWayAplicativo móvel

PW Mobil ID para Android e

PW Mobile ID para iOS

Recursos:

- Trabalho em NFC e BLE

- Armazenamento de até 3 identificadores por vez

- Interface intuitiva: 2 botões (Transfira o identificador para o leitor - o botão "open" e a configuração "gear")

- Solicitar identificador móvel diretamente no aplicativo - envie uma solicitação por correio

- Definir ativar / desativar a transferência do identificador para o leitor, ativando a tela do smartphone

- Obtenção de um identificador móvel a convite do administrador.

- Configurador somente Android - ProxWay Mobile Config

8. SaltoO SALTO com smartphones é suportado pela série XS4 2.0.

Aplicativo móvel JustIN Mobile BLE (apenas com controladores Salto)

O JustIN Mobile usa a tecnologia Bluetooth Low Energy (BLE) para transferir dados com segurança entre o smartphone e os dispositivos finais. A chave criptografada criada no software do sistema de controle de acesso SALTO - ProAccess SPACE é enviada ao smartphone do usuário "Over the Air" - OTA.

Um smartphone com o aplicativo JustIN Mobile e aprovado no procedimento de registro e verificação do usuário recebe e descriptografa a chave do celular e, depois disso, o usuário só precisa tocar no ícone na tela do aplicativo no smartphone para abrir a porta.

9. PERCoEquipamento PERCo que suporta o trabalho com smartphones:

O trabalho com smartphones como identificadores é suportado no software para sistemas de controle de acesso -

PERCo-Web e

PERCo-S-20 .

Um aplicativo

PERCo gratuito deve ser instalado no seu

smartphone Android. Como identificador para smartphones com sistema operacional Android, é usado um identificador IMSI exclusivo - um número de assinante individual associado ao cartão SIM do smartphone.

Os smartphones da Apple (iOS) usam um token exclusivo como identificador, vinculado a um dos cartões bancários emulados no smartphone. Antes de usá-lo em um ACS em um smartphone, é necessário ativar esse cartão bancário específico. Token exclusivo não é um número de cartão bancário. Para smartphones Apple, a instalação do aplicativo PERCo. O acesso não é necessário.

10. SigurA Sigur, como a maioria dos desenvolvedores russos, lançou seu leitor no Securika em 2017, no momento em que o leitor Sigur MR1 BLE está disponível para pedido e os aplicativos móveis estão disponíveis para download.

Além dos smartphones, o leitor trabalha com cartões sem contato da série Mifare - Classic, DESFire, Plus - inclusive no modo SL3.

Como identificadores, você pode usar cartões bancários regulares (Mastercard, Visa, MIR) com suporte para pagamentos sem contato.

O Sigur se distingue pelos identificadores móveis

gratuitos e pelo fato de que os próprios identificadores são inseridos automaticamente no banco de dados ACS no momento da entrega e a partir daí eles vão para os controladores. Aplicativos móveis do

Sigur Access para Android

Sigur Access para iOS.

Configurações do aplicativo

Sigur Reader

Configuration somente para Android.

Emitindo um identificador em um smartphone

Para você usar o smartphone como passe,

um identificador exclusivo deve ser

gerado ou

emitido no smartphone, ele será transmitido do smartphone para o leitor e do leitor para o controlador, e o controlador fornecerá configurações de acesso dependendo dele acessar ou recusar.

Emitindo um identificador virtual

Nesse caso, a geração de um identificador virtual ocorre no banco de dados do fabricante. Em seguida, um identificador já gerado é emitido para o usuário. O significado de seu uso é que todos os identificadores são armazenados no banco de dados do fabricante e não podem ser emitidos duas vezes. Ou seja, o identificador virtual não pode ser transferido, pode ser ativado apenas uma vez, em um smartphone específico, em um aplicativo móvel específico. Além disso, o fabricante controla a exclusividade dos identificadores emitidos, para evitar emitir o mesmo identificador para diferentes usuários.

Uma das vantagens do uso de identificadores virtuais é que o identificador (código numérico) não pode ser visualizado pelo usuário no aplicativo, o que significa que o identificador não pode ser copiado ou transferido.A interceptação do identificador durante a transferência do smartphone para o leitor também falhará, porque É transmitido em forma criptografada.Dependendo do fornecedor, o problema é feito de maneiras ligeiramente diferentes:- Salto usa a tecnologia Over the Air (OTA) para transferir o acesso ao smartphone, o que permite transferir com segurança o identificador virtual para o smartphone do usuário de forma criptografada.

- Em outros casos, a transferência de identificadores ocorre diretamente ao usuário através do administrador do ACS. Assim, a marca ESMART está atualmente trabalhando.

- O Nedap usa a verificação móvel e a transferência de identificadores de rede para um smartphone e também implementa a emissão de um Mace ID gratuito ao registrar um novo usuário.

- A HID Global possui software de administração no arsenal de seu aplicativo HID Mobile Access. Quando o administrador recebe identificadores virtuais do fabricante, eles são atribuídos aos usuários e enviados pela rede aos smartphones dos usuários.

Nesse caso, um identificador pronto é emitido para o usuário, que deve ser ativado apenas usando um código de ativação exclusivo. O aplicativo se comunica com o servidor e, após a comparação, confirma que esse código de ativação é gratuito, após o qual o identificador é transferido para o aplicativo.O custo dos identificadores virtuais

O banco de dados de identificadores virtuais é mantido nos servidores do fabricante - esse é aparentemente um dos motivos pelos quais os fabricantes cobram pela emissão do identificador.ESMART - Identidade virtual segura ESMART® Access:- 100 rublos (ilimitado)

- 60 rublos (7 dias)

- 40 rublos (1 dia)

ProxwayNedap- ID Mace gratuito mediante registro

- 1,1 euros / ano (você pode emitir um número ilimitado de vezes se uma pessoa sair, o identificador será remetido e remotamente enviado para outra pessoa. Há também um sistema de portal do administrador fornecido pelo fabricante por 399 euros por ano. A emissão do identificador é baseada no princípio de criação de uma conta de usuário pessoal. significa que o usuário pode ver seu identificador em qualquer dispositivo a partir do qual ele faça login em sua conta pessoal.

Ospreços da HID são definidos até o final de janeiro de 2019.- Ilimitado 9 dólares por peça.

A partir de fevereiro de 2019:- Cerca de US $ 5 por ano - um identificador para 5 dispositivos com base em uma licença (seguindo o exemplo de antivírus).

- O portal da nuvem administrativa é gratuito e conforme fornecido pelo Nedap pelo fabricante.

SupremaO servidor para emitir identificadores para os usuários é criado pelo administrador no local e é mantido por ele. Existem vários tipos de pacotes:- até 250

- de 250 a 500

- de 500 a 1000

- de 1000 e mais.

O preço médio especificado pelo fabricante é de US $ 440 por 100 pessoas por tempo indeterminado.A Suprema está no processo de desenvolvimento de suas soluções móveis, para que ocorram mudanças de preço periodicamente.Salto Ataxa é cobrada pela manutenção da nuvem em 2,1 Euros por ano, por usuário.SigurOferece identificadores móveis perpétuos gratuitos, gerados a partir de dados de smartphones e software Sigur.Geração de ID com base nos dados do smartphone

O Parsec e o RusGuard usam um método para gerar um identificador virtual com base em um smartphone IMEI exclusivo . Isso acontece automaticamente quando você instala o aplicativo móvel apropriado. A PERCo usa IMSI para esses fins , respectivamente, sem um cartão SIM ou com um que não esteja funcionando, a autenticação falhará.Além disso, o identificador deve ser inserido manualmente no banco de dados do software ACS usando um leitor. Em seguida, ele entra no controlador.As desvantagens de gerar um identificador com base nos dados do telefone incluem a facilidade de falsificação de um identificador. O IMEI é fácil de falsificar, mesmo para um usuário inexperiente.IMSI é um pouco mais difícil de fingir, você precisa do chamado cartão multisím . Também neste caso, o cartão SIM pode ser simplesmente transferido, inserido em outro telefone e autenticado.E, claro, não se esqueça de vários dispositivos técnicos , graças aos quais você pode aprender IMSI secretamente do usuário.Bem, o mais triste é que seus IMSI e IMEI, é claro, são conhecidos pelas operadoras de telefonia móvel e, portanto, por todas as agências policiais de toda a Rússia. Existem muitos exemplos de amor sincero entre empresas russas e agências policiais.Deseja fornecer a chave de todas as portas da sua empresa para a nossa aplicação da lei? Uma pergunta em que você deveria pelo menos pensar antes de fazer uma escolha.O custo de um identificador gerado a partir de dados do telefone

Portanto, neste caso, o fabricante não arca com nenhum custo para manter o banco de dados de identificadores, portanto, a obtenção de identificadores é gratuita.Mas você precisa estar ciente de que um sistema de controle de acesso, com identificadores gerados a partir de dados do telefone, é uma falha de segurança do tamanho de um portão de celeiro. A questão da correção da produção de produtos com esses furos provavelmente é o tópico de um artigo separado, porque ainda lidamos com sistemas de segurança.Revogação de identificação

Há duas maneiras de recuperar um identificador de um smartphone:- A revogação é feita no software ACS do controlador, após o qual o usuário não pode mais ir ao objeto

- Lembre-se on-line do smartphone do usuário, por meio do software de administrador ACS

Recuperando um Identificador de um Smartphone

Se os identificadores estiverem armazenados na interface do ACS na nuvem e o administrador tiver o software apropriado, o identificador poderá ser revogado remotamente. Essa tecnologia é baseada no aplicativo HID Mobile Access.Tecnologia semelhante também é usada pelas marcas HID, Nedap e Suprema.Em outros casos, o identificador é excluído do smartphone excluindo o identificador no aplicativo ou excluindo o aplicativo do smartphone.Revogação de identificadores do controlador ACS

O identificador é revogado manualmente do controlador ACS usando a função “Demitir funcionário” no software do controlador ACS. Válido em todos os controladores.A Rusguard possui em seu arsenal o módulo "Administrador" no aplicativo móvel, que permite, entre outras coisas, bloquear e remover funcionários do sistema remotamenteEmitir identificadores de convidados

As vantagens do acesso móvel para a emissão de passes de convidados são que, para convidados ou funcionários trabalhando remotamente, não há necessidade de uma visita obrigatória ao "crachá" para organizar um passe de convidado. Você pode enviá-lo antecipadamente, por exemplo, por e-mail.Os identificadores de convidados são emitidos de maneira diferente, dependendo do fornecedor:- Emitindo identificadores por um horário específico (ESMART)

- Emissão de identificadores únicos (HID, Suprema)

- Emitindo um código QR (Nedap), um código QR é enviado para o E-mail, lido na tela do telefone. Esta opção me parece especialmente conveniente, pois Não é necessário instalar o aplicativo em um smartphone para passar a identificação, mas também há um sinal de menos - o código QR pode ser facilmente transmitido.

- A emissão de um identificador ilimitado seguido pela remoção manual do sistema de controle de acesso (todos os outros) não é essencialmente diferente dos cartões sem contato de hóspedes emitidos nos sistemas clássicos de controle de acesso

Transferência do identificador para o controlador ACS

O administrador do ACS pode receber códigos de ativação do fabricante de várias maneiras:- Por email, na forma de um arquivo .xlsx com uma senha. Isso acontece com o ESMART e o ProxWay.

- , , Nedap Salto, HID.

. . - Suprema, Parsec, RusGuard Sigur.

?

Para qualquer fornecedor, ao alterar ou perder um smartphone, o identificador é perdido como perda ou substituição de um cartão físico, portanto, um novo identificador virtual para um novo smartphone será necessário e, em caso de geração com base nos dados do smartphone, um novo identificador será gerado de acordo.Como o aplicativo online verifica todos os identificadores emitidos anteriormente, não é possível emitir o mesmo identificador novamente - o aplicativo irá gerar um erro de autenticação.A aplicação de qualquer fabricante de leitores está sujeita à regra de exclusividade dos identificadores, como resultado da qual a repetição do identificador não deve ser possível do ponto de vista da segurança do sistema.Armazenamento de dados

O problema com dados pessoais é um tópico importante, então vamos nos concentrar no que e onde está armazenado.Somente identificador: armazenado em dois lugares (nesse caso, o identificador é apenas um número longo único):- No banco de dados do fabricante do leitor, ele pode estar com uma interface do navegador para acesso ou software do cliente, ou pode ser um banco de dados de armazenamento local inacessível do lado de fora. Este item é apenas para identificadores virtuais; os identificadores gerados com base nos dados do smartphone não são armazenados no banco de dados geral do fabricante.

- No aplicativo no telefone do usuário

- Na memória do controlador ACS

O identificador e o nome do titular são armazenados:NFC Bluetooth

Para transferir o identificador do smartphone para o leitor, são usadas interfaces de comunicação NFC ou Bluetooth. Vamos examinar com mais detalhes qual é a diferença e quais podem ser os prós e os contras no contexto dos objetivos da ACS.NFC é uma tecnologia de identificação de curto alcance. A vantagem é o menor consumo de energia em comparação com o Bluetooth, mas a NFC perde a tecnologia Bluetooth em alcance, NFC - alcance até 7 cm, Bluetooth - alcance até 20 metros, despretensão às condições climáticas e velocidade de transferência de dados.Mas um longo alcance nem sempre é uma virtude. A NFC, devido ao seu curto alcance de leitura, elimina problemas ao transmitir um identificador, enquanto as transferências por Bluetooth podem interferir na interferência e nos sinais de dispositivos de terceiros que usam essa radiofrequência.Uma característica importante do uso da tecnologia NFC é que o módulo NFC não está disponível em dispositivos iOS, ao contrário do Bluetooth, que está disponível para quase todos os dispositivos móveis e é mais universal.Não se esqueça que a especificidade do uso do Bluetooth também é que ele deve ser constantemente ativado no smartphone. Muitas vezes, existe o medo de que isso drene rapidamente o telefone. O uso da tecnologia Bluetooth de quarta geração, ou BLE (Bluetooth Low Energy), permite que você não sacrifique a cobrança do telefone pelo uso de sistemas de acesso móvel, uma vez que o transmissor é ligado apenas para enviar dados.Além disso, as especificidades do uso do Bluetooth serão que, se houver vários leitores na zona de identificação, todos eles consideram o identificador e desbloqueiam dispositivos de bloqueio, a menos que programados de outra forma no controlador ACS, mas provavelmente não o farão, cenários de trabalho complexos não são suportados por todos os ACSs.Bem, imagine a situação: você está andando pelo corredor e todas as portas abertas, exceto que isso parece um horror, é claro que isso é completamente contrário aos objetivos do ACS. A maioria dos fabricantes permite ajustar a faixa de resposta de cada leitor em particular, o que será uma boa solução, porque para uma porta, pode ser uma, a uma pequena distância, mas para uma barreira, pelo contrário, e no máximo 20 metros é uma configuração completamente funcional.Conclusões

Os sistemas de controle de acesso que conhecemos já estão mortos. Mas a indústria ainda não parece ter percebido isso. Os identificadores móveis se tornarão um dos principais impulsionadores da mudança de paradigma para o controle de acesso no mundo e o que há no mundo na Rússia.

Os dispositivos móveis já substituíram muitos itens do cotidiano em nossas vidas. Além disso, a substituição está ocorrendo a um ritmo impressionante. Seis meses atrás, eu não usava o telefone para fazer compras, mas hoje eu tento evitar lugares onde é impossível pagar por uma compra usando um smartphone, e consigo. Hoje, aproximadamente 99,9% das compras pessoais pago com um smartphone. O progresso de 0 a 99,9% por meio ano até me impressionou quando percebi isso.

A chegada da tecnologia móvel no setor de segurança produzirá o efeito de uma bomba explodindo. E parece que muitos serão expulsos do mercado por essa onda de explosão.

HID, Suprema e Nedap - tradicionalmente apresentavam soluções excelentes e incomparáveis, tradicionalmente por muito dinheiro.

A estratégia escolhida pelos fabricantes russos de sistemas de controle de acesso está sendo vista agora. Das marcas russas, apenas ESMART e ProxWay apresentaram soluções comparáveis em implementação técnica a fornecedores estrangeiros. E existem fabricantes de sistemas de controle de acesso, incluindo aqueles que ocupam uma participação de mercado decente, que não apresentaram nenhuma solução para acesso móvel e, consequentemente, não foram mencionados neste artigo.

E o mais interessante é que nem a ESMART nem a ProxWay são líderes no mercado de controle de acesso. Eu diria isso para iniciantes.

E identificadores móveis e biometria são apenas o começo. Outra tendência que pode ter um impacto significativo no mercado russo é a entrada de fabricantes de CFTV no mercado de controle de acesso. A HikVision introduziu uma

linha ACS ampla e de alta qualidade .

E se você se lembra, e eu lembro disso toda vez que alguém pronuncia a frase "alma russa misteriosa", que um dos controladores mais repugnantes para a ACS - o

S-2000-2 Bolid , também é o controlador mais popular simplesmente devido à sua popularidade sistemas de segurança contra incêndio. Acontece que a vigilância por vídeo pode se tornar o mesmo mecanismo para o ACS dos fabricantes de vigilância por vídeo.

Outra característica importante dos cartões sem contato é que, em seus mais de 30 anos de história, eles não foram além do escopo da solução local de controle de acesso usada principalmente nas empresas. Indivíduos da Roma antiga até o presente usam chaves de metal.

Usar um smartphone pode muito bem ser uma solução para o mercado de varejo. É brega, mas como fã do Airbnb, eu apenas me cansei de concordar com um momento em que eles podem me dar as chaves do apartamento que eu aluguei. Quão mais fácil seria se eu pudesse colocar o aplicativo no meu smartphone e calmamente abrir a porta durante todo o período de locação. Nos hotéis, soluções semelhantes podem ser mais convenientes do que as soluções de cartões existentes.

Esses são, de um jeito ou de outro, outros produtos, mas as tecnologias são as mesmas e, como no mercado de videovigilância, existem empresas que oferecem soluções para diferentes mercados sob diferentes marcas. Então, isso pode acontecer no ACS.

Parece que muitos líderes do mercado russo de controle de acesso instintivamente buscam a salvação do futuro no passado. Eles se apegam à experiência antiga, tentando extrair dela o que nunca teve e não poderia ter sido, já que o mercado russo de sistemas de controle de acesso nunca enfrentou essas mudanças. Provavelmente, essa estratégia funcionará por algum tempo.

Mas muitas - isso não significa tudo, algumas empresas russas ESMART e ProxWay apresentaram produtos de qualidade em pé de igualdade com contrapartes estrangeiras. A Sigur se destaca por sua abordagem interessante e integração perfeita com o seu ACS.

Tudo isso nos dá uma boa esperança de que em breve apenas os veteranos poderão recuperar cartões EM-marine, além de cartões perfurados, cartões com código de barras e cartões com fita magnética.

Outro ponto que vale a pena mencionar: os dispositivos de identificação, examinados em detalhes neste artigo, são apenas um dos componentes do sistema de controle e gerenciamento de acesso e, para que seu sistema funcione perfeitamente (e discordamos por menos), você não deve prestar menos atenção à escolha de dispositivos executivos , controladores e software. E, é claro, vale a pena prestar atenção que as capacidades de integração dos modernos sistemas de controle de acesso são enormes - com sistemas de segurança e incêndio, sistemas de vigilância por vídeo, acesso a um computador, sistemas de elevadores e muito mais. Portanto,

não se esqueça, antes de fazer uma escolha,

leia nossa próxima amostra da sua escolha de

ACS .