Muitos textos foram escritos sobre o tema das diferenças entre as mentalidades russa e ocidental, muitos livros foram publicados e muitos filmes foram rodados. A discrepância mental percorre literalmente tudo, desde as nuances do cotidiano até a elaboração de regras - inclusive no campo de aplicação dos sistemas de proteção contra vazamento de informações (DLP). Por isso, tivemos a ideia de preparar para nossos leitores uma série de artigos comparando abordagens à proteção contra vazamentos na maneira russa e americana.

No primeiro artigo, comparamos as semelhanças e diferenças nas recomendações dos reguladores russos e estrangeiros sobre proteção de informações, às quais os sistemas de proteção contra vazamentos podem ser aplicáveis em um grau ou outro. No segundo, falaremos sobre a aplicabilidade dos principais sistemas DLP em termos de módulos componentes às medidas de proteção GIS recomendadas pelo FSTEC da Federação Russa. No terceiro, consideramos a mesma lista de sistemas de proteção contra vazamentos para correlações com as recomendações do padrão americano NIST US.

Então, o que o FSTEC da Federação Russa e o NIST EUA nos recomendam em relação à proteção das informações, para as quais os sistemas DLP podem ser usados? A resposta a esta pergunta está sob o corte.

Com a gente

Na Federação Russa, o órgão que implementa a política estadual, bem como as funções especiais e de controle no campo da segurança da informação estadual, é o FSTEC (Serviço Federal de Controle Técnico e de Exportação). O principal documento regulatório para SIG (sistemas de informação do estado) e ISPDn (sistemas de informação de dados pessoais), de acordo com os pedidos 17, 21 e 31, é o documento metodológico do FSTEC "Medidas para proteger as informações nos sistemas de informação do estado". O documento descreve uma metodologia para implementar medidas organizacionais e técnicas para proteger as informações nos sistemas de informações estaduais e relacionados (PI).

Este documento afirma que os requisitos de segurança da informação dependem da classe de segurança do sistema. Existem apenas três classes - K1, K2, K3, que visam garantir confidencialidade, integridade e acessibilidade das informações processadas no sistema. A primeira classe (K1) é a mais alta, a terceira classe (K3) é a mais baixa. A classe do sistema depende de dois parâmetros: no nível de significância da informação processada e na escala do sistema de informação.

O documento FSTEC descreve as medidas de segurança da informação nos sistemas de informação, começando com a identificação e autenticação e terminando com a proteção do próprio IP, meios e sistemas de comunicação e transferência de dados. O processo de segurança da informação, de acordo com o documento, deve ser estruturado da seguinte forma:

- definição de um conjunto básico de medidas de proteção de acordo com a classe IP,

- adaptação do conjunto básico de medidas,

- aperfeiçoamento de medidas de acordo com o modelo de ameaça;

- além disso, levando em consideração uma estrutura regulamentar diferente em relação à proteção de informações.

Eles têm

Nos Estados Unidos, o NIST (Instituto Nacional de Padrões e Tecnologia), o Instituto Nacional de Padrões e Tecnologia, é responsável por regular a segurança da informação de organizações comerciais e estatais.

Desde o início dos anos 90, o NIST publica o Federal Information Processing Standards (FIPS) e as Publicações Especiais mais detalhadas na área de segurança da informação. Uma das publicações nesta categoria, SP 800-53 rev., É aplicável a sistemas de prevenção de vazamento de dados. 5 “Controles de segurança e privacidade para sistemas e organizações de informação”. Este documento ainda não foi aprovado, mas já está fechado para discussão. O texto preliminar do documento será publicado na primavera de 2019 e o final no verão de 2019.

Apesar de os documentos diferirem em sua estrutura, a abordagem para garantir a segurança das informações neles descrita é bastante semelhante. Ao mesmo tempo, o padrão americano mostra um viés em relação à consultoria:

- Seção de Gerenciamento Básico.

- Orientação adicional.

- Melhorando controles básicos.

- Controles relacionados.

- Uma seção de links para outra estrutura regulatória aplicável a um controle ou que aprimora esse elemento.

A categorização dos sistemas de informação por classes é regulamentada por outro documento - FIPS 199. A abordagem de classificação, como nas recomendações do FSTEC, baseia-se na tríade clássica "Confidencialidade - Integridade - Acessibilidade". A criticidade máxima é determinada com base no impacto potencialmente mais alto no IP de um dos elementos da tríade.

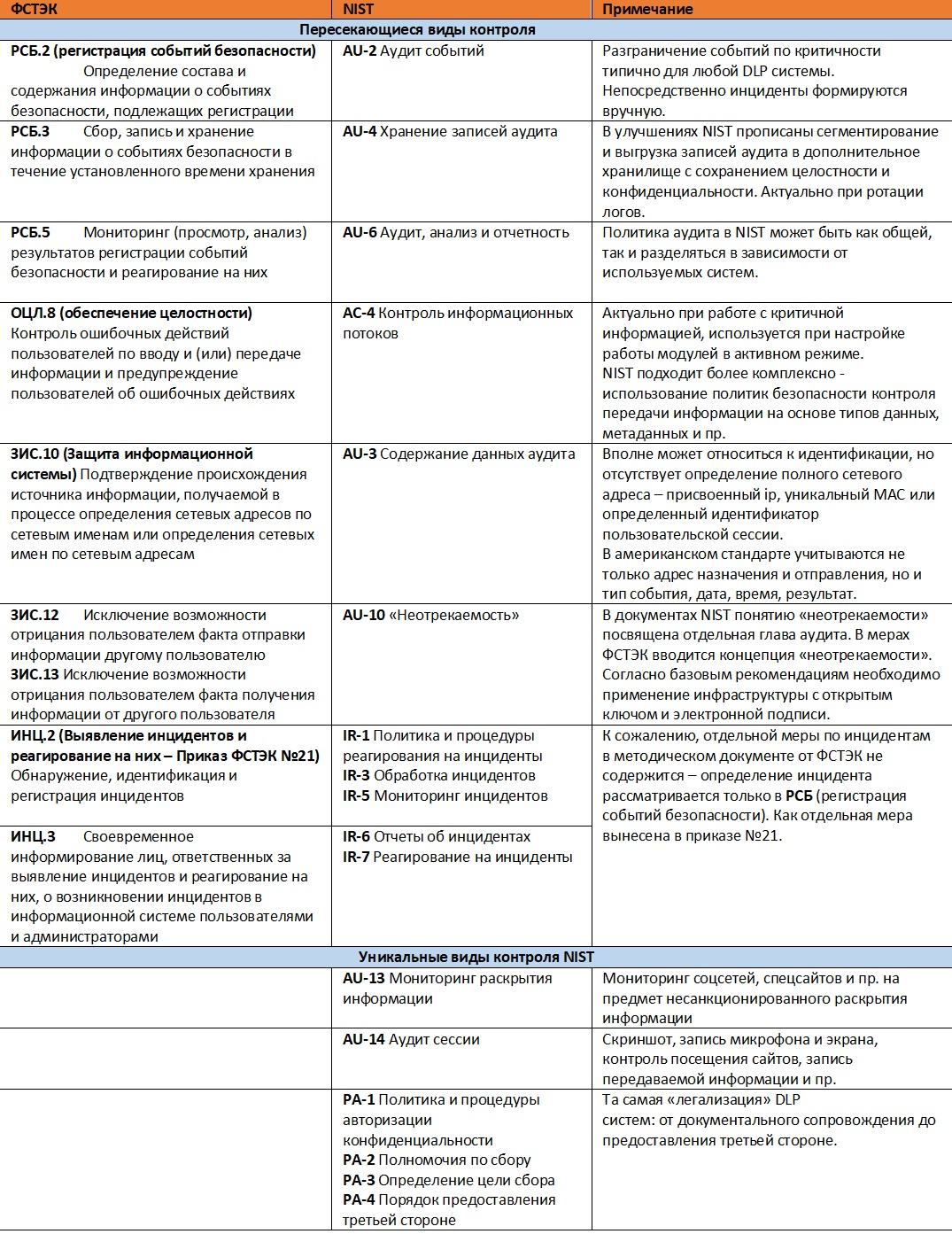

Portanto, destacaremos diretamente as medidas e instruções que podem ser atribuídas aos meios de impedir o vazamento de dados (consulte a tabela abaixo).

Tabela de comparação de recomendações do FSTEC e NIST

Como pode ser visto na tabela, as recomendações básicas do NIST são de nível superior. Vale ressaltar, no entanto, que as normas americanas contêm instruções diretas sobre o uso de sistemas de prevenção de vazamento de dados, incluindo um capítulo separado sobre a “legalização” de tais sistemas, onde todas as medidas necessárias são explicitadas, desde procedimentos legais e o desenvolvimento de políticas de segurança da informação, a nomeação de responsáveis e antes de controlar a troca de informações com terceiros.

O padrão americano permite o uso de dispositivos móveis pessoais para autenticação em sistemas de informação usando um mecanismo de bloqueio temporário e / ou criptografia forte. Mas, apesar de todo o "avanço", o documento não diz como regular o uso desses dispositivos para identificação em sistemas de prevenção de vazamento de dados.

No futuro, devido ao amplo uso dos sistemas DLP e ao aumento do número de incidentes identificados, o número de litígios aumentará. Em tal situação, simplesmente “legalizar” não é suficiente - precisamos de uma base de evidências e ela não pode existir sem “irresistibilidade”. O NIST é dedicado a isso em um capítulo de auditoria separado, AU-10, que define esse conceito. Recomendações adicionais para o fortalecimento descrevem o procedimento para garantir “não repúdio” ao criar, enviar e receber informações:

- Coleta de informações necessárias sobre o usuário e identificação no sistema de informações.

- Validação - confirmação da identidade e identidade.

- O gerenciamento do ciclo de vida é um processo contínuo de coleta de informações e verificação dos direitos de conformidade de acordo com as ações tomadas.

- Verificação de invariância / modificação de informações antes da transmissão e processamento. Por exemplo, usando uma soma de verificação.

- O uso de assinaturas eletrônicas .

Nas recomendações do FSTEC, o procedimento para garantir “não repúdio” não é descrito em detalhes, embora os requisitos para o fortalecimento do

IAF.7 (identificação e autenticação de objetos do sistema de arquivos) indiquem a necessidade de “usar evidências de autenticidade”. Talvez no futuro, o regulador considere mais detalhadamente medidas que são recomendáveis a serem aplicadas para garantir "não-repúdio".

O que posso emprestar

Em nossa opinião, recomendações úteis do padrão americano são:

- conveniência de usar meios de identificação / autenticação, proteção adicional das contas e informações transmitidas como parte do procedimento de "não repúdio". Tais recomendações podem ser incluídas na norma russa de qualquer forma explícita e simplificada, sem o uso de uma assinatura eletrônica qualificada de acordo com a Lei Federal nº 63.

- regulamentação do mecanismo de “legalização” do DLP, iniciando com suporte documental e finalizando com o fornecimento de informações a terceiros.

Talvez no futuro, essas recomendações sejam refletidas nos padrões domésticos.