É habitual que, no final de cada ano, as empresas se lembrem, compartilhando suas realizações e publicando previsões, que, por sorte, estão associadas aos produtos da empresa. Não vou quebrar essa tradição com duas pequenas adições. Não falarei sobre nossas realizações no ano passado; Eu posso escrever sobre isso em nosso

blog corporativo. E com previsões, a situação não é publicidade tão óbvia. Temos muito a dizer no contexto da segurança cibernética, mas tentarei focar no que as outras empresas geralmente não mencionam, mas é muito importante e o que deve ser levado em consideração na minha estratégia de segurança da informação em 2019. Além disso, não vou esconder, tivemos uma mão em algumas das tendências descritas. Entre outras coisas, falaremos sobre as vulnerabilidades do BGP e CDN, invasão de dispositivos de rede, futuras redes TLS 1.3 e 5G, ataques de API e cibernéticos.

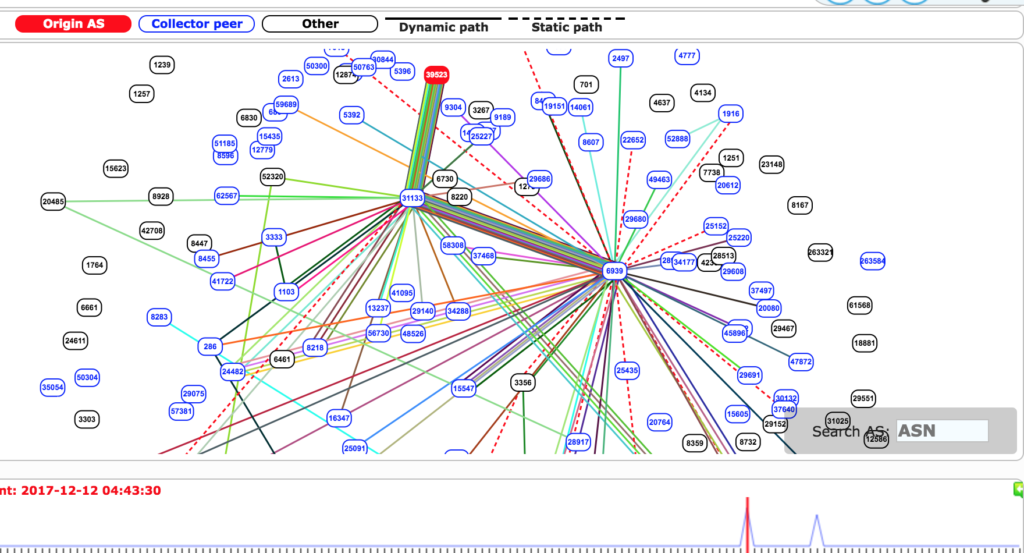

Detendo tráfego através de vulnerabilidades BGP

Recentemente, as vulnerabilidades no protocolo de roteamento da Internet BGP tornaram-se mais frequentes. Interceptar e redirecionar o tráfego permite analisá-lo e manipulá-lo, o que leva ao roubo de criptomoedas, violação da confidencialidade e restauração do controle dos computadores controlados pela polícia. No outono de 2018, foi detectado um novo esquema usado pelos criminosos cibernéticos para enganar a publicidade on-line. A operação do invasor, chamada

3ve , interceptou o tráfego de mais de 1,5 milhão de endereços IP e fez as empresas de publicidade acreditarem que bilhões de impressões de banners da Internet foram realmente vistas por usuários reais. Sim, este não é o

roubo de tráfego de uma agência de armas nucleares do Reino Unido. E sim, isso não é uma

interceptação de tráfego de 1300 endereços da Amazon para se disfarçar de site MyEtherWallet com o roubo subsequente de 150 mil dólares em criptomoeda. E isso não é uma

interceptação de tráfego de duas dúzias de instituições financeiras, incluindo MasterCard e Visa (assim como Symantec e Verisign). Alguns anúncios irritantes que todos tentamos remover com a ajuda de plug-ins e software especializado. Mas para as empresas de publicidade, esse ataque custou US $ 29 milhões, que foram "jogados no abismo", isto é, pagos a golpistas que usavam vulnerabilidades e configurações incorretas de BGP.

O que a Cisco responderá

O que a Cisco responderá : para neutralizar a implementação de ameaças aleatórias ou maliciosas via BGP, não venderemos nada para você :-) Apenas recomendamos que você se familiarize com nossos manuais (

aqui e

aqui ) e configure seu equipamento de rede de acordo. Além disso, monitorar as informações de roteamento da sua rede usando os serviços de monitoramento BGP apropriados é uma boa recomendação.

Hackeando dispositivos de rede

45 mil roteadores comprometidos foram encontrados no final de novembro de 2018. Um botnet de 100.000 dispositivos de rede comprometidos Broadcom, Asus, TP-Link, Zyxel, D-Link, Netgear, US Robotics e outros foi descoberto algumas semanas antes. Em maio, a

Cisco Talos descobriu meio milhão de dispositivos de rede comprometidos em 54 países. Entre os

fornecedores afetados estão ASUS, D-Link, Huawei, Ubiquiti, UPVEL, ZTE, bem como Linksys, MikroTik, Netgear e TP-Link. O equipamento de rede de hackers passa de casos únicos para o mainstream, pois permite que os invasores obtenham acesso a grandes quantidades de informações de interesse para eles, que podem ser transmitidas de forma não criptografada.

O que a Cisco responderá : se estamos falando de equipamentos da Cisco, desenvolvemos muitas

recomendações para proteger roteadores com base nos sistemas operacionais

Cisco IOS ,

IOS XR ,

IOS XE , cuja implementação correta aumenta sua segurança muitas vezes. Além disso, fomos os primeiros a encontrar ataques em nossos roteadores (devido à sua popularidade) e começamos a introduzir mecanismos de inicialização segura de inicialização segura, proteção de memória, proteção contra falsificação de componentes de hardware em equipamentos etc.

Outros fabricantes também devem ter instruções apropriadas sobre como atualizá-los e protegê-los. Além disso, é uma boa prática

analisar a telemetria proveniente de equipamentos de rede, o que permite identificar anomalias no tráfego da rede e detectar atempadamente comprometimentos no nível da infraestrutura de rede, que em 2019 continuará a interessar os invasores.

Ataques da cadeia de suprimentos

Os ataques a equipamentos de rede lembraram uma

história antiga que alguns de nossos clientes em todo o mundo enfrentaram (havia poucos). Sem um contrato de serviço para os nossos equipamentos, eles baixaram um novo firmware para roteadores que já haviam sido descontinuados dos sites da Internet, o que levou à infecção de dispositivos, interceptação de informações e fomos solicitados a revisar a estratégia de autodefesa dos equipamentos de rede e lançar a iniciativa

Trustworthy Systems , No âmbito do qual redesenhamos substancialmente a arquitetura de nossos dispositivos e os equipamos com mecanismos de

inicialização confiáveis , proteção contra a execução de código malicioso na memória, proteção contra falsificação de componentes eletrônicos etc.

Em 2018, o Departamento de Segurança Interna dos EUA compartilhou uma

história sobre como hackers desconhecidos atacaram várias empresas de energia na América do Norte e o fizeram através do chamado ataque Waterhole. A essência do ataque é que os atacantes não iniciam o primeiro passo com o hackeamento da empresa vítima, mas comprometem o site do fabricante do software ou hardware que a vítima usa. Mais cedo ou mais tarde (com a qualidade atual do software, mais cedo), a empresa acessa o site do fabricante para obter atualizações de software e firmware e baixa o software infectado do recurso confiável, confiando nele completamente e completamente. Assim, os atacantes entram na organização e começam a expandir a ponte. Esse ataque permite infectar não uma, mas muitas empresas de uma só vez, que, como um local de irrigação (daí o poço de água), chegam ao site do fabricante para atualizações.

No final de agosto de 2018, a companhia aérea British Airways

enfrentou o fato de que várias centenas de milhares de seus clientes foram afetados pelo vazamento de dados do cartão de pagamento que foram inseridos no site ao solicitar bilhetes. Durante a investigação, descobriu-se que o grupo de hackers Magecart invadiu ... não, não o site da British Airways, mas o site de seu contratado, do qual o JavaScript infectado foi baixado, o que causou vazamento de informações. A Magecart seguiu táticas semelhantes no caso de ataques ao site de ingressos da Ticketmaster, além de vários outros recursos de comércio eletrônico. Por fim, vale ressaltar que, de acordo com uma versão, não o site principal da British Airways foi danificado, mas um de seus clones, localizado na infraestrutura CDN do provedor de Internet e projetado para acelerar o acesso ao site da companhia aérea a partir de determinados locais. Nesse caso, não foi a própria empresa que foi invadida, mas uma de suas contrapartes que forneceu parte de sua infraestrutura.

Esses exemplos, bem como o caso descrito acima de interceptar tráfego por meio do BGP no caso de roubo de criptomoeda, mostram que não apenas os recursos de interesse dos hackers da empresa, mas também a infraestrutura que o serve podem ser atacados. Em nossa opinião, esses ataques só se tornarão mais frequentes, o que levanta a questão da necessidade de expandir o escopo de atenção dos especialistas em segurança cibernética e desenvolver uma estratégia de segurança não apenas por conta própria, mas também para monitorar a segurança de seus parceiros, contratados e contratados.

O que a Cisco responderá : não há receita universal aqui - tudo depende muito de como e qual infraestrutura do contratado os hackers quebram. Se estamos falando de ataques ao BGP, precisamos monitorar as rotas do BGP. Se estivermos falando de um ataque através de um script infectado no site de um fabricante comprometido, o

monitoramento do DNS com o

Cisco Umbrella ajudará; se estamos falando de baixar um software falsificado, a análise de anomalias na telemetria com o

Cisco Stealthwatch pode ajudar. O mais importante é incluir essa ameaça na lista de ameaças relevantes em 2019.

Próximo TLS 1.3

Todo mundo já ouviu falar do protocolo TLS, cujo antecessor era o protocolo SSL. Mais recentemente, em agosto de 2018, foi publicada a recomendação RFC 8446, que identificou uma nova versão 1.3. As vantagens da nova versão incluem maior velocidade e força criptográfica. Ao mesmo tempo, as vulnerabilidades da versão anterior foram eliminadas, bem como novos recursos úteis foram adicionados. Hoje, o TLS 1.3 suporta muitos navegadores e bibliotecas de criptografia populares (por exemplo, Chrome, Firefox, OpenSSL). Tudo parece estar bem, mas infelizmente. O atraso na adoção do TLS 1.3 deveu-se, entre outras coisas, ao fato de que esta versão do protocolo não permite que o tráfego seja inspecionado usando dispositivos intermediários (NGFW, IDS, proxies etc.) necessários para muitos serviços corporativos de segurança cibernética. Várias empresas no processo de discussão do TLS 1.3 propuseram incluir um protocolo de troca de chaves mais fraco, mas todas essas propostas foram rejeitadas para garantir confidencialidade na Internet e proteger contra interferência do governo na liberdade de comunicação. Com o uso ativo do TLS 1.3, a incapacidade de inspecioná-lo se tornará muito aguda e os primeiros problemas podem começar já em 2019.

O que a Cisco responderá : não planejamos ficar no caminho do progresso e colocar obstáculos ao apresentar a nova versão do TLS (especialmente porque nós mesmos estamos implementando-o em nossas soluções), mas recomendamos que você pense se precisa mudar para ele em sua infraestrutura se o TLS 1.2 não foi hackeado e ainda não foi proibido? Mas, mais cedo ou mais tarde, essa transição ocorrerá e os especialistas em segurança da informação serão confrontados com toda a questão: como monitorar o tráfego que não pode ser monitorado? A resposta pode ser uma tecnologia semelhante à

Análise de tráfego criptografado desenvolvida por nós, que permite entender, sem criptografia e descriptografia, o que há dentro do tráfego criptografado (mas sem acesso ao próprio conteúdo).

Criptografia de tráfego

Falando em criptografia ... Em nosso

relatório anual sobre segurança cibernética (Cisco Annual Cybersecurity Report 2018), observamos que 55% do tráfego global da Web no ano passado foi transmitido em forma criptografada, 12% a mais que no ano passado, e o número de programas maliciosos usando criptografia triplicada. Em uma de suas previsões, o Gartner previu que, no ano do Porco da Terra Amarela (sim, este é o ano de 2019), já 80% de todo o tráfego da Web será criptografado. E o que fazer em tal situação? Especialmente se o tráfego estiver criptografado usando o TLS 1.3 descrito acima?

O que a Cisco responderá : nós, em nossa própria infraestrutura, também encontramos esse problema e desenvolvemos uma série de recomendações que estamos prontos para compartilhar com você. Em primeiro lugar, não

desconecte dispositivos intermediários (por exemplo,

Cisco NGFW ou

Cisco WSA ) que podem encerrar túneis e inspecionar o tráfego descriptografado (pelo menos até o TLS 1.3). Se houver receio de que o dispositivo de segurança da rede “caia” no desempenho, você poderá atribuir a função de finalizar o tráfego criptografado a um dispositivo externo, por exemplo, o Radware Alteon. Não sendo capaz de analisar o canal criptografado, não se desespere. Você pode usar tecnologias de aprendizado de máquina que penetram no tráfego criptografado sem descriptografá-lo (por exemplo,

Cisco ETA ) ou detectar a interação com servidores de comando ou outros recursos maliciosos na Internet. No portfólio da Cisco, o

Cisco Umbrella ajudará a resolver esse problema. Por fim, não se esqueça de que existe um local em que até o tráfego criptografado já é descriptografado - esses são dispositivos finais - estações de trabalho e servidores, nos quais você pode (e precisa) instalar os recursos de segurança apropriados. Mas um antivírus convencional não funcionará aqui - você precisa de algo mais moderno do que uma solução desenvolvida no final dos anos 80. Na Cisco, essa solução é chamada

Cisco AMP for Endpoints e nós mesmos a usamos em nossos laptops (nem todos os desenvolvedores de segurança podem se gabar disso), mas é claro que você também pode usar outras soluções EDR (Endpoint Detection & Response).

Ataques sem arquivo

As tecnologias de proteção antivírus apareceram no final dos anos 80 e, desde então, na maioria das vezes, não mudaram muito. Existe um programa malicioso, que é estudado por analistas de vírus, desenvolve uma assinatura e equipa seus produtos. Há uma assinatura - o malware está sendo capturado. Sem assinatura - não foi pego. Uma das tarefas dos invasores é passar despercebida o maior tempo possível e, para isso, eles continuam brincando ativamente com gato e rato com os guardas de segurança. Alguns reforçam sua competência na detecção de atividades maliciosas e anormais, enquanto outros aumentam seu potencial de permanecer invisíveis pelo maior tempo possível. Uma das tendências crescentes continua sendo o uso de ataques sem arquivos que exploram ativamente os comandos internos do sistema operacional e do PowerShell, se passando por usuários legítimos de computadores.

O que a Cisco responderá : como estamos falando apenas de dispositivos de terminal, temos duas soluções destinadas a proteger e controlar ataques sem arquivos - o

Cisco AMP for Endpoints e o Cisco AnyConnect. A primeira solução pertence à classe EDR e permite realizar um inventário de software, incluindo uma análise de suas vulnerabilidades, explorações de blocos, incluindo aquelas que são lançadas na memória, analisar atividades por meio de indicadores de comprometimento (IOC) constantemente atualizados, além de conduzir uma investigação e procurar ameaças (caça de ameaças ) O Cisco AnyConnect com NVM (Network Visibility Module) integrado permite coletar dados de atividades no host no formato adaptado ao Netflow para correlacioná-los com os dados recebidos na camada de rede do

Cisco Stealthwatch . Além disso, um nível adicional de proteção será fornecido pela Cisco Umbrella, que monitora as comunicações com os servidores de comando de malware, incluindo os livres de arquivos.

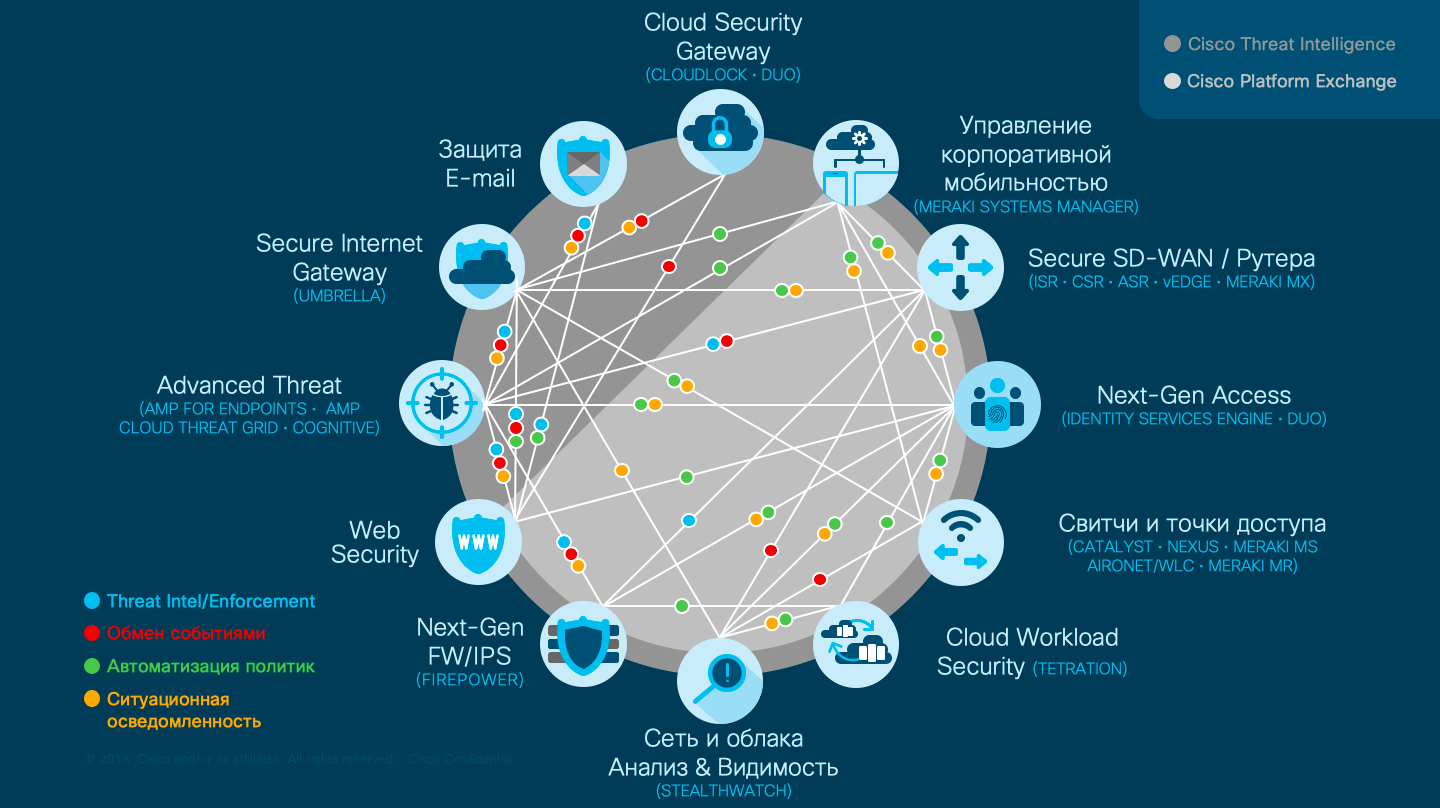

Integração, automação e API

A integração do Cisco AnyConnect com o Cisco Stealthwatch não é um capricho do fabricante, mas uma necessidade urgente, ditada pela mudança no cenário de ameaças e pelo surgimento de ataques com vários vetores que penetram nas redes corporativas e departamentais de muitas maneiras diferentes - através de vulnerabilidades de portais da Web, drives flash lançados, ataques de Waterhole e vulneráveis. wi-fi trazido por um laptop infectado de um gerente ou contratado, etc. Nem uma solução única para a segurança da informação é capaz de lidar com ameaças modernas. É muito longo e pouco confiável aguardar que o consumidor comece a integrar os produtos de segurança da informação adquiridos entre si. Devemos tomar o processo em nossas próprias mãos. Segundo as estatísticas da Cisco, muitas empresas usam várias dezenas de recursos de segurança diferentes que não sabem como interagir entre si, enquanto criam uma sensação de falsa segurança. Atualmente, o tempo médio para não detecção de atividades maliciosas na rede é de aproximadamente 200 dias. E tudo porque os meios de proteção funcionam como estados nos Bálcãs - cada um independentemente um do outro (não é por acaso que o termo “balcanização da Internet” apareceu, como sinônimo de criação de segmentos nacionais da Internet). Mas a situação mudará, o que já pode ser visto no exemplo da mesma Cisco e suas iniciativas

pxGrid , ACI,

Cisco Security Technology Alliance , que reúnem duzentas empresas de desenvolvimento, unidas para resistir a ataques cada vez mais complexos e acelerados.

O que a Cisco responderá : nossa resposta é automação e APIs que permeiam todos os nossos produtos para combiná-los em um único sistema de segurança e obter esse efeito sinérgico, que permite acelerar o processo de detecção de ameaças de algumas centenas de dias para 4 horas e meia. Isso é obtido através da troca de dados de ameaças, da automação da geração de assinaturas, do acesso a fontes externas de indicadores de comprometimento, da transferência de comandos entre ferramentas de segurança, etc.

O aumento do uso de inteligência artificial nos dois lados das barricadas

Inteligência artificial é hype. Diferentemente do aprendizado de máquina, que já está se tornando a norma, e não uma exceção à segurança da informação. Automação de tarefas rotineiras, aceleração de processos lentos, substituição de pessoal já com falta de qualificação. Aqui estão apenas alguns dos benefícios do uso de aprendizado de máquina em segurança da informação. Hoje, ele pode ser usado para detectar códigos e domínios maliciosos e endereços IP da Internet, ataques de phishing e vulnerabilidades, aumentar a conscientização e identificar pessoas de dentro da empresa. Mas a inteligência artificial é usada não apenas para o bem, mas também em detrimento. Foi escolhido por atacantes que usam o aprendizado de máquina para procurar vulnerabilidades e implementar ataques de phishing, ignorar a biometria e criar perfis falsos nas redes sociais, criar malware, selecionar senhas e ignorar o mecanismo CAPTCHA. Em 2018, foram apresentados projetos muito interessantes sobre a criação de impressões digitais falsas, sintetizando voz, alterando rostos nas imagens de vídeo, sincronizando movimentos labiais com fala sintetizada sobreposta à imagem de outra pessoa no fluxo de vídeo. Não tenho dúvidas de que eles também serão adotados rapidamente pelos invasores, o que em 2019 apresentará uma série de novas perguntas para especialistas em segurança da informação no combate ao uso malicioso da IA.

O que a Cisco responderá : Continuaremos nossos

esforços para desenvolver novos e melhorar

os mecanismos de aprendizado de máquina

existentes em nossos produtos de segurança cibernética. Esses modelos já estão incorporados no

Cisco AMP para Endpoints ,

Stealthwatch ,

CloudLock ,

Umbrella ,

Cognitive Threat Analytics e essa lista será expandida apenas. Enquanto isso, podemos oferecer a você uma visita ao

nosso site dedicado ao uso da inteligência artificial nas soluções da Cisco.

Autenticação multifatorial

Quantos fatores de autenticação você pode nomear? Um dois dois? E se você pensar sobre isso? Aqui está uma pequena lista do que pode identificá-lo:

- Algo que você sabe (sim, essa é uma senha clássica)

- Algo que você tem (sim, isso é um token)

- Algo que você possui (sim, é biometria)

- Algo que você faz

- Algo que você perdeu

- Algo que você esqueceu

- Algo que você encontrou

- Algo que você e onde você viu

- Algo onde você estava

- Algo que você criou

- Algo que você destruiu

- Algo que ou o que você sacrificou

- Algo que você roubou.

De fato, as senhas antigas, as mais populares entre os últimos cinco anos, foram 123456, estão se tornando uma coisa do passado e estão sendo substituídas pela autenticação de dois e múltiplos fatores, o que pode aumentar significativamente a segurança do acesso do usuário a vários serviços e dados - corporativos e pessoais, armazenados dentro de data centers corporativos e além, nas nuvens. E já estamos acostumados a usar a entrada para serviços externos via Facebook ou Yandex, nos acostumamos a usar autenticação de dois fatores e, em seguida, de múltiplos fatores. Acho que em 2019 ocorrerá uma certa mudança de consciência e muitos guardas de segurança pensarão em como substituir senhas não confiáveis. E sim, é improvável que a biometria se torne uma substituição desse tipo devido ao seu alto custo em comparação com outros métodos de autenticação multifatorial e à falta de desenvolvimento de um modelo de ameaça para ela.O que a Cisco responderá : em 2018, compramos a Duo , líder no mercado de autenticação multifatorial, que lançaremos no mercado russo.Datacentery

Todo mundo está gradualmente abandonando o perímetro, saindo para as nuvens e gradualmente introduzindo o BYOD. Ninguém se importa se sua rede está invadida ou não (bem, ou quase ninguém). Mas se seus dados vazarem, você estiver misturado com a sujeira, os reguladores chegarem até você, eles o enxaguarão na mídia, acusando-o de incapacidade de cuidar de clientes e funcionários. Você já se perguntou quantas pessoas sofreram vazamentos de dados pessoais e de identificação? Eu me permiti fazer uma lista curta e fiquei um pouco surpreso com a quantidade de dados vazados na Internet (em milhões de entradas):- Exactis - 340

- Facebook - 50

- Equifax - 145

- Starwood - 500

- Yahoo — 3000

- Under Armor — 150

- Adult FriendFinder — 412

- MySpace — 164

- Ebay — 145

- Target — 110

- Heartland Payment Systems — 130

- LinkedIn — 117

- Rambler — 98

- TJX — 94

- AOL — 92

- Quora — 100

- VK — 100

- Deep Root Analytics — 198

- JP Morgan Chase — 78

- Mail.ru — 25

- Anthem — 80

- Dailymotion — 85

- Uber — 57

- Tumblr — 65

- Dropbox — 68

- Home Depot — 56

- Adobe — 38

- Sony PSN — 77

- RSA Security — 40.

Tenho medo de supor, mas acho que mais da metade da Internet inteira se separou de seus dados (os meus, aliás, já existiam muitas vezes). Observe que o número de incidentes nos quais o vazamento excede dez milhões de registros não é mais medido em unidades ou mesmo em dezenas. E a situação será agravada. Estamos muito empenhados em proteger o perímetro, esquecendo que a segurança se tornou centrada nos dados e não no perímetro. E isso não é apenas uma questão de incidentes de dados, mas também um aumento no ônus regulatório associado à proteção de dados. GDPR, grandes dados de usuários (este é o tema do novo projeto de lei), emendas à Lei Federal 152 e outras aguardam os russos no próximo ano de braços abertos. O que a Cisco responderá: não vendemos projetos para que você cumpra os requisitos da lei (embora na Europa tenhamos muitos projetos no GDPR). E não temos os meios de classificação de dados ou controle de vazamento (DLP). Mas temos uma vasta experiência na construção de sistemas corporativos de segurança cibernética, que acumulamos no projeto Cisco SAFE - um conjunto de recomendações práticas para proteger várias seções de uma rede corporativa ou departamental. Não se trata apenas do perímetro , mas do data center, nuvem, Wi-Fi, comunicações unificadas, redes industriais, etc. Somente a proteção de todos os componentes protegerá os dados contra vazamentos, cumprindo simultaneamente os requisitos da lei.

O que a Cisco responderá: não vendemos projetos para que você cumpra os requisitos da lei (embora na Europa tenhamos muitos projetos no GDPR). E não temos os meios de classificação de dados ou controle de vazamento (DLP). Mas temos uma vasta experiência na construção de sistemas corporativos de segurança cibernética, que acumulamos no projeto Cisco SAFE - um conjunto de recomendações práticas para proteger várias seções de uma rede corporativa ou departamental. Não se trata apenas do perímetro , mas do data center, nuvem, Wi-Fi, comunicações unificadas, redes industriais, etc. Somente a proteção de todos os componentes protegerá os dados contra vazamentos, cumprindo simultaneamente os requisitos da lei.Usando redes 5G como ponte para ataques

Nos Estados Unidos, várias cidades anunciaram que praticamente cobriram seu território com redes de 5ª geração (5G), que permitem trabalhar na Internet a velocidades de até 10 Gb / s. Isso eliminará o "intermediário" em face do roteador, que hoje acumula a maioria das conexões. Nas redes 5G, a situação pode mudar, o que aumentará significativamente a área de ataque e tornará os ataques na Internet mais difundidos. Como, de fato, o uso da Internet das coisas como trampolim para ataques (acho que a reencarnação 5G do Mirai está chegando), o que pode aumentar significativamente o poder dos ataques DDoS. Parar

Mas na Rússia, a introdução do 5G foi adiada até o final de 2021. Qual é então a tendência para o ano do porco amarelo de barro? Sim, aqui você está certo.

Eu só queria demonstrar meu conhecimento.Para a Rússia, nossas recomendações e soluções para proteger redes de nova geração ainda não são relevantes. Mas, pelo menos, vale lembrar esta oportunidade.Cyber

Você já está cansado de ler minha obra sobre o que nos espera em 2019, então vou terminar. E gostaria de terminar com a última observação, que já está se tornando uma tendência, que só se intensificará no próximo ano. Estamos falando de cursos cibernéticos, que permitem verificar pontos fracos em um processo específico de garantir a segurança cibernética e fazer um plano para sua eliminação. Ao contrário dos cursos autorizados que fornecem conhecimento e treinamentos que permitem o desenvolvimento de habilidades muito específicas no trabalho com determinados produtos, os exercícios cibernéticos permitem simular várias situações semelhantes ao que pode acontecer na realidade (procure traços de ameaça, vazamento de informações sobre um incidente no Mídia, unidade flash lançada com código malicioso etc.) e elabore métodos para pará-los. Geralmente, no âmbito de tais ordens cibernéticas,todas as fraquezas são encontradas nos processos descritos no papel e nas habilidades adquiridas de trabalhar com produtos específicos que nem sempre são aplicáveis na vida real.Em 2018, os pedidos cibernéticos se tornaram muito populares nos níveis corporativo, estadual e interestadual. Por acaso, conduzi ou participei de algumas dezenas de pedidos cibernéticos e posso dizer com segurança que isso está se tornando uma tendência para os serviços de segurança da informação corporativa, que testam as habilidades de seus especialistas para resistir a vários incidentes e situações de emergência.O que a Cisco responderá : essa tendência na Rússia está se tornando assim, sem a nossa ajuda. Iniciamos os primeiros pedidos cibernéticos da Cisco Cyber Range há alguns anos, quando realizamos várias sessões gratuitas para nossos clientes no Cisco Connect de Moscou por dois dias. Em seguida, repetimos o sucesso do Cyber Range e queremos re-conduzir esses pedidos cibernéticos em abril, como parte do Cisco Connectem Moscou. É verdade que, no Cisco Connect, estamos executando uma versão leve, reduzida a 4 horas de trabalho prático intensivo. Na realidade, oferecemos ordens cibernéticas de três ou cinco dias, nas quais desenvolvemos a habilidade de lidar com centenas de vários cenários de ataques atualizados regularmente que retiramos da vida real. Além do Cyber Range, começamos ativamente a realizar pedidos cibernéticos de um dia no Cisco Threat Hunting Workshop em nosso escritório, onde os participantes tentam encontrar traços de várias ameaças (você pode verificar a data dos próximos pedidos cibernéticos com o gerente da Cisco). Além disso, temos vários outros pedidos cibernéticos online disponíveis para nossos parceiros e clientes no serviço de demonstração interativa Cisco dCloud .Aqui está uma lista de tendências sobre as quais gostaríamos de falar e que, em nossa opinião, espera por todos nós em 2019! Feliz Ano Novo!